Waktu Membaca: 5 menit

Waktu Membaca: 5 menit

Cryptomining telah menjadi demam emas saat ini, dan penjahat cyber juga ditangkap olehnya. Mereka menciptakan gimmick yang lebih licik untuk menginfeksi komputer pengguna dan menjadikannya tambang cryptocurrency untuk keuntungan para penyerang. Kejahatan dunia maya yang baru-baru ini terdeteksi oleh spesialis Comodo adalah ilustrasi yang mencolok dari proses ini. Untuk menginfeksi pengguna di seluruh dunia, para penyerang menggunakan penginstal aplikasi yang sah, server yang direplikasi dan ... yah, jangan lompat ke depan tetapi datanglah melalui semua rantai serangan dari awal hingga akhir.

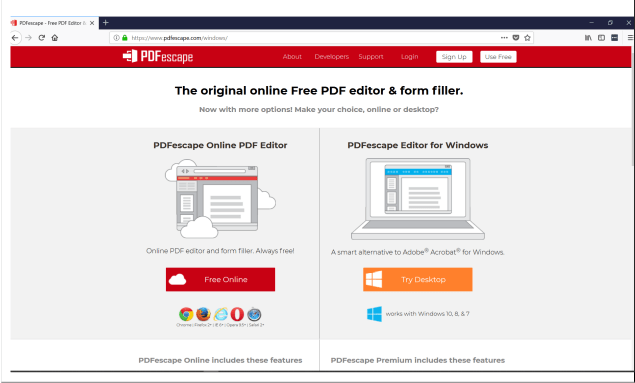

Ini adalah perangkat lunak PDFescape. Banyak orang menggunakannya untuk mengedit, membubuhi keterangan atau mengisi formulir dalam file .PDF. Sangat mungkin Anda juga menggunakan ini atau perangkat lunak serupa.

Tentu saja, itu sah dan aman ... setidaknya begitu sampai saat ini ketika sebuah ide untuk menggunakannya untuk menyebarkan malware datang ke pikiran cybercriminal.

Tapi yang sangat menarik, para peretas jahat tidak mencoba hanya meniru PDFescape. Mereka melangkah lebih jauh dan memutuskan untuk membuat klon jahatnya.

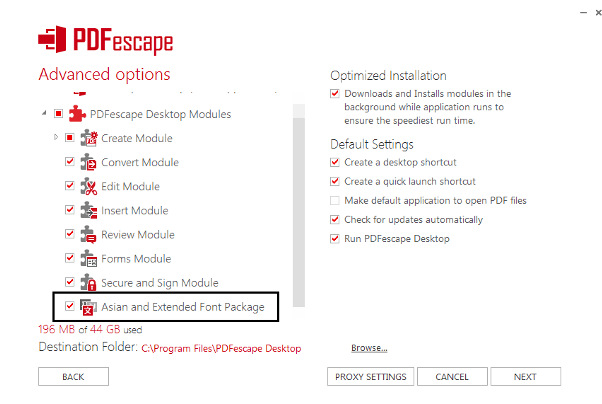

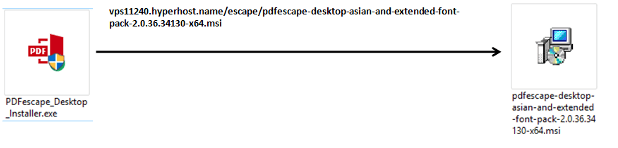

Pikirkan saja ruang lingkup serangan: pelaku menciptakan kembali infrastruktur mitra perangkat lunak pada server di bawah kendali mereka. Kemudian mereka menyalin semua file MSI (paket penginstal file untuk Windows) dan menempatkannya di server itu. Perangkat lunak yang dikloning adalah replika yang tepat dari yang asli ... kecuali satu detail kecil: para penyerang mendekompilasi dan memodifikasi salah satu file MSI, paket font Asia. Dan menambahkan muatan berbahaya yang mengandung beberapa kode coinmining.

Ilmu hitam ini mengubah installer asli PDFescape menjadi berbahaya.

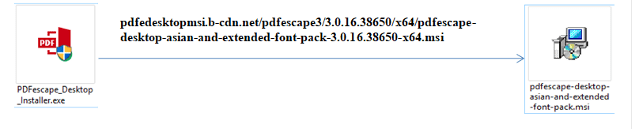

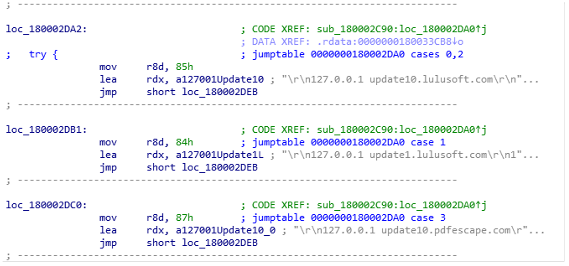

Pemasang yang dimodifikasi ini mengarahkan pengguna ke situs web berbahaya dan mengunduh muatan dengan file tersembunyi.

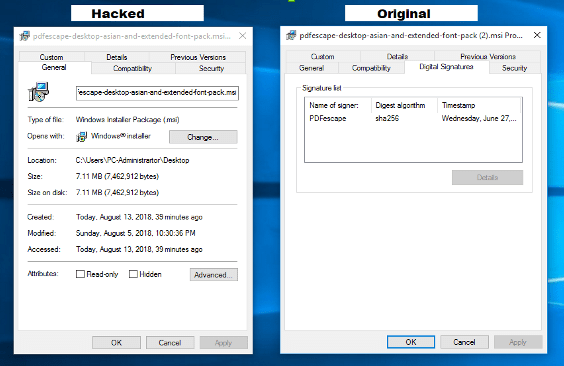

Seperti yang Anda lihat, penginstal yang diretas tidak memiliki tanda tangan digital asli:

Tapi bagaimana tepatnya malware ini membahayakan? Ayo lihat.

Analisis Dinamis

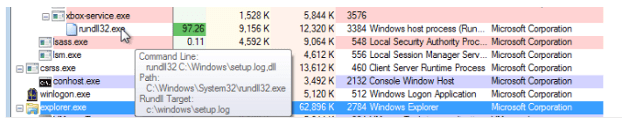

Ketika korban mengunduh pdfescape-desktop-Asia-dan-extended-font-pack ini, binary xbox-service.exe jahat turun di folder Windows system32 dan mengeksekusi DLL jahat, menggunakan run32dll. Menyamar sebagai setup.log, DLL jahat bersembunyi di folder Windows.

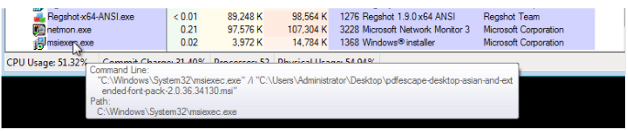

Inilah alur prosesnya.

Pdfescape-desktop-Asian-and-extended-font-pack.msi diinstal oleh com

garis mand “C: \ WindowsSystem32msiexec.exe "/ i

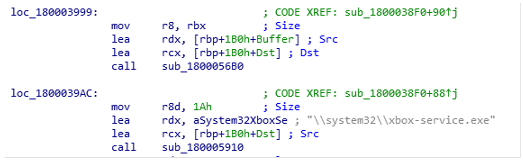

Kemudian pemasang turun xbox-service.exe dalam folder system32.

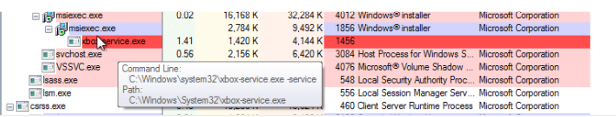

Dijatuhkan xbox-service.exe mulai bekerja sebagai layanan:

Kemudian menjalankan DLL berbahaya di bawah rundll32 oleh nama setup.log menggunakan baris perintah:

rundll32 C: WindowsSystem32setup.log.dll

Analisis Statis

MSI yang dimodifikasi telah menyematkan file DLL berbahaya. DLL ini, pada gilirannya, berisi dua file yang dapat dieksekusi di Sumber Daya.

Dengan demikian, file DLL menjalankan proses berbahaya xbox-service.exe.

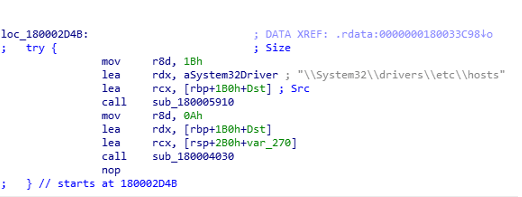

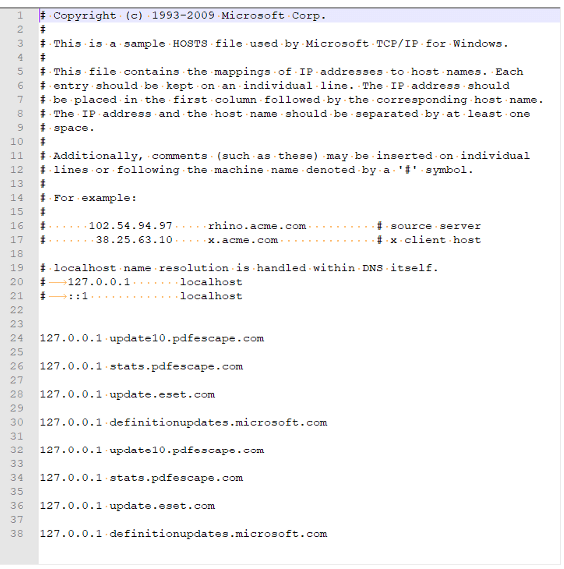

Aspek lain yang menarik dari muatan DLL adalah bahwa selama tahap instalasi, ia mencoba untuk memodifikasi file Windows HOSTS untuk mencegah mesin yang terinfeksi dari komunikasi dengan server pembaruan dari berbagai aplikasi terkait PDF dan perangkat lunak keamanan. Dengan demikian malware mencoba menghindari pembersihan jarak jauh dan remediasi mesin yang terpengaruh.

File HOSTS dimodifikasi dengan DLL berbahaya

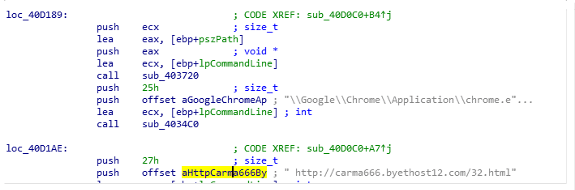

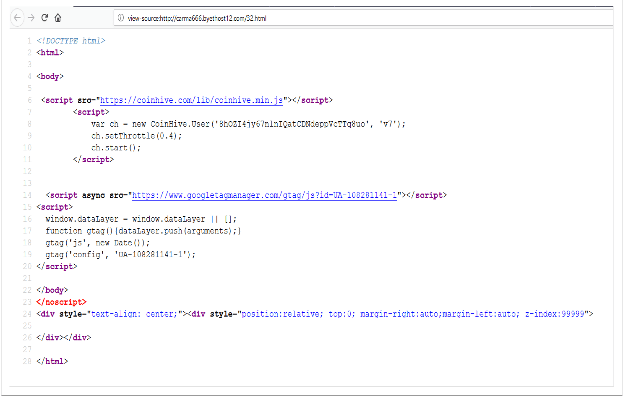

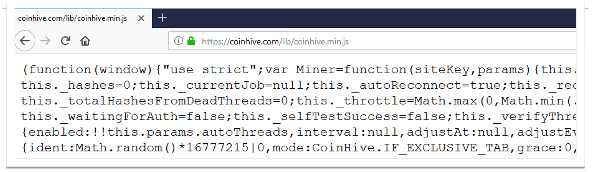

Dan akhirnya, di dalam DLL kami menemukan kejahatan utama: skrip browser jahat. Script memiliki tautan tertanam ke http://carma666.byethost12.com/32.html

Mari ikuti tautannya dan lihat ke mana ia pergi:

Seperti yang sekarang jelas, ia mengunduh JavaScript dari coinminer bernama CoinHive yang secara diam-diam digunakan peretas jahat untuk menginfeksi host di seluruh dunia. Anda dapat menemukan detail lebih lanjut tentang ini di Komodo Q1 2018 dan Komodo Q2 2018.

Jadi semua yang diributkan adalah menginfeksi pengguna dengan cryptominer ?! Ya itu betul. Dan ini membantu kita untuk menyadari bahwa kita seharusnya tidak menganggap enteng malware semacam ini.

"Seperti yang kami sebutkan di Komodo Q1 2018 dan Q2 2018 Laporan Ancaman Globalcryptominers tetap menjadi salah satu ancaman paling berbahaya di Internet keamanan cyber ruang ", komentar Fatih Orhan, Kepala Laboratorium Penelitian Ancaman Comodo." Beberapa orang menganggap cryptominers sebagai ancaman yang tidak terlalu serius karena mereka tidak mencuri informasi atau mengenkripsi file pengguna tetapi kesalahan ini bisa sangat mahal bagi mereka pada kenyataannya. Cryptominers berubah menjadi malware canggih yang dapat menghancurkan sistem pengguna atau menangkap semua sumber daya TI dari perusahaan yang terinfeksi dan membuatnya berfungsi hanya untuk menambang cryptocurrency untuk penjahat cyber. Dengan demikian, kerugian finansial akibat serangan cryptominer bisa sama menghancurkannya dengan yang lain malware jenis. Cryptominers akan terus menjadi semakin licik dengan meningkatnya kemampuan berbahaya mereka. Dan kisah dengan pemasang yang dimodifikasi yang terdeteksi oleh analis kami adalah bukti yang jelas tentang hal itu ”.

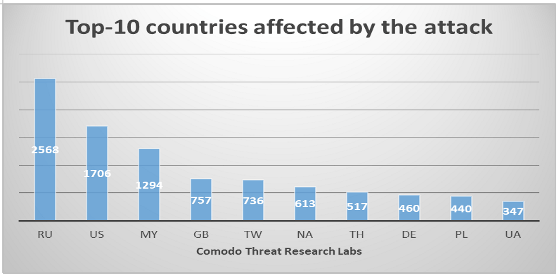

Menurut statistik Comodo, file jahat ini mengenai 12 pengguna di 810 negara di seluruh dunia. Di bawah ini adalah sepuluh negara yang terkena dampak terbesar.

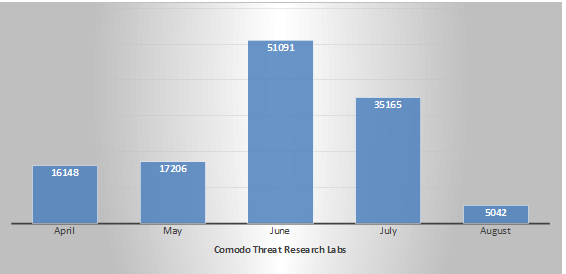

Secara umum, dari April hingga Agustus 2018, spesialis Comodo mendeteksi 146,309 Coinminer berbasis JavaScript dengan SHA unik.

Hidup aman dengan Comodo!

Sumber Daya Terkait:

Cara Meningkatkan Kesiapan Keamanan Cyber Perusahaan Anda

Mengapa Anda membahayakan jaringan Anda dengan pendekatan defensif terhadap malware

Tujuh Keuntungan Menyewa Penyedia Keamanan Cyber

Pencadangan Situs Web

Status Situs Web

Pemeriksa Situs Web

Pemeriksaan Keamanan Situs Web

MULAI PERCOBAAN GRATIS DAPATKAN SCORECARD KEAMANAN INSTAN ANDA GRATIS

- Konten Bertenaga SEO & Distribusi PR. Dapatkan Amplifikasi Hari Ini.

- Platoblockchain. Intelijen Metaverse Web3. Pengetahuan Diperkuat. Akses Di Sini.

- Sumber: https://blog.comodo.com/pc-security/cryptomining-executed-through-legitimate-software/

- 100

- 2018

- 7

- a

- kemampuan

- Tentang Kami

- tentang itu

- menambahkan

- keuntungan

- di depan

- Semua

- analisis

- Analis

- dan

- Aplikasi

- pendekatan

- aplikasi

- April

- sekitar

- Asia

- penampilan

- menyerang

- Agustus

- karena

- menjadi

- Awal

- di bawah

- Black

- Blog

- Browser

- menangkap

- rantai

- Pembersihan

- jelas

- kode

- bagaimana

- komentar

- Komunikasi

- Perusahaan

- Mempertimbangkan

- mengandung

- terus

- kontrol

- negara

- Kelas

- Crash

- membuat

- cryptocurrency

- maya

- keamanan cyber

- cybercrime

- penjahat cyber

- Berbahaya

- memutuskan

- defensif

- rinci

- rincian

- terdeteksi

- yang menghancurkan

- digital

- download

- menjatuhkan

- Tetes

- selama

- dinamis

- tertanam

- Enterprise

- terutama

- Acara

- bukti

- persis

- Kecuali

- Laksanakan

- File

- File

- mengisi

- Akhirnya

- keuangan

- Menemukan

- aliran

- mengikuti

- bentuk

- ditemukan

- Gratis

- dari

- lebih lanjut

- Umum

- mendapatkan

- Aksi

- Pergi

- Gold

- Pertumbuhan

- hack

- hacker

- kepala

- membantu

- Tersembunyi

- sangat

- Mempekerjakan

- Memukul

- tuan rumah

- Seterpercayaapakah Olymp Trade? Kesimpulan

- How To

- HTML

- HTTPS

- ide

- memperbaiki

- in

- informasi

- Infrastruktur

- saat

- menarik

- IT

- JavaScript

- melompat

- Jenis

- Labs

- Mungkin

- baris

- LINK

- kerugian

- mesin

- Mesin

- sihir

- Utama

- membuat

- malware

- banyak

- banyak orang

- max-width

- tersebut

- keberatan

- Pertambangan

- kesalahan

- dimodifikasi

- memodifikasi

- lebih

- paling

- msi

- nama

- Bernama

- jaringan

- ONE

- asli

- Lainnya

- pak

- paket

- Konsultan Ahli

- PHP

- plato

- Kecerdasan Data Plato

- Data Plato

- mencegah

- proses

- Keuntungan

- Puting

- Q1

- Q2

- Kenyataan

- baru

- baru-baru ini

- tinggal

- terpencil

- menjawab

- direplikasi

- penelitian

- Sumber

- Membersihkan

- Risiko

- buru-buru

- Safety/keselamatan

- cakupan

- kartu skor

- aman

- keamanan

- disita

- Server

- layanan

- penyiapan

- tujuh

- mirip

- kecil

- So

- Perangkat lunak

- beberapa

- mutakhir

- spesialis

- penyebaran

- menyebarkan

- Tahap

- dimulai

- statistik

- Cerita

- sistem

- Mengambil

- Grafik

- Dunia

- mereka

- ancaman

- ancaman

- Melalui

- waktu

- untuk

- MENGHIDUPKAN

- Putar

- jenis

- bawah

- unik

- Memperbarui

- us

- menggunakan

- Pengguna

- berbagai

- Korban

- Situs Web

- Apa

- Apa itu

- akan

- Windows

- Kerja

- kerja

- dunia

- Kamu

- Anda

- zephyrnet.dll