Waktu Membaca: 5 menit

Waktu Membaca: 5 menit

Perlombaan senjata antara penjahat dunia maya dan prajurit cybersecurity meningkat dengan kecepatan luar biasa. Pembuat malware segera bereaksi terhadap malware yang terdeteksi dan dinetralkan dengan sampel baru yang lebih canggih untuk memintas produk antimalware terbaru. GandCrab adalah perwakilan cerah dari malware generasi baru tersebut.

Pertama kali ditemukan pada Januari 2018, ransomware yang canggih, licik, dan terus berubah ini telah memiliki empat versi yang secara signifikan membedakan satu sama lain. Penjahat dunia maya secara konstan menambahkan fitur-fitur baru untuk enkripsi yang lebih keras dan menghindari deteksi. Sampel terakhir yang ditemukan oleh analis malware Comodo memiliki sesuatu yang baru: memanfaatkan Algoritma Tiny Encryption (TEA) untuk menghindari deteksi.

Menganalisis GandCrab bermanfaat bukan sebagai eksplorasi yang baru malware, di seluruh beberapa peneliti menyebutnya "New King of ransomware". Ini adalah contoh yang jelas tentang bagaimana malware modern menyesuaikan diri dengan lingkungan keamanan siber baru. Jadi, mari kita masuk lebih dalam ke evolusi GandCrab.

Sejarah

GandKepiting v1

Versi pertama GandCrab, ditemukan pada Januari 2018, mengenkripsi file pengguna dengan kunci unik dan memeras uang tebusan dalam DASH crypto-currency. Versi ini didistribusikan melalui kit eksploit seperti RIG EK dan GrandSoft EK. Ransomware menyalin dirinya ke dalam“% Appdata% Microsoft” folder dan disuntikkan ke proses sistem nslookup.exe.

Itu membuat koneksi awal ke pv4bot.whatismyipaddress.com untuk mengetahui IP publik dari mesin yang terinfeksi, dan kemudian jalankan nslookup proses untuk terhubung ke jaringan gandcrab.bit a.dnspod.com menggunakan ".sedikit" domain tingkat atas.

Versi ini dengan cepat menyebar di dunia maya tetapi kemenangannya dihentikan pada akhir Februari: dekripsi dibuat dan ditempatkan online, sehingga memungkinkan korban mendekripsi file mereka tanpa membayar tebusan kepada para pelaku.

GandKepiting v2

Penjahat cyber tidak bertahan lama dengan jawabannya: dalam seminggu, GandCrab versi 2 menghantam pengguna. Itu algoritma enkripsi baru yang membuat decryptor tidak berguna. File terenkripsi memiliki ekstensi .CRAB dan domain hardcoded diubah menjadi ransomware.bit dan zonealarm.bit. Versi ini disebarkan melalui email spam pada bulan Maret.

GandKepiting v3

Versi berikutnya muncul pada bulan April dengan kemampuan baru untuk mengubah wallpaper desktop korban menjadi catatan tebusan. Pergantian konstan antara desktop dan spanduk tebusan jelas bertujuan untuk memberikan tekanan psikologis lebih pada para korban. Fitur baru lainnya adalah kunci registri RunOnce autorun:

HKLMSOFTWAREMicrosoftWindowsCurrentVersionRunOncewhtsxydcvmtC: Dokumen dan PengaturanAdministrator Data AplikasiMicrosoftyrtbsc.exe

GandKepiting v4

Akhirnya, baru, versi keempat Gandcrab v4 telah muncul pada bulan Juli dengan berbagai pembaruan signifikan, termasuk algoritma enkripsi baru. Seperti yang ditemukan analis Comodo, malware tersebut sekarang menggunakan Tiny Encryption Algorithm (TEA) untuk menghindari deteksi - salah satu algoritma kriptografi tercepat dan efisien yang dikembangkan oleh David Wheeler dan Roger Needham pada basis enkripsi simetris.

Selain itu, semua file terenkripsi sekarang memiliki ekstensi .KRAB dan bukan CRAB.

Selain itu, para penjahat dunia maya mengubah cara penyebaran ransomware. Sekarang menyebar melalui situs crack perangkat lunak palsu. Setelah pengguna mengunduh dan menjalankan crack "stuffing" seperti itu, ransomware jatuh di komputer.

Berikut ini contoh crack perangkat lunak palsu tersebut. Crack_Merging_Image_to_PDF.exe, pada kenyataannya, adalah GandCrab v4.

Mari kita lihat secara terperinci apa yang akan terjadi jika pengguna menjalankan file ini.

Dibawah tenda

Seperti disebutkan di atas, GandCrab ransomware menggunakan algoritma enkripsi TEA yang kuat dan cepat untuk menghindari deteksi. Fungsi rutin dekripsi mendapatkan file biasa GandCrab.

Setelah dekripsi selesai, file asli GandCrab v4 turun dan berjalan, memulai serangan pembunuhan.

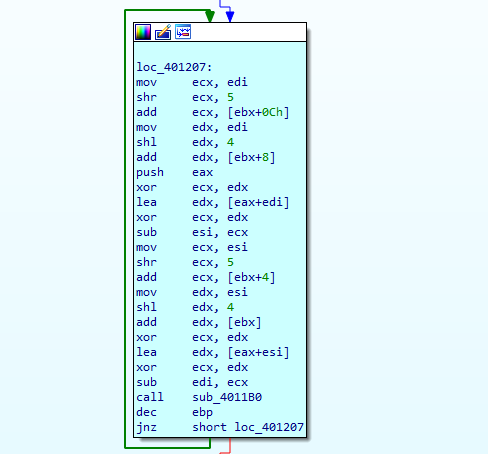

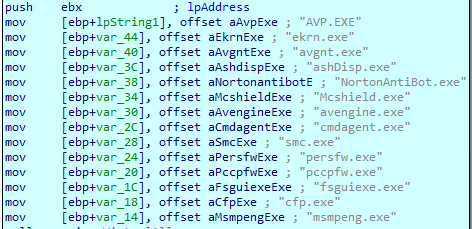

Pertama, ransomware memeriksa daftar proses berikut dengan CreateToolhelp32Snapshot API dan menghentikan semua yang sedang berjalan:

Kemudian ransomware memeriksa tata letak keyboard. Jika kebetulan Rusia, GandCrab segera mengakhiri eksekusi.

Menghasilkan Proses URL

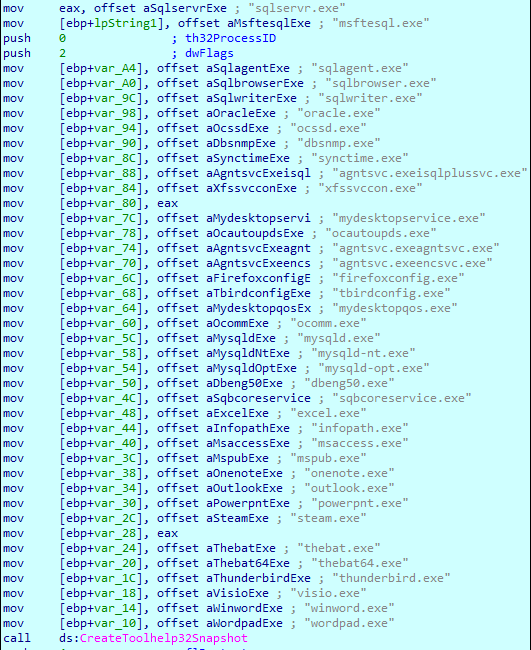

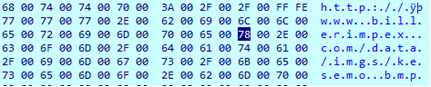

Secara signifikan, GandCrab menggunakan algoritma acak khusus untuk menghasilkan URL untuk setiap host. Algoritma ini didasarkan pada pola berikut:

http://{host}/{value1}/{value2}/{filename}.{extension}

Malware secara konsisten membuat semua elemen dari pola, menghasilkan URL yang unik.

Anda dapat melihat URL yang dibuat oleh malware di kolom kanan.

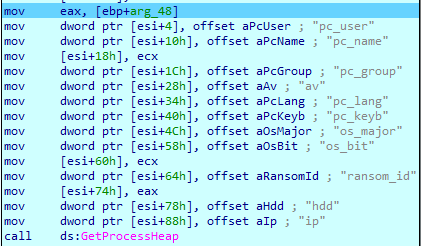

Pengumpulan Informasi

GandCrab mengumpulkan informasi berikut dari mesin yang terinfeksi:

Kemudian memeriksa sebuah antivirus berlari ...

... dan mengumpulkan informasi tentang sistem. Setelah itu, mengenkripsi semua informasi yang dikumpulkan dengan XOR dan mengirimkannya ke server Command-and-Control. Secara signifikan, ini digunakan untuk enkripsi "jopochlen" string kunci yang merupakan bahasa cabul dalam bahasa Rusia. Itu satu lagi tanda yang jelas tentang asal mula malware Rusia.

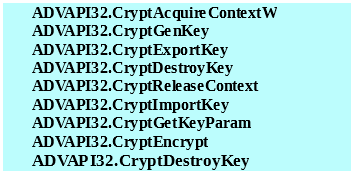

Generasi kunci

Ransomware menghasilkan kunci pribadi dan publik menggunakan Penyedia Microsoft Cryptographic dan API berikut:

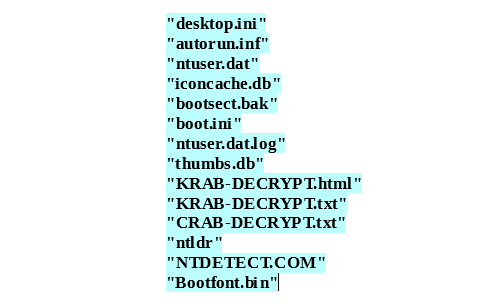

Sebelum memulai proses enkripsi, malware memeriksa beberapa file ...

... dan folder untuk melewati mereka selama enkripsi:

File dan folder ini diperlukan agar ransomware berfungsi dengan baik. Setelah itu, GandCrab mulai mengenkripsi file korban.

Tebusan

Tebusan

Ketika enkripsi selesai, GandCrab membuka file KRAB-DECRYPT.txt yang merupakan catatan tebusan:

Jika korban mengikuti instruksi pelaku dan pergi ke situs TOR mereka, ia akan menemukan spanduk tebusan dengan konter:

Halaman pembayaran berisi instruksi rinci tentang cara membayar tebusan.

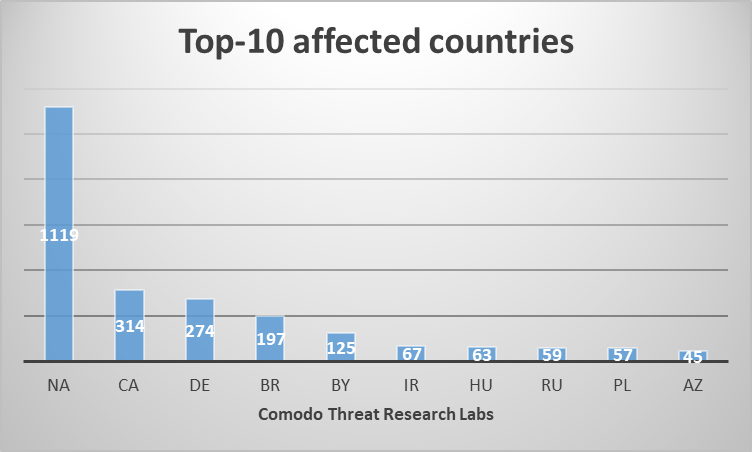

Tim peneliti cybersecurity Comodo telah melacak IP komunikasi GandCrab. Di bawah ini adalah sepuluh negara teratas dari daftar IP ini.

GandCrab menjadi hit pengguna di seluruh dunia. Berikut adalah daftar sepuluh negara teratas yang terkena dampak malware.

“Temuan analis kami ini dengan jelas menunjukkan bahwa malware dengan cepat berubah dan berkembang dalam kecepatan adaptasinya terhadap penanggulangan vendor keamanan siber”, komentar Fatih Orhan, Kepala Laboratorium Penelitian Ancaman Comodo. “Jelas, kita berada di ujung waktu ketika semua proses di bidang keamanan siber sedang sangat mengkatalisasi. Malware dengan cepat tumbuh tidak hanya dalam jumlah tetapi juga dalam kemampuannya untuk meniru secara instan. Di Laporan Ancaman Comodo Cybersecurity Triwulan Pertama 2018, kami memperkirakan bahwa perampingan ransomware hanyalah penempatan ulang pasukan dan kami akan menghadapi sampel yang diperbarui dan lebih rumit dalam waktu terdekat. Munculnya GandCrab dengan jelas menegaskan dan menunjukkan tren ini. Dengan demikian, pasar keamanan siber harus siap menghadapi gelombang serangan mendatang yang sarat dengan tipe ransomware baru. ”

Hidup aman dengan Comodo!

Sumber Daya Terkait:

MULAI PERCOBAAN GRATIS DAPATKAN SCORECARD KEAMANAN INSTAN ANDA GRATIS

- Konten Bertenaga SEO & Distribusi PR. Dapatkan Amplifikasi Hari Ini.

- Platoblockchain. Intelijen Metaverse Web3. Pengetahuan Diperkuat. Akses Di Sini.

- Sumber: https://blog.comodo.com/comodo-news/gandcrab-the-new-version-of-ransomware/

- 2018

- a

- kemampuan

- Tentang Kami

- atas

- menambahkan

- tambahan

- Setelah

- algoritma

- algoritma

- Semua

- sudah

- analis

- Analis

- dan

- Lain

- menjawab

- antivirus

- api

- Lebah

- April

- Serangan

- penulis

- menghindari

- spanduk

- mendasarkan

- berdasarkan

- di bawah

- antara

- Bit

- Blog

- bernama

- perubahan

- Perubahan

- mengubah

- memeriksa

- Cek

- jelas

- Jelas

- Kolom

- bagaimana

- komentar

- Komunikasi

- lengkap

- rumit

- komputer

- Terhubung

- koneksi

- konstan

- terus-menerus

- isi

- Melawan

- negara

- retak

- dibuat

- menciptakan

- kriptografi

- penjahat cyber

- Keamanan cyber

- dunia maya

- Dash

- David

- Dekripsi

- lebih dalam

- pastinya

- mendemonstrasikan

- Desktop

- terperinci

- rincian

- terdeteksi

- Deteksi

- dikembangkan

- MELAKUKAN

- ditemukan

- didistribusikan

- dokumen

- domain

- domain

- download

- Tetes

- selama

- setiap

- Tepi

- efisien

- elemen

- terenkripsi

- enkripsi

- besar sekali

- Lingkungan Hidup

- Acara

- semua orang

- evolusi

- contoh

- eksekusi

- Mengeksploitasi

- eksplorasi

- perpanjangan

- Menghadapi

- gadungan

- FAST

- tercepat

- Fitur

- Fitur

- bidang

- File

- File

- Menemukan

- temuan

- Pertama

- berikut

- berikut

- pasukan

- Keempat

- Gratis

- segar

- dari

- fungsi

- masa depan

- pertemuan

- menghasilkan

- menghasilkan

- menghasilkan

- generasi

- mendapatkan

- Go

- Pergi

- baik

- Pertumbuhan

- terjadi

- kepala

- di sini

- Memukul

- Hits

- tuan rumah

- Seterpercayaapakah Olymp Trade? Kesimpulan

- How To

- HTTPS

- segera

- in

- Termasuk

- meningkatkan

- informasi

- mulanya

- saat

- sebagai gantinya

- instruksi

- IP

- IT

- Diri

- Januari

- Juli

- kunci

- kunci-kunci

- King

- Labs

- bahasa

- Terakhir

- tata ruang

- membiarkan

- Daftar

- pemuat

- Panjang

- mesin

- terbuat

- Membuat

- malware

- March

- Pasar

- max-width

- tersebut

- Microsoft

- modern

- lebih

- perlu

- jaringan

- New

- Fitur Baru

- berikutnya

- ONE

- secara online

- membuka

- asli

- Lainnya

- tertentu

- pola

- Membayar

- pembayaran

- pembayaran

- PHP

- Polos

- plato

- Kecerdasan Data Plato

- Data Plato

- diprediksi

- tekanan

- swasta

- proses

- proses

- Produk

- tepat

- pemberi

- publik

- kunci publik

- kuantitas

- Perempat

- segera

- Ras

- acak

- Tebusan

- ransomware

- Bereaksi

- siap

- Kenyataan

- pendaftaran

- wakil

- penelitian

- peneliti

- Sumber

- dihasilkan

- Membersihkan

- memperlengkapi

- Run

- berjalan

- Rusia

- Rusia

- kartu skor

- aman

- keamanan

- harus

- menandatangani

- penting

- signifikan

- situs web

- Situs

- So

- Perangkat lunak

- beberapa

- sesuatu

- mutakhir

- Spam

- tertentu

- kecepatan

- penyebaran

- Mulai

- dimulai

- tinggal

- terhenti

- kuat

- seperti itu

- sistem

- teh

- tim

- Grafik

- informasi

- Dunia

- mereka

- hal

- ancaman

- Melalui

- di seluruh

- waktu

- untuk

- tingkat atas

- domain tingkat atas

- Tor

- kecenderungan

- jenis

- unik

- mendatang

- diperbarui

- Pembaruan

- URL

- Pengguna

- Pengguna

- memanfaatkan

- variasi

- versi

- melalui

- Korban

- korban

- prajurit

- ombak

- minggu

- Apa

- akan

- tanpa

- dunia

- Anda

- zephyrnet.dll