Intro

Grafik Detektif Keamanan tim keamanan menemukan pelanggaran data yang memengaruhi situs web e-commerce mode anak-anak Prancis melijoe.com.

Melijoe adalah peritel mode anak-anak kelas atas yang berbasis di Prancis. Bucket Amazon S3 yang dimiliki oleh perusahaan dibiarkan dapat diakses tanpa kontrol autentikasi, memperlihatkan data sensitif dan pribadi bagi ratusan ribu pelanggan yang berpotensi.

Melijoe memiliki jangkauan global dan, akibatnya, insiden ini berdampak pada pelanggan yang berada di seluruh dunia.

Apa itu Melijoe?

Didirikan pada tahun 2007, melijoe.com adalah pengecer fashion e-commerce yang mengkhususkan diri dalam pakaian anak-anak mewah. Perusahaan ini menawarkan pakaian untuk anak perempuan, anak laki-laki, dan bayi. Melijoe.com juga menampilkan merek ternama, seperti Ralph Lauren, Versace, Tommy Hilfiger, dan Paul Smith Junior.

“Melijoe” dioperasikan oleh perusahaan yang resmi terdaftar sebagai BEBEO, yang berkantor pusat di Paris, Prancis. Menurut MELIJOE.COM, BEBEO memiliki modal terdaftar sekitar €950,000 (~US$1.1 juta). Layanan Melijoe telah menghasilkan €12.5 juta (~US$14 juta) selama 2 putaran pendanaan (sesuai Crunchbase).

Melijoe bergabung dengan konglomerat mode anak-anak Swedia terkemuka Babyshop Group (BSG) pada akhir 2020 — sebuah perusahaan dengan omset tahunan sebesar 1 miliar SEK (~US$113 juta) di berbagai toko high street dan e-commerce.

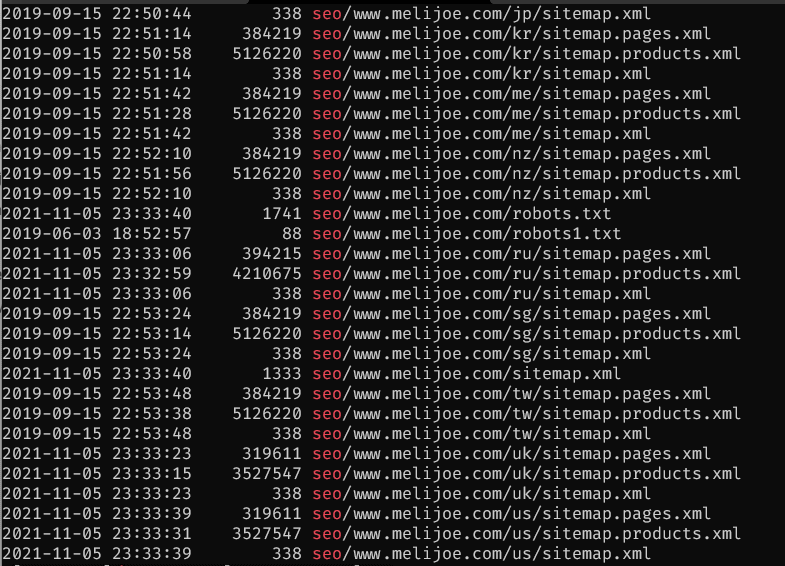

Beberapa indikator mengonfirmasi bahwa Melijoe/BEBEO memiliki pengaruh pada bucket Amazon S3 yang terbuka. Sementara merek, tanggal lahir, dan konten lain di dalam ember menunjukkan bahwa pemiliknya adalah pengecer mode anak-anak Prancis, ada juga referensi untuk "Bebeo" di seluruh. Yang terpenting, ember berisi peta situs untuk melijoe.com:

Peta situs ditemukan dalam referensi ember terbuka melijoe.com

Apa yang Terkena?

Secara keseluruhan, bucket Amazon S3 melijoe.com yang salah dikonfigurasi telah mengekspos hampir 2 juta file, dengan total sekitar 200 GB data.

Beberapa file di bucket menampilkan ratusan ribu log yang berisi data sensitif dan informasi pengidentifikasi pribadi (PII) of pelanggan Melijoe.

File-file ini berisi kumpulan data yang berbeda: Preferensi, daftar keinginan, dan pembelian.

Ada juga jenis file lain di ember, termasuk label pengiriman dan beberapa data terkait dengan inventaris produk melijoe.com.

preferensi

preferensi data diekspor dari akun pelanggan. Data tersebut mengungkap detail selera, kesukaan, dan ketidaksukaan konsumen terkait keputusan pembelian mereka. Ada puluhan ribu log ditemukan pada satu file.

preferensi bentuk terbuka dari pelanggan PII dan data pelanggan sensitif, termasuk:

- Alamat email

- Nama-nama anak

- Jenis kelamin

- Tanggal lahir

- Preferensi merek

Data preferensi dapat dikumpulkan melalui data pembelian dan klik di tempat. Preferensi sering digunakan untuk mempersonalisasi rekomendasi produk setiap pelanggan.

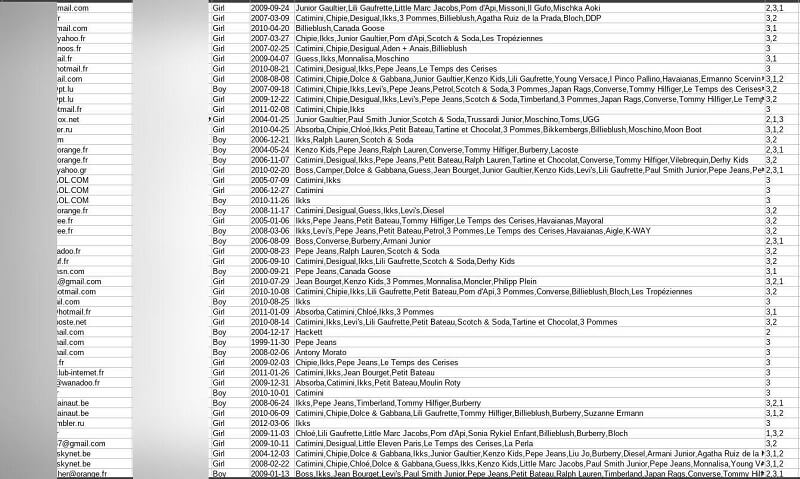

Anda dapat melihat bukti preferensi di bawah.

Log preferensi pelanggan ada di ember

Daftar Keinginan

Daftar Keinginan data mengungkapkan detail seputar daftar keinginan pelanggan di tempat—kumpulan produk yang diinginkan yang dikuratori oleh setiap pelanggan. Sekali lagi, informasi ini tampaknya diambil dari akun pelanggan. Ada lebih dari 750,000 log pada satu file dengan data milik over 63,000 alamat email pengguna unik.

Daftar Keinginan bentuk terbuka dari pelanggan PII dan data pelanggan sensitif:

- Alamat email

- Produk tanggal ditambahkan ke daftar keinginan

- Tanggal produk dihapus dari daftar keinginan (jika dihapus)

- Kode barang, digunakan untuk mengidentifikasi produk secara internal

Daftar Keinginan dibuat oleh pelanggan sendiri dan bukan melalui pelacakan perilaku di tempat. Daftar keinginan bervariasi dari satu item panjang hingga ribuan item. Daftar keinginan yang lebih panjang dapat memungkinkan seseorang untuk mengetahui lebih banyak tentang barang-barang favorit pelanggan.

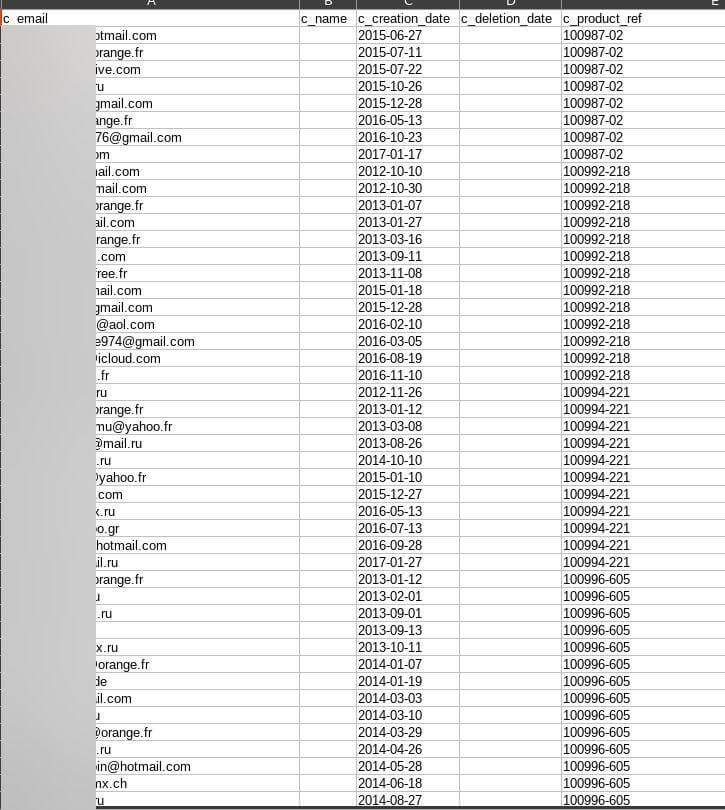

Tangkapan layar berikut menunjukkan bukti daftar keinginan.

Log besar daftar keinginan pelanggan ditampilkan pada file

Pembelian

Pembelian data menunjukkan lebih 1.5 juta item dibeli di ratusan ribu pesanan. Ada pesanan dari lebih dari 150,000 alamat email unik pada satu file.

Pembelian terkena pelanggan PII dan data pelanggan sensitif, Termasuk:

- Alamat email

- Kode SKU item yang dipesan

- Waktu pesanan ditempatkan

- Rincian keuangan pesanan, termasuk harga yang dibayar dan mata uang

- Cara Pembayaran, yaitu Visa, PayPal, dll

- Informasi pengiriman, termasuk alamat pengiriman dan tanggal pengiriman

- Alamat penagihan

Pembelian data tampaknya memengaruhi jumlah pengguna terbesar dibandingkan dengan dua set data lainnya. Log ini secara ekstensif merinci perilaku pembelian pelanggan Melijoe. Sekali lagi, ini mengungkapkan informasi pribadi yang dapat digunakan untuk melawan konsumen.

Beberapa pelanggan membeli sejumlah besar produk, sementara pelanggan lain hanya membeli satu atau dua item. Seperti halnya daftar keinginan, pelanggan yang memesan lebih banyak item memiliki lebih banyak informasi tentang produk favorit mereka.

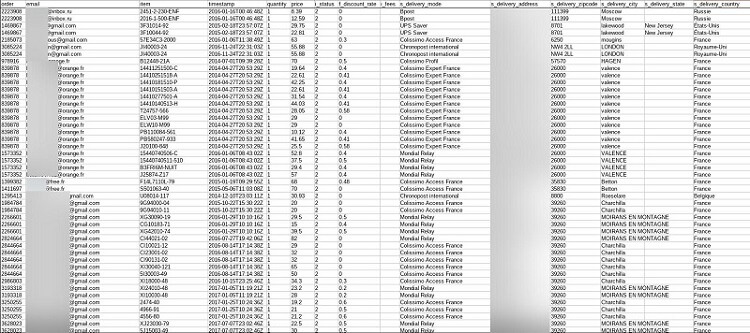

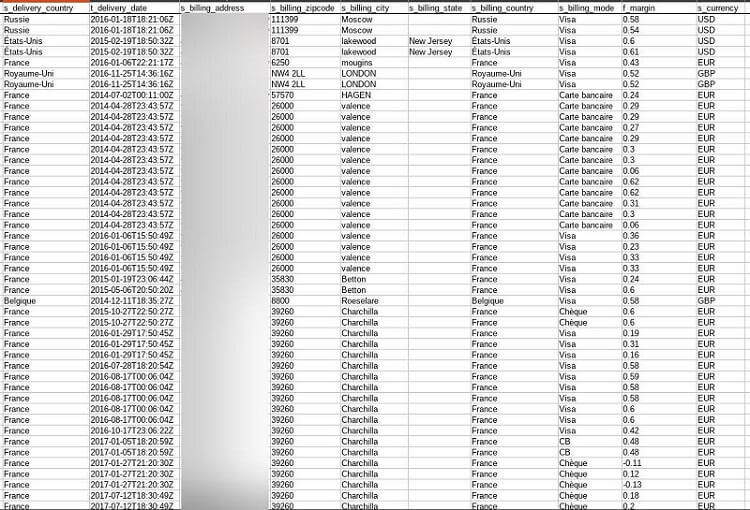

Tangkapan layar di bawah ini menunjukkan bukti log pembelian.

Log pembelian mengekspos berbagai bentuk data

Pengiriman, penagihan, dan informasi mata uang juga ditemukan di dalam log

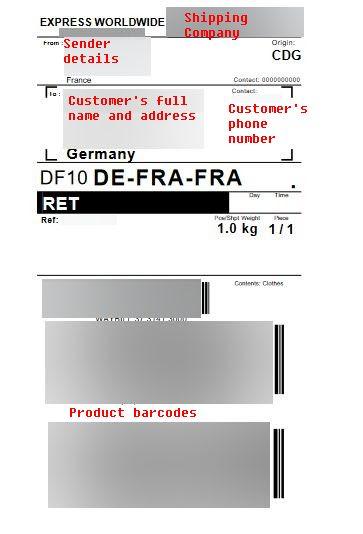

Label Pengiriman

Bucket AWS S3 Melijoe berisi label pengiriman. Label pengiriman dikaitkan dengan pesanan pelanggan Melijoe. Ada lebih dari 300 file ini di ember.

Label pengiriman mengungkapkan beberapa contoh pelanggan PII:

- Nama lengkap

- Nomor telepon

- Alamat pengiriman

- Kode batang produk

Anda dapat melihat label pengiriman untuk pesanan satu pelanggan di bawah ini.

Label pengiriman ditemukan di ember

Selain data yang disebutkan di atas, ember Melijoe juga berisi informasi tentang Melijoe Katalog Produk dan tingkat stok.

Kami hanya dapat menganalisis sampel isi ember untuk alasan etis. Mengingat banyaknya file yang disimpan di bucket, mungkin ada beberapa bentuk data sensitif lainnya yang terekspos.

Bucket Amazon S3 Melijoe telah aktif dan diperbarui pada saat ditemukan.

Penting untuk dicatat bahwa Amazon tidak mengelola ember Melijoe dan, oleh karena itu, tidak bertanggung jawab atas kesalahan konfigurasinya.

Melijoe.com menjual produk ke basis pelanggan global dan, dengan demikian, pelanggan dari seluruh dunia telah terpapar dalam keranjang tanpa jaminan. Terutama, pelanggan dari Prancis, Rusia, Jerman, Inggris, dan Amerika Serikat terpengaruh.

Kami memperkirakan bahwa hingga 200,000 orang telah membuka informasi mereka di bucket Amazon S3 Melijoe yang tidak aman. Angka ini didasarkan pada jumlah alamat email unik yang kami lihat di keranjang.

Anda dapat melihat rincian lengkap eksposur data Melijoe pada tabel di bawah ini.

| Jumlah file yang diekspos | Hampir 2 juta file |

| Jumlah pengguna yang terpengaruh | Sampai 200,000 |

| Jumlah data yang terpapar | Sekitar 200 GB |

| Lokasi perusahaan | Prancis |

Bucket berisi file yang diupload antara Oktober 2016 dan tanggal kami menemukannya—8 November 2021.

Menurut temuan kami, data pada file yang terkait dengan pembelian dan daftar keinginan yang dibuat selama beberapa tahun. Pembelian yang dirinci di keranjang Melijoe dilakukan antara Mei 2013 dan Oktober 2017, sementara daftar keinginan dibuat antara Oktober 2012 dan Oktober 2017.

Pada tanggal 12 November 2021, kami mengirim pesan kepada Melijoe mengenai ember terbukanya dan pada tanggal 22 November 2021, kami mengirim pesan tindak lanjut ke beberapa kontak Melijoe lama dan baru. Pada 25 November 2021, kami menghubungi Tim Tanggap Darurat Komputer Prancis (CERT) dan AWS, serta mengirim pesan tindak lanjut ke kedua organisasi tersebut pada 15 Desember 2021. CERT Prancis menjawab dan kami secara bertanggung jawab mengungkapkan pelanggaran tersebut. CERT Prancis mengatakan mereka akan menghubungi Melijoe tetapi kami tidak pernah mendengar kabar dari mereka lagi.

Pada 5 Januari 2022, kami menghubungi CNIL dan menindaklanjuti pada 10 Januari 2022. CNIL menjawab sehari kemudian, memberi tahu kami bahwa “kasus sedang ditangani oleh layanan kami.” Kami juga menghubungi CERT Prancis pada 10 Januari 2022, yang memberi tahu kami “Sayangnya, setelah banyak pengingat, pemilik ember tidak menanggapi pesan kami.”

Bucket diamankan pada 18 Februari 2022.

Baik melijoe.com dan pelanggannya dapat menghadapi dampak dari paparan data ini.

Dampak Pelanggaran Data

Kami tidak dapat dan tidak mengetahui apakah aktor jahat telah mengakses file yang disimpan di bucket Amazon S3 Melijoe yang terbuka. Namun, tanpa perlindungan kata sandi, keranjang melijoe.com mudah diakses oleh siapa saja yang mungkin telah menemukan URL-nya.

Itu berarti peretas atau penjahat bisa saja membaca atau mengunduh file bucket. Pelaku jahat dapat menargetkan pelanggan Melijoe yang terpapar dengan bentuk kejahatan dunia maya jika itu masalahnya.

Melijoe juga bisa berada di bawah pengawasan atas pelanggaran perlindungan data.

Dampak pada Pelanggan

Pelanggan melijoe.com yang terpapar berisiko melakukan kejahatan dunia maya karena pelanggaran data ini. Pelanggan memiliki banyak contoh data pribadi dan sensitif yang terekspos di keranjang.

Seperti yang disebutkan, pelanggan dengan daftar keinginan yang lebih besar atau riwayat pembelian yang lebih besar memiliki lebih banyak informasi yang terbuka tentang produk favorit mereka. Orang-orang ini dapat menghadapi serangan yang lebih disesuaikan dan terperinci karena peretas dapat mempelajari lebih lanjut tentang suka dan tidak suka mereka. Pelanggan ini juga dapat ditargetkan berdasarkan anggapan bahwa mereka kaya dan mampu membeli banyak produk kelas atas.

Phishing & Malware

Peretas dapat menargetkan pelanggan Melijoe yang terpapar dengan serangan phishing dan malware jika mereka mengakses file bucket.

Bucket Amazon S3 Melijoe berisi hampir 200,000 alamat email pelanggan unik yang dapat memberikan daftar panjang target potensial bagi peretas.

Peretas dapat menghubungi pelanggan ini sambil menyamar sebagai karyawan sah melijoe.com. Peretas dapat merujuk salah satu dari beberapa detail yang terbuka untuk membangun narasi seputar email. Misalnya, peretas dapat merujuk preferensi/daftar keinginan seseorang untuk meyakinkan pelanggan bahwa mereka sedang ditawari kesepakatan.

Setelah korban memercayai peretas, pelaku kejahatan dapat meluncurkan upaya phishing dan malware.

Dalam serangan phishing, peretas akan memanfaatkan kepercayaan untuk memaksa informasi yang lebih sensitif dan pribadi dari korban. Peretas dapat meyakinkan korban untuk mengungkapkan kredensial kartu kredit mereka, misalnya, atau mengklik tautan berbahaya. Setelah diklik, tautan tersebut dapat mengunduh malware ke perangkat korban—perangkat lunak berbahaya yang memungkinkan peretas melakukan bentuk pengumpulan data dan kejahatan dunia maya lainnya.

Penipuan & Penipuan

Peretas juga dapat menargetkan pelanggan yang terpapar dengan penipuan dan penipuan jika mereka mengakses file bucket.

Penjahat dunia maya dapat menargetkan pelanggan yang terpapar melalui email, menggunakan informasi dari ember untuk tampil sebagai orang yang dapat dipercaya dengan alasan yang sah untuk menghubungi.

Peretas dapat memanfaatkan kepercayaan target untuk melakukan penipuan & penipuan—skema yang dirancang untuk mengelabui korban agar menyerahkan uang. Misalnya, peretas dapat menggunakan detail pesanan dan informasi pengiriman untuk melakukan penipuan pengiriman. Di sini, seorang peretas dapat meminta korban untuk membayar biaya pengiriman palsu untuk menerima barang-barang mereka.

Dampak pada melijoe.com

Melijoe dapat mengalami dampak hukum dan pidana sebagai akibat dari insiden datanya. Bucket Amazon S3 perusahaan yang salah dikonfigurasi dapat melanggar undang-undang perlindungan data, sementara bisnis lain mungkin mengakses konten bucket dengan biaya melijoe.com.

Pelanggaran Perlindungan Data

Melijoe mungkin telah melanggar Peraturan Perlindungan Data Umum (GDPR) UE karena bucket perusahaan salah dikonfigurasi, sehingga mengekspos data pelanggannya.

GDPR melindungi data sensitif dan pribadi warga negara Uni Eropa. GDPR mengatur perusahaan tentang pengumpulan, penyimpanan, dan penggunaan data pelanggan mereka, dan penanganan data yang tidak tepat dapat dihukum berdasarkan peraturan tersebut.

Commission nationale de l'informatique et des libertés (CNIL) adalah otoritas perlindungan data Prancis dan bertanggung jawab untuk menegakkan GDPR. Melijoe bisa berada di bawah pengawasan CNIL. CNIL dapat mengeluarkan denda maksimum €20 juta (~US$23 juta) atau 4% dari omset tahunan perusahaan (mana yang lebih besar) untuk pelanggaran GDPR.

Bucket Amazon S3 terbuka Melijoe tidak hanya mengekspos data warga negara Uni Eropa tetapi juga pelanggan dari negara-negara di seluruh dunia. Oleh karena itu, melijoe.com dapat dikenakan hukuman dari beberapa yurisdiksi lain selain CNIL. Misalnya, Komisi Perdagangan Federal (FTC) Amerika Serikat dapat memilih untuk menyelidiki melijoe.com atas kemungkinan pelanggaran Undang-Undang FTC, dan Kantor Komisioner Informasi Inggris (ICO) dapat menyelidiki melijoe.com untuk kemungkinan pelanggaran Undang-Undang Perlindungan Data 2018.

Dengan pelanggan yang terpapar dari berbagai benua lain di ember Melijoe, banyak otoritas perlindungan data dapat memilih untuk menyelidiki melijoe.com.

Kompetisi Spionase

Informasi yang terpapar dapat dikumpulkan oleh peretas dan dijual kepada pihak ketiga yang berkepentingan dengan data tersebut. Ini mungkin termasuk bisnis yang merupakan pesaing melijoe.com, seperti pengecer pakaian lainnya. Agen pemasaran juga dapat melihat nilai dalam data keranjang.

Bisnis saingan dapat menggunakan data untuk melakukan spionase kompetisi. Secara khusus, pesaing dapat mengakses daftar pelanggan melijoe.com untuk menemukan pelanggan potensial untuk bisnis mereka sendiri. Bisnis saingan dapat menghubungi pelanggan yang terpapar dengan penawaran dalam upaya untuk mencuri bisnis dari Melijoe dan meningkatkan basis pelanggan mereka sendiri.

Mencegah Eksposur Data

Apa yang dapat kami lakukan untuk menjaga keamanan data kami dan mengurangi risiko paparan?

Berikut adalah beberapa tips untuk mencegah paparan data:

- Hanya berikan informasi pribadi Anda kepada individu, organisasi, dan entitas yang Anda percayai sepenuhnya.

- Hanya kunjungi situs web dengan domain aman (yaitu situs web yang memiliki "https" dan/atau simbol kunci tertutup di awal nama domainnya).

- Berhati-hatilah saat memberikan bentuk data Anda yang paling sensitif, seperti nomor jaminan sosial Anda.

- Buat kata sandi yang tidak dapat dipecahkan yang menggunakan campuran huruf, angka, dan simbol. Perbarui kata sandi Anda yang ada secara teratur.

- Jangan mengeklik tautan di email, pesan, atau di mana pun di internet kecuali Anda yakin sumbernya sah.

- Edit pengaturan privasi Anda di situs media sosial sehingga hanya teman dan pengguna tepercaya yang dapat melihat konten Anda.

- Hindari menampilkan atau mengetik bentuk data penting (seperti nomor kartu kredit atau kata sandi) saat terhubung ke jaringan WiFi yang tidak aman.

- Edukasi diri Anda tentang kejahatan dunia maya, perlindungan data, dan metode yang mengurangi kemungkinan Anda menjadi korban serangan phishing dan malware.

Tentang Kami

SafetyDetectives.com adalah situs web ulasan antivirus terbesar di dunia.

Lab penelitian SafetyDetectives adalah layanan pro bono yang bertujuan untuk membantu komunitas online mempertahankan diri dari ancaman dunia maya sambil mendidik organisasi tentang cara melindungi data pengguna mereka. Tujuan utama dari proyek pemetaan web kami adalah membantu menjadikan internet tempat yang lebih aman bagi semua pengguna.

Laporan kami sebelumnya telah mengungkap beberapa kerentanan profil tinggi dan kebocoran data, termasuk 2.6 juta pengguna yang terpapar oleh Platform analitik sosial Amerika IGBlade, serta pelanggaran di a Platform Integrator Marketplace Brasil Hariexpress.com.br yang membocorkan lebih dari 610 GB data.

Untuk ulasan lengkap tentang pelaporan keamanan siber SafetyDetectives selama 3 tahun terakhir, ikuti Tim Keamanan Siber SafetyDetectives.

- &

- 000

- 2016

- 2020

- 2021

- 2022

- Tentang Kami

- mengakses

- Menurut

- di seluruh

- Bertindak

- Semua

- Amazon

- analisis

- tahunan

- antivirus

- di manapun

- sekitar

- Otentikasi

- kewenangan

- AWS

- Awal

- makhluk

- penagihan

- Milyar

- merek

- pelanggaran

- membangun

- bisnis

- bisnis

- membeli

- modal

- kesempatan

- anak-anak

- tertutup

- Pakaian

- koleksi

- Komisi

- masyarakat

- Perusahaan

- perusahaan

- Perusahaan

- dibandingkan

- pesaing

- Konsumen

- mengandung

- Konten

- isi

- bisa

- Surat kepercayaan

- kredit

- kartu kredit

- Pidana

- CrunchBase

- Currency

- pelanggan

- maya

- cybercrime

- Keamanan cyber

- data

- Data pelanggaran

- perlindungan data

- hari

- transaksi

- pengiriman

- rinci

- MELAKUKAN

- berbeda

- ditemukan

- penemuan

- Tidak

- domain

- Nama domain

- e-commerce

- mendidik

- terutama

- spionase

- memperkirakan

- EU

- contoh

- Mengeksploitasi

- Menghadapi

- gadungan

- Fashion

- fitur

- Fitur

- Federal

- Komisi Perdagangan Federal

- Angka

- akhir

- mengikuti

- berikut

- bentuk

- ditemukan

- Prancis

- penipuan

- Perancis

- FTC

- penuh

- pendanaan

- GDPR

- Umum

- Peraturan Perlindungan Data Umum

- Jerman

- gadis

- Aksi

- barang

- Kelompok

- hacker

- hacker

- Penanganan

- membantu

- di sini

- High

- Seterpercayaapakah Olymp Trade? Kesimpulan

- How To

- HTTPS

- Ratusan

- ICO

- penting

- memasukkan

- Termasuk

- informasi

- bunga

- Internet

- inventaris

- menyelidiki

- isu

- Januari

- yurisdiksi

- Label

- besar

- lebih besar

- jalankan

- Hukum

- kebocoran

- BELAJAR

- Informasi

- Leverage

- cahaya

- LINK

- link

- Daftar

- Panjang

- malware

- Marketing

- pasar

- Media

- juta

- uang

- paling

- jaringan

- nomor

- banyak sekali

- Penawaran

- secara online

- Buka

- urutan

- perintah

- organisasi

- Lainnya

- pemilik

- dibayar

- Paris

- Kata Sandi

- password

- Membayar

- PayPal

- Konsultan Ahli

- pribadi

- data pribadi

- Personalisasi

- Phishing

- serangan phishing

- serangan phishing

- Platform

- mungkin

- pribadi

- swasta

- per

- Produk

- Produk

- proyek

- menonjol

- melindungi

- perlindungan

- memberikan

- membeli

- dibeli

- pembelian

- pembelian

- tujuan

- jarak

- alasan

- menerima

- menurunkan

- terdaftar

- Regulasi

- laporan

- penelitian

- tanggapan

- tanggung jawab

- pengecer

- pengecer

- Terungkap

- ulasan

- Risiko

- Saingan

- putaran

- Rusia

- Tersebut

- Scam

- aman

- keamanan

- layanan

- Layanan

- Pengiriman

- situs web

- Situs

- So

- Sosial

- media sosial

- Perangkat lunak

- terjual

- spesialisasi

- Negara

- penyimpanan

- toko

- jalan

- target

- tim

- Sumber

- Dunia

- Pihak ketiga

- ribuan

- ancaman

- Melalui

- di seluruh

- waktu

- Tips

- puncak

- Pelacakan

- perdagangan

- Kepercayaan

- unik

- Serikat

- Inggris Raya

- Amerika Serikat

- tanpa jaminan

- Memperbarui

- us

- menggunakan

- Pengguna

- nilai

- Visa

- Kerentanan

- jaringan

- Situs Web

- situs web

- apakah

- SIAPA

- wifi

- dalam

- tanpa

- dunia

- dunia

- industri udang di seluruh dunia.

- tahun