Waktu Membaca: 4 menit

Waktu Membaca: 4 menit

Jika Anda meminta analis malware untuk menyebutkan trojan paling berbahaya dan jahat, Emotet pasti akan ada dalam daftar. Menurut National Keamanan cyber dan Pusat Integrasi Komunikasi, the trojan "terus menjadi salah satu malware paling mahal dan merusak yang mempengaruhi pemerintah negara bagian, lokal, suku, dan teritorial, dan sektor swasta dan publik". Licik dan licik, itu tersebar luas di seluruh dunia. Serangan besar baru selama 4 hari dari Emotet dicegat oleh fasilitas antimalware Comodo.

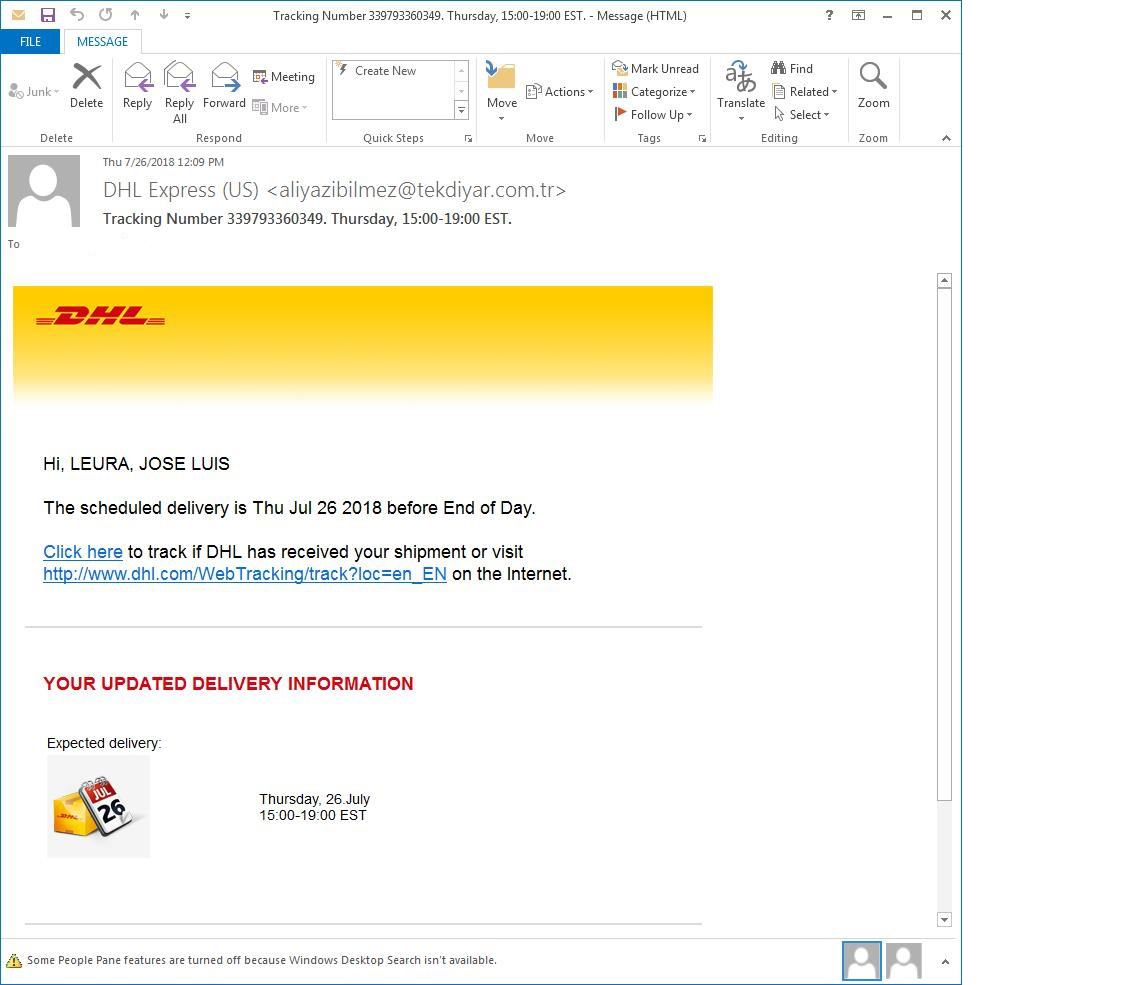

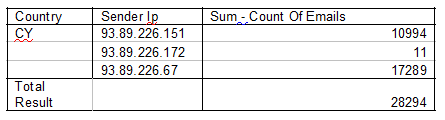

Serangan dimulai dengan email phishing yang dikirim ke 28,294 pengguna.

Seperti yang Anda lihat, email tersebut meniru pengiriman dan pesan pengiriman DHL. Nama merek terkenal berfungsi sebagai alat untuk menginspirasi kepercayaan pada pengguna. Faktor keingintahuan juga memainkan perannya, sehingga kemungkinan korban mengklik tautan di email tanpa berpikir panjang sangat tinggi. Dan saat korban mengklik tautan, sihir hitam penyerang mulai bermain.

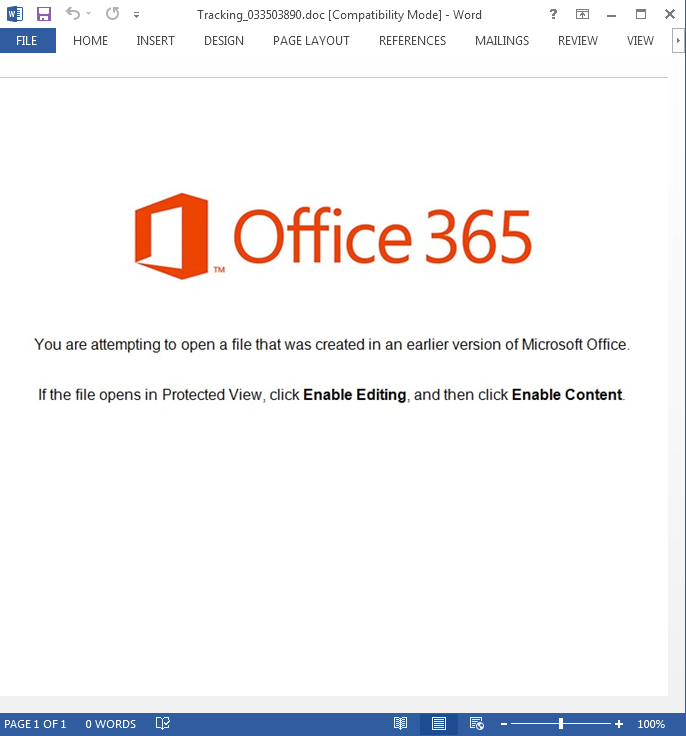

Mengklik tautan akan mengunduh file Word. Tentu saja, file Word tidak ada hubungannya dengan pengiriman apa pun — kecuali pengiriman malware. Ini berisi kode makro berbahaya. Karena saat ini Microsoft mematikan menjalankan makro secara default di produknya, penyerang perlu mengelabui pengguna agar menjalankan versi yang lebih lama. Karena itulah saat korban mencoba membuka file tersebut, muncul banner berikut.

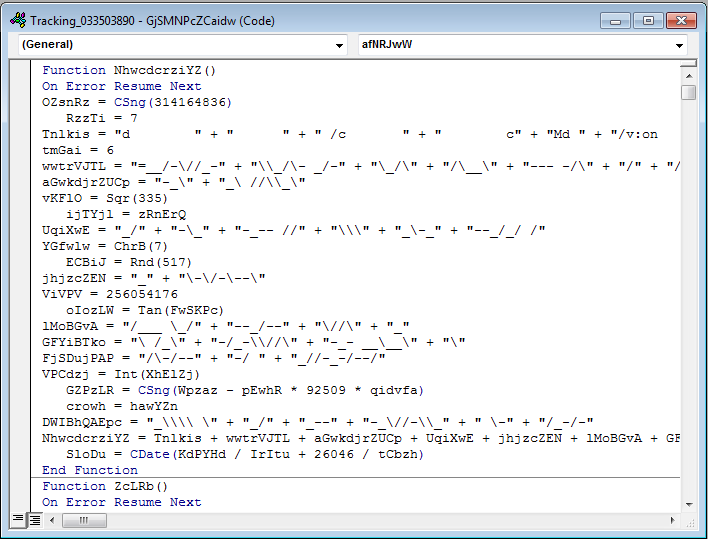

Jika pengguna mematuhi permintaan penyerang, skrip makro datang ke misinya — membangun kembali kode shell yang dikaburkan untuk eksekusi cmd.exe

Setelah membangun kembali kode yang dikaburkan, cmd.exe meluncurkan PowerShell, dan PowerShell mencoba mengunduh dan menjalankan biner dari URL apa pun yang tersedia dari daftar:

-http://deltaengineering.users31.interdns.co.uk/KepZJXT

http://d-va.cz/ZVjGOE9

http://dveri509.ru/y1

http://www.dupke.at/rFQA

http://clearblueconsultingltd.com/VkIiR

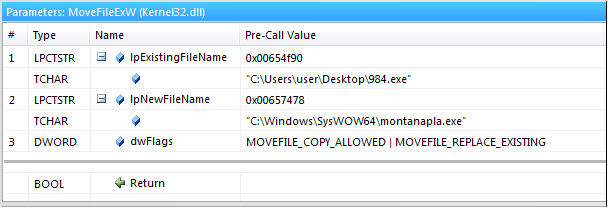

Pada saat penulisan, hanya yang terakhir yang berisi biner, 984.exe.

Biner, seperti yang Anda duga, adalah contoh dari Trojan Emotet Bankir.

Setelah dieksekusi, biner menempatkan dirinya ke C:WindowsSysWOW64montanapla.exe.

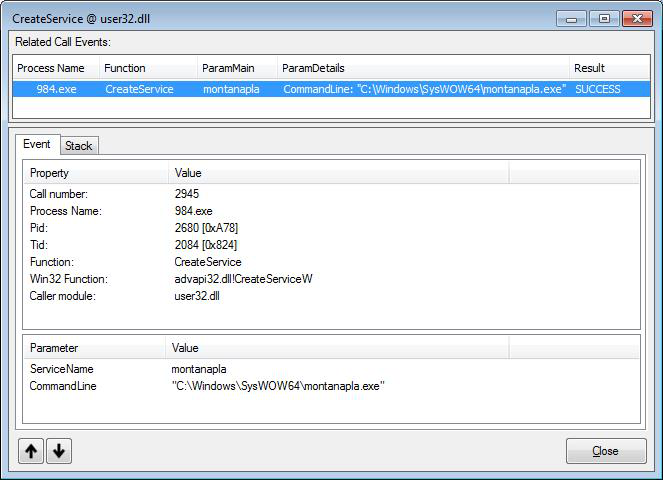

Setelah itu, ia membuat layanan bernama montanapla yang memastikan proses jahat akan diluncurkan dengan setiap startup.

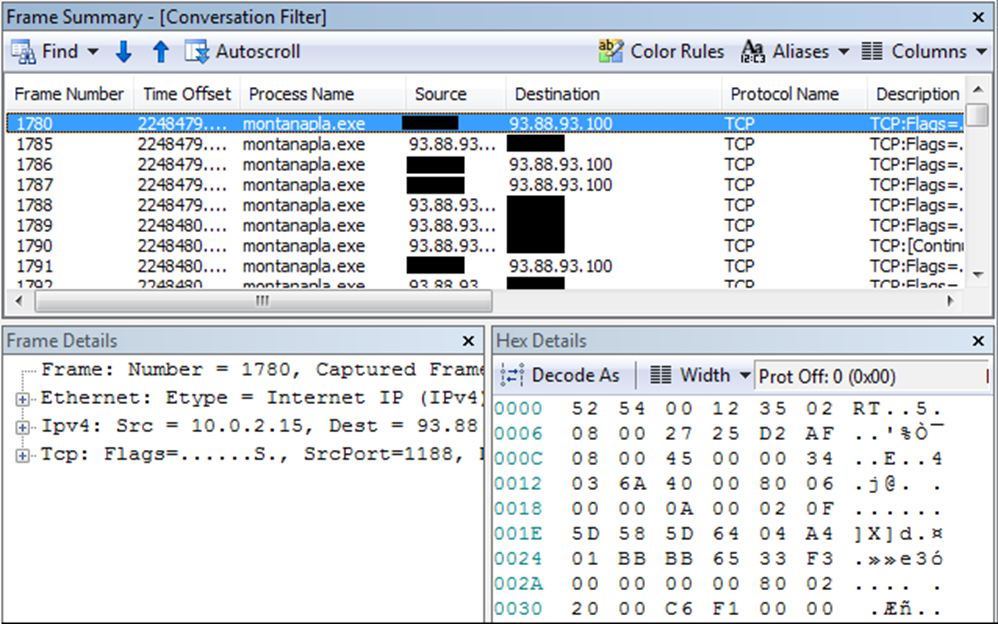

Selanjutnya, ia mencoba terhubung dengan server Command&Control (181.142.74.233, 204.184.25.164, 79.129.120.103, 93.88.93.100) untuk memberi tahu penyerang tentang korban baru. Kemudian malware menunggu perintah penyerang.

Sekarang koneksi jarak jauh rahasia dengan server Command & Control dibuat. Emotet sedang menunggu, siap menjalankan perintah apa pun dari penyerang. Biasanya, ia menemukan data pribadi pada mesin yang terinfeksi; informasi perbankan menjadi prioritas. Tapi itu tidak semua. Emotet juga digunakan sebagai sarana untuk menyampaikan banyak hal lainnya jenis malware ke mesin yang terinfeksi. Dengan demikian, menginfeksi dengan Emotet dapat menjadi mata rantai pertama dalam rantai tanpa akhir yang membahayakan komputer korban dengan berbagai malware.

Tapi Emotet tidak puas dengan mengorbankan hanya satu PC. Ia mencoba menginfeksi host lain di jaringan. Selain itu, Emotet memiliki kemampuan yang kuat untuk menyembunyikan dan mem-bypass alat antimalware. Menjadi polimorfik, ia menghindari deteksi berbasis tanda tangan dengan antivirus. Selain itu, Emotet mampu mendeteksi lingkungan Mesin Virtual dan menyamarkan dirinya dengan menghasilkan indikator palsu. Semua ini membuatnya sulit untuk perangkat lunak keamanan.

“Dalam hal ini, kami menghadapi serangan yang sangat berbahaya dengan implikasi yang luas”, kata Fatih Orhan, Kepala Lab Penelitian Ancaman Comodo. ”Jelas, serangan besar seperti itu ditujukan untuk menginfeksi sebanyak mungkin pengguna, tetapi itu hanya puncak gunung es.

Menginfeksi korban dengan Emotet hanya memicu proses yang menghancurkan. Pertama, menginfeksi host lain di jaringan. Kedua, ia mengunduh malware jenis lain, sehingga proses infeksi pada PC yang disusupi menjadi tidak ada habisnya dan tumbuh secara eksponensial. Dengan menghentikan serangan besar-besaran ini, Comodo melindungi puluhan ribu pengguna dari malware licik ini dan memutus rantai pembunuhan para penyerang. Kasus ini adalah satu lagi konfirmasi bahwa pelanggan kami dilindungi bahkan dari serangan yang paling berbahaya dan kuat”.

Hidup aman dengan Comodo!

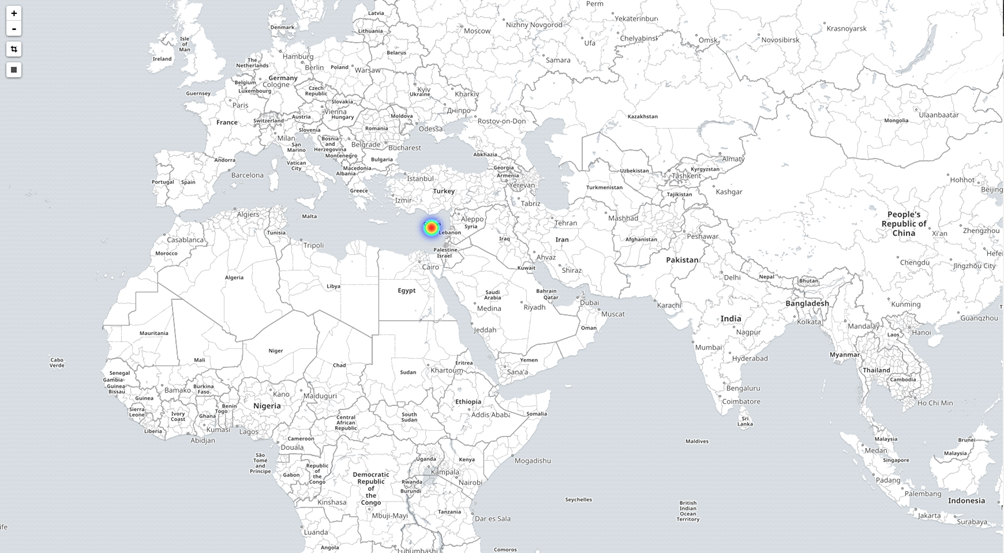

Peta panas dan IP yang digunakan dalam serangan

Serangan itu dilakukan dari tiga IP dan domain yang berbasis di Siprus @tekdiyar.com.tr. Itu dimulai pada 23 Juli 2018 pukul 14:17:55 UTC dan berakhir pada 27 Juli 2018 pukul 01:06:00.

Para penyerang mengirim 28.294 email phishing.

Sumber Daya Terkait:

Perangkat Lunak Antivirus Terbaik

MULAI PERCOBAAN GRATIS DAPATKAN SCORECARD KEAMANAN INSTAN ANDA GRATIS

- Konten Bertenaga SEO & Distribusi PR. Dapatkan Amplifikasi Hari Ini.

- Platoblockchain. Intelijen Metaverse Web3. Pengetahuan Diperkuat. Akses Di Sini.

- Sumber: https://blog.comodo.com/comodo-news/new-immense-attack-emotet-trojan-targeted-thousands-users/

- 100

- 2018

- 2019

- 28

- a

- kemampuan

- Sanggup

- Tentang Kami

- Menurut

- tambahan

- mempengaruhi

- Semua

- antara

- analis

- dan

- antivirus

- sekitar

- menyerang

- Serangan

- tersedia

- bankir

- Perbankan

- spanduk

- menjadi

- menjadi

- mulai

- makhluk

- Black

- Blog

- merek

- kasus

- pusat

- rantai

- kesempatan

- kode

- COM

- komunikasi

- Dikompromikan

- kompromi

- komputer

- Terhubung

- koneksi

- mengandung

- kontrol

- Kelas

- menciptakan

- rasa ingin tahu

- pelanggan

- Memotong

- maya

- keamanan cyber

- Berbahaya

- data

- Default

- pastinya

- menyampaikan

- pengiriman

- Deteksi

- yang menghancurkan

- domain

- Download

- download

- Tak berujung

- Memastikan

- Lingkungan Hidup

- mapan

- Bahkan

- Acara

- Setiap

- Kecuali

- menjalankan

- eksekusi

- eksponensial

- dihadapi

- terkenal

- luas

- File

- Pertama

- berikut

- Gratis

- dari

- menghasilkan

- mendapatkan

- Pemerintah

- tumbuh

- Sulit

- kepala

- menyembunyikan

- High

- HTTPS

- besar

- in

- indikator

- informasi

- mengilhami

- saat

- integrasi

- IP

- IT

- Diri

- Juli

- Juli 23

- Labs

- Terakhir

- jalankan

- meluncurkan

- LINK

- Daftar

- lokal

- Panjang

- Lot

- mesin

- Mesin

- Makro

- Macro

- sihir

- MEMBUAT

- malware

- banyak

- besar-besaran

- secara besar-besaran

- max-width

- cara

- pesan

- Microsoft

- Misi

- saat

- lebih

- paling

- nama

- Bernama

- nasional

- Perlu

- jaringan

- New

- ONE

- Buka

- Lainnya

- PC

- PC

- Phishing

- PHP

- Tempat

- plato

- Kecerdasan Data Plato

- Data Plato

- Bermain

- mungkin

- kuat

- PowerShell

- menyajikan

- prioritas

- swasta

- proses

- Produk

- terlindung

- publik

- siap

- terpencil

- permintaan

- penelitian

- Sumber

- Peran

- berjalan

- puas

- puas dengan

- kartu skor

- Kedua

- aman

- keamanan

- Server

- melayani

- layanan

- Kulit

- Sneaky

- So

- Perangkat lunak

- penyebaran

- mulai

- startup

- Negara

- henti

- kuat

- seperti itu

- ditargetkan

- Grafik

- Dunia

- Pikir

- ribuan

- ancaman

- tiga

- waktu

- ujung

- untuk

- alat

- alat

- Trojan

- Kepercayaan

- jenis

- URL

- Pengguna

- Pengguna

- biasanya

- UTC

- berbagai

- versi

- Korban

- korban

- maya

- mesin virtual

- Menunggu

- akan

- tanpa

- Word

- dunia

- penulisan

- Kamu

- Anda

- zephyrnet.dll