Emotet adalah keluarga malware yang aktif sejak 2014, dioperasikan oleh grup kejahatan dunia maya yang dikenal sebagai Mealybug atau TA542. Meskipun dimulai sebagai trojan perbankan, ia kemudian berkembang menjadi botnet yang menjadi salah satu ancaman paling umum di seluruh dunia. Emotet menyebar melalui email spam; itu dapat mengekstraksi informasi dari, dan mengirimkan malware pihak ketiga ke, komputer yang disusupi. Operator emotet tidak terlalu pilih-pilih tentang target mereka, memasang malware mereka pada sistem milik individu maupun perusahaan dan organisasi yang lebih besar.

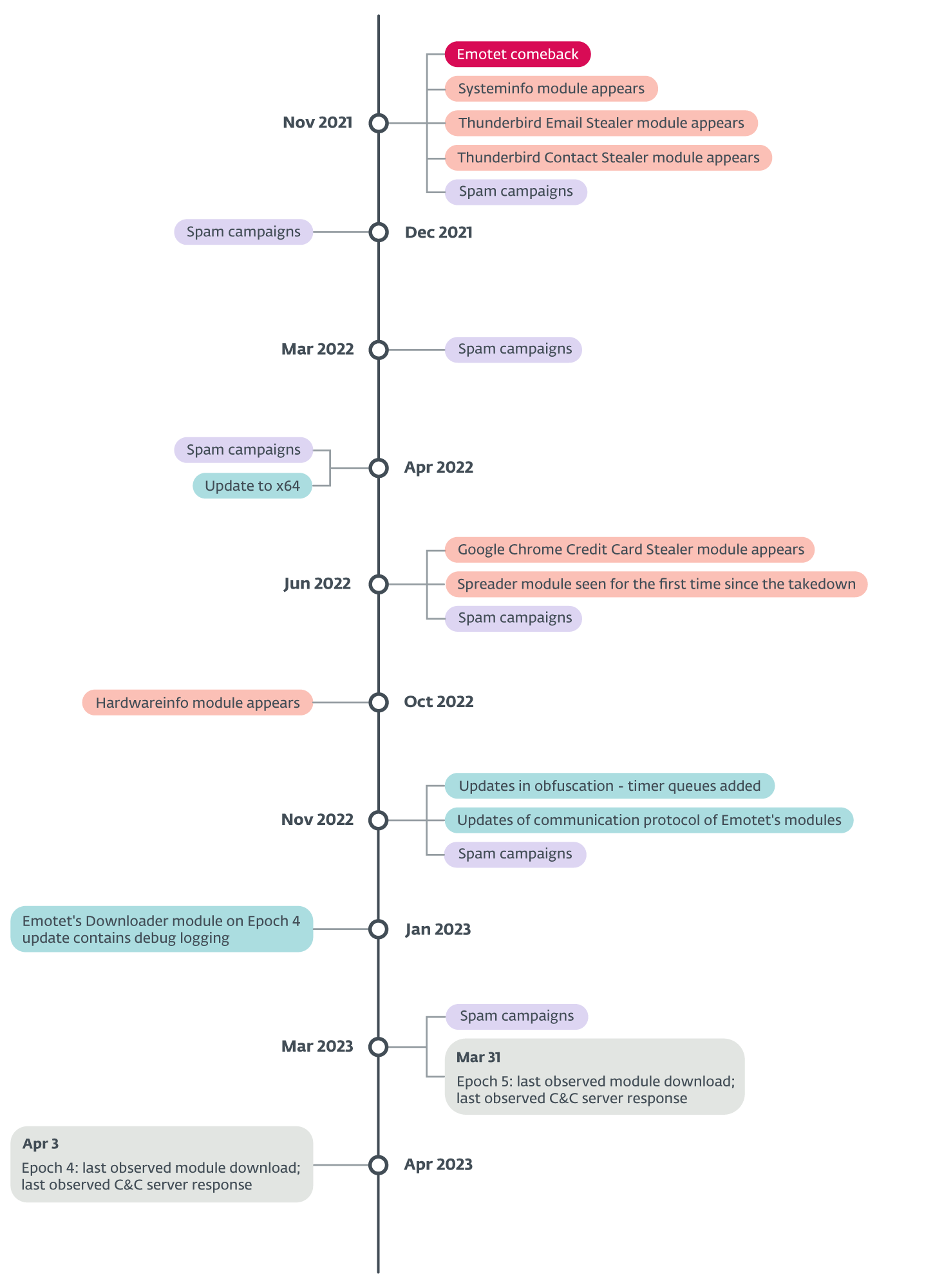

Pada Januari 2021, Emotet menjadi target a takedown sebagai hasil dari upaya kolaboratif internasional dari delapan negara yang dikoordinasikan oleh Eurojust dan Europol. Namun, terlepas dari operasi ini, Emotet hidup kembali pada November 2021.

Poin-poin penting dari blogpost ini:

- Emotet meluncurkan beberapa kampanye spam sejak muncul kembali setelah pencopotannya.

- Sejak itu, Mealybug membuat beberapa modul baru dan beberapa kali memperbarui dan meningkatkan semua modul yang ada.

- Operator emotet selanjutnya telah berupaya keras untuk menghindari pemantauan dan pelacakan botnet sejak botnet itu kembali.

- Saat ini Emotet diam dan tidak aktif, kemungkinan besar karena gagal menemukan vektor serangan baru yang efektif.

Kampanye spam

Setelah comeback yang diikuti oleh beberapa kampanye spam di akhir tahun 2021, awal tahun 2022 dilanjutkan dengan tren tersebut dan kami mendaftar beberapa kampanye spam diluncurkan oleh operator Emotet. Selama waktu ini Emotet menyebar terutama melalui dokumen Microsoft Word dan Microsoft Excel yang berbahaya dengan makro VBA tertanam.

Pada Juli 2022, Microsoft mengubah permainan untuk semua keluarga malware seperti Emotet dan Qbot – yang telah menggunakan email phishing dengan dokumen berbahaya sebagai metode penyebarannya – dengan menonaktifkan makro VBA dalam dokumen yang diperoleh dari Internet. Perubahan ini mengumumkan oleh Microsoft pada awal tahun dan awalnya digunakan pada awal April, tetapi pembaruan dibatalkan karena umpan balik pengguna. Peluncuran terakhir datang pada akhir Juli 2022 dan, seperti yang dapat dilihat pada Gambar 2, pembaruan tersebut menghasilkan penurunan yang signifikan pada kompromi Emotet; kami tidak mengamati aktivitas signifikan apa pun selama musim panas 2022.

Menonaktifkan vektor serangan utama Emotet membuat operatornya mencari cara baru untuk mengkompromikan target mereka. kutu putih mulai bereksperimen dengan file LNK dan XLL berbahaya, tetapi ketika tahun 2022 berakhir, operator Emotet berjuang untuk menemukan vektor serangan baru yang seefektif makro VBA. Pada tahun 2023, mereka menjalankan tiga kampanye malspam yang berbeda, masing-masing menguji jalan intrusi dan teknik rekayasa sosial yang sedikit berbeda. Namun, ukuran serangan yang menyusut dan perubahan konstan dalam pendekatan mungkin menunjukkan ketidakpuasan dengan hasilnya.

Yang pertama dari tiga kampanye itu terjadi sekitar 8 Maretth, 2023, saat botnet Emotet mulai mendistribusikan dokumen Word, yang disamarkan sebagai faktur, dengan makro VBA berbahaya yang disematkan. Ini cukup aneh karena makro VBA dinonaktifkan oleh Microsoft secara default, sehingga korban tidak dapat menjalankan kode berbahaya yang disematkan.

Dalam kampanye kedua mereka antara 13 Maretth dan 18 Maretth, penyerang tampaknya mengakui kekurangan ini, dan selain menggunakan pendekatan rantai balasan, mereka juga beralih dari makro VBA ke File OneNote (SATU) dengan VBScript tertanam. Jika korban membuka file tersebut, mereka akan disambut oleh halaman OneNote yang dilindungi, meminta mereka untuk mengklik tombol Lihat untuk melihat kontennya. Di balik elemen grafis ini terdapat VBScript tersembunyi, yang disetel untuk mengunduh DLL Emotet.

Meskipun ada peringatan OneNote bahwa tindakan ini mungkin mengarah ke konten berbahaya, orang-orang cenderung mengklik perintah serupa karena kebiasaan dan dengan demikian berpotensi memungkinkan penyerang untuk menyusupi perangkat mereka.

Kampanye terakhir yang diamati dalam telemetri ESET diluncurkan pada 20 Maretth, memanfaatkan tanggal jatuh tempo pajak penghasilan yang akan datang di Amerika Serikat. Email jahat yang dikirim oleh botnet berpura-pura berasal dari kantor pajak AS Internal Revenue Service (IRS) dan membawa file arsip terlampir bernama W-9 form.zip. File ZIP yang disertakan berisi dokumen Word dengan makro VBA jahat tertanam yang mungkin harus dilakukan oleh korban yang dituju aktif. Terlepas dari kampanye ini, yang ditargetkan secara khusus ke AS, kami juga mengamati kampanye lain yang menggunakan VBScript tertanam dan pendekatan OneNote yang sedang berlangsung pada waktu yang bersamaan.

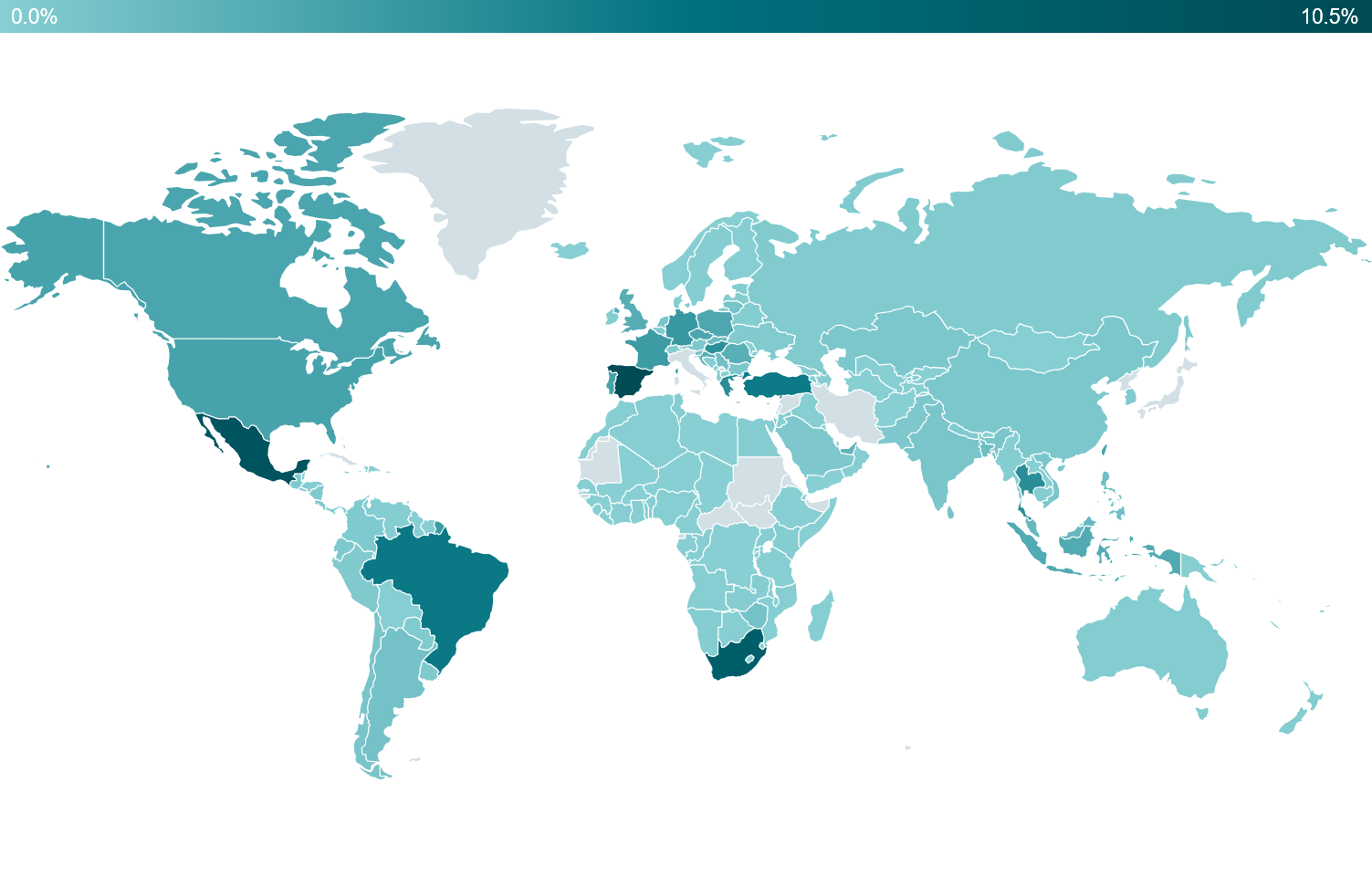

Seperti yang dapat dilihat pada Gambar 3, sebagian besar serangan yang terdeteksi oleh ESET ditujukan ke Jepang (43%), Italia (13%), walaupun angka ini mungkin bias karena basis pengguna ESET yang kuat di wilayah ini. Setelah menyingkirkan dua negara teratas tersebut (agar fokus ke negara lain), pada Gambar 4 terlihat bahwa negara lain juga terkena dampaknya, dengan Spanyol (5%) di posisi ketiga diikuti oleh Meksiko (5 %) dan Afrika Selatan (4%).

Peningkatan perlindungan dan kebingungan

Setelah kemunculannya kembali, Emotet mendapat banyak peningkatan. Fitur penting pertama adalah botnet mengganti skema kriptografinya. Sebelum pencopotan, Emotet menggunakan RSA sebagai skema asimetris utama mereka dan setelah kemunculan kembali, botnet mulai menggunakan kriptografi kurva Elliptic. Saat ini setiap modul Pengunduh (juga disebut modul Utama) dilengkapi dengan dua kunci publik tertanam. Satu digunakan untuk protokol pertukaran kunci Elliptic curve Diffie Hellman dan yang lainnya digunakan untuk verifikasi tanda tangan – Algoritma tanda tangan digital.

Selain memperbarui malware Emotet ke arsitektur 64-bit, Mealybug juga telah menerapkan beberapa penyamaran baru untuk melindungi modul mereka. Kebingungan penting pertama adalah perataan aliran kontrol yang secara signifikan dapat memperlambat analisis dan menemukan bagian kode yang menarik dalam modul Emotet.

Mealybug juga mengimplementasikan dan menyempurnakan implementasinya dari banyak teknik pengacakan, yang paling menonjol adalah pengacakan urutan anggota struktur dan pengacakan instruksi yang menghitung konstanta (konstanta disamarkan).

Satu lagi pembaruan yang perlu disebutkan terjadi selama kuartal terakhir tahun 2022, saat modul mulai menggunakan antrean penghitung waktu. Dengan itu, fungsi utama modul dan bagian komunikasi modul ditetapkan sebagai fungsi panggilan balik, yang dipanggil oleh banyak utas dan semua ini digabungkan dengan perataan aliran kontrol, di mana nilai status yang mengelola blok kode mana untuk dipanggil dibagi di antara utas. Kebingungan ini menambah kendala lain dalam analisis dan membuat alur eksekusi menjadi lebih sulit.

Modul baru

Agar malware tetap menguntungkan dan lazim, Mealybug menerapkan beberapa modul baru, ditunjukkan dengan warna kuning pada Gambar 5. Beberapa di antaranya dibuat sebagai mekanisme pertahanan untuk botnet, yang lain untuk penyebaran malware yang lebih efisien, dan yang terakhir, sebuah modul yang mencuri informasi yang dapat digunakan untuk mencuri uang korban.

Gambar 5. Modul Emotet yang paling sering digunakan. Merah ada sebelum pencopotan; kuning muncul setelah comeback

Pencuri Email Thunderbird dan Pencuri Kontak Thunderbird

Emotet disebarkan melalui email spam dan orang sering mempercayai email tersebut, karena Emotet berhasil menggunakan teknik pembajakan utas email. Sebelum pencopotan, Emotet menggunakan modul yang kami sebut Pencuri Kontak Outlook dan Pencuri Email Outlook, yang mampu mencuri email dan informasi kontak dari Outlook. Tetapi karena tidak semua orang menggunakan Outlook, setelah pencopotan Emotet fokus juga pada aplikasi email alternatif gratis – Thunderbird.

Emotet dapat menyebarkan modul Thunderbird Email Stealer ke komputer yang disusupi, yang (seperti namanya) mampu mencuri email. Modul mencari melalui file Thunderbird yang berisi pesan yang diterima (dalam format MBOX) dan mencuri data dari berbagai bidang termasuk pengirim, penerima, subjek, tanggal, dan isi pesan. Semua informasi yang dicuri kemudian dikirim ke server C&C untuk diproses lebih lanjut.

Bersama dengan Thunderbird Email Stealer, Emotet juga menyebarkan Thunderbird Contact Stealer, yang mampu mencuri informasi kontak dari Thunderbird. Modul ini juga mencari melalui file Thunderbird, kali ini mencari pesan yang diterima dan dikirim. Perbedaannya adalah bahwa modul ini hanya mengekstrak informasi dari Dari:, untuk:, CC: dan Cc: bidang dan membuat grafik internal tentang siapa yang berkomunikasi dengan siapa, di mana node adalah orang, dan ada keunggulan antara dua orang jika mereka berkomunikasi satu sama lain. Pada langkah berikutnya, modul memerintahkan kontak yang dicuri – dimulai dengan orang yang paling saling berhubungan – dan mengirimkan informasi ini ke server C&C.

Semua upaya ini dilengkapi dengan dua modul tambahan (yang sudah ada sebelum pencopotan) – modul MailPassView Stealer dan modul Spammer. MailPassView Stealer menyalahgunakan alat NirSoft yang sah untuk pemulihan kata sandi dan mencuri kredensial dari aplikasi email. Ketika email yang dicuri, kredensial, dan informasi tentang siapa yang berhubungan dengan siapa diproses, Mealybug membuat email jahat yang terlihat seperti balasan untuk percakapan yang dicuri sebelumnya dan mengirim email tersebut bersama dengan kredensial yang dicuri ke modul Spammer yang menggunakan kredensial tersebut untuk mengirim balasan jahat ke percakapan email sebelumnya melalui SMTP.

Pencuri Kartu Kredit Google Chrome

Seperti namanya, Pencuri Kartu Kredit Google Chrome mencuri informasi tentang kartu kredit yang disimpan di browser Google Chrome. Untuk mencapai ini, modul menggunakan perpustakaan SQLite3 yang terhubung secara statis untuk mengakses file database Data Web yang biasanya terletak di %LOCALAPPDATA%Data Pengguna GoogleChromeDefaultData Web. Modul menanyakan tabel kartu kredit untuk nama_kartu_, Bulan Kadaluarsa, expired_year, dan card_number_encrypted, berisi informasi tentang kartu kredit yang disimpan di profil default Google Chrome. Pada langkah terakhir, nilai card_number_encrypted didekripsi menggunakan kunci yang disimpan di %LOCALAPPDATA%Data Pengguna GoogleChromeFile Status Lokal dan semua informasi dikirim ke server C&C.

Modul Systeminfo dan Hardwareinfo

Tak lama setelah kembalinya Emotet, pada November 2021 sebuah modul baru yang kami sebut Systeminfo muncul. Modul ini mengumpulkan informasi tentang sistem yang disusupi dan mengirimkannya ke server C&C. Informasi yang dikumpulkan terdiri dari:

- Keluaran dari systeminfo Command

- Keluaran dari ipconfig / all Command

- Keluaran dari tes terakhir /dklist: perintah (dihapus pada Oktober 2022)

- Daftar proses

- Waktu aktif (diperoleh melalui DapatkanTickCount) dalam hitungan detik (dihapus pada Okt 2022)

In Oktober 2022 Operator Emotet merilis modul baru lainnya yang kami sebut Hardwareinfo. Meskipun tidak secara eksklusif mencuri informasi tentang perangkat keras dari mesin yang dikompromikan, ini berfungsi sebagai sumber informasi tambahan untuk modul Systeminfo. Modul ini mengumpulkan data berikut dari mesin yang disusupi:

- nama komputer

- Nama Pengguna

- Informasi versi OS, termasuk nomor versi mayor dan minor

- ID sesi

- Tali merek CPU

- Informasi tentang ukuran dan penggunaan RAM

Kedua modul memiliki satu tujuan utama – memverifikasi apakah komunikasi berasal dari korban yang disusupi secara sah atau tidak. Emotet, terutama setelah kemunculannya kembali, menjadi topik yang sangat hangat di industri keamanan komputer dan di antara para peneliti, jadi Mealybug berusaha keras untuk melindungi diri dari pelacakan dan pemantauan aktivitas mereka. Berkat informasi yang dikumpulkan oleh kedua modul ini yang tidak hanya mengumpulkan data, tetapi juga mengandung trik anti-pelacakan dan anti-analisis, kemampuan Mealybug untuk membedakan korban nyata dari aktivitas atau kotak pasir peneliti malware meningkat secara signifikan.

Apa selanjutnya?

Menurut penelitian dan telemetri ESET, kedua Era botnet telah sepi sejak awal April 2023. Saat ini masih belum jelas apakah ini adalah waktu liburan lain bagi penulis, apakah mereka berjuang untuk menemukan vektor infeksi baru yang efektif, atau jika ada orang baru yang mengoperasikan botnet.

Meskipun kami tidak dapat mengonfirmasi rumor bahwa salah satu atau kedua Epoch botnet dijual kepada seseorang pada Januari 2023, kami melihat aktivitas yang tidak biasa di salah satu Epoch. Pembaruan terbaru modul pengunduh berisi fungsionalitas baru, yang mencatat status bagian dalam modul dan melacak eksekusinya ke file C:JSmithLoader (Gambar 6, Gambar 7). Karena file ini harus ada untuk benar-benar mencatat sesuatu, fungsi ini terlihat seperti keluaran debug untuk seseorang yang tidak sepenuhnya memahami apa yang dilakukan modul dan cara kerjanya. Selain itu, pada saat itu botnet juga banyak menyebarkan modul Spammer, yang dianggap lebih berharga bagi Mealybug karena secara historis mereka menggunakan modul tersebut hanya pada mesin yang dianggap aman oleh mereka.

Penjelasan apa pun tentang mengapa botnet sekarang sepi adalah benar, Emotet telah dikenal karena keefektifannya dan operatornya berupaya untuk membangun kembali dan memelihara botnet dan bahkan menambahkan beberapa perbaikan, jadi pantau terus blog kami untuk melihat apa yang akan terjadi di masa depan. kita.

Untuk pertanyaan apa pun tentang penelitian kami yang dipublikasikan di WeLiveSecurity, silakan hubungi kami di ancamanintel@eset.com.

ESET Research menawarkan laporan intelijen APT pribadi dan umpan data. Untuk setiap pertanyaan tentang layanan ini, kunjungi Intelijen Ancaman ESET .

IoC

File

| SHA-1 | Filename | Nama deteksi ESET | Deskripsi Produk |

|---|---|---|---|

| D5FDE4A0DF9E416DE02AE51D07EFA8D7B99B11F2 | N / A | Win64/Emotet.AL | Modul Info Sistem Emotet. |

| 1B6CFE35EF42EB9C6E19BCBD5A3829458C856DBC | N / A | Win64/Emotet.AL | Modul Emotet Hardwareinfo. |

| D938849F4C9D7892CD1558C8EDA634DADFAD2F5A | N / A | Win64/Emotet.AO | Modul Pencuri Kartu Kredit Google Chrome Emotet. |

| 1DF4561C73BD35E30B31EEE62554DD7157AA26F2 | N / A | Win64/Emotet.AL | Modul Emotet Thunderbird Email Stealer. |

| 05EEB597B3A0F0C7A9E2E24867A797DF053AD860 | N / A | Win64/Emotet.AL | Modul Emotet Thunderbird Contact Stealer. |

| 0CEB10940CE40D1C26FC117BC2D599C491657AEB | N / A | Win64/Emotet.AQ | Modul Pengunduh Emotet, versi dengan kebingungan antrian waktu. |

| 8852B81566E8331ED43AB3C5648F8D13012C8A3B | N / A | Win64/Emotet.AL | Modul Pengunduh Emotet, versi x64. |

| F2E79EC201160912AB48849A5B5558343000042E | N / A | Win64/Emotet.AQ | Modul Pengunduh Emotet, versi dengan string debug. |

| CECC5BBA6193D744837E689E68BC25C43EDA7235 | N / A | Win32/Emotet.DG | Modul Pengunduh Emotet, versi x86. |

jaringan

| IP | Domain | Penyedia hosting | Pertama kali melihat | Rincian |

|---|---|---|---|---|

| 1.234.2[.]232 | N / A | SK Broadband Co Ltd | N / A | N / A |

| 1.234.21[.]73 | N / A | SK Broadband Co Ltd | N / A | N / A |

| 5.9.116[.]246 | N / A | Hetzner Online GmbH | N / A | N / A |

| 5.135.159[.]50 | N / A | OVH SAS | N / A | N / A |

| 27.254.65[.]114 | N / A | CS LOXINFO Perusahaan Publik Terbatas. | N / A | N / A |

| 37.44.244[.]177 | N / A | Hostinger Internasional Terbatas | N / A | N / A |

| 37.59.209[.]141 | N / A | Peran Penyalahgunaan-C | N / A | N / A |

| 37.187.115[.]122 | N / A | OVH SAS | N / A | N / A |

| 45.71.195[.]104 | N / A | PROVEDOR ALTERNATIF BERSIH DE INTERNET LTDA – SAYA | N / A | N / A |

| 45.79.80[.]198 | N / A | Linode | N / A | N / A |

| 45.118.115[.]99 | N / A | Asep Bambang Gunawan | N / A | N / A |

| 45.176.232[.]124 | N / A | CABLE Y TELECOMUNICACIONES DE COLOMBIA SAS (CABLETELCO) | N / A | N / A |

| 45.235.8[.]30 | N / A | WIKINET TELEKOMUNIKAÇÕES | N / A | N / A |

| 46.55.222[.]11 | N / A | DCC | N / A | N / A |

| 51.91.76[.]89 | N / A | OVH SAS | N / A | N / A |

| 51.161.73[.]194 | N / A | OVH SAS | N / A | N / A |

| 51.254.140[.]238 | N / A | Peran Penyalahgunaan-C | N / A | N / A |

| 54.37.106[.]167 | N / A | OVH SAS | N / A | N / A |

| 54.37.228[.]122 | N / A | OVH SAS | N / A | N / A |

| 54.38.242[.]185 | N / A | OVH SAS | N / A | N / A |

| 59.148.253[.]194 | N / A | HOSTMASTER CTINETS | N / A | N / A |

| 61.7.231[.]226 | N / A | Telekomunikasi CAT jaringan IP | N / A | N / A |

| 61.7.231[.]229 | N / A | Otoritas Komunikasi Thailand, CAT | N / A | N / A |

| 62.171.178[.]147 | N / A | Contabo GmbH | N / A | N / A |

| 66.42.57[.]149 | N / A | Perusahaan Konstan, LLC | N / A | N / A |

| 66.228.32[.]31 | N / A | Linode | N / A | N / A |

| 68.183.93[.]250 | N / A | DigitalOcean, LLC | N / A | N / A |

| 72.15.201[.]15 | N / A | Flexential Colorado Corp. | N / A | N / A |

| 78.46.73[.]125 | N / A | Hetzner Online GmbH – Peran Kontak, ORG-HOA1-RIPE | N / A | N / A |

| 78.47.204[.]80 | N / A | Hetzner Online GmbH | N / A | N / A |

| 79.137.35[.]198 | N / A | OVH SAS | N / A | N / A |

| 82.165.152[.]127 | N / A | 1 & 1 IONOS SE | N / A | N / A |

| 82.223.21[.]224 | N / A | IONOS SE | N / A | N / A |

| 85.214.67[.]203 | N / A | Strato AG | N / A | N / A |

| 87.106.97[.]83 | N / A | IONOS SE | N / A | N / A |

| 91.121.146[.]47 | N / A | OVH SAS | N / A | N / A |

| 91.207.28[.]33 | N / A | Optima Telekomunikasi Ltd. | N / A | N / A |

| 93.104.209[.]107 | N / A | MNET | N / A | N / A |

| 94.23.45[.]86 | N / A | OVH SAS | N / A | N / A |

| 95.217.221[.]146 | N / A | Hetzner Online GmbH | N / A | N / A |

| 101.50.0[.]91 | N / A | PT. Beon Intermedia | N / A | N / A |

| 103.41.204[.]169 | N / A | PT Infinys Sistem Indonesia | N / A | N / A |

| 103.43.75[.]120 | N / A | Administrator Choopa LLC | N / A | N / A |

| 103.63.109[.]9 | N / A | Nguyen Nhu Thanh | N / A | N / A |

| 103.70.28[.]102 | N / A | Nguyen Thi Oanho | N / A | N / A |

| 103.75.201[.]2 | N / A | IRT-CDNPLUSCOLTD-TH | N / A | N / A |

| 103.132.242[.]26 | N / A | Jaringan Ishan | N / A | N / A |

| 104.131.62[.]48 | N / A | DigitalOcean, LLC | N / A | N / A |

| 104.168.155[.]143 | N / A | Hostwinds LLC. | N / A | N / A |

| 104.248.155[.]133 | N / A | DigitalOcean, LLC | N / A | N / A |

| 107.170.39[.]149 | N / A | DigitalOcean, LLC | N / A | N / A |

| 110.232.117[.]186 | N / A | Rak Corp | N / A | N / A |

| 115.68.227[.]76 | N / A | LAYANAN TERSENYUM | N / A | N / A |

| 116.124.128[.]206 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 116.125.120[.]88 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 118.98.72[.]86 | N / A | Manajemen Sumber Daya APNIC PT Telkom Indonesia | N / A | N / A |

| 119.59.103[.]152 | N / A | 453 Ladplacout Jorakhaebua | N / A | N / A |

| 119.193.124[.]41 | N / A | Manajer IP | N / A | N / A |

| 128.199.24[.]148 | N / A | DigitalOcean, LLC | N / A | N / A |

| 128.199.93[.]156 | N / A | DigitalOcean, LLC | N / A | N / A |

| 128.199.192[.]135 | N / A | DigitalOcean, LLC | N / A | N / A |

| 129.232.188[.]93 | N / A | Xneelo (Pty) Ltd | N / A | N / A |

| 131.100.24[.]231 | N / A | EVEO SA | N / A | N / A |

| 134.122.66[.]193 | N / A | DigitalOcean, LLC | N / A | N / A |

| 139.59.56[.]73 | N / A | DigitalOcean, LLC | N / A | N / A |

| 139.59.126[.]41 | N / A | Administrator Digital Ocean Inc | N / A | N / A |

| 139.196.72[.]155 | N / A | Hangzhou Alibaba Periklanan Co, Ltd. | N / A | N / A |

| 142.93.76[.]76 | N / A | DigitalOcean, LLC | N / A | N / A |

| 146.59.151[.]250 | N / A | OVH SAS | N / A | N / A |

| 146.59.226[.]45 | N / A | OVH SAS | N / A | N / A |

| 147.139.166[.]154 | N / A | Alibaba (AS) Technology Co., Ltd. | N / A | N / A |

| 149.56.131[.]28 | N / A | OVH SAS | N / A | N / A |

| 150.95.66[.]124 | N / A | Administrator GMO Internet Inc | N / A | N / A |

| 151.106.112[.]196 | N / A | Hostinger Internasional Terbatas | N / A | N / A |

| 153.92.5[.]27 | N / A | Hostinger Internasional Terbatas | N / A | N / A |

| 153.126.146[.]25 | N / A | IRT-JPNIC-JP | N / A | N / A |

| 159.65.3[.]147 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.65.88[.]10 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.65.140[.]115 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.69.237[.]188 | N / A | Hetzner Online GmbH – Peran Kontak, ORG-HOA1-RIPE | N / A | N / A |

| 159.89.202[.]34 | N / A | DigitalOcean, LLC | N / A | N / A |

| 160.16.142[.]56 | N / A | IRT-JPNIC-JP | N / A | N / A |

| 162.243.103[.]246 | N / A | DigitalOcean, LLC | N / A | N / A |

| 163.44.196[.]120 | N / A | GMO-Z dengan NetDesign Holdings Co., Ltd. | N / A | N / A |

| 164.68.99[.]3 | N / A | Contabo GmbH | N / A | N / A |

| 164.90.222[.]65 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.22.230[.]183 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.22.246[.]219 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.153[.]100 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.166[.]238 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.211[.]222 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.199[.]165 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.248[.]70 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.253[.]162 | N / A | DigitalOcean, LLC | N / A | N / A |

| 168.197.250[.]14 | N / A | Omar Anselmo Ripoll (TDC NET) | N / A | N / A |

| 169.57.156[.]166 | N / A | SoftLayer | N / A | N / A |

| 172.104.251[.]154 | N / A | Akamai Terhubung Cloud | N / A | N / A |

| 172.105.226[.]75 | N / A | Akamai Terhubung Cloud | N / A | N / A |

| 173.212.193[.]249 | N / A | Contabo GmbH | N / A | N / A |

| 182.162.143[.]56 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 183.111.227[.]137 | N / A | Korea Telecom | N / A | N / A |

| 185.4.135[.]165 | N / A | ENARTIA Anggota Tunggal SA | N / A | N / A |

| 185.148.168[.]15 | N / A | Peran Penyalahgunaan-C | N / A | N / A |

| 185.148.168[.]220 | N / A | Peran Penyalahgunaan-C | N / A | N / A |

| 185.168.130[.]138 | N / A | GigaCloud NOC | N / A | N / A |

| 185.184.25[.]78 | N / A | MUV Bilisim ve Telekomunikasyon Hizmetleri Ltd. | N / A | N / A |

| 185.244.166[.]137 | N / A | Jan Philipp Waldecker berdagang sebagai LUMASERV Systems | N / A | N / A |

| 186.194.240[.]217 | N / A | SEMPER TELECOMUNICACOES LTDA | N / A | N / A |

| 187.63.160[.]88 | N / A | PROVEDOR BITCOM DE SERVICOS DE INTERNET LTDA | N / A | N / A |

| 188.44.20[.]25 | N / A | Perusahaan untuk layanan komunikasi A1 Makedonija DOOEL Skopje | N / A | N / A |

| 190.90.233[.]66 | N / A | INTERNEXA Brasil Operadora de Telecomunicações SA | N / A | N / A |

| 191.252.103[.]16 | N / A | Layanan Lokasi Web S/A Internet | N / A | N / A |

| 194.9.172[.]107 | N / A | Peran Penyalahgunaan-C | N / A | N / A |

| 195.77.239[.]39 | N / A | TELEFONICA DE ESPANA SAU | N / A | N / A |

| 195.154.146[.]35 | N / A | Penyalahgunaan Scaleway, ORG-ONLI1-RIPE | N / A | N / A |

| 196.218.30[.]83 | N / A | Peran Kontak Data TE | N / A | N / A |

| 197.242.150[.]244 | N / A | Afrihost (Pty) Ltd | N / A | N / A |

| 198.199.65[.]189 | N / A | DigitalOcean, LLC | N / A | N / A |

| 198.199.98[.]78 | N / A | DigitalOcean, LLC | N / A | N / A |

| 201.94.166[.]162 | N / A | Claro NXT Telecomunicacoes Ltda | N / A | N / A |

| 202.129.205[.]3 | N / A | TEKNOLOGI NIPA CO., LTD | N / A | N / A |

| 203.114.109[.]124 | N / A | IRT-TOT-TH | N / A | N / A |

| 203.153.216[.]46 | N / A | Iswadi Iswadi | N / A | N / A |

| 206.189.28[.]199 | N / A | DigitalOcean, LLC | N / A | N / A |

| 207.148.81[.]119 | N / A | Perusahaan Konstan, LLC | N / A | N / A |

| 207.180.241[.]186 | N / A | Contabo GmbH | N / A | N / A |

| 209.97.163[.]214 | N / A | DigitalOcean, LLC | N / A | N / A |

| 209.126.98[.]206 | N / A | GoDaddy.com, LLC | N / A | N / A |

| 210.57.209[.]142 | N / A | Andri Tamtrijanto | N / A | N / A |

| 212.24.98[.]99 | N / A | Interneto vizija | N / A | N / A |

| 213.239.212[.]5 | N / A | Hetzner Online GmbH | N / A | N / A |

| 213.241.20[.]155 | N / A | Peran Kontak Netia Telekom SA | N / A | N / A |

| 217.182.143[.]207 | N / A | OVH SAS | N / A | N / A |

Teknik ATT&CK MITER

Tabel ini dibuat menggunakan versi 12 dari teknik perusahaan MITRE ATT&CK.

| Taktik | ID | Nama | Deskripsi Produk |

|---|---|---|---|

| Pengintaian | T1592.001 | Kumpulkan Informasi Tuan Rumah Korban: Perangkat Keras | Emotet mengumpulkan informasi tentang perangkat keras dari mesin yang disusupi, seperti string merek CPU. |

| T1592.004 | Kumpulkan Informasi Host Korban: Konfigurasi Klien | Emotet mengumpulkan informasi tentang konfigurasi sistem seperti ipconfig / all dan systeminfo perintah. | |

| T1592.002 | Kumpulkan Informasi Host Korban: Perangkat Lunak | Emotet mengekstrak daftar proses yang sedang berjalan. | |

| T1589.001 | Kumpulkan Informasi Identitas Korban: Kredensial | Emotet menyebarkan modul yang mampu mencuri kredensial dari browser dan aplikasi email. | |

| T1589.002 | Kumpulkan Informasi Identitas Korban: Alamat Email | Emotet menyebarkan modul yang dapat mengekstrak alamat email dari aplikasi email. | |

| Pengembangan Sumber Daya | T1586.002 | Akun Kompromi: Akun Email | Emotet mengkompromikan akun email dan menggunakannya untuk menyebarkan email malspam. |

| T1584.005 | Kompromi Infrastruktur: Botnet | Emotet mengkompromikan banyak sistem pihak ketiga untuk membentuk botnet. | |

| T1587.001 | Kembangkan Kemampuan: Malware | Emotet terdiri dari beberapa modul dan komponen malware unik. | |

| T1588.002 | Dapatkan Kemampuan: Alat | Emotet menggunakan alat NirSoft untuk mencuri kredensial dari mesin yang terinfeksi. | |

| Akses Awal | T1566 | phishing | Emotet mengirim email phishing dengan lampiran berbahaya. |

| T1566.001 | Phishing: Lampiran Spearphishing | Emotet mengirim email spearphishing dengan lampiran berbahaya. | |

| Execution | T1059.005 | Penerjemah Perintah dan Skrip: Visual Basic | Emotet terlihat menggunakan dokumen Microsoft Word yang berisi makro VBA berbahaya. |

| T1204.002 | Eksekusi Pengguna: File Berbahaya | Emotet mengandalkan pengguna untuk membuka lampiran email berbahaya dan menjalankan skrip tersemat. | |

| Penghindaran Pertahanan | T1140 | Deobfuscate/Decode File atau Informasi | Modul Emotet menggunakan string terenkripsi dan checksum bertopeng dari nama fungsi API. |

| T1027.002 | File atau Informasi yang Dikaburkan: Pengemasan Perangkat Lunak | Emotet menggunakan pengemas khusus untuk melindungi muatannya. | |

| T1027.007 | File atau Informasi yang Dikaburkan: Resolusi API Dinamis | Emotet menyelesaikan panggilan API saat runtime. | |

| Akses Kredensial | T1555.003 | Kredensial dari Penyimpanan Kata Sandi: Kredensial dari Peramban Web | Emotet memperoleh kredensial yang disimpan di browser web dengan menyalahgunakan aplikasi WebBrowserPassView NirSoft. |

| T1555 | Kredensial dari Toko Kata Sandi | Emotet mampu mencuri password dari aplikasi email dengan menyalahgunakan aplikasi MailPassView milik NirSoft. | |

| Koleksi | T1114.001 | Koleksi Email: Koleksi Email Lokal | Emotet mencuri email dari aplikasi Outlook dan Thunderbird. |

| Komando dan Pengendalian | T1071.003 | Protokol Lapisan Aplikasi: Protokol Surat | Emotet dapat mengirim email jahat melalui SMTP. |

| T1573.002 | Saluran Terenkripsi: Kriptografi Asimetris | Emotet menggunakan kunci ECDH untuk mengenkripsi lalu lintas C&C. | |

| T1573.001 | Saluran Terenkripsi: Kriptografi Simetris | Emotet menggunakan AES untuk mengenkripsi lalu lintas C&C. | |

| T1571 | Pelabuhan Non-Standar | Emotet diketahui berkomunikasi pada port yang tidak standar seperti 7080. |

- Konten Bertenaga SEO & Distribusi PR. Dapatkan Amplifikasi Hari Ini.

- PlatoData.Jaringan Vertikal Generatif Ai. Berdayakan Diri Anda. Akses Di Sini.

- PlatoAiStream. Intelijen Web3. Pengetahuan Diperkuat. Akses Di Sini.

- PlatoESG. Otomotif / EV, Karbon, teknologi bersih, energi, Lingkungan Hidup, Tenaga surya, Penanganan limbah. Akses Di Sini.

- BlockOffset. Modernisasi Kepemilikan Offset Lingkungan. Akses Di Sini.

- Sumber: https://www.welivesecurity.com/2023/07/06/whats-up-with-emotet/

- :memiliki

- :adalah

- :bukan

- :Di mana

- $NAIK

- 1

- 100

- 15%

- 16

- 180

- 19

- 20

- 2000

- 2014

- 2021

- 2022

- 2023

- 214

- 22

- 23

- 234

- 24

- 50

- 7

- 70

- 75

- 77

- 8

- 9

- 91

- 98

- a

- Sanggup

- Tentang Kami

- penyalahgunaan

- pelanggaran

- mengakses

- Akun

- Mencapai

- diakui

- Mengakuisisi

- Tindakan

- aktif

- kegiatan

- kegiatan

- sebenarnya

- menambahkan

- Tambahan

- alamat

- Menambahkan

- Keuntungan

- pengiklanan

- AES

- Afrika

- Setelah

- ditujukan

- algoritma

- Alibaba

- Semua

- mengizinkan

- sudah

- juga

- alternatif

- Meskipun

- antara

- an

- analisis

- dan

- Lain

- Apa pun

- selain

- api

- Muncul

- Aplikasi

- aplikasi

- pendekatan

- April

- APT

- arsitektur

- arsip

- ADALAH

- sekitar

- AS

- At

- menyerang

- Serangan

- penulis

- kesempatan

- menghindari

- kembali

- Perbankan

- mendasarkan

- BE

- menjadi

- karena

- menjadi

- sebelum

- Awal

- laku

- di belakang

- antara

- bias

- lebih besar

- Memblokir

- Blog

- kedua

- botnet

- merek

- membawa

- broadband

- Browser

- browser

- dibangun di

- tapi

- tombol

- by

- menghitung

- panggilan

- bernama

- Panggilan

- datang

- Kampanye

- Kampanye

- CAN

- tidak bisa

- kemampuan

- mampu

- kartu

- Kartu-kartu

- dilakukan

- KUCING

- pusat

- rantai

- perubahan

- berubah

- Perubahan

- Saluran

- Chrome

- browser chrome

- Klik

- klien

- CO

- kode

- kolaboratif

- mengumpulkan

- koleksi

- Kolumbia

- Colorado

- COM

- bergabung

- bagaimana

- Kembali

- datang

- menyampaikan

- Komunikasi

- komunikasi

- Perusahaan

- perusahaan

- komplementer

- sama sekali

- komponen

- kompromi

- Dikompromikan

- komputer

- Keamanan komputer

- komputer

- konfigurasi

- Memastikan

- terhubung

- dianggap

- terdiri

- konstan

- kontak

- kontak

- mengandung

- berisi

- Konten

- isi

- terus

- kontrol

- percakapan

- dikoordinasikan

- Corp

- negara

- dibuat

- menciptakan

- Surat kepercayaan

- kredit

- kartu kredit

- Kartu kredit

- kriptografi

- kriptografi

- Sekarang

- melengkung

- adat

- cybercrime

- data

- Basis Data

- Tanggal

- Default

- defensif

- menyampaikan

- menyebarkan

- dikerahkan

- menyebarkan

- Meskipun

- terdeteksi

- Deteksi

- Devices

- MELAKUKAN

- perbedaan

- berbeda

- sulit

- digital

- cacat

- khusus

- mendistribusikan

- dokumen

- dokumen

- tidak

- Tidak

- turun

- Download

- Menjatuhkan

- dua

- selama

- dinamis

- setiap

- Awal

- Tepi

- Efektif

- efektivitas

- efisien

- usaha

- elemen

- Eliptik

- tertanam

- terenkripsi

- akhir

- Teknik

- Enterprise

- zaman

- Riset ESET

- terutama

- Europol

- Bahkan

- peristiwa

- Setiap

- semua orang

- berkembang

- Excel

- Pasar Valas

- dikecualikan

- khusus

- mengeksekusi

- eksekusi

- ada

- penjelasan

- ekstrak

- Ekstrak

- kegagalan

- keluarga

- keluarga

- Fitur

- umpan balik

- Fields

- Angka

- File

- File

- terakhir

- Menemukan

- Pertama

- kekurangan

- aliran

- Fokus

- terfokus

- diikuti

- berikut

- Untuk

- bentuk

- format

- Gratis

- sering

- dari

- fungsi

- fungsi

- lebih lanjut

- Selanjutnya

- masa depan

- permainan

- GmBH

- Google Chrome

- grafik

- Grafis

- besar

- Kelompok

- memiliki

- terjadi

- Perangkat keras

- Memiliki

- Tersembunyi

- secara historis

- Memukul

- Saham

- tuan rumah

- PANAS

- Seterpercayaapakah Olymp Trade? Kesimpulan

- Namun

- HTTPS

- identitas

- if

- implementasi

- diimplementasikan

- ditingkatkan

- perbaikan

- in

- non-aktif

- termasuk

- Termasuk

- Pendapatan

- pajak penghasilan

- individu

- Indonesia

- industri

- informasi

- Infrastruktur

- Pertanyaan

- Instalasi

- instruksi

- Intelijen

- dimaksudkan

- saling berhubungan

- menarik

- intern

- Layanan Pendapatan Internal

- Internasional

- Internet

- ke

- dipanggil

- IRS

- IT

- Italia

- NYA

- jan

- Januari

- Januari 2021

- Jepang

- jp

- Juli

- hanya

- Menjaga

- kunci

- kunci-kunci

- dikenal

- Terakhir

- kemudian

- diluncurkan

- lapisan

- memimpin

- paling sedikit

- sah

- Perpustakaan

- Hidup

- 'like'

- Terbatas

- terkait

- Daftar

- LLC

- lokal

- terletak

- mencatat

- penebangan

- melihat

- terlihat seperti

- tampak

- mencari

- TERLIHAT

- Lot

- Ltd

- mesin

- Mesin

- Makro

- Macro

- terbuat

- Utama

- terutama

- memelihara

- utama

- MEMBUAT

- malware

- mengelola

- banyak

- March

- Mungkin..

- mekanisme

- anggota

- Anggota

- pesan

- pesan

- metode

- Mexico

- Microsoft

- mungkin

- minor

- Modul

- Modul

- uang

- pemantauan

- lebih

- lebih efisien

- paling

- bergerak

- beberapa

- nama

- Bernama

- nama

- bersih

- New

- Terbaru

- berikutnya

- node

- penting

- November

- November 2021

- sekarang

- nomor

- banyak sekali

- nxt

- mengamati

- hambatan

- diperoleh

- samudra

- Oktober

- of

- Penawaran

- Office

- sering

- on

- ONE

- secara online

- hanya

- dibuka

- pembukaan

- dioperasikan

- operasi

- operasi

- operator

- or

- urutan

- perintah

- organisasi

- semula

- Lainnya

- Lainnya

- kami

- hasil

- Outlook

- keluaran

- halaman

- bagian

- bagian

- Kata Sandi

- password

- Konsultan Ahli

- Phishing

- Tempat

- plato

- Kecerdasan Data Plato

- Data Plato

- silahkan

- poin

- berpotensi

- Berharga

- lazim

- sebelumnya

- sebelumnya

- primer

- swasta

- mungkin

- Diproses

- proses

- pengolahan

- Profil

- menguntungkan

- melindungi

- terlindung

- perlindungan

- protokol

- publik

- kunci publik

- diterbitkan

- tujuan

- menempatkan

- Perempat

- query

- RAM

- nyata

- benar-benar

- diterima

- penerima

- pemulihan

- Merah

- daerah

- dirilis

- mengandalkan

- tinggal

- sisa

- Dihapus

- menghapus

- balasan

- laporan

- penelitian

- peneliti

- Sumber

- ISTIRAHAT

- mengakibatkan

- kembali

- pendapatan

- Peran

- Terguling

- mulai tersedia

- RSA

- Rumor

- Run

- berjalan

- s

- aman

- sama

- kotak pasir

- skema

- script

- Kedua

- detik

- keamanan

- melihat

- tampaknya

- terlihat

- mengirim

- pengirim

- mengirimkan

- mengirim

- melayani

- layanan

- Layanan

- set

- berbagi

- ditunjukkan

- penting

- signifikan

- mirip

- sejak

- tunggal

- Ukuran

- sedikit berbeda

- lambat

- So

- Sosial

- Rekayasa Sosial

- Perangkat lunak

- terjual

- beberapa

- Seseorang

- sesuatu

- sumber

- Selatan

- Afrika Selatan

- Spanyol

- Spam

- Secara khusus

- penyebaran

- menyebarkan

- Spread

- mulai

- Mulai

- Negara

- Negara

- mencuri

- Langkah

- dicuri

- tersimpan

- toko

- Tali

- kuat

- struktur

- Perjuangan

- subyek

- Kemudian

- berhasil

- seperti itu

- menyarankan

- Menyarankan

- musim panas

- beralih

- sistem

- sistem

- tabel

- pengambilan

- target

- ditargetkan

- target

- pajak

- teknik

- Teknologi

- telekomunikasi

- mengatakan

- pengujian

- Thailand

- Terima kasih

- bahwa

- Grafik

- Masa depan

- informasi

- Negara

- Dunia

- mereka

- Mereka

- diri

- kemudian

- Sana.

- Ini

- mereka

- Ketiga

- pihak ketiga

- ini

- itu

- meskipun?

- ancaman

- ancaman

- tiga

- Melalui

- Demikian

- waktu

- waktu

- kali

- untuk

- bersama

- alat

- alat

- puncak

- tema

- jalur

- Pelacakan

- Trading

- lalu lintas

- kecenderungan

- Tren

- Trojan

- benar

- Kepercayaan

- dua

- memahami

- Sedang berlangsung

- unik

- Serikat

- Amerika Serikat

- mendatang

- Memperbarui

- diperbarui

- memperbarui

- upgrade

- us

- Amerika Serikat

- menggunakan

- bekas

- Pengguna

- Pengguna

- kegunaan

- menggunakan

- biasanya

- liburan

- nilai

- VBA

- Ve

- Verifikasi

- memeriksa

- versi

- sangat

- melalui

- Korban

- korban

- View

- Mengunjungi

- peringatan

- adalah

- cara

- we

- jaringan

- Browser web

- BAIK

- pergi

- adalah

- Apa

- ketika

- apakah

- yang

- SIAPA

- mengapa

- sangat

- akan

- dengan

- Word

- bekerja

- dunia

- industri udang di seluruh dunia.

- bernilai

- akan

- tahun

- namun

- zephyrnet.dll

- Zip