Waktu Membaca: 4 menitKebanyakan orang menyadari ransomware sekarang, tentu saja mereka yang secara teratur membaca bagian blog Comodo dan publikasi serupa. Bagi mereka yang tidak, ransomware adalah serangan di mana penyerang mengenkripsi semua file di komputer atau server korban, membuat mereka sama sekali tidak dapat digunakan. Penyerang kemudian meminta biaya, tebusan biasanya dalam Bitcoin, untuk menghapus file. Keindahan serangan dari sudut pandang penjahat adalah bahwa hampir tidak pernah ada solusi bagi korban begitu enkripsi telah terjadi. Tidak ada antivirus, tidak ada bantuan dari pakar teknis, tidak ada kepolisian, dan tidak ada jumlah menangis yang dapat memulihkan file-file itu untuk Anda. Anda harus memiliki kunci dekripsi atau mengucapkan selamat tinggal pada file Anda.

Ketika menatap laras senapan yang tak termaafkan ini, banyak korban kelas atas mendapati mereka tidak punya pilihan selain membayar biayanya. Mereka membutuhkan file-file itu untuk melanjutkan dalam bisnis atau untuk menyediakan layanan mereka kepada masyarakat, dan mereka tidak mampu membayar downtime sama sekali. Rumah sakit, departemen pemerintah, badan amal, universitas, pengadilan hakim, dan kantor surat kabar hanyalah beberapa contoh lembaga besar yang mengalah dan membayar uang tebusan.

Ransomware biasanya tersebar di bentuk dari program kuda Trojan. Ini adalah program yang menipu Anda untuk berpikir bahwa itu adalah program normal ketika Anda menginstalnya tetapi sebenarnya adalah program berbahaya yang mengenkripsi drive Anda. Setiap bagian dari ransomware memiliki cara uniknya sendiri untuk menginfeksi mesin target, dan masing-masing menggunakan beberapa tingkat kebingungan untuk menghindari deteksi. Blog ini adalah penyelaman mendalam dari salah satu insinyur terkemuka Comodo ke dalam cara kerja salah satu bagian tersebut ransomware – WONSYS.

Apa itu Ransomware WONSYS?

Wonsys adalah jenis malware yang dikaburkan oleh perangkat lunak kriptor, atau dikemas ke dalam file seperti UPX, ASPROTECT, atau VMPOTECT. Eksekusi sebenarnya, wonsys.exe, terkubur jauh di dalam program lain, yang tampaknya tidak bersalah, jadi ini adalah salah satu trojan yang kami sebutkan sebelumnya. Ini adalah metode umum yang digunakan oleh penjahat untuk membantunya menghindari deteksi oleh antivirus produk.

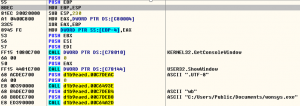

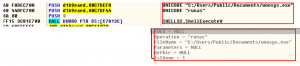

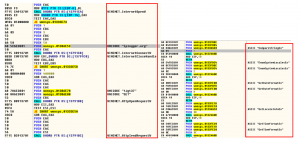

Malware jatuh sendiri ke komputer target dan berjalan menggunakan SHELL32 API, ShellExecuteW:

Setelah ransomware dijalankan oleh pengguna, itu menciptakan kunci "RunOnce" di registri:

Itu juga menghitung semua drive pada mesin target sehingga dapat mengenkripsi mereka semua:

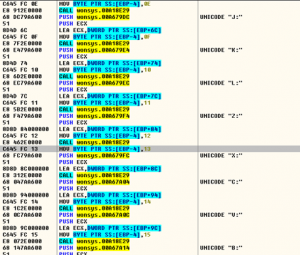

Wonsys kemudian membuat 'daftar kill' dari proses yang perlu dimatikan. Ini adalah program yang, jika dibiarkan berjalan, berpotensi mencegah Wonsys menginfeksi seluruh sistem. Secara khusus, mereka adalah program-program seperti Word, PowerPoint, Notepad, Thunderbird yang dapat 'mengunci' file dan mencegah enkripsi mereka. Setelah menutup mereka program-program ini, Wonsys juga menghapus salinan bayangan dari file sehingga pengguna tidak dapat memulihkannya:

Jendela prompt perintah dibuka melalui COMSPEC di folder system32 dengan hak administrator:![]()

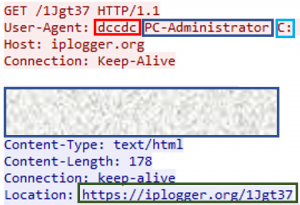

Penyerang juga mengumpulkan tanggal, format waktu, nama sistem dan info lokal menggunakan fungsi API dan ping situs iplogger.org, sehingga mengumpulkan informasi rinci pada mesin.

Wonsys sekarang memiliki semua informasi yang dibutuhkannya. Tangkapan layar di bawah ini menunjukkan bahwa 'dccdc' adalah ekstensi yang akan ditambahkan ke semua nama file setelah enkripsi, 'PC-Administrator' adalah nama komputer, dan drive 'C:' adalah drive yang akan menginfeksi:

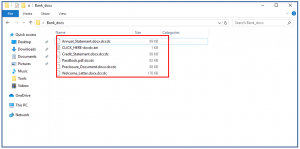

Akhirnya, WONSYS ransomware melepaskan muatannya, mengenkripsi semua file di mesin. Semua file dibiarkan dengan ekstensi '.dccdc' kecuali satu file tidak terenkripsi yang dapat dibuka pengguna – 'CLICK_HERE-dccdc.txt':

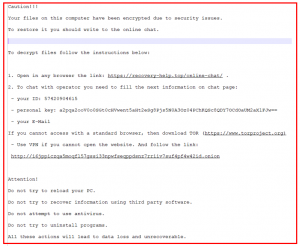

File .txt ini adalah bagaimana penyerang memberi tahu korban apa yang harus dilakukan selanjutnya. Setiap mesin yang terinfeksi diberikan ID dan kunci pribadinya sendiri. Catatan memberi tahu pengguna untuk mengunjungi halaman web di mana mereka akan memerlukan info ini untuk masuk ke layanan obrolan:

Catatan mencoba untuk membuat kesan bahwa obrolan adalah layanan yang ramah dengan operator yang ramah yang akan membantu mereka memulihkan file mereka. Pada kenyataannya, obrolan adalah tempat peretas menuntut pembayaran mereka dalam Bitcoin atau file korban hilang selamanya.

Perangkat Lunak Perlindungan Ransomware

Pos WONSYS – Anatomi Serangan Ransomware muncul pertama pada Berita Comodo dan Informasi Keamanan Internet.

- a

- Semua

- jumlah

- analisis

- anatomi

- Lain

- antivirus

- selain

- api

- Kecantikan

- di bawah

- Bitcoin

- Memblokir

- Blog

- bisnis

- pilihan

- penutupan

- Mengumpulkan

- Umum

- sama sekali

- komputer

- terus

- bisa

- Pengadilan

- membuat

- menciptakan

- Pidana

- menangis

- mendalam

- tuntutan

- terperinci

- Deteksi

- Display

- turun

- penghentian

- mendorong

- setiap

- enkripsi

- Insinyur

- contoh

- ahli

- Pertama

- selama-lamanya

- format

- dari

- fungsi

- Pemerintah

- hacker

- membantu

- Kuda

- rumah sakit

- Seterpercayaapakah Olymp Trade? Kesimpulan

- HTTPS

- Info

- informasi

- install

- lembaga

- Internet

- Internet Security

- IT

- Diri

- kunci

- terkemuka

- adalah ide yang bagus

- mesin

- utama

- Membuat

- malware

- tersebut

- kebutuhan

- berita

- berikutnya

- normal

- kantor

- Buka

- operator

- sendiri

- penuh sesak

- dibayar

- Membayar

- pembayaran

- Konsultan Ahli

- pribadi

- bagian

- Titik

- Sudut pandang

- Polisi

- proses

- Produk

- program

- program

- perlindungan

- memberikan

- publikasi

- Tebusan

- ransomware

- Serangan Ransomware

- Kenyataan

- Memulihkan

- Run

- berjalan

- keamanan

- layanan

- Layanan

- beberapa

- bayangan

- mirip

- tunggal

- situs web

- So

- Masyarakat

- Perangkat lunak

- larutan

- Secara khusus

- penyebaran

- sistem

- target

- Teknis

- mengatakan

- Grafik

- Pikir

- Melalui

- waktu

- Trojan

- unik

- Universitas

- biasanya

- korban

- View

- jaringan

- Apa

- SIAPA

- Anda