Waktu Membaca: 3 menit

Ini merupakan tahun yang sulit dalam Keamanan Internet. Telah terjadi banjir pelanggaran data, terutama terhadap sistem Point-of-Sale. Ada bug Heartbleed yang mengancam SSL di sebagian besar server Linux dan gelombang ransomware yang menyandera komputer orang.

Ini merupakan tahun yang sulit dalam Keamanan Internet. Telah terjadi banjir pelanggaran data, terutama terhadap sistem Point-of-Sale. Ada bug Heartbleed yang mengancam SSL di sebagian besar server Linux dan gelombang ransomware yang menyandera komputer orang.

Apa yang bisa terjadi selanjutnya? Apakah Anda percaya serangan POODLE?

Pada 14 Oktober 2014, peneliti Google mengungkapkan kerentanan 'POODLE', yang memungkinkan penyerang mendekripsi koneksi terenkripsi ke situs web yang menggunakan protokol SSL 3.0. Menonaktifkan dukungan SSL 3.0 di situs web sudah cukup untuk mengurangi masalah ini.

Meskipun skenario untuk ancaman POODLE hampir tidak umum seperti untuk bug Heartbleed, seperti Heartbleed, peretas mungkin dapat menghindari enkripsi. Seorang peretas akan mendapatkan "kunci kerajaan", kemampuan untuk membaca komunikasi Anda yang paling pribadi dan penting. Comodo merekomendasikan tindakan cepat untuk mencegah gigitan POODLE!

Apa itu serangan POODLE?

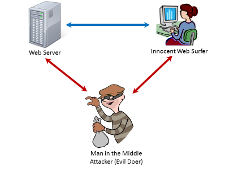

POODLE adalah serangan khusus pada SSL 3.0. Ini memungkinkan penyerang yang ditempatkan dengan baik yang telah menyiapkan 'manusia di tengah' server untuk berpotensi memulihkan data yang biasanya dienkripsi. Vektor serangan yang paling mungkin adalah bagi peretas untuk mendapatkan cookie sesi.

Serangan 'Coffee Shop' adalah contoh dari serangan 'man in the middle' (MITM). Dalam skenario ini, seorang penyerang yang terletak di warung kopi itu sendiri akan mengatur laptop untuk menyiarkan sinyal WiFi yang terlihat sama dengan WiFi di warung kopi. Korban kemudian secara tidak sengaja terhubung ke penyerang WiFi alih-alih WiFi di kedai kopi dan semua lalu lintas internet korban sekarang tersedia bagi penyerang untuk mencegat dan merekam. Jenis serangan ini biasanya akan dihentikan jika koneksi dienkripsi. Namun, dengan kerentanan POODLE, secara teori dimungkinkan untuk mendekripsi beberapa data dari sesi yang diamankan dengan SSL 3.0.

Meskipun SSL 3.0 telah digantikan oleh protokol TLS yang lebih aman di sebagian besar situs web, masalahnya terletak pada browser dan klien yang mempertahankan kemungkinan untuk 'menurunkan versi' koneksi agar kembali menggunakan protokol SSL 3.0 yang rentan. Seperti yang disebutkan nanti di halaman ini, Mozilla dan Google telah bertindak cepat untuk menonaktifkan perilaku ini di versi terbaru browser Firefox dan Chrome mereka. Namun, pemilik situs web dapat 'memaksa' masalah tersebut dan mencegah browser apa pun menggunakan SSL 3.0 dengan menonaktifkannya dari sisi server.

Memahami dampaknya

- Serangan POODLE tidak mempengaruhi sertifikat Comodo Anda dan sertifikat Anda tidak perlu diganti atau diterbitkan ulang.

- Kelemahannya terletak pada protokol SSL 3.0 itu sendiri. SSL 3.0, bagaimanapun, telah digantikan oleh protokol TLS untuk sebagian besar koneksi aman saat ini. Menurut studi oleh Mozilla dan University of Michigan, SSL 3.0 menyumbang hanya 0.3% dari semua transaksi aman.

- Cakupan kerentanan 'dunia nyata' selanjutnya dibatasi oleh kompleksitas relatif dari menyiapkan serangan 'Man-in-the-Middle' untuk mengeksploitasinya.

- Jika situs web Anda bergantung di bagian mana pun pada SSL 3.0, Anda disarankan untuk segera menonaktifkannya. Menonaktifkan dukungan SSL 3.0, atau sandi mode CBC dengan SSL 3.0, sudah cukup untuk mengurangi masalah ini.

Bagaimana cara mengetahui apakah situs saya terpengaruh?

Masukkan URL situs web Anda di: https://sslanalyzer.comodoca.com. Situs dengan SSL 3.0 akan dilaporkan sebagai 'Rentan terhadap serangan POODLE'

Bagaimana saya memperbaikinya?

Untuk mengurangi masalah ini, Comodo merekomendasikan operator server web untuk menonaktifkan SSL 3.0. Google juga telah merekomendasikan browser dan server web untuk menggunakan TLS_FALLBACK_SCSV , Nilai Transport Layer Security Signaling Cipher Suite yang memblokir penurunan versi protokol. Jika situs web Anda terpengaruh, atau merasa situs web Anda mungkin terpengaruh, harap bicarakan dengan hosting, operator server web, atau vendor peralatan berkemampuan SSL Anda.

Tak lama setelah serangan ini terungkap, banyak perusahaan internet besar mengumumkan bahwa mereka menghentikan dukungan untuk SSL 3.0. Ini termasuk Google Chrome, Mozilla Firefox, Twitter dan CloudFlare untuk beberapa nama.

Comodo mengimplementasikan TLS_FALLBACK_SCSV pada awalnya dan kemudian akan bekerja untuk menghapus dukungan SSLv3 sama sekali dari server kami sesegera mungkin.

Apa yang akan terjadi jika saya menonaktifkan SSL 3.0 di server web saya?

Mungkin perangkat lunak browser paling signifikan yang masih 'bergantung' pada SSL 3.0 adalah Internet Explorer 6.0, yang didistribusikan dengan Windows XP. Tepatnya, TLS didukung oleh IE 6.0, tetapi dinonaktifkan secara default, yang berarti rata-rata pengguna akan terus menggunakan SSL 3.0 kecuali mereka mempelajari pengaturan browser dan mengaktifkan TLS. Menonaktifkan SSL 3.0 di situs web Anda kemungkinan besar berarti sebagian besar pengguna XP/IE 6.0 tidak lagi didukung untuk sesi aman.

Namun, Windows XP dan IE 6.0 belum didukung oleh Microsoft selama beberapa tahun sekarang dan orang-orang yang menggunakan perangkat lunak ini disarankan untuk meningkatkan. Comodo sangat menyarankan operator situs web proaktif dalam menonaktifkan SSL 3.0 di situs mereka untuk mendorong pengunjung yang menggunakan browser lama untuk mengupgrade.

Jika Anda ingin saran lebih lanjut tentang POODLE, kami sarankan untuk menghubungi departemen dukungan hosting Anda.

Bacaan lebih lanjut:

http://googleonlinesecurity.blogspot.nl/2014/10/this-poodle-bites-exploiting-ssl-30.html

https://www.imperialviolet.org/2014/10/14/poodle.html

http://blog.erratasec.com/2014/10/some-poodle-notes.html

https://blog.mozilla.org/security/2014/10/14/the-poodle-attack-and-the-end-of-ssl-3-0/

MULAI PERCOBAAN GRATIS DAPATKAN SCORECARD KEAMANAN INSTAN ANDA GRATIS

- blockchain

- kecerdasan

- Berita Comodo

- dompet cryptocurrency

- pertukaran kripto

- keamanan cyber

- penjahat cyber

- Keamanan cyber

- Comodo Keamanan Cyber

- Departemen Keamanan Dalam Negeri

- dompet digital

- firewall

- itu keamanan

- Kaspersky

- malware

- mcafe

- BerikutnyaBLOC

- plato

- plato ai

- Kecerdasan Data Plato

- Permainan Plato

- Data Plato

- permainan plato

- VPN

- website security

- zephyrnet.dll