Ogni organizzazione è a rischio di attacco informatico, ma ciascuna organizzazione affronta il rischio in modo diverso. Nessuno si aspetta che le PMI adottino lo stesso approccio alla sicurezza informatica di una grande impresa, o che un’organizzazione legacy abbia la stessa propensione al rischio di una startup. Allo stesso modo, il modo in cui un’organizzazione si difende dagli attacchi dipende da vari fattori, tra cui le dimensioni, il tipo di settore, le risorse della catena di fornitura, l’approccio all’outsourcing e al lavoro remoto e la presenza globale.

I leader della sicurezza di tre settori molto diversi si sono seduti con Dark Reading per discutere i rispettivi programmi di sicurezza informatica.

John McClure è il CISO di Sinclair Broadcast, uno dei principali fornitori di notizie e trasmissioni sportive negli Stati Uniti, con quasi 200 stazioni televisive, piattaforme di streaming e digitali e quasi due dozzine di trasmissioni sportive. McClure afferma che, sebbene Sinclair debba affrontare molte delle stesse minacce alla sicurezza informatica che qualsiasi organizzazione deve affrontare, è anche considerata parte dell'infrastruttura critica perché trasporta segnali di trasmissione di emergenza. Una delle sfide che McClure ha dovuto affrontare negli ultimi cinque anni è stata la scomparsa dei confini della rete e la ricerca di modi per proteggere la rete come il modo in cui le persone lavorano continua a cambiare.

Doug Shepherd è il direttore senior del team dei servizi di sicurezza offensivi presso Jones Lang LaSalle (JLL), una società immobiliare commerciale mondiale con 90,000 dipendenti in più di 60 paesi. Per molto tempo, JLL è stato più un marchio che un'azienda, spiega Shepherd, ma negli ultimi anni è diventato più coeso e ha lavorato insieme secondo il modello JLL. Le preoccupazioni dell'azienda in materia di sicurezza informatica ruotano attorno all'integrazione di tutte le diverse reti aziendali in un modello unificato e al consolidamento delle pratiche di sicurezza individuali in un'unica politica aziendale, afferma.

Luis Cunha è il direttore dell'ingegneria della sicurezza presso Aptiv, un'azienda di tecnologia automobilistica con 170,000 dipendenti in 165 stabilimenti di produzione in tutto il mondo. Sicurezza della tecnologia operativa è importante per Aptiv quanto la tecnologia dell'informazione, con la sicurezza degli endpoint in tutte le tecnologie una delle principali preoccupazioni, afferma Cunha.

Dimensioni del team di sicurezza

Non esiste una dimensione “giusta” quando si tratta del team di sicurezza. Alcune organizzazioni dispongono di team di grandi dimensioni, mentre altre collaborano con fornitori di terze parti per compensare i team di piccole dimensioni. Questa differenza è molto chiara in Sinclair, JLL e Aptiv.

Quando Shepherd è arrivato per la prima volta a JLL, la maggior parte della sicurezza era esternalizzata, ma ora ci sono 100 persone nel team di sicurezza, dice. Tuttavia, Shepherd ritiene che la squadra sia un po' sottodimensionata considerando le dimensioni dell'azienda.

L'outsourcing in un'azienda così distribuita significava che ogni ufficio stabiliva le proprie politiche. L'attenzione di JLL sull'unificazione della sicurezza sta guidando la sua decisione di abbandonare l'outsourcing. L'obiettivo è ridurre la dipendenza dall'outsourcing e alla fine coinvolgere appaltatori che lavorano direttamente con il personale di sicurezza, afferma Shepherd.

McClure di Sinclair non ha fornito numeri esatti, ha solo affermato che il suo team di sicurezza soddisfa la media del settore. In Sinclair, la sicurezza viene gestita sia internamente che in outsourcing. Sinclair si affida all'outsourcing per competenze che sono difficili da reclutare e mantenere internamente, come ad esempio caccia alle minacce, dice McClure.

E poi c’è Aptiv, con 35 persone nel team di sicurezza, rispetto alle cinque del team di ingegneri di un anno fa, secondo Cunha. Cunha ritiene che Aptiv abbia esternalizzato troppo, il che ha un impatto sull'agilità e sulla flessibilità dell'organizzazione. Quando si esternalizza, si perde la capacità di cambiare e reagire rapidamente ai problemi di sicurezza, afferma.

Investire nella tecnologia della sicurezza

Il tipo di tecnologie di sicurezza in cui investe un'organizzazione dipende da fattori come i requisiti normativi e di conformità, il tipo di minacce che l'organizzazione vede e il suo stack tecnologico. Man mano che le organizzazioni spostano una parte maggiore delle loro operazioni nel cloud, stanno investendo nella sicurezza del cloud. Con il passaggio al calcolo distribuito, l'identità diventa un'area di interesse ancora più critica.

McClure afferma che Sinclair sta investendo in una serie di tecnologie, tra cui il rilevamento e la risposta degli endpoint (EDR), rilevamento e risposta estesi (XDR)e sicurezza degli endpoint, con particolare attenzione alla sicurezza dell'identità e del cloud.

Il fornitore di servizi di trasmissione si affida anche all'automazione per supportare il volume e la velocità dei dati trasmessi attraverso le sue reti, afferma McClure. Sebbene alcune delle funzionalità di automazione siano native della tecnologia in uso, anche l'azienda le utilizza orchestrazione, automazione e risposta della sicurezza (SOAR) tecnologie su più piattaforme.

Al contrario, l’automazione è ai suoi “primi giorni” per JLL, afferma Shepherd, poiché l’organizzazione si sta spostando dall’outsourcing alla sicurezza interna. L'azienda si sta concentrando sulla sicurezza degli endpoint e del cloud, ed è qui che l'attenzione si concentra anche sull'automazione. Shepherd sta progettando un'automazione che estrae dati da ogni endpoint ogni 15 minuti per cercare indicatori di rischio in tempo reale.

In passato, la sicurezza era isolata a Jones Lang LaSalle, quindi l'obiettivo attuale è impostare una tecnologia che consenta al team di sicurezza di avere una migliore visibilità dell'intero ambiente, afferma Shepherd.

L'attenzione di Aptiv è leggermente diversa, poiché l'azienda sta cercando di adottare una tecnologia che porti maggiore efficienza e qualità della sicurezza, con una maggiore attenzione a servizio di accesso sicuro edge (SASE), dice Cunha. Aptiv investe anche nella sicurezza della tecnologia operativa per i suoi impianti di produzione. Esistono molti fornitori diversi per entrambi i tipi di sicurezza e un obiettivo per Cunha è un migliore consolidamento della tecnologia e delle soluzioni dei fornitori. Gli strumenti di orchestrazione e automazione svolgono un ruolo molto importante nell'integrazione degli strumenti di sicurezza.

Verso la sicurezza basata sui dati

Per quanto riguarda Cunha di Aptiv, non puoi avere orchestrazione e automazione senza una solida analisi dei dati. I team di ingegneri utilizzano l'analisi dei dati per migliorare gli strumenti di sicurezza, afferma Cunha, portando le funzionalità di ricerca al SOC. Il team di Cunha esegue la propria analisi dei dati piuttosto che affidarsi a una piattaforma.

Come l’automazione, l’analisi dei dati è ancora nelle fasi iniziali in JLL, ma i dati sono ancora utili, afferma Shepherd. JLL utilizza l'analisi per aiutare a determinare cosa sta succedendo sul perimetro, dice.

L'analisi dei dati viene utilizzata per controllare la copertura e controllare l'efficienza, poiché aiuta Sinclair a comprendere il business e le risorse che devono essere protette, afferma McClure.

I maggiori problemi di sicurezza

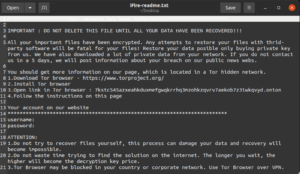

Il ransomware è la minaccia che tiene sveglio Shepherd la notte. È la più grande preoccupazione per JLL a causa del modo in cui interrompe le operazioni aziendali, afferma.

Le preoccupazioni di Cunha di Aptiv sono incentrate sulle minacce che incidono sulla responsabilità dei dati e sulla reputazione dell'organizzazione, afferma. Sebbene il phishing sia un vettore di attacco comune, Cunha deve anche fare i conti con minacce meno note contro le tecnologie operative.

Per McClure, il ransomware e la criminalità informatica sono le maggiori preoccupazioni, ma sottolinea che le minacce informatiche non sono diventate più sofisticate. Invece, ritiene che le barriere all’ingresso per gli aggressori si siano abbassate, motivo per cui ci sono più attacchi. I vettori di attacco in sé, dice, non sono cambiati molto nel corso degli anni e i criminali informatici utilizzano gli stessi metodi per penetrare nel sistema.

La sfida più grande per le organizzazioni è il volume degli attacchi, afferma McClure, non la maggiore sofisticazione degli attacchi.

- blockchain

- portafogli di criptovaluta

- cryptoexchange

- sicurezza informatica

- i criminali informatici

- Cybersecurity

- Lettura oscura

- Dipartimento di Sicurezza Nazionale

- portafogli digitali

- firewall

- Kaspersky

- il malware

- Mcafee

- NextBLOC

- Platone

- platone ai

- Platone Data Intelligence

- Gioco di Platone

- PlatoneDati

- gioco di plato

- VPN

- sicurezza del sito Web