Una nuova variante del famigerato malware “Gh0st RAT” è stata identificata nei recenti attacchi contro i sudcoreani e il Ministero degli Affari Esteri in Uzbekistan.

Il gruppo cinese “C.Rufus Security Team” ha rilasciato per la prima volta Gh0st RAT sul Web aperto nel marzo 2008. Sorprendentemente, è ancora in uso oggi, in particolare in Cina e dintorni in forme modificate.

Dalla fine di agosto, ad esempio, un gruppo con forti legami con la Cina ha distribuito un Gh0st RAT modificato denominato “SugarGh0st RAT”. Secondo una ricerca di Cisco Talos, questo attore della minaccia rilascia la variante tramite scorciatoie di Windows con JavaScript, distraendo al tempo stesso gli obiettivi con documenti esca personalizzati.

Il malware stesso è ancora in gran parte lo stesso strumento efficace di sempre, anche se ora presenta alcune nuove decalcomanie per aiutare a superare i software antivirus.

Trappole per topi SugarGh0st

I quattro campioni di SugarGh0st, probabilmente inviati tramite phishing, arrivano sui computer presi di mira come archivi incorporati con file di collegamento Windows LNK. Gli LNK nascondono JavaScript dannoso che, all'apertura, rilascia un documento esca – destinato al pubblico del governo coreano o uzbeko – e il payload.

Come il suo progenitore, il trojan di accesso remoto di origine cinese, rilasciato per la prima volta al pubblico nel marzo 2008, SugarGh0st è una macchina di spionaggio pulita e multitool. Una libreria di collegamento dinamico (DLL) a 32 bit scritta in C++, inizia raccogliendo i dati di sistema, quindi apre la porta a funzionalità di accesso remoto complete.

Gli aggressori possono utilizzare SugarGh0st per recuperare qualsiasi informazione desiderino sulla macchina compromessa o avviare, terminare o eliminare i processi in esecuzione. Possono usarlo per trovare, esfiltrare ed eliminare file e cancellare eventuali registri di eventi per mascherare le prove forensi risultanti. La backdoor è dotata di un keylogger, uno screenshotter, un mezzo per accedere alla fotocamera del dispositivo e molte altre funzioni utili per manipolare il mouse, eseguire operazioni native di Windows o semplicemente eseguire comandi arbitrari.

"La cosa che più mi preoccupa è il modo in cui è specificamente progettato per eludere i metodi di rilevamento precedenti", afferma Nick Biasini, responsabile della sensibilizzazione di Cisco Talos. Con questa nuova variante, in particolare, “si sono impegnati a fare cose che avrebbero cambiato il modo in cui avrebbe funzionato il rilevamento del nucleo”.

Non è che SugarGh0st abbia meccanismi di evasione particolarmente nuovi. Piuttosto, piccole modifiche estetiche lo fanno apparire diverso dalle varianti precedenti, come la modifica del protocollo di comunicazione comando e controllo (C2) in modo tale che invece di 5 byte, le intestazioni dei pacchetti di rete riservano i primi 8 byte come byte magici (un elenco di firme dei file, utilizzate per confermare il contenuto di un file). "È semplicemente un modo molto efficace per cercare di garantire che gli strumenti di sicurezza esistenti non riescano a rilevare immediatamente questo problema", afferma Biasini.

I vecchi luoghi di ritrovo di Gh0st RAT

Nel settembre del 2008, l'ufficio del Dalai Lama si rivolse a un ricercatore in materia di sicurezza (no, questo non è l'inizio di un brutto scherzo).

I suoi dipendenti venivano tempestati di e-mail di phishing. Le applicazioni Microsoft si bloccavano, senza spiegazione, in tutta l'organizzazione. Un monaco ricordato guardando il suo computer aprire Microsoft Outlook da solo, allegare documenti a un'e-mail e inviare l'e-mail a un indirizzo non riconosciuto, il tutto senza il suo input.

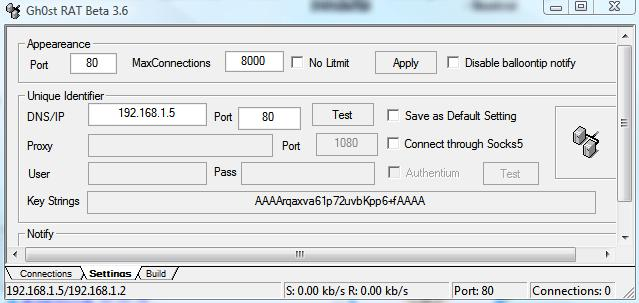

L'interfaccia utente in lingua inglese di un modello beta di Gh0st RAT. Fonte: Trend Micro UE tramite Wayback Machine

Il trojan utilizzato nella campagna militare cinese contro i monaci tibetani ha resistito alla prova del tempo, afferma Biasini, per diversi motivi.

“Le famiglie di malware open source vivono a lungo perché gli autori ottengono un malware perfettamente funzionante che possono manipolare come meglio credono. Consente inoltre alle persone che non sanno come scrivere malware sfruttare questa roba gratuitamente," lui spiega.

Gh0st RAT, aggiunge, si distingue in particolare come "un RAT molto funzionale e molto ben costruito".

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- PlatoData.Network Generativo verticale Ai. Potenzia te stesso. Accedi qui.

- PlatoAiStream. Intelligenza Web3. Conoscenza amplificata. Accedi qui.

- PlatoneESG. Carbonio, Tecnologia pulita, Energia, Ambiente, Solare, Gestione dei rifiuti. Accedi qui.

- Platone Salute. Intelligence sulle biotecnologie e sulle sperimentazioni cliniche. Accedi qui.

- Fonte: https://www.darkreading.com/threat-intelligence/new-spookier-gh0st-rat-uzbekistan-south-korea

- :ha

- :È

- $ SU

- 2008

- 7

- 8

- a

- WRI

- accesso

- Accedendo

- operanti in

- attori

- indirizzo

- Aggiunge

- estetico

- Affari

- contro

- Tutti

- consente

- anche

- an

- ed

- antivirus

- in qualsiasi

- apparire

- applicazioni

- archivio

- in giro

- AS

- allegare

- attacchi

- udienze

- AGOSTO

- lontano

- porta posteriore

- Vasca

- perché

- stato

- Inizio

- essendo

- beta

- by

- C++

- stanza

- Campagna

- Materiale

- funzionalità

- il cambiamento

- Modifiche

- cambiando

- Cina

- Cinese

- Cisco

- cavedano

- Raccolta

- viene

- Comunicazione

- Compromissione

- computer

- circa

- Confermare

- testuali

- Nucleo

- Crashing

- personalizzate

- Cyber

- dati

- decalcomanie

- ritenuto

- consegnato

- progettato

- desiderio

- rivelazione

- dispositivo

- diverso

- distribuzione

- do

- documento

- documenti

- don

- Porta

- Gocce

- dinamico

- Efficace

- sforzo

- incorporato

- dipendenti

- Inglese

- spionaggio

- EU

- Evade

- evasione

- Evento

- EVER

- prova

- esistente

- Spiega

- spiegazione

- famiglie

- pochi

- Compila il

- File

- Trovate

- Nome

- in forma

- Nel

- estero

- Legale

- quattro

- da

- pieno

- completamente

- funzionale

- funzioni

- ottenere

- globali

- andando

- Enti Pubblici

- Gruppo

- he

- capo

- intestazioni

- Aiuto

- nascondere

- il suo

- Come

- Tutorial

- HTML

- http

- HTTPS

- identificato

- Immagine

- in

- infame

- informazioni

- ingresso

- esempio

- invece

- ISN

- IT

- SUO

- stessa

- JavaScript

- ad appena

- Sapere

- Coreano

- Lingua

- maggiormente

- In ritardo

- Biblioteca

- probabile

- LINK

- Collegamento

- Lista

- vivere

- Lunghi

- macchina

- macchine

- magia

- make

- il malware

- manipolazione

- Marzo

- mask

- me

- si intende

- meccanismi di

- metodi

- microfono

- Microsoft

- forza

- ministero

- minore

- modello

- modificato

- maggior parte

- nativo

- Rete

- New

- nick

- no

- romanzo

- adesso

- of

- Office

- Vecchio

- on

- ONE

- aprire

- open source

- apertura

- apre

- operazione

- or

- organizzazione

- origine

- Altro

- su

- Outlook

- outreach

- proprio

- particolare

- particolarmente

- passato

- Persone

- esecuzione

- phishing

- scegliere

- pezzo

- Platone

- Platone Data Intelligence

- PlatoneDati

- Abbondanza

- precedente

- Precedente

- i processi

- protocollo

- la percezione

- RAT

- piuttosto

- motivi

- recente

- rilasciato

- a distanza

- accesso remoto

- riparazioni

- ricercatore

- Prenotare

- risultante

- destra

- running

- s

- stesso

- dice

- problemi di

- vedere

- inviare

- Settembre

- firme

- semplicemente

- nascosto

- Software

- alcuni

- Fonte

- Sud

- in particolare

- Sports

- si

- inizia a

- Ancora

- forte

- tale

- sicuro

- sistema

- Talos

- mirata

- mira

- obiettivi

- team

- test

- che

- Il

- loro

- poi

- di

- cosa

- cose

- questo

- anche se?

- minaccia

- tempo

- a

- oggi

- ha preso

- Trend

- Trojan

- prova

- ui

- su

- uso

- utilizzato

- uzbek

- Uzbekistan

- Variante

- molto

- via

- guardare

- Modo..

- sono stati

- quale

- while

- OMS

- finestre

- con

- senza

- Lavora

- sarebbe

- scrivere

- scritto

- Trasferimento da aeroporto a Sharm

- zefiro