In pratica, i computer quantistici sono ancora lontani, ma la US Cybersecurity and Infrastructure Agency raccomanda ancora alle organizzazioni di iniziare i preparativi per il migrazione allo standard crittografico post-quantistico.

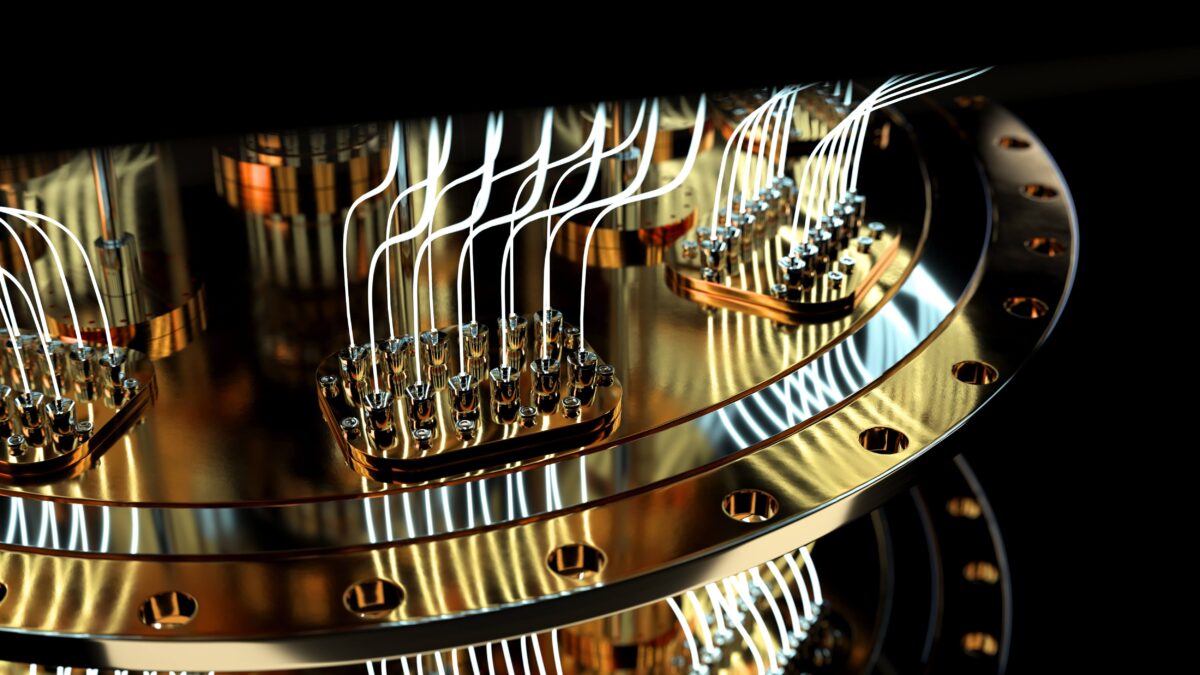

I computer quantistici utilizzano bit quantistici (qubit) per fornire una maggiore potenza e velocità di calcolo e dovrebbero essere in grado di violare gli algoritmi crittografici esistenti, come RSA e crittografia a curva ellittica. Ciò avrebbe un impatto sulla sicurezza di tutte le comunicazioni online, nonché sulla riservatezza e l'integrità dei dati. Gli esperti di sicurezza hanno avvertito che i computer quantistici pratici potrebbero essere possibili in meno di dieci anni.

L'Istituto nazionale degli standard e della tecnologia ha annunciato i primi quattro algoritmi quantistici resistenti che entrerà a far parte dello standard crittografico post-quantistico a luglio, ma lo standard finale non è previsto fino al 2024. Anche così, CISA sta incoraggiando gli operatori di infrastrutture critiche ad iniziare i loro preparativi in anticipo.

“Sebbene la tecnologia di calcolo quantistico in grado di violare gli algoritmi di crittografia a chiave pubblica negli standard attuali non esista ancora, i governi e le entità delle infrastrutture critiche, comprese le organizzazioni sia pubbliche che private, devono lavorare insieme per preparare un nuovo standard crittografico post-quantistico per difendersi da minacce future", afferma CISA.

Per aiutare le organizzazioni con i loro piani, il NIST e il Department of Homeland Security hanno sviluppato il Roadmap della crittografia post-quantistica. Il primo passo dovrebbe essere la creazione di un inventario dei sistemi di infrastrutture critiche vulnerabili, ha affermato CISA.

Le organizzazioni dovrebbero identificare dove e per quale scopo viene utilizzata la crittografia a chiave pubblica e contrassegnare tali sistemi come quantistici vulnerabili. Ciò include la creazione di un inventario dei set di dati più sensibili e critici che devono essere protetti per un periodo di tempo prolungato e tutti i sistemi che utilizzano tecnologie crittografiche. Avere un elenco di tutti i sistemi faciliterebbe la transizione quando arriva il momento di effettuare il passaggio.

Le organizzazioni dovranno anche valutare il livello di priorità per ciascun sistema. Utilizzando l'inventario e le informazioni sull'assegnazione delle priorità, le organizzazioni possono quindi sviluppare un piano di transizione dei sistemi per la pubblicazione del nuovo standard.

I professionisti della sicurezza sono inoltre incoraggiati a identificare gli standard di acquisizione, sicurezza informatica e sicurezza dei dati che dovranno essere aggiornati per riflettere i requisiti post-quantistici. CISA incoraggia un maggiore impegno con le organizzazioni che sviluppano standard post-quantistici.

L'attenzione dell'agenzia sull'inventario fa eco alle raccomandazioni formulate da Wells Fargo alla conferenza RSA all'inizio di quest'anno. In una sessione in cui si discuteva del viaggio quantistico del gigante finanziario, Richard Toohey, analista tecnologico di Wells Fargo, ha suggerito alle organizzazioni di iniziare il loro inventario di criptovalute.

“Scopri dove hai istanze di determinati algoritmi o determinati tipi di crittografia, perché quante persone erano usando Log4j e non ne avevo idea perché è stato sepolto così in profondità? disse Toohey. “È una grande richiesta conoscere ogni tipo di crittografia utilizzata nella tua azienda con tutte le tue terze parti: non è banale. È un sacco di lavoro e dovrà essere avviato ora.

Wells Fargo ha un "obiettivo molto aggressivo" per essere pronto a eseguire la crittografia post-quantistica in cinque anni, secondo Dale Miller, capo architetto dell'architettura di sicurezza delle informazioni presso Wells Fargo.

La migrazione dei sistemi di controllo industriale (ICS) alla crittografia post-quantistica sarà una sfida importante per gli operatori di infrastrutture critiche, principalmente perché le apparecchiature sono spesso geograficamente disperse, ha affermato CISA nell'allerta. Anche così CISA ha esortato le organizzazioni di infrastrutture critiche a includere nelle loro strategie le azioni necessarie per affrontare i rischi derivanti dalle capacità di calcolo quantistico.

CISA non è l'unico a lanciare l'allarme per iniziare. A marzo, il Quantum-Safe Working Group della Cloud Security Alliance (CSA) ha fissato una scadenza del 14 aprile 2030, entro la quale le aziende dovrebbero disporre della loro infrastruttura post-quantistica.

“Non aspettare che i computer quantistici siano utilizzati dai nostri avversari per agire. I primi preparativi garantiranno una migrazione senza problemi allo standard di crittografia post-quantistica una volta che sarà disponibile", ha affermato CISA.

- blockchain

- portafogli di criptovaluta

- cryptoexchange

- sicurezza informatica

- i criminali informatici

- Cybersecurity

- Lettura oscura

- Dipartimento di Sicurezza Nazionale

- portafogli digitali

- firewall

- Kaspersky

- il malware

- Mcafee

- NextBLOC

- Platone

- platone ai

- Platone Data Intelligence

- Gioco di Platone

- PlatoneDati

- gioco di plato

- VPN

- sicurezza del sito Web