Stavamo aspettando iOS 16, dato il recente evento di Apple in cui l'iPhone 14 e altri prodotti hardware aggiornati sono stati lanciati al pubblico.

Questa mattina abbiamo fatto un Impostazioni profilo > Generale > Aggiornamento software, nel caso in cui…

...ma non è apparso nulla.

Ma poco prima delle 8:2022 di stasera, ora del Regno Unito [09-12-18T31:XNUMXZ], una serie di notifiche di aggiornamento sono arrivate nella nostra casella di posta, annunciando un curioso mix di prodotti Apple nuovi e aggiornati.

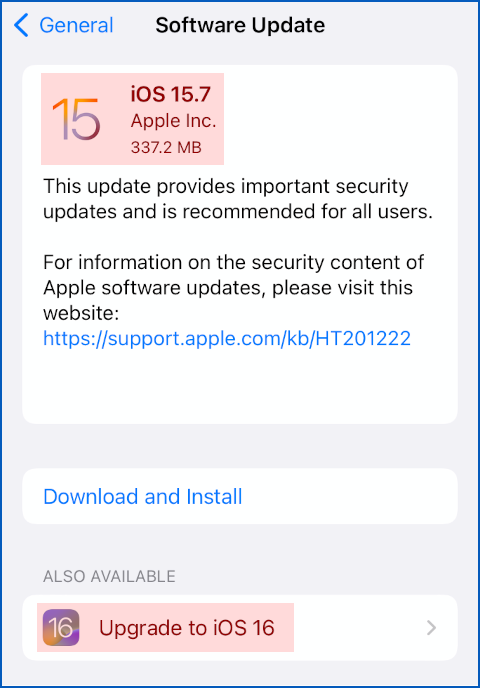

Anche prima di leggere i bollettini, ci abbiamo provato Impostazioni profilo > Generale > Aggiornamento software di nuovo, e questa volta ci è stato offerto un upgrade a iOS 15.7, con un aggiornamento alternativo che ci porterebbe direttamente a iOS 16:

Un aggiornamento e un upgrade disponibili allo stesso tempo!

(Abbiamo optato per l'aggiornamento a iOS 16: il download era di poco inferiore a 3 GB, ma una volta scaricato il processo è andato più veloce di quanto ci aspettassimo e tutto finora sembra funzionare bene.)

Assicurati di aggiornare anche se non esegui l'aggiornamento

Giusto per essere chiari, se non vuoi upgrade per iOS 16 ancora, è ancora necessario update, Poiché l' iOS 15.7 ed iPadOS 15.7 gli aggiornamenti includono numerose patch di sicurezza, inclusa una correzione per un bug doppiato CVE-2022-32917.

Il bug, la cui scoperta è semplicemente attribuita a “un ricercatore anonimo”, è descritto come segue:

[Bug corretto in:] Kernel Disponibile per: iPhone 6s e successivi, iPad Pro (tutti i modelli), iPad Air 2 e successivi, iPad 5a generazione e successivi, iPad mini 4 e successivi e iPod touch (7a generazione) Impatto: An l'applicazione potrebbe essere in grado di eseguire codice arbitrario con i privilegi del kernel. Apple è a conoscenza di un rapporto secondo cui questo problema potrebbe essere stato attivamente sfruttato. Descrizione: il problema è stato risolto migliorando i controlli dei limiti.

Come abbiamo sottolineato quando Apple è l'ultimo patch di emergenza zero-day è venuto fuori, un bug di esecuzione del codice del kernel significa che anche le app dall'aspetto innocente (forse comprese le app che sono entrate nell'App Store perché non hanno sollevato evidenti segnali di allarme quando esaminate) potrebbero liberarsi dal blocco di sicurezza app per app di Apple...

... e potenzialmente impadronirsi dell'intero dispositivo, incluso il diritto di eseguire operazioni di sistema come l'uso della fotocamera o delle telecamere, l'attivazione del microfono, l'acquisizione di dati sulla posizione, l'acquisizione di schermate, il ficcanaso nel traffico di rete prima che venga crittografato (o dopo che è stato decrittografato ), accedere a file appartenenti ad altre app e molto altro.

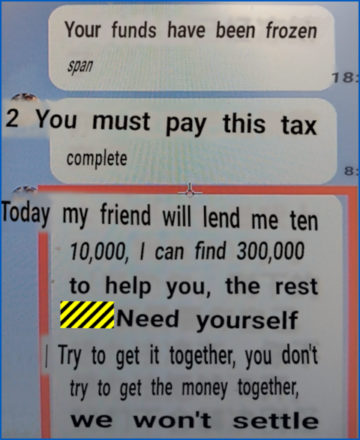

Se, infatti, questo “problema” (o buca di sicurezza come potresti preferire chiamarlo) è stato attivamente sfruttato in natura, è ragionevole dedurre che ci sono app là fuori che utenti ignari hanno già installato, da quella che pensavano fosse una fonte attendibile, anche se quelle app contenevano codice da attivare e abusare di questa vulnerabilità.

Curiosamente, macOS 11 (Big Sur) ottiene il proprio aggiornamento Macos 11.7, che corregge un secondo buco zero-day doppiato CVE-2022-32894, descritto esattamente con le stesse parole del bollettino zero-day di iOS citato sopra.

Tuttavia, CVE-2022-32894 è elencato solo come un bug di Big Sur, con le versioni più recenti del sistema operativo macOS 12 (Monterey), iOS 15, iPadOS 15 e iOS 16 apparentemente inalterate.

Ricorda che un buco di sicurezza che è stato corretto solo dopo che i Cattivi avevano già capito come sfruttarlo è noto come a zero-day perché non c'erano giorni durante i quali anche l'utente o l'amministratore di sistema più esperti avrebbero potuto applicare una patch contro di esso in modo proattivo.

La storia completa

Gli aggiornamenti annunciati in questa tornata di bollettini includono quanto segue.

Li abbiamo elencati di seguito nell'ordine in cui sono arrivati tramite e-mail (ordine numerico inverso) in modo che iOS 16 appaia in basso:

- APPLE-SA-2022-09-12-5: Safari 16. Questo aggiornamento si applica a macOS Big Sur (versione 11) e Monterey (versione 12). Nessun aggiornamento di Safari è elencato per macOS 10 (Catalina). Due dei bug corretti potrebbero portare all'esecuzione di codice in modalità remota, il che significa che un sito Web intrappolato potrebbe impiantare malware sul tuo computer (che potrebbe successivamente abusare di CVE-2022-32917 per prendere il sopravvento a livello di kernel), sebbene nessuno di questi bug sia elencato come zero-day. (Vedere HT213442.)

- APPLE-SA-2022-09-12-4: macOS Monterey 12.6 Questo aggiornamento può essere considerato urgente, dato che include una correzione per CVE-2022-32917. (Vedere HT213444.)

- APPLE-SA-2022-09-12-3: macOS BigSur 11.7 Una tranche di patch simile a quelle sopra elencate per macOS Monterey, incluso lo zero-day CVE-2022-32917. Questo aggiornamento di Big Sur corregge anche CVE-2022-32894, il secondo kernel zero day descritto sopra. (Vedere HT213443.)

- APPLE-SA-2022-09-12-2: iOS 15.7 ed iPadOS 15.7 Come affermato all'inizio dell'articolo, questi aggiornamenti patchano CVE-2022-32917. (Vedere HT213445.)

- APPLE-SA-2022-09-12-1: iOS 16 Quello grande! Oltre a un sacco di nuove funzionalità, questo include le patch Safari fornite separatamente per macOS (vedi la parte superiore di questo elenco) e una correzione per CVE-2022-32917. Curiosamente, il bollettino di aggiornamento di iOS 16 lo consiglia "[a]ulteriori voci CVE [devono] essere aggiunte a breve", ma non indica CVE-2022-23917 come zero-day. Non possiamo dirtelo perché iOS 16 non era ancora ufficialmente considerato "in the wild" o perché l'exploit noto non funziona ancora su una beta di iOS 16 senza patch. Ma il bug sembra davvero essere stato portato avanti da iOS 15 nella base di codice di iOS 16. (Vedere HT213446.)

Cosa fare?

Come sempre, Patch presto, patch spesso.

Un aggiornamento completo da iOS 15 a iOS 16.0, come si segnala dopo l'installazione, correggerà i bug noti in iOS 15. (Non abbiamo ancora visto un annuncio per iPadOS 16.)

Se non sei ancora pronto per l'aggiornamento, assicurati di eseguire l'aggiornamento a iOS 15.7, a causa del buco del kernel zero-day.

Sugli iPad, per i quali iOS 16 non è ancora menzionato, prendi iPadOS 15.7 in questo momento: non aspettare che esca iPadOS 16, dato che ti lasceresti inutilmente esposto a un noto difetto sfruttabile del kernel.

Sui Mac, Monterey e Big Sur ottengono un doppio aggiornamento, uno per patchare Safari, che diventa Safari 16e uno per il sistema operativo stesso, che ti porterà a Macos 11.7 (Big Sur) o Macos 12.6 (Montery).

Nessuna patch per iOS 12 questa volta e nessuna menzione di macOS 10 (Catalina): se Catalina ora non è più supportato, o semplicemente troppo vecchio per includere uno di questi bug, non possiamo dirtelo.

Tieni d'occhio questo spazio per eventuali aggiornamenti CVE!

- Apple

- blockchain

- geniale

- portafogli di criptovaluta

- cryptoexchange

- sicurezza informatica

- i criminali informatici

- Cybersecurity

- Dipartimento di Sicurezza Nazionale

- portafogli digitali

- firewall

- iOS

- Kaspersky

- il malware

- Mcafee

- Sicurezza nuda

- NextBLOC

- OS X

- Platone

- platone ai

- Platone Data Intelligence

- Gioco di Platone

- PlatoneDati

- gioco di plato

- VPN

- vulnerabilità

- sicurezza del sito Web

- zefiro

![S3 Ep102.5: Bug di scambio “ProxyNotShell” – parla un esperto [Audio + Testo] S3 Ep102.5: Bug di scambio “ProxyNotShell” – parla un esperto [Audio + Testo] PlatoBlockchain Data Intelligence. Ricerca verticale. Ai.](https://platoblockchain.com/wp-content/uploads/2022/10/pnc-1200-360x188.png)

![S3 Ep93: sicurezza dell'ufficio, costi di violazione e patch piacevoli [Audio + testo] S3 Ep93: Sicurezza dell'ufficio, costi di violazione e patch piacevoli [Audio + Testo] PlatoBlockchain Data Intelligence. Ricerca verticale. Ai.](https://platoblockchain.com/wp-content/uploads/2022/07/s3-ep93-1200-300x157.png)

![S3 Ep97: Il tuo iPhone è stato danneggiato? Come lo sapresti? [Audio + testo] S3 Ep97: Il tuo iPhone è stato colpito? Come fai a saperlo? [Audio + Testo] PlatoBlockchain Data Intelligence. Ricerca verticale. Ai.](https://platoblockchain.com/wp-content/uploads/2022/08/iph-1200-300x156.png)

![S3 Ep112: Le violazioni dei dati possono perseguitarti più di una volta! [Audio + testo] S3 Ep112: Le violazioni dei dati possono perseguitarti più di una volta! [Audio + Testo] PlatoBlockchain Data Intelligence. Ricerca verticale. Ai.](https://platoblockchain.com/wp-content/uploads/2022/12/goner-1-360x198.png)

![S3 Ep128: Quindi vuoi essere un criminale informatico? [Audio + testo] S3 Ep128: Quindi vuoi essere un criminale informatico? [Audio + testo]](https://platoblockchain.com/wp-content/uploads/2023/04/s3-ep128-so-you-want-to-be-a-cybercriminal-audio-text-300x157.png)