Momento della lettura: 3 verbalePanoramica

Una delle prime volte in cui il pubblico ha assistito in prima persona e si è reso conto della potenza del ransomware è stato quando è scoppiato WannaCry nel 2017. Il governo, l'istruzione, gli ospedali, l'energia, le comunicazioni, la produzione e molti altri settori chiave delle infrastrutture informatiche hanno subito perdite senza precedenti. Guardando indietro, quello è stato solo l'inizio , poiché da allora ce ne sono state molte versioni, come ad esempio SimpleLocker, SamSam e WannaDecryptor.

I Threat Research Labs di Comodo hanno ricevuto la notizia che il ransomware "Black Rose Lucy" ha nuove varianti che stanno attaccando il sistema operativo Android.

Il malware Black Rose Lucy non aveva funzionalità ransomware al momento della sua scoperta da parte di Check Point nel settembre 2018. A quel tempo, Lucy era una botnet e dropper Malware-as-a-Service (Maas) per dispositivi Android. Ora è tornato con nuove funzionalità ransomware che gli consentono di assumere il controllo dei dispositivi infetti per modificare e installare nuove applicazioni malware.

Una volta scaricato, Lucy crittografa il dispositivo infetto e nel browser viene visualizzato un messaggio di riscatto, in cui si afferma che si tratta di un messaggio del Federal Bureau of Investigation (FBI) degli Stati Uniti a causa del contenuto pornografico trovato sul dispositivo. Alla vittima viene richiesto di pagare una multa di $ 500. inserendo i dati della carta di credito, invece del più comune metodo Bitcoin.

Figura 1. Il ransomware Lucy ha utilizzato immagini di risorse.

Analisi

Il Comodo Threat Research Center ha raccolto campioni e condotto un'analisi quando ci siamo resi conto che Black Rose Lucy era tornata.

Trasmissione

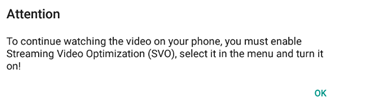

Travestito da normale applicazione di riproduzione video, tramite collegamenti di condivisione multimediale, si installa silenziosamente quando un utente fa clic. Sicurezza Android visualizza un messaggio che richiede all'utente di abilitare l'ottimizzazione dello streaming video (SVO). Facendo clic su "OK", il malware otterrà l'autorizzazione al servizio di accessibilità. Una volta che ciò accade, Lucy può crittografare i dati sul dispositivo della vittima.

Figura 2. Messaggio di truffa popup di Lucy

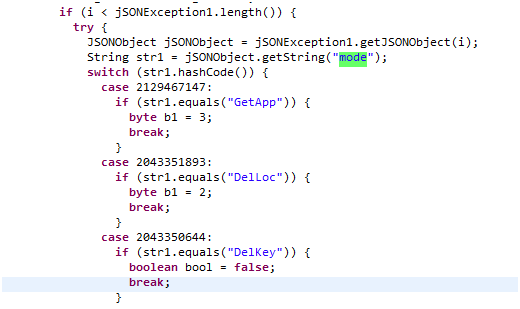

Caricare

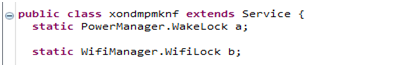

All'interno del modulo MainActivity, l'applicazione attiva il servizio dannoso, che poi registra un BroadcastReceiver che viene chiamato dal comando action.SCREEN_ON e poi chiama se stesso.

Viene utilizzato per acquisire il servizio 'WakeLock' e 'WifiLock':

WakeLock: che mantiene acceso lo schermo del dispositivo;

WifiLock: che mantiene attivo il wifi.

Immagine 3.

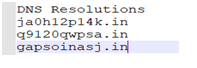

C&C

A differenza delle versioni precedenti del malware, TheC&Cservers è un dominio, non un indirizzo IP. Anche se il server è bloccato, può facilmente risolvere un nuovo indirizzo IP.

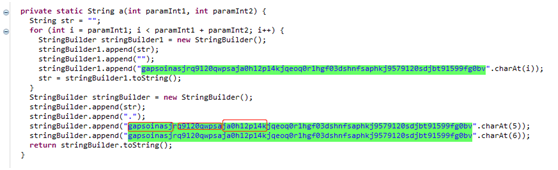

Figura 4. Server C&C

Figura 5. Lucy utilizza server C&C

Figura 6: Lucy Command & Control

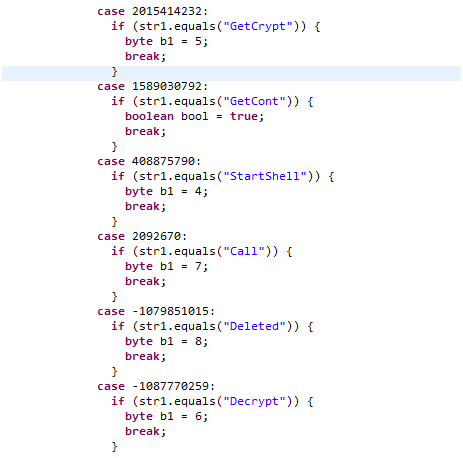

Crittografia / decrittografia

Figura 7: directory del dispositivo Git

Figura 8: Funzione di crittografia/decrittografia di Lucy

Ransom

Una volta che Lucy ha crittografato il dispositivo infetto, nel browser viene visualizzato un messaggio di riscatto in cui si afferma che il messaggio proviene dal Federal Bureau of Investigation (FBI) degli Stati Uniti, a causa del contenuto pornografico trovato sul dispositivo. Alla vittima viene chiesto di pagare una multa di $ 500 inserendo informazioni sulla carta di credito, invece del più comune metodo Bitcoin.

In breve

I virus dannosi si sono evoluti. Sono più diversificati ed efficienti che mai. Prima o poi, i dispositivi mobili saranno una massiccia piattaforma di attacco ransomware.

Suggerimenti per la prevenzione

1.Scarica e installa solo applicazioni attendibili

2.Non fare clic su alcuna applicazione di origine sconosciuta,

3.Esegui backup regolari e non locali di file importanti,

4.Installare il software antivirus

Risorse correlate

Rimozione malware dal sito web

Scansione malware per siti Web

Il post BlackOS Lucy Back-Ransomware AndroidOS apparve prima Notizie Comodo e informazioni sulla sicurezza di Internet.

- "

- &

- 7

- a

- acquisire

- Action

- indirizzo

- .

- androide

- Applicazioni

- applicazioni

- backup

- Inizio

- Bitcoin

- Nero

- Bloccare

- Botnet

- del browser

- funzionalità

- Uncommon

- Comunicazioni

- contenuto

- di controllo

- credito

- carta di credito

- dati

- dispositivo

- dispositivi

- DID

- scoperta

- Dsiplay

- dominio

- scaricare

- facilmente

- Istruzione

- efficiente

- enable

- crittografia

- energia

- evoluzione

- esempio

- fbi

- Federale

- Federal Bureau of Investigation

- figura

- sottile

- Nome

- essere trovato

- da

- function

- Idiota

- Enti Pubblici

- ospedali

- HTTPS

- immagini

- importante

- informazioni

- Infrastruttura

- install

- Internet

- Internet Security

- indagine

- IP

- Indirizzo IP

- IT

- stessa

- Le

- Labs

- Collegamento

- cerca

- fortuna

- make

- il malware

- consigliato per la

- massiccio

- Media

- Scopri di più

- notizie

- normale

- ottimizzazione

- Altro

- Paga le

- piattaforma

- giocatore

- punto

- energia

- precedente

- la percezione

- Ransom

- ransomware

- Attacco ransomware

- realizzato

- ricevuto

- registri

- Basic

- riparazioni

- risorsa

- allo

- Settori

- problemi di

- servizio

- Condividi

- da

- Streaming

- Il

- tempo

- volte

- inaudito

- us

- uso

- Video

- virus

- Wi-Fi

![Prevenzione delle violazioni con l'architettura di sicurezza Zero Trust [nuova lista di controllo] Prevenzione delle violazioni con l'architettura di sicurezza Zero Trust [nuova lista di controllo]](https://platoblockchain.com/wp-content/uploads/2024/03/breach-prevention-with-zero-trust-security-architecture-new-checklist-300x262.jpg)