Di Angela Potter, Lead Product Manager di ConsenSys e membro dell'EEA, con il contributo del gruppo di lavoro sull'interoperabilità crosschain dell'EEA

Il futuro della blockchain è multicatena. I livelli 2 sono a parte fondamentale della strategia di scalabilità di Ethereum, e abbiamo visto crescita significativa di sidechain e Layer 1 alternativi nell'ultimo anno. Anche se c'è qualche discussione riguardo a come sarà questo mondo multichain in futuro, sappiamo che nuove reti blockchain stanno emergendo rapidamente e gli utenti hanno una crescente necessità di interagire con più blockchain eterogenee in modo coeso.

Oggi, il principale caso d’uso del crosschain è quello di collegare le risorse da una catena all’altra per accedere ad alcune opportunità disponibili solo su una particolare catena. L'opportunità potrebbe essere l'acquisto di una risorsa digitale; partecipare a un protocollo defi ad alto rendimento; giocare a un gioco basato su blockchain; o semplicemente fare affari con un individuo su una catena diversa.

Stiamo solo grattando la superficie delle opportunità (e dei rischi) dei ponti crosschain. Negli ultimi mesi, due massicci attacchi ai bridge hanno portato a un totale di fondi rubati di circa 1 miliardo di dollari. IL Hacking del ponte del wormhole ($ 320 milioni) era dovuto a un bug del contratto intelligente; mentre l'hacking del ponte Ronin avrebbe potuto essere prevenuto con una progettazione del ponte più decentralizzata (vedere ulteriori discussioni nella sezione Validatori esterni di seguito). La progettazione trasparente e minimizzata della fiducia non è mai stata così importante.

Cosa significa ponte patrimoniale?

Sebbene possiamo immaginare innumerevoli modi in cui più blockchain potrebbero dover interagire, le tecnologie odierne si concentrano principalmente sul consentire agli utenti di spostare fondi da una catena all’altra. In che modo i ponti riescono effettivamente a raggiungere questo obiettivo? Esistono due metodi di alto livello che vediamo oggi.

1. Trasferimento di beni

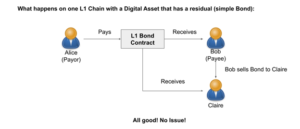

Il trasferimento di risorse prevede il blocco dei token nell'impegno sulla catena A e il conio di alcuni token equivalenti ("avvolti") sulla catena B. Quando si crea un ponte nella direzione opposta, i token avvolti vengono bruciati sulla catena B e sbloccati dall'impegno sulla catena A. Con questo metodo , i token sulla Catena B sono sempre garantiti direttamente dai fondi detenuti nel contratto ponte sulla Catena A.

Lo svantaggio principale di questo approccio è che potrebbe esserci una grande riserva di valore bloccata nel contratto ponte sulla Catena A. Se questi token dovessero essere compromessi, tutti i token incapsulati sulla Catena B perderebbero il loro valore.

2. Scambio di beni

Con uno scambio, un utente della Catena A scambia token con un utente della Catena B. Nessun fondo viene depositato in garanzia oltre l'esecuzione dello scambio e nessun token deve essere coniato o garantito; due token nativi qualsiasi possono essere scambiati direttamente. Lo svantaggio è che se voglio spostare fondi su un’altra catena, devo trovare un utente (o un fornitore di liquidità) sulla mia catena di destinazione per soddisfare l’altra metà della mia operazione.

Come vengono convalidati i ponti?

Per effettuare un trasferimento o uno scambio di asset tra due blockchain, devono avvenire transazioni parallele su ciascuna catena. Deve esserci un meccanismo per garantire che i fondi siano stati effettivamente pagati sulla catena di origine, in modo che le risorse corrispondenti possano essere coniate, rilasciate o trasferite sulla catena di destinazione. Questi metodi variano nei loro modelli di fiducia: un ponte di fiducia minimizzato non aggiunge nuove ipotesi di fiducia oltre le due catene coinvolte nel trasferimento, il che è l'ideale; ma questo può essere difficile da realizzare nella pratica, come discusso di seguito.

Esistono quattro metodi principali per convalidare la transazione di origine e avviare la transazione di destinazione.

1. Validatori esterni

Un insieme affidabile di validatori verifica che i token siano stati depositati sulla catena di origine, consentendo la coniazione o il ritiro dei token sulla destinazione. Questo metodo può essere utilizzato per il trasferimento o lo scambio di risorse ed è facile da configurare; ma aggiunge ulteriori presupposti di fiducia oltre le due catene coinvolte nel trasferimento. Questo è il metodo di verifica più comune tra i bridge oggi sul mercato, con il numero totale di validatori che generalmente varia da uno a cinquanta a seconda del bridge, e una certa maggioranza deve firmare ogni transazione affinché possa andare a buon fine.

Il recente hack del Ronin Bridge per 650 milioni di dollari si è verificato quando un utente malintenzionato ha acquisito le chiavi per 5 validatori su 9, consentendo loro di firmare una transazione fraudolenta. Ciò evidenzia l’importanza di avere un gran numero di parti indipendenti che mettono in sicurezza il ponte (o utilizzano uno o più degli altri metodi di convalida descritti di seguito).

2. Ottimista

In questo metodo, si presuppone che le transazioni siano valide a meno che non siano contrassegnate da un osservatore. Ogni transazione inviata prevede un periodo di sfida durante il quale gli osservatori vengono ricompensati per aver identificato la frode. Una volta terminato il periodo di sfida, la transazione è finalizzata. Questo approccio prevede meno presupposti di fiducia rispetto ai validatori esterni, poiché richiede solo una singola parte onesta per prevenire le frodi. Tuttavia, le transazioni richiedono più tempo (da 30 minuti a una settimana) a causa del periodo di sfida e gli osservatori devono essere adeguatamente incentivati per monitorare continuamente le transazioni. Un'uscita nativa da un rollup ottimistico è l'esempio classico, utilizzando la sicurezza sottostante del rollup per passare da L2 a L1; ma puoi anche avere un protocollo bridge ottimistico autonomo con il proprio set di osservatori esterni, che può essere utilizzato su due catene qualsiasi.

3. Scambio atomico

Utilizzato per lo scambio di risorse, questo metodo si basa sul codice contratto per la sua sicurezza. L'approccio più comune è un contratto hash timelock (HTLC), in cui gli utenti possono recuperare fondi sulle rispettive catene di destinazione solo dopo che entrambe le parti hanno depositato fondi sulle rispettive catene di origine. Se una parte non riesce a depositare, tutto viene ripristinato dopo un periodo di timeout. Questo metodo riduce al minimo la fiducia, ma richiede che entrambe le parti rimangano online per tutta la durata dello scambio per prelevare fondi dall'altra parte, il che può causare attriti per gli utenti finali.

4. Relè client luce

Le intestazioni dei blocchi e le prove vengono inoltrate dalla catena di origine a un contratto sulla catena di destinazione, che li verifica eseguendo un light client del meccanismo di consenso della catena di origine. Questo metodo riduce al minimo l'attendibilità ed è comunemente utilizzato per il trasferimento di risorse, ma può essere applicato allo scambio di risorse o ad altri casi d'uso più generali. Tuttavia, l'implementazione comporta un notevole sovraccarico: è necessario sviluppare un light client per ogni coppia di catene di origine/destinazione supportate dal bridge; e una volta sviluppato, la sua esecuzione può risultare impegnativa dal punto di vista computazionale.

Esistono molti approcci al bridging, alcuni dei quali combinano diversi progetti sopra descritti. Esistono molti progetti crosschain, comprese reti di interoperabilità come Cosmos, Polkadot, Chainlink CCIP e Hyperledger Cactus; ma ai fini di questa panoramica ci concentreremo sui bridge che supportano la mainnet di Ethereum. Ecco alcuni esempi di bridge oggi presenti sul mercato che supportano il collegamento tra queste reti.

Amarok di Connext

Connext prevede di rilasciare a giugno un nuovo aggiornamento chiamato Amarok, cambiando la loro progettazione dagli scambi atomici a una rete di scambio di risorse che utilizza Il protocollo ottimista di Nomad per liquidare le denunce di frode. I fornitori di liquidità consentono trasferimenti rapidi anticipando i fondi in attesa del periodo di sfida di 30 minuti su Nomad.

Scambio di luppoli

Fondi in Luppolo sono bloccati su Ethereum e garantiti dal ponte rollup nativo, mentre i fornitori di liquidità consentono trasferimenti rapidi tra L2 facendo fronte ai fondi per coniare token. I token wrappati vengono automaticamente riconvertiti in token canonici tramite AMM come parte della transazione bridge.

VICINO al Ponte dell'Arcobaleno

Ponte Arcobaleno consente il trasferimento di risorse tra le reti Ethereum e NEAR tramite light client Relay. Un client light NEAR viene eseguito in un contratto sulla rete Ethereum e un client light Ethereum viene eseguito in un contratto sulla rete Near. Un servizio di inoltro inoltra le intestazioni dei blocchi da una rete all'altra per essere verificate dai light client su ciascun lato. Ciò è combinato con un design ottimistico, in cui gli osservatori possono contestare transazioni non valide da Near a Ethereum entro un periodo di 4 ore.

Lo Stargate di LayerZero

Stargate è un'implementazione di LayerZero, che è un protocollo di scambio di risorse che richiede un oracolo e un relè (due parti separate) per convalidare ogni transazione. Stargate ha recentemente lanciato anche un file Sistema pre-crimine che simula ogni transazione e verifica che lo stato del bridge risultante sia considerato valido prima di finalizzarlo.

Ponte Wanchain

Wanchain consente il trasferimento di risorse tra più reti Layer 1 e Layer 2. Un numero soglia di validatori esterni deve approvare ciascuna transazione utilizzando il calcolo multipartitico. I validatori devono stanziare garanzie per ogni transazione elaborata per incentivare ad agire in buona fede.

Lo spazio crosschain si sta evolvendo rapidamente e la natura frammentata e in continua evoluzione della tecnologia crosschain ha reso difficile la partecipazione delle aziende. Man mano che lo spazio matura, le imprese hanno l’opportunità di utilizzare le tecnologie crosschain per sbloccare valore in tutti gli angoli dell’ecosistema blockchain; ma per fare ciò, dovremo risolvere i principali ostacoli all’adozione che le aziende devono affrontare:

- Problemi di sicurezza e best practice poco chiare

- Approcci ponte disparati che non sono sufficientemente flessibili o coerenti su cui basarsi

- Privacy e requisiti normativi

L'AEA ha rilasciato linee guida sulla sicurezza crosschain e sta lavorando su un progetto di standard di interoperabilità per iniziare ad affrontare questi ostacoli. Restate sintonizzati per il prossimo articolo della serie su Gruppo di lavoro SEE sull'interoperabilità a catena.

Per conoscere i numerosi vantaggi dell'adesione all'EEA, contatta il membro del team James Harsh all'indirizzo o visitare il sito https://entethalliance.org/become-a-member/.

Seguici su Twitter, LinkedIn ed Facebook per rimanere aggiornato su tutto ciò che riguarda il SEE.

- Bitcoin

- blockchain

- conformità blockchain

- conferenza blockchain

- Blog

- coinbase

- geniale

- Consenso

- conferenza crittografica

- criptazione mineraria

- criptovaluta

- decentrata

- DeFi

- Risorse digitali

- Enterprise Ethereum Alliance

- Ethereum

- machine learning

- gettone non fungibile

- Platone

- platone ai

- Platone Data Intelligence

- Platoneblockchain

- PlatoneDati

- gioco di plato

- Poligono

- prova di palo

- W3

- zefiro