Momento della lettura: 6 verbaleIl team Comodo Cyber Security rivela il funzionamento interno dell'ultima tensione di questa minaccia persistente

Il team di Comodo Cyber Security ricerca costantemente i ransomware più recenti per aiutare a proteggere meglio i nostri utenti e per condividere le nostre scoperte con le comunità netsec e antivirus più ampie. Oggi vorremmo parlarvi di una versione più recente di ransomware detto Dharma versione 2.0.

Il malware è apparso per la prima volta nel 2016 con il nome CrySIS. Ha preso di mira i sistemi Windows e crittografa i file delle vittime con forti algoritmi AES-256 e RSA-1024, prima di richiedere un riscatto in Bitcoin. Come praticamente per tutti i ceppi di ransomware, i file sono completamente irrecuperabili senza la chiave di decrittazione e la vittima deve pagare il riscatto per ottenere la chiave.

Il trojan Dharma viene fornito forzando brute password deboli su connessioni RDP o inducendo la vittima ad aprire un allegato e-mail dannoso. Il primo metodo prevede che l'attaccante esegua la scansione della porta 3389 per le connessioni che utilizzano il protocollo RDP. Una volta trovato un obiettivo, l'aggressore tenta di accedere alla connessione provando automaticamente password diverse da un'enorme libreria di password conosciute, finché una di esse non funziona. Da lì, l'attaccante ha il controllo completo sulla macchina bersaglio ed esegue il file Ransomware Dharma manualmente sui file dell'utente.

Quest'ultimo metodo è un classico attacco e-mail. La vittima riceve un'e-mail che sembra provenire dal proprio provider di antivirus nella vita reale. Contiene un avviso sul malware sul loro computer e indica loro di installare il file antivirus allegato per rimuovere la minaccia. Naturalmente, l'allegato non è un programma antivirus, è Dharma 2.0, che procede quindi alla crittografia dei file dell'utente e richiede un riscatto per sbloccarli.

A febbraio 2020, il Comodo Cyber Security team ha scoperto l'ultima evoluzione di questo malware, Dharma 2.0. Questa versione contiene la funzionalità principale di crittografia e riscatto delle versioni precedenti, ma contiene anche una backdoor aggiuntiva che garantisce funzionalità di amministrazione remota. Diamo un'occhiata da vicino ai dettagli di Dharma 2.0, con l'aiuto del team di Comodo Cyber Security.

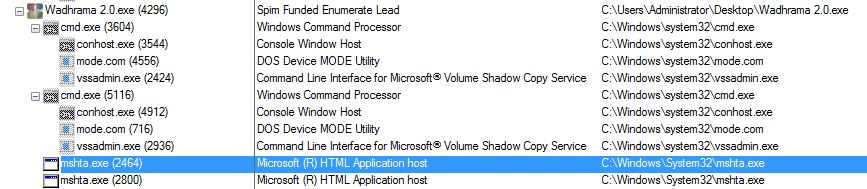

Gerarchia del Dharma di esecuzione del processo 2.0

L'albero di esecuzione del malware è mostrato nello screenshot qui sotto, con "Wadhrama 2.0.exe" in testa all'elenco:

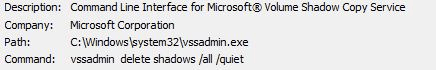

Il malware utilizza l'utilità della modalità dispositivo DOS per raccogliere alcune informazioni sulla tastiera della vittima ed eliminare eventuali copie shadow dei loro file. Il comando 'vssadmin delete shadows / all / quiet' è comunemente usato nel ransomware per eliminare i punti di ripristino di Windows esistenti, derubando l'utente di un backup dei propri file:

Senza le copie shadow, gli utenti non possono ripristinare i propri file se non dispongono di un backup esterno di terze parti. Molte aziende dispongono di tali backup, ma un numero allarmante no.

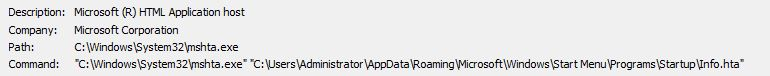

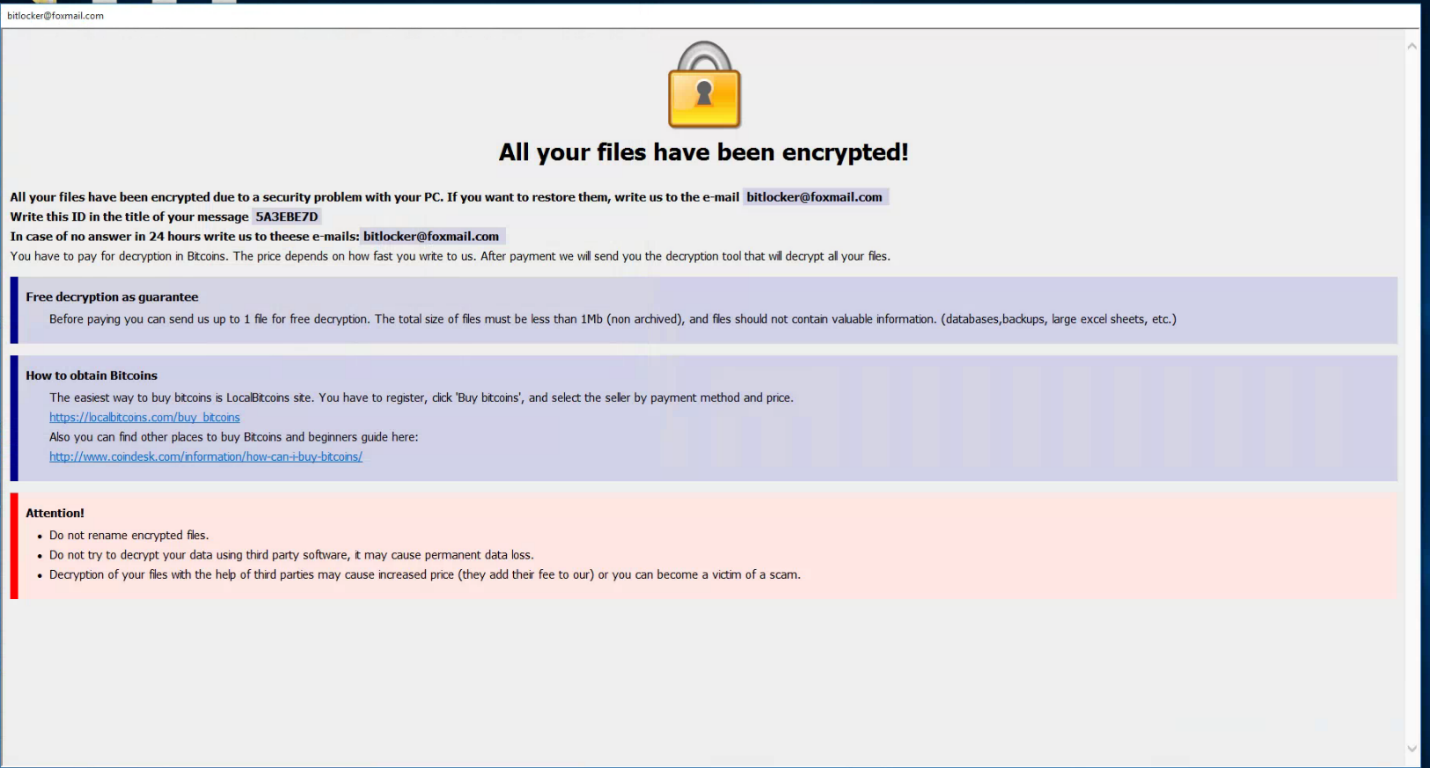

Dopo aver crittografato tutti i file sul computer, l'attaccante ora ha bisogno di un modo per comunicare le proprie istruzioni alla vittima. Lo fa usando 'mshta.exe' per aprire 'Info.hta' come auto-run con il comando

'C: UsersAdministratorAppDataRoamingMicrosoftWindowsStartMenuProgramsStartupInfo.hta'.

'Info.hta' è il file che contiene la nota di riscatto:

"Tutti i tuoi file sono stati crittografati!"

Analisi dinamica di Dharma 2.0

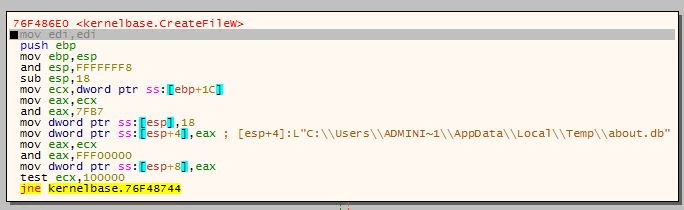

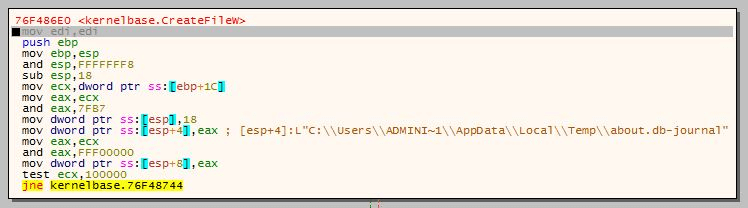

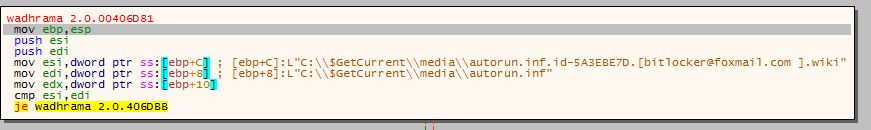

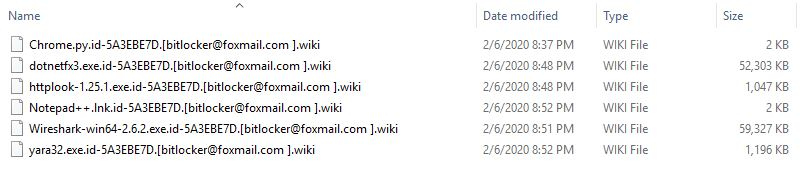

Wadhrama 2.0.exe crea due file sql, "about.db" e "about.db-journal" in <% usersadministratorappdatalocaltemp%>. Crea una copia di se stesso in <% system32%>, <% startup%> e aggiunge l'estensione "[bitlocker@foxmail.com] .wiki" alla fine di tutti i file crittografati:

c: usersadministratorappdatalocaltempabout.db

c: usersadministratorappdatalocaltempabout.db-journal

c: windowssystem32Wadhrama 2.0.exe

c: usersadministratorappdataroamingmicrosoftwindowsstart menuprogramsstartupWadhrama 2.0.exe

c: programdatamicrosoftwindowsstart menuprogramsstartupWadhrama 2.0.exe

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500desktop.ini.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c: bootbootstat.dat.id-5A3EBE7D. [bitlocker@foxmail.com] .wiki

c: bootsect.bak.id-5A3EBE7D. [bitlocker@foxmail.com] .wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-coffice64ww.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c: config.sys.id-5A3EBE7D. [bitlocker@foxmail.com] .wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-csetup.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c: autoexec.bat.id-5A3EBE7D. [bitlocker@foxmail.com] .wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$r1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$i1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

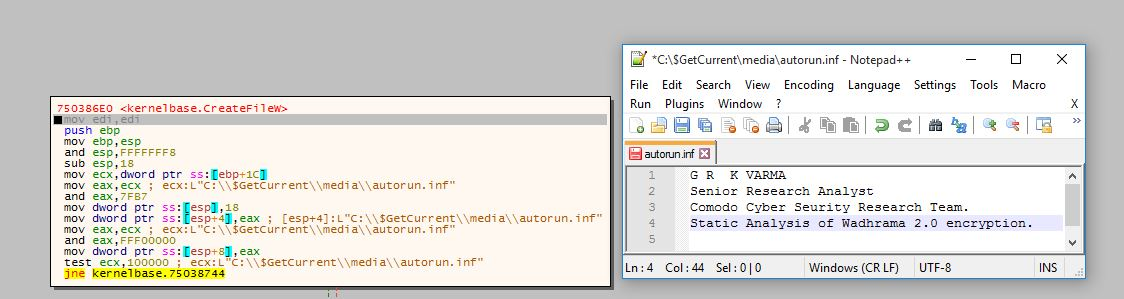

Analisi statica di Dharma 2.0

Il team di sicurezza informatica ha testato la complessità della crittografia di Dharma 2.0 creando tre file di testo identici a 5 righe con il seguente contenuto:

Abbiamo chiamato i tre file come "autorun.inf", "boot.sdi" e "bootsect.exe" e li abbiamo spostati in una posizione diversa. Poiché i file sono tutti dello stesso tipo, dimensione e hanno lo stesso contenuto, condividono tutti la stessa firma SHA1 - 9ea0e7343beea0d319bc03e27feb6029dde0bd96.

Questo è uno screenshot dei file prima della crittografia di Dharma:

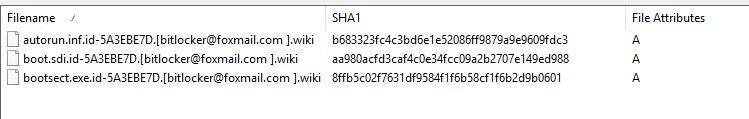

Dopo la crittografia, ognuno ha dimensioni e firma del file diverse:

Payload di Dharma 2.0

- Dharma 2.0 crea due file di database chiamati "about.db" e "about.db-journal" in "<% AppData%> \ local \ temp". I file sono file SQLite e contengono quanto segue

tabelle - "impostazione" e "mappa dei tasti". I database consentono comandi di amministrazione remota come / eject / eject , / runas / runas , / syserr / syserr , / url / url ,

/ runscreensaver / runscreensaverd, / shutdisplay / shutdisplayd, / edithost / edithostsd,

/ restart / restard, / shutdown / shutdownd / logoff / logoffd, / lock / lockd, / quit / quitd, / config / configd

/ Su / aboutd.

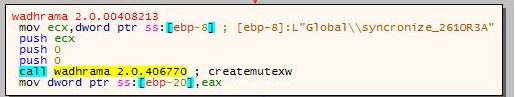

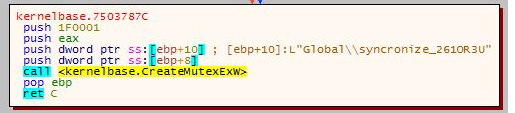

• Dharma 2.0 crea due oggetti mutex chiamati 'Global \ syncronize_261OR3A' e 'Global \ syncronize_261OR3U'. Gli oggetti mutex limitano la quantità di processi che possono accedere a una specifica porzione di dati. Ciò blocca efficacemente i dati da altri processi in modo che la crittografia possa procedere senza interruzioni.

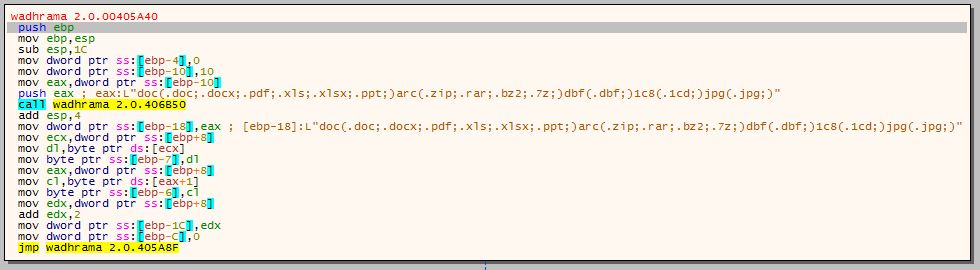

• Dharma 2.0 cerca le seguenti estensioni di file da crittografare:

◦ Formati di file di documenti personali: "doc (.doc; .docx, .pdf; .xls; .xlss; .ppt;)"

◦ Formato dei file di archivio: 'arc (.zip; .rar; .bz2; .7z;)'

◦ Formato dei file di database: 'dbf (.dbf;)'

◦ Formato del file di crittografia SafeDis: '1c8 (.1cd;)'

◦ Formato file immagine: 'jpg (.jpg;)'

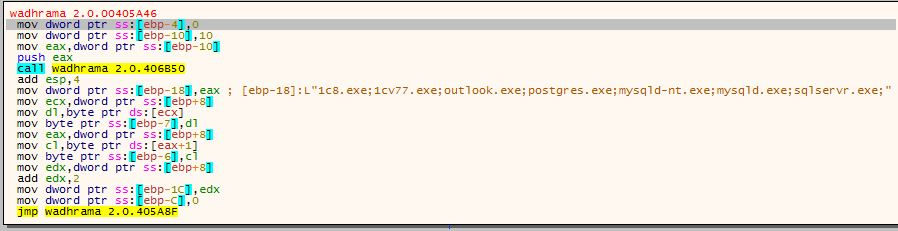

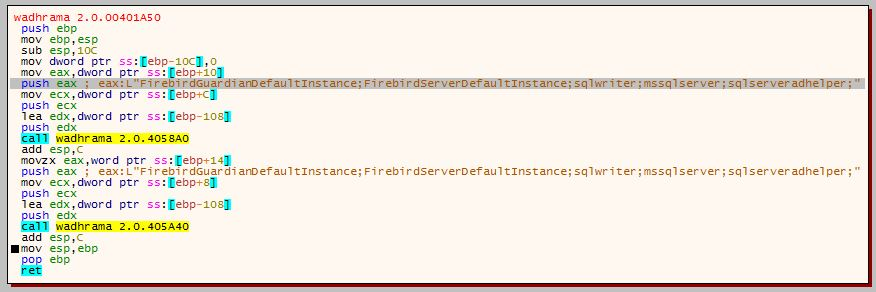

• Cerca anche noti software di database, posta e server:

◦'1c8.exe; 1cv77.exe; outlook.exe; postgres.exe; mysqld-nt.exe; mysqld.exe; sqlservr.exe;'

◦'FirebirdGuardianDefaultInstance; FirebirdServerDefaultInstance; SQLWriter; mssqlserver; Sqlserveradhelper;'

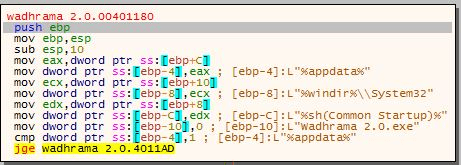

• Dhama 2.0 si copia in tre posizioni diverse

◦ '% appdata%'

◦ '% windir% \ system32'

◦ '% sh (avvio)%'

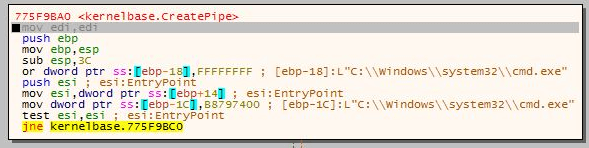

• Crea una pipe, '% comspec%', con il comando 'C: \ windows \ system32 \ cmd.exe':

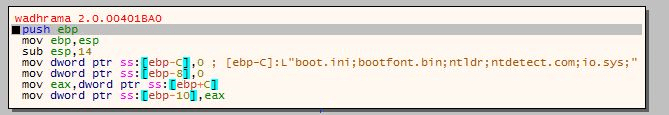

• Raccoglie dettagli sui file di avvio come 'boot.ini', 'bootfont.bin' e altri:

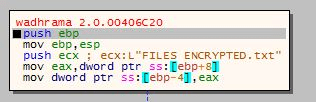

• Il testo della nota di riscatto viene salvato in un file chiamato 'FILES ENCRYPTED.txt':

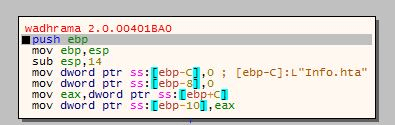

• 'Info.hta' per visualizzare il messaggio di riscatto alla vittima:

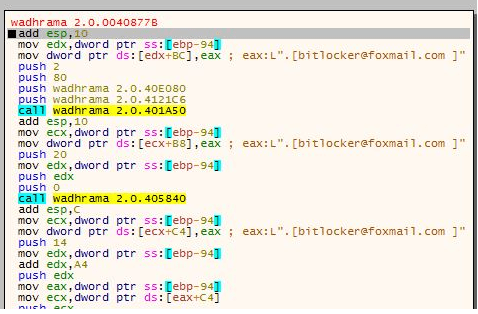

• L'estensione di crittografia viene disegnata dal buffer ". [Bitlocker@foxmail.com]"

• Dharma crea quindi una versione crittografata del file originale con la nuova estensione:

• Elimina successivamente il file originale e ripete il ciclo fino a quando ogni unità e file non sono stati crittografati. I file finali, crittografati, sono i seguenti:

• Questo è il messaggio di riscatto mostrato alla vittima al successivo avvio del computer:

Risorsa correlata

Il post Il ransomware Dharma 2.0 continua a creare scompiglio con una nuova variante apparve prima Notizie Comodo e informazioni sulla sicurezza di Internet.

- "

- 2016

- 2020

- 70

- a

- Chi siamo

- accesso

- aggiuntivo

- Admin

- avanti

- Algoritmi

- Tutti

- quantità

- .

- antivirus

- Archivio

- automaticamente

- porta posteriore

- di riserva

- backup

- BAT

- perché

- prima

- sotto

- Bloccare

- aziende

- funzionalità

- classico

- comunicare

- Comunità

- completamento di una

- completamente

- computer

- veloce

- Connessioni

- costantemente

- contiene

- contenuto

- continua

- di controllo

- Nucleo

- crea

- Creazione

- Cyber

- sicurezza informatica

- Cybersecurity

- dati

- Banca Dati

- banche dati

- consegnato

- Richiesta

- dettagli

- dispositivo

- dharma

- diverso

- scoperto

- Dsiplay

- display

- guidare

- ogni

- in maniera efficace

- crittografia

- evoluzione

- esecuzione

- esistente

- estensioni

- Febbraio 2020

- Nome

- i seguenti

- segue

- formato

- essere trovato

- da

- funzionalità

- ottenere

- borse di studio

- capo

- Aiuto

- gerarchia

- HTTPS

- Enorme

- Immagine

- informazioni

- install

- Internet

- Internet Security

- IT

- stessa

- Le

- conosciuto

- con i più recenti

- Biblioteca

- LIMITE

- linea

- Lista

- località

- Serrature

- Guarda

- macchina

- il malware

- manualmente

- esigenze

- notizie

- GENERAZIONE

- numero

- aprire

- Altro

- Outlook

- partito

- Le password

- Paga le

- cronologia

- pezzo

- tubo

- punti

- precedente

- ricavo

- i processi

- Programma

- protegge

- protezione

- protocollo

- fornitore

- Ransom

- ransomware

- a distanza

- Rivela

- Sicurezza

- stesso

- scansione

- problemi di

- Shadow

- Condividi

- mostrato

- Taglia

- So

- Software

- alcuni

- specifico

- startup

- Tensioni

- forte

- Successivamente

- SISTEMI DI TRATTAMENTO

- Target

- mirata

- team

- I

- tre

- tempo

- oggi

- Trojan

- per

- sbloccare

- uso

- utenti

- utilità

- versione

- Sito web

- più ampia

- finestre

- senza

- lavori

- XML

- Trasferimento da aeroporto a Sharm