Ricerca ESET

La chiusura dei vettori di intrusione costringe i criminali informatici a rivisitare le vecchie vie di attacco, ma anche a cercare nuovi modi per attaccare le loro vittime

12 settembre 2023

Le e-mail di sextortion e altre minacce basate su testo hanno registrato un aumento massiccio nella prima metà del 1 e rimane la domanda sul perché. I criminali sono semplicemente pigri? Stanno cercando di guadagnare soldi facili durante i loro giorni liberi? Oppure fa parte di qualcosa di più grande, che potenzialmente coinvolge l’intelligenza artificiale generativa?

E questo è solo l'inizio delle tendenze osservate nel ultimo rapporto sulle minacce ESET, il fulcro di questo episodio. Un altro vettore di intrusione che ha attirato maggiore attenzione da parte dei criminali informatici sono stati i server MS SQL, che hanno dovuto resistere a un rinnovato aumento degli attacchi di forza bruta.

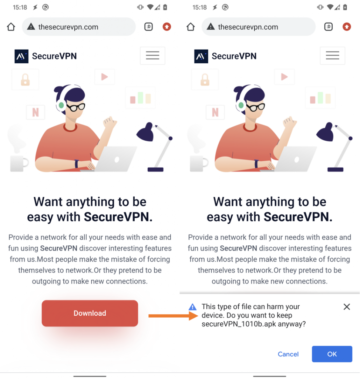

Oh, e non dimentichiamoci della pratica criminale dell'usura, che si manifesta sotto forma di app Android dannose. A caccia di vittime nei paesi attorno all’equatore e nell’emisfero meridionale, i criminali informatici cercano di fare pressione e minacciare le vittime affinché paghino tassi di interesse esorbitanti su prestiti a breve termine – che a volte non concedono nemmeno.

Tuttavia, non è andato tutto male nel primo semestre del 1. Una buona notizia è stata che la famigerata botnet Emotet ha mostrato poca attività, eseguendo solo alcune campagne spam minori e sorprendentemente inefficaci a marzo. Dopo che quelli furono finiti, tacque. Ciò che ha attirato l'attenzione dei ricercatori è stata una nuova funzionalità simile a un output di debug. Ciò alimenta le voci secondo cui Emotet è stato, almeno parzialmente, venduto a un altro gruppo di minacce che non è sicuro di come funzionino le cose.

Un'altra storia positiva è arrivata riguardo al ladro di Redline. Questo famigerato malware-as-a-service (MaaS) utilizzato dai criminali per rubare le informazioni delle vittime e distribuire altro malware è stato interrotto dai ricercatori ESET e dai loro amici di Flare Systems. L'interruzione ha distrutto una catena di repository GitHub necessari per eseguire i pannelli di controllo RedLine per gli affiliati. Poiché non esisteva un canale di backup, gli operatori dietro MaaS dovranno trovare un percorso diverso per eseguire il loro “servizio”.

Per tutti questi argomenti e altro ancora tratti da ESET Threat Report, ascolta l'ultimo episodio del podcast ESET Research, condotto da Aryeh Goretsky. Questa volta ha rivolto le sue domande a uno degli autori del rapporto, lo specialista in sensibilizzazione alla sicurezza Ondrej Kubovič.

Per il rapporto completo del primo semestre 1, inclusi altri argomenti come i cambiamenti nelle minacce alle criptovalute, i file OneNote dannosi, il primo doppio attacco alla catena di fornitura – per gentile concessione del gruppo Lazarus – o gli ultimi sviluppi nella scena ransomware, clicca qui.

Discusso:

- Sestorsione e minacce basate su SMS 1:46

- Attacchi di forza bruta sui server MS SQL 7:10

- L'usura sulle app Android 9:20

- Attività emotetica 13:25

- Interruzione RedLine Stealer 16:45

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- PlatoData.Network Generativo verticale Ai. Potenzia te stesso. Accedi qui.

- PlatoAiStream. Intelligenza Web3. Conoscenza amplificata. Accedi qui.

- PlatoneESG. Automobilistico/VE, Carbonio, Tecnologia pulita, Energia, Ambiente, Solare, Gestione dei rifiuti. Accedi qui.

- Platone Salute. Intelligence sulle biotecnologie e sulle sperimentazioni cliniche. Accedi qui.

- Grafico Prime. Migliora il tuo gioco di trading con ChartPrime. Accedi qui.

- BlockOffset. Modernizzare la proprietà della compensazione ambientale. Accedi qui.

- Fonte: https://www.welivesecurity.com/en/podcasts/eset-research-podcast-sextortion-digital-usury-sql-brute-force/

- :ha

- :È

- :non

- 1

- 13

- 16

- 2023

- 32

- 7

- 77

- 9

- a

- attività

- affiliati

- Dopo shavasana, sedersi in silenzio; saluti;

- AI

- Tutti

- anche

- ed

- androide

- Un altro

- apparendo

- applicazioni

- SONO

- in giro

- AS

- At

- attacco

- attacchi

- attenzione

- gli autori

- viali

- consapevolezza

- di riserva

- Vasca

- stato

- dietro

- maggiore

- Botnet

- forza bruta

- ma

- by

- è venuto

- Responsabile Campagne

- Categoria

- catturati

- catena

- Modifiche

- canale

- di controllo

- paesi

- Azione Penale

- criminali

- criptovaluta

- i criminali informatici

- Giorni

- consegnare

- sviluppi

- diverso

- digitale

- indirizzato

- perturbato

- Rottura

- Dont

- doppio

- giù

- durante

- guadagnare

- facile

- episodio

- Ricerca ESET

- Anche

- pochi

- File

- Trovate

- Nome

- bagliore

- Focus

- Nel

- forza

- modulo

- amici

- da

- pieno

- Rapporto completo

- funzionalità

- generativo

- AI generativa

- GitHub

- buono

- Gruppo

- ha avuto

- Avere

- he

- il suo

- ospitato

- Come

- HTTPS

- Caccia

- in

- Compreso

- Aumento

- è aumentato

- informazioni

- interesse

- Tassi di interesse

- ai miglioramenti

- coinvolgendo

- IT

- ad appena

- con i più recenti

- ultimi sviluppi

- Lazarus

- Gruppo Lazzaro

- meno

- piccolo

- Prestiti e finanziamenti

- Guarda

- il malware

- Malware come servizio (MaaS)

- Marzo

- massiccio

- max-width

- minore

- soldi

- Scopri di più

- MS

- necessaria

- New

- notizie

- no

- famigerato

- of

- MENO

- Vecchio

- on

- ONE

- esclusivamente

- Operatori

- or

- Altro

- produzione

- ancora

- pannelli

- parte

- pagamento

- pezzo

- Platone

- Platone Data Intelligence

- PlatoneDati

- Podcast

- positivo

- potenzialmente

- pratica

- pressione

- fornire

- domanda

- Domande

- ransomware

- per quanto riguarda

- resti

- rinnovato

- rapporto

- riparazioni

- ricercatori

- simile

- strada

- Rumors

- Correre

- running

- scena

- problemi di

- Consapevolezza della sicurezza

- visto

- Server

- a breve scadenza

- ha mostrato

- venduto

- qualcosa

- Meridionale

- carne in scatola

- specialista

- Storia

- tale

- superficie

- SISTEMI DI TRATTAMENTO

- che

- Il

- loro

- Là.

- di

- cose

- questo

- quelli

- minaccia

- Rapporto sulle minacce

- minacciare

- minacce

- tempo

- a

- ha preso

- Argomenti

- tendenze

- prova

- cerca

- utilizzato

- vittime

- Prima

- modi

- è andato

- sono stati

- Che

- quale

- perché

- volere

- Lavora

- zefiro