General Bytes, il produttore di Bitcoin ATM, ha rivelato che i suoi server sono stati compromessi a causa di un attacco zero-day il 18 agosto. L'attacco ha consentito agli attori delle minacce di essere gli amministratori predefiniti mentre modificavano le impostazioni in modo che tutti i fondi fossero trasferiti in i loro indirizzi di portafoglio crittografico.

Server di Bytes generali compromessi dopo un attacco zero-day

General Bytes deve ancora rivelare l'importo dei fondi rubati e il numero di bancomat compromessi a causa dell'attacco. Tuttavia, l'azienda ha rilasciato un avviso a tutti gli operatori ATM, chiedendo loro di aggiornare il proprio software per mantenere i fondi degli utenti al sicuro.

L'exploit che ha obbligato gli hacker a occuparsi dei server è stato confermato dalla società il 18 agosto. General Bytes è un'azienda che possiede e gestisce 8827 ATM Bitcoin. Questi bancomat possono essere utilizzati in più di 120 paesi.

L'azienda ha sede a Praga, Repubblica Ceca, dove vengono creati gli sportelli automatici. Gli ATM Bitcoin sono diventati sempre più popolari grazie alla loro comodità per i trader che vogliono convertire facilmente le loro criptovalute in valuta fiat.

Il tuo capitale è a rischio.

Gli esperti di sicurezza dell'azienda hanno affermato che gli hacker hanno sfruttato una vulnerabilità zero-day per accedere al Crypto Application Server (CAS) dell'azienda e rubare i fondi in questione.

Il server CAS è alla base di tutte le operazioni dell'ATM, inclusa l'esecuzione di acquisti e vendite di criptovalute su scambi e monete supportate. Il team di sicurezza di General Bytes ritiene che gli hacker abbiano scansionato i server vulnerabili sulle porte TCP, compresi quelli sul servizio cloud General Bytes.

Emette un avviso ai clienti

La vulnerabilità in questi sportelli automatici è stata rilevata dopo che l'hacker ha modificato il software CAS alla versione 20201208. General Bytes ha esortato i propri clienti a evitare di utilizzare i server ATM di General Bytes fino a quando non verranno aggiornati alle versioni di patch 20220725 e 20220531.38 per i clienti che utilizzano il 20220531 versione.

Gli utenti sono stati inoltre informati delle impostazioni del firewall del server per garantire che l'interfaccia di amministrazione CAS sia accessibile solo utilizzando indirizzi IP autorizzati e molti altri fattori. Prima che gli utenti possano riattivare i terminali, è stato inoltre consigliato loro di rivedere "SELL Crypto Setting" per garantire che gli aggressori non abbiano modificato le impostazioni in modo che eventuali reperti ricevuti vengano invece trasferiti a loro.

L'azienda ha condotto più volte audit sui suoi server dal 2020. Nessuno degli audit condotti ha rivelato la vulnerabilità sfruttata dall'hacker e l'incidente ha colto di sorpresa l'azienda.

Leggi di più:

- Bitcoin

- blockchain

- conformità blockchain

- conferenza blockchain

- coinbase

- geniale

- Consenso

- conferenza crittografica

- criptazione mineraria

- criptovaluta

- decentrata

- DeFi

- Risorse digitali

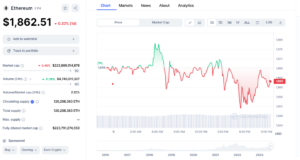

- Ethereum

- InsideBitcoin

- machine learning

- gettone non fungibile

- Platone

- platone ai

- Platone Data Intelligence

- Platoneblockchain

- PlatoneDati

- gioco di plato

- Poligono

- prova di palo

- W3

- zefiro