I tuoi occhi possono essere la finestra sulla tua anima, ma possono anche essere la carta d'imbarco dell'aereo o la chiave che apre il telefono. Quali sono gli aspetti positivi e negativi dell'utilizzo dei tratti biometrici per l'autenticazione?

La possibilità di confermare la tua identità utilizzando la tua impronta digitale o il tuo viso è qualcosa a cui ci siamo già abituati. La maggior parte di noi porta in tasca un pezzo di questa tecnologia: i nostri telefoni sono in grado di riconoscere non solo i tratti del viso e le impronte digitali, ma anche le voci, i modelli di sonno e la frequenza cardiaca e respiratoria.

Man mano che l'identificazione biometrica diventa più comune e affidabile, viene anche sempre più utilizzata come tecnologia di autenticazione predefinita. È probabile che tu stia già utilizzando l'impronta digitale o il viso per sbloccare il telefono, aprire la portiera e avviare la tua auto o per gestire il tuo conto bancario. Ma siamo pronti a regalare tutti i nostri tratti biometrici unici in cambio di (una promessa di) maggiore sicurezza?

In questo articolo, esamineremo alcuni dei tipi più consolidati di autenticazione biometrica ed esamineremo i pro ei contro di questa tecnologia onnipresente.

Quali sono i tipi più comuni di autenticazione biometrica?

1. Riconoscimento delle impronte digitali

Molti paesi utilizzano le impronte digitali sulle nostre carte d'identità e quando richiedono visti di viaggio e le autorità utilizzano da tempo (impronte digitali e altro) caratteristiche biometriche per identificare i criminali e risolvere i crimini. Le impronte digitali sono state usato per secoli. Ma è stato quando Apple ha incorporato un sensore di impronte digitali nel suo iPhone 5S nel 2013 che questa tecnologia è stata ampiamente utilizzata per la prima volta.

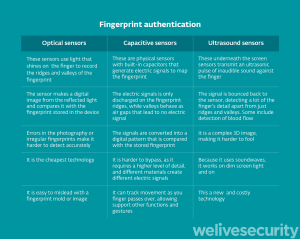

Negli anni, queste tecnologie si sono sviluppate dal pulsante Home fisico dell'iPhone con sensore capacitivo integrato in grado di generare carica elettrica a contatto con le creste delle impronte digitali per mappare il dito dell'utente e riconoscerlo.

Più recentemente, tuttavia, è sui telefoni Android che i sensori di impronte digitali hanno prosperato. Marchi diversi hanno approcci diversi per i loro modelli, utilizzando sensori capacitivi simili, sensori ottici sotto lo schermo che utilizzano la luce per creare immagini sull'impronta digitale o, più recentemente, sensori a ultrasuoni che fanno rimbalzare un impulso di suono impercettibile contro il dito per creare un complessa immagine 3D.

Sebbene il riconoscimento delle impronte digitali sia un metodo di autenticazione abbastanza sicuro, a meno che qualcuno non rubi la tua impronta digitale o il tuo dito, tutto dipende dall'affidabilità del dispositivo che stai utilizzando. Quando si tratta di protezione dei dati, la maggior parte dei grandi produttori, come Apple, Google o Samsung, memorizza la tua impronta digitale localmente e non online. Quindi, anche quando usi la tua impronta digitale per accedere a un servizio o un account sul tuo telefono, quell'app riceverà solo una chiave digitale e non i dettagli dell'impronta digitale.

2. Riconoscimento facciale

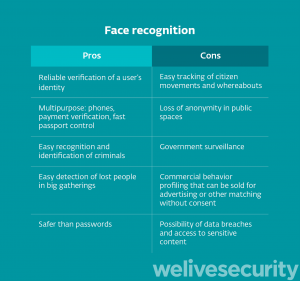

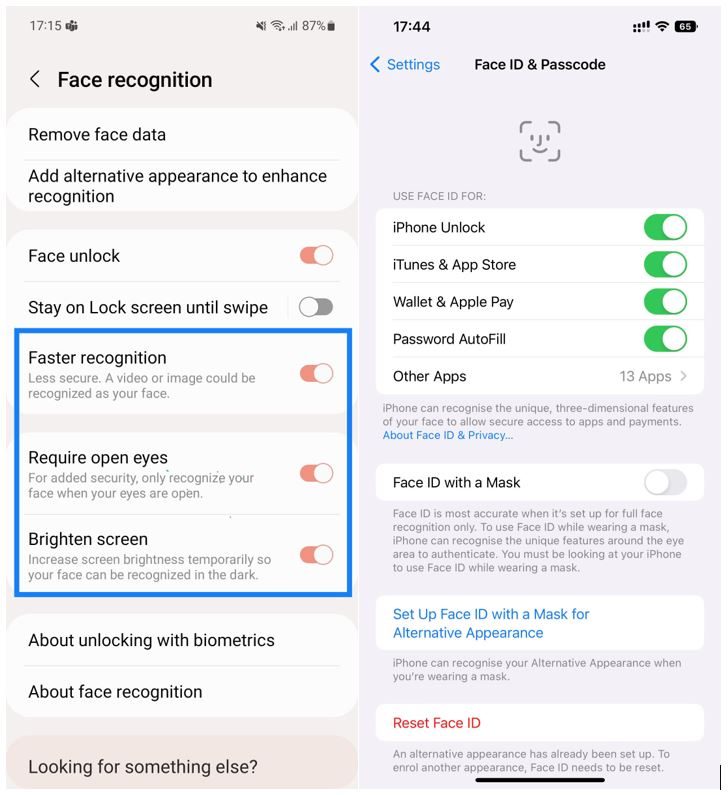

Quella che non molto tempo fa sembrava fantascienza è oggi un altro metodo comune di verifica dell'identità. I nostri tratti del viso ora sono sufficienti per aprire le porte, sbloccare i nostri smartphone, convalidare i pagamenti e accedere a tutte le credenziali memorizzate nelle nostre app di gestione delle password. Il riconoscimento facciale può funzionare in diversi modi: semplice confronto di immagini, sequenze video, dati tridimensionali o composizione di immagini da più telecamere.

I sistemi più semplici, solitamente presenti nei telefoni più economici, potrebbero confrontare il tuo viso solo con un'immagine del viso precedentemente memorizzata, altri sistemi utilizzano parametri come la distanza tra gli occhi, la misura dalla fronte al mento o la forma dei contorni di le tue labbra, tuttavia, non sempre senza soluzione di continuità.

Tuttavia, le cose possono andare piuttosto male se la tecnologia viene utilizzata in modo dannoso. Anche se dipende da noi se utilizzare o meno questa tecnologia sui nostri telefoni, potrebbe essere difficile rinunciare Telecamere a circuito chiuso gestito da aziende oppure governo, creando un problema di perdita dell'anonimato negli spazi pubblici.

3. Riconoscimento vocale

"Hey Google" o "Ehi Siri" sono semplici comandi che puoi utilizzare per interagire con l'assistente vocale del tuo telefono. In realtà, si tratta di sistemi di riconoscimento vocale, che rispondono solo ai tuoi comandi vocali specifici. Durante la configurazione del telefono, ti viene chiesto di pronunciare alcune frasi ad alta voce, consentendo all'algoritmo di apprendere schemi vocali che continuerà ad apprendere attraverso l'uso nel mondo reale. Più parli con un assistente virtuale, ad esempio Google, Siri, o Alexa, più riconoscerà i tuoi schemi vocali.

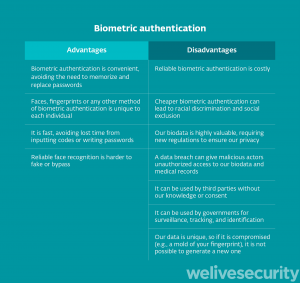

La biometria a colpo d'occhio: pro e contro

L'autenticazione biometrica è conveniente, ma pone nuove sfide alla nostra privacy e sicurezza. Sebbene queste tecnologie possano sostituire password lunghe e difficili da ricordare, possono anche essere un modo per fornire i nostri dati biometrici personali senza essere sempre certi di come verranno utilizzati.

Le violazioni dei dati significano che gli hacker possono accedere e vendere informazioni ad attori malintenzionati che potrebbero, ad esempio, creare impronte delle nostre impronte digitali e utilizzarle per accedere a edifici o dispositivi a nostra insaputa o consenso.

E anche se consideriamo quanto sia difficile aggirare queste caratteristiche personali, altre tecnologie come il riconoscimento facciale ci espongono continuamente. E mentre i governi usano l'argomento della sicurezza per utilizzare le telecamere di riconoscimento facciale, è difficile sapere esattamente chi sono le persone che prenderanno di mira e come queste immagini potranno essere utilizzate in futuro.

Ed è solo l'inizio

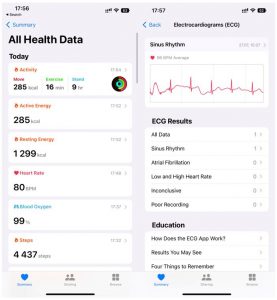

Indossabili, come fitness tracker e smartwatch, sono sempre più consapevoli del nostro battito cardiaco, dei modelli di sonno, della frequenza respiratoria e persino della stabilità della deambulazione. Presto, anche la biometria comportamentale, come il modo in cui le nostre mani si muovono per tirarci fuori i telefoni dalle tasche o il modo in cui camminiamo, potrebbe essere sufficiente per identificarci. Sebbene queste tecnologie siano un tuffo in quello che immaginiamo sia un futuro di fantascienza, il loro utilizzo richiede una discussione ponderata sugli sviluppi tecnologici, la sicurezza e la privacy.

- blockchain

- geniale

- portafogli di criptovaluta

- cryptoexchange

- sicurezza informatica

- i criminali informatici

- Cybersecurity

- Dipartimento di Sicurezza Nazionale

- portafogli digitali

- firewall

- Kaspersky

- il malware

- Mcafee

- NextBLOC

- Platone

- platone ai

- Platone Data Intelligence

- Gioco di Platone

- PlatoneDati

- gioco di plato

- Privacy

- VPN

- Viviamo la sicurezza

- sicurezza del sito Web

- zefiro