L’industria delle criptovalute si è evoluta in un ecosistema che interconnette diverse blockchain Layer-1(L1) e soluzioni di scalabilità Layer-2(L2) con capacità e compromessi unici.

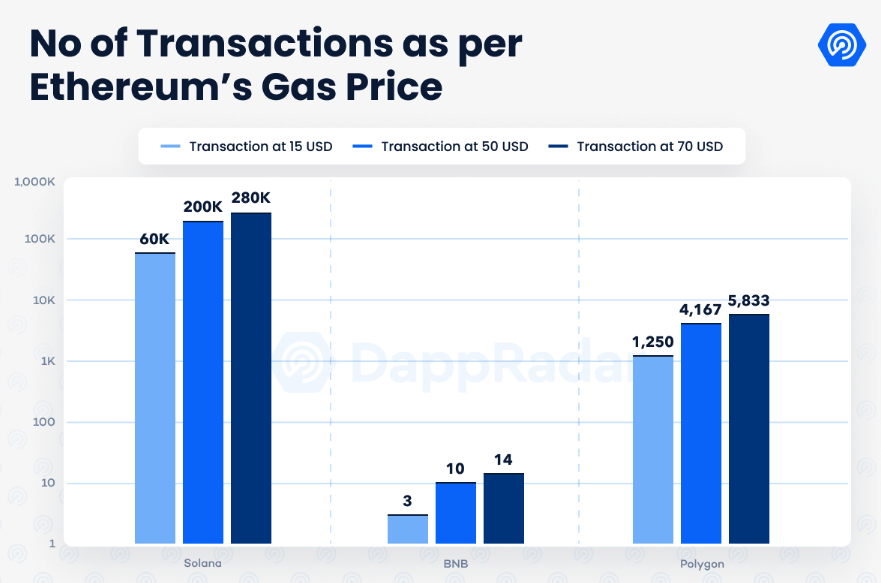

Reti come Fantom, Terra o Avalanche sono diventate ricche di attività DeFi, mentre le dapp play-to-earn come Axie Infinity e DeFi Kingdoms sostengono interi ecosistemi come Ronin e Harmony. Queste blockchain sono diventate delle valide alternative alle tariffe del gas di Ethereum e ai tempi di transazione relativamente lenti. La necessità di un modo semplice per spostare le risorse tra protocolli su blockchain disparate è diventata più critica che mai.

È qui che entrano in gioco i ponti blockchain.

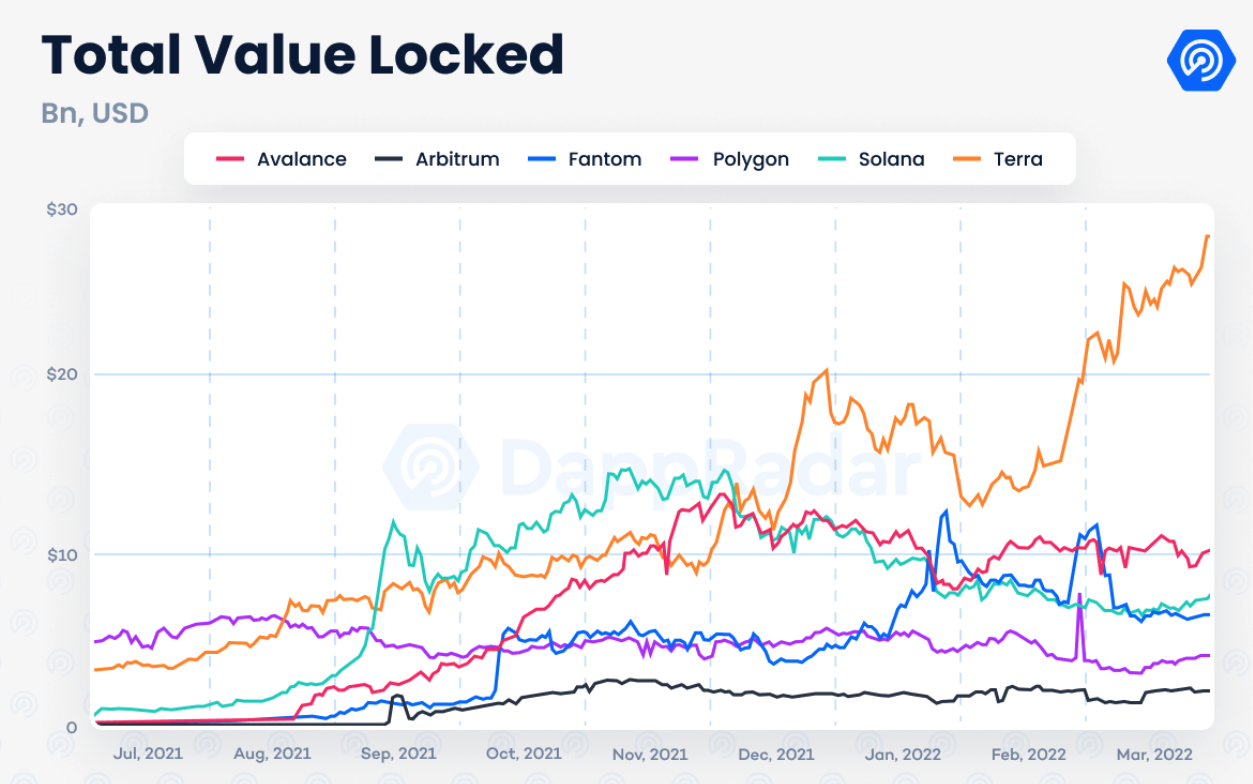

Come risultato dello scenario multichain, il Total Value Locked (TVL) su tutte le dapp DeFi è salito alle stelle. Alla fine di marzo 2022, il TVL del settore era stimato a 215 miliardi di dollari, il 156% in più rispetto a marzo 2021. La quantità di valore bloccato e colmato in queste dapp DeFi ha attirato l'attenzione di hacker malintenzionati e l'ultima tendenza suggerisce che gli aggressori potrebbero aver trovato un anello debole nei ponti blockchain.

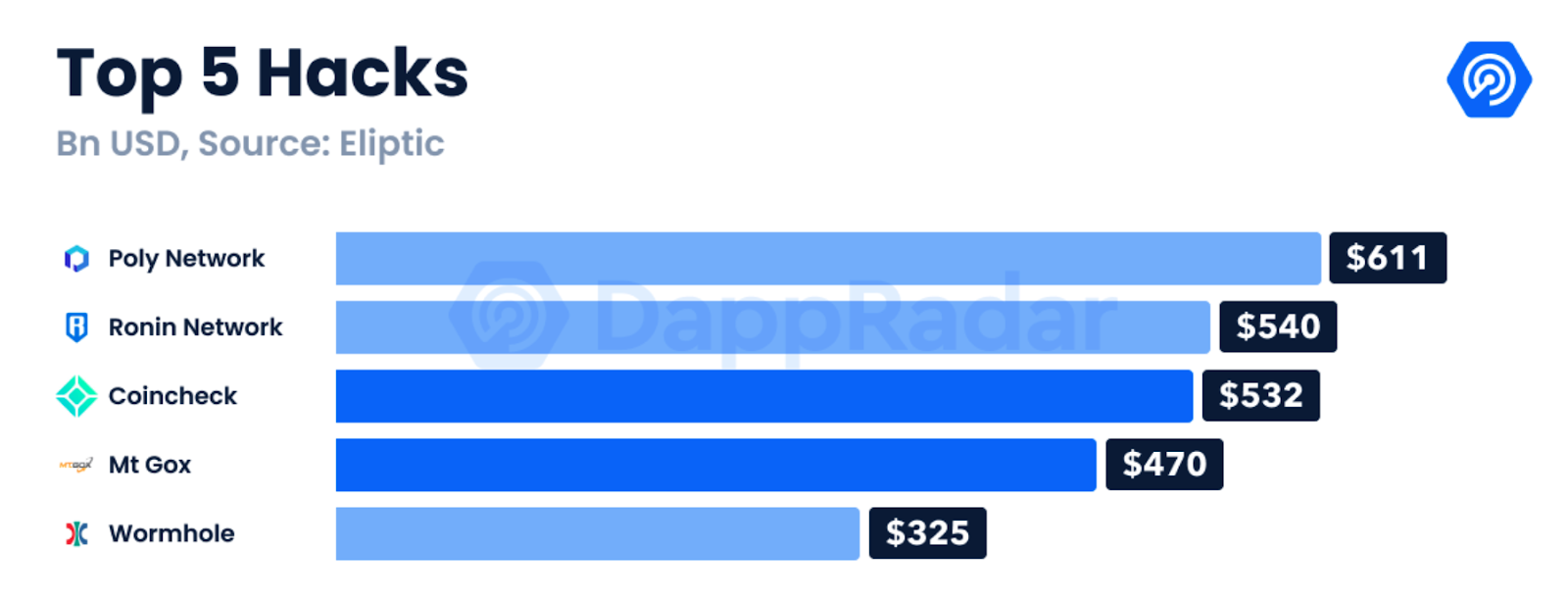

Secondo il database Rekt, nel primo trimestre del 1.2 sono stati rubati 1 miliardi di dollari in criptovalute, che rappresentano il 2022% dei fondi rubati di tutti i tempi secondo la stessa fonte. È interessante notare che almeno l’35.8% dei beni perduti nel 80 sono stati rubati dai ponti.

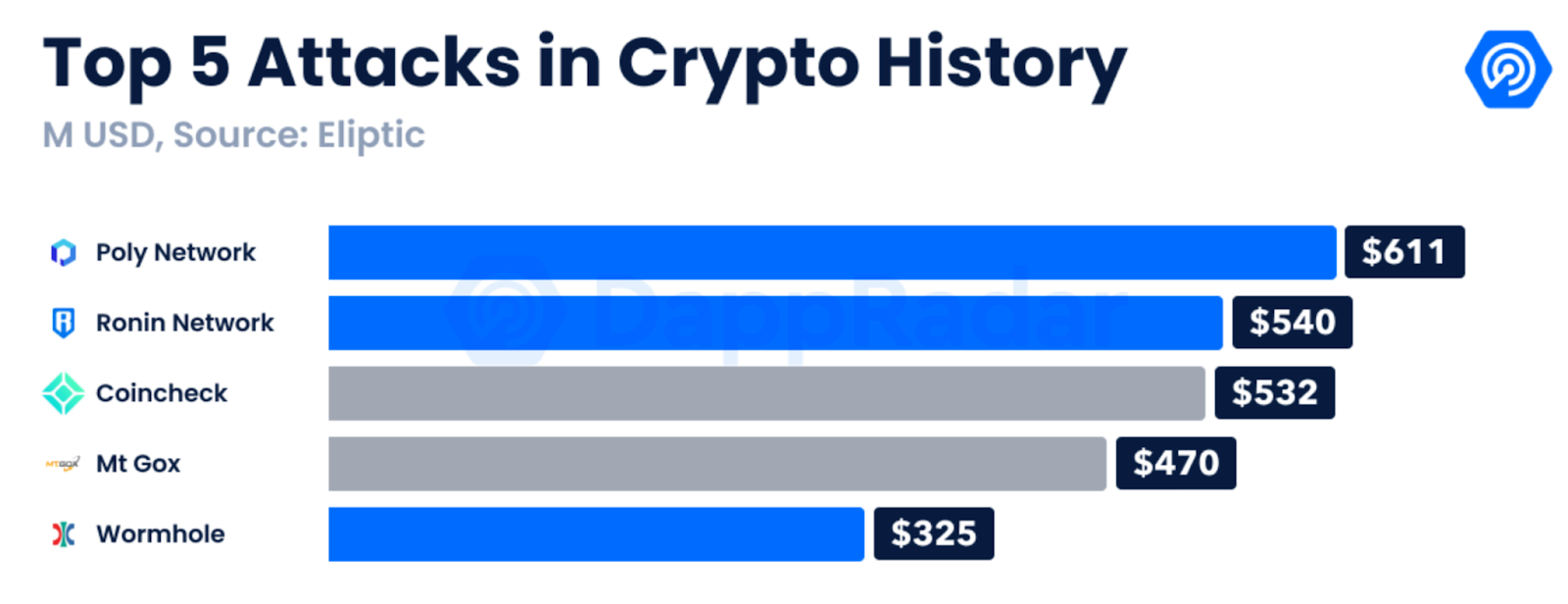

Uno degli attacchi più gravi si è verificato due settimane fa, quando il Il ponte Ronin è stato violato per 540 milioni di dollari. Prima di ciò, il Tunnel spaziale di Solana e il bridge Qubit Finance di BNB Chain sono stati sfruttati per oltre 400 milioni di dollari nel 2022. Il più grande hack nella storia delle criptovalute si è verificato nell'agosto 2021 quando il Il ponte PolyNetwork è stato sfruttato per 610 milioni di dollari, anche se i fondi rubati furono successivamente restituiti.

I ponti sono uno degli strumenti più preziosi del settore, ma la loro natura interoperabile rappresenta una sfida importante per i progetti che li costruiscono.

Capire i ponti Blockchain

Analogamente ai ponti di Manhattan, i ponti blockchain sono piattaforme che collegano due reti diverse consentendo un trasferimento incrociato di risorse e informazioni da una blockchain all'altra. In questo modo, le criptovalute e gli NFT non sono isolati all’interno delle loro catene native ma possono essere “collegati” tra diverse blockchain, moltiplicando le opzioni per utilizzare queste risorse.

Grazie ai bridge, Bitcoin viene utilizzato in reti basate su contratti intelligenti per scopi DeFi, oppure un NFT NFL All Day può essere collegato da Flow a Ethereum per essere frazionato o utilizzato come garanzia.

Esistono diversi approcci quando si tratta di trasferire beni. Come suggerisce il nome, i bridge Lock-and-Mint funzionano bloccando le risorse originali all'interno di uno smart contract sul lato mittente mentre la rete ricevente conia una replica del token originale sull'altro lato. Se l'Ether viene collegato da Ethereum a Solana, l'Ether in Solana è solo una rappresentazione "avvolta" della criptovaluta, non il token stesso.

Sebbene l'approccio lock-and-mint sia il metodo bridging più popolare, esistono altri modi per completare il trasferimento delle risorse come "burn-and-mint" o swap atomici eseguiti automaticamente da un contratto intelligente per scambiare risorse tra due reti. Connetti (precedentemente xPollinate) e cPonte sono ponti che si basano sugli scambi atomici.

Dal punto di vista della sicurezza, i bridge possono essere classificati in due gruppi principali: trustless e trustless. Ponti fidati sono piattaforme che si affidano a terzi per convalidare le transazioni ma, cosa ancora più importante, per agire come custodi dei beni vincolati. Esempi di ponti fidati possono essere trovati in quasi tutti i ponti specifici della blockchain come Binance Bridge, Ponte POS poligonale, WBTC Bridge, Avalanche Bridge, Harmony Bridge, Terra Shuttle Bridge e dapp specifici come Multichain (ex Anyswap) o Tron's Just Cryptos.

Al contrario, lo sono le piattaforme che si affidano esclusivamente a contratti intelligenti e algoritmi per custodire gli asset ponti senza fiducia. Il fattore di sicurezza nei bridge trustless è legato alla rete sottostante in cui le risorse vengono collegate, ovvero dove le risorse sono bloccate. I ponti trustless possono essere trovati in VICINO al Rainbow Bridge, Wormhole di Solana, Snow Bridge di Polkadot, Cosmos IBC e piattaforme come Hop, Connext e Celer.

A prima vista, potrebbe sembrare che i bridge trustless offrano un’opzione più sicura per il trasferimento di risorse tra blockchain. Tuttavia, sia i bridge fidati che quelli trustless devono affrontare sfide diverse.

Limitazioni dei bridge Trusted e Trustless

Il ponte Ronin funziona come una piattaforma affidabile centralizzata. Questo ponte utilizza un portafoglio multisig per la custodia delle risorse collegate. In breve, un portafoglio multisig è un indirizzo che richiede due o più firme crittografiche per approvare una transazione. Nel caso di Ronin, la sidechain ha nove validatori che necessitano di cinque firme diverse per approvare depositi e prelievi.

Altre piattaforme utilizzano lo stesso approccio ma diversificano meglio il rischio. Ad esempio, Polygon si basa su otto validatori e richiede cinque firme. Le cinque firme sono controllate da partiti diversi. Nel caso di Ronin, quattro firme sono state detenute solo dal team Sky Mavis, creando un unico punto di fallimento. Dopo che l'hacker è riuscito a controllare contemporaneamente le quattro firme di Sky Mavis, è stata necessaria solo un'altra firma per approvare il ritiro dei beni.

Il 23 marzo, l’aggressore ha acquisito il controllo della firma dell’Axie DAO, l’ultimo pezzo necessario per completare l’attacco. 173,600 ETH e 25.5 milioni di USDC sono stati drenati dal contratto di custodia di Ronin in due diverse transazioni nel secondo attacco crittografico più grande di sempre. Vale anche la pena notare che il team di Sky Mavis ha scoperto l’hacking quasi una settimana dopo, dimostrando che i meccanismi di monitoraggio di Ronin erano quanto meno carenti, rivelando un altro difetto in questa piattaforma affidabile.

Sebbene la centralizzazione presenti un difetto fondamentale, i bridge trustless sono soggetti a exploit a causa di bug e vulnerabilità nel loro software e nella codifica.

Il Solana Wormhole, una piattaforma che consente transazioni cross-bridge tra Solana ed Ethereum, ha subito un exploit nel febbraio 2022, dove $ 325 milioni sono stati rubati a causa di un bug nei contratti di custodia di Solana. Un bug nei contratti Wormhole ha permesso all'hacker di ideare i validatori cross-chain. L'aggressore ha inviato 0.1 ETH da Ethereum a Solana per attivare una serie di "messaggi di trasferimento" che hanno indotto il programma ad approvare un presunto deposito di 120,000 ETH.

L'attacco al Wormhole è avvenuto dopo Rete Poli è stato sfruttato per 610 milioni di dollari nell’agosto 2021 a causa di difetti nella tassonomia e nella struttura dei contratti. Le transazioni cross-chain in questa dapp sono approvate da un gruppo centralizzato di nodi chiamati “keeper” e convalidate sulla rete ricevente da un contratto gateway. In questo attacco l'hacker è riuscito ad ottenere i privilegi di custode e ha così ingannato il gateway impostando i propri parametri. L'aggressore ha ripetuto il processo su Ethereum, Binance, Neo e altre blockchain per estrarre più risorse.

Tutti i ponti portano a Ethereum

Ethereum rimane l’ecosistema DeFi più dominante nel settore, rappresentando quasi il 60% del TVL del settore. Allo stesso tempo, l’ascesa di diverse reti come alternative alle dapp DeFi di Ethereum ha innescato l’attività cross-chain dei bridge blockchain.

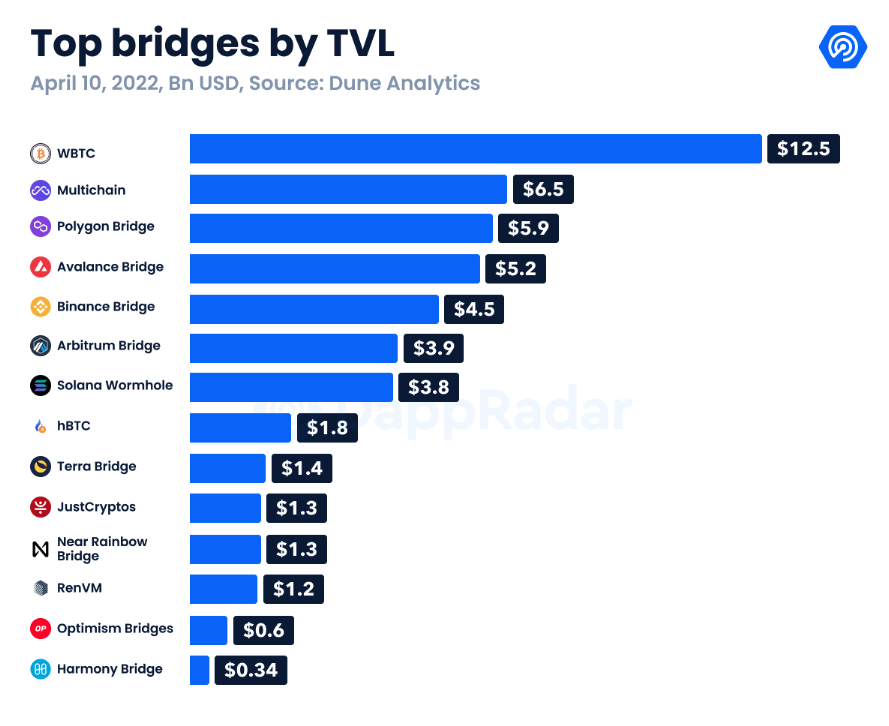

Il ponte più grande del settore è il ponte WBTC, che è custodito da BitGo, Kyber e Republic Protocol, il team dietro RenVM. Poiché i token Bitcoin non sono tecnicamente compatibili con le blockchain basate su contratti intelligenti, il bridge WBTC “avvolge” il Bitcoin nativo, lo blocca nel contratto di custodia del bridge e conia la sua versione ERC-20 su Ethereum. Questo ponte è diventato estremamente popolare durante l'estate DeFi e ora detiene circa 12.5 miliardi di dollari in Bitcoin. WBTC consente di utilizzare BTC come garanzia collaterale in dapp come Aave, Compound e Maker, o per produrre farm o guadagnare interessi in più protocolli DeFi.

Multichain, precedentemente noto come Anyswap, è una dapp che offre transazioni cross-chain a più di 40 blockchain con un bridge integrato. Multichain detiene 6.5 miliardi di dollari su tutte le reti connesse. Tuttavia, il ponte Fantom verso Ethereum è di gran lunga il pool più grande con 3.5 miliardi di dollari bloccati. Durante la seconda metà del 2021, la rete Proof-of-Stake si è affermata come una popolare destinazione DeFi con allettanti yield farm che coinvolgono FTM, varie stablecoin o wETH come quelle trovate su SpookySwap.

A differenza di Fantom, la maggior parte delle blockchain L1 utilizza un bridge diretto indipendente per connettere le reti. Il ponte Avalanche è in gran parte custodito dalla Avalanche Foundation ed è il ponte L1<>L1 più grande. Avalanche vanta uno dei panorami DeFi più solidi con dapp come Trader Joe, Aave, Curve e Platypus Finance.

Si distingue anche il bridge Binance con 4.5 miliardi di dollari di asset bloccati, seguito da vicino da Solana Wormhole con 3.8 miliardi di dollari. Lo Shuttle Bridge di Terra assicura solo 1.4 miliardi di dollari nonostante sia la seconda blockchain più grande in termini di TVL.

Allo stesso modo, anche soluzioni di scalabilità come Polygon, Arbitrum e Optimism sono tra i ponti più significativi in termini di risorse bloccate. Il Polygon POS Bridge, il principale punto di ingresso tra Ethereum e la sua sidechain, è il terzo ponte più grande con quasi 6 miliardi di dollari custoditi. Nel frattempo aumenta anche la liquidità sui bridge delle popolari piattaforme L2 come Arbitrum e Optimism.

Un altro ponte degno di nota è il ponte Near Rainbow, che mira a risolvere il famoso trilemma dell'interoperabilità. Questa piattaforma che collega Near e Aurora con Ethereum può rappresentare una preziosa opportunità per raggiungere la sicurezza nei bridge trustless.

Migliorare la sicurezza cross-chain

Sia i trusted che i trustless bridge, i due approcci alle attività di custodia, sono soggetti a debolezze fondamentali e tecniche. Tuttavia, esistono modi per prevenire e ridurre l’impatto causato da hacker malintenzionati che prendono di mira i bridge blockchain.

Nel caso dei trust bridge, è chiaro che è necessario aumentare il rapporto di firmatari richiesti, mantenendo allo stesso tempo i multisig distribuiti su portafogli diversi. E anche se i bridge trustless rimuovono i rischi legati alla centralizzazione, bug e altri vincoli tecnici presentano situazioni rischiose, come dimostrato dagli exploit Solana Wormhole o Qubit Finance. Pertanto, è necessario implementare azioni off-chain per proteggere il più possibile le piattaforme cross-chain.

È necessaria la cooperazione tra i protocolli. Lo spazio Web3 è caratterizzato da una comunità unita, quindi avere le menti più brillanti del settore che lavorano insieme per rendere lo spazio un luogo più sicuro sarebbe lo scenario perfetto. Animoca Brands, Binance e altri marchi Web3 hanno raccolto 150 milioni di dollari per aiutare Sky Mavis a ridurre l'impatto finanziario dell'hacking del bridge di Ronin. Lavorare insieme per un futuro multicatena può spingere l’interoperabilità a un livello superiore.

Allo stesso modo, il coordinamento con le piattaforme di analisi della catena e gli scambi centralizzati (CEX) dovrebbe aiutare a tracciare e segnalare i token rubati. Questa condizione potrebbe disincentivare i criminali nel medio termine, poiché il passaggio per incassare criptovalute in cambio di valute fiat dovrebbe essere controllato da procedure KYC nei CEX stabiliti. Lo scorso mese, una coppia di ventenni sono stati legalmente sanzionati dopo aver truffato persone nello spazio NFT. È giusto chiedere lo stesso trattamento per gli hacker identificati.

Gli audit e i bug bounties sono un altro modo per migliorare l'integrità di qualsiasi piattaforma Web3, compresi i bridge. Organizzazioni certificate come Certik, Chainsafe, Blocksec e molte altre contribuiscono a rendere le interazioni Web3 più sicure. Tutti i ponti attivi dovrebbero essere controllati da almeno un'organizzazione certificata.

Nel frattempo, i programmi di bug bounty creano una sinergia tra il progetto e la sua comunità. Gli hacker bianchi svolgono un ruolo fondamentale nell’identificare le vulnerabilità prima che lo facciano gli aggressori malintenzionati. Ad esempio, Sky Mavis ha ha recentemente lanciato un programma di ricompensa per i bug da 1 milione di dollari per rafforzare il suo ecosistema.

Conclusione

L'ondata di soluzioni L1 e L2 come ecosistemi blockchain olistici che sfidano le dapp di Ethereum hanno creato la necessità di piattaforme cross-chain per spostare le risorse tra le reti. Questa è l'essenza dell'interoperabilità, uno dei pilastri del Web3.

Tuttavia, l’attuale scenario interoperabile si basa su protocolli cross-chain piuttosto che su un approccio multichain, uno scenario su cui Vitalik ha attenuato le parole di cautela all'inizio dell'anno. La necessità di interoperabilità nello spazio è più che evidente. Tuttavia, sono necessarie misure di sicurezza più robuste in questo tipo di piattaforma.

Purtroppo la sfida non sarà superata facilmente. Sia le piattaforme attendibili che quelle non attendibili presentano difetti nella loro progettazione. Questi difetti intrinseci della catena incrociata sono diventati evidenti. Oltre l’80% degli 1.2 miliardi di dollari persi a causa degli attacchi hacker nel 2022 sono arrivati attraverso ponti sfruttati.

Inoltre, poiché il valore del settore continua ad aumentare, anche gli hacker stanno diventando più sofisticati. Gli attacchi informatici tradizionali come l’ingegneria sociale e gli attacchi di phishing si sono adattati alla narrativa Web3.

L’approccio multichain in cui tutte le versioni dei token sono native di ciascuna blockchain è ancora lontano. Pertanto, le piattaforme cross-chain devono imparare dagli eventi precedenti e rafforzare i propri processi per ridurre il più possibile il numero di attacchi riusciti.

Leggi il post originale su Il ribelle

- "

- $3

- $ 400 milioni

- 000

- 2021

- 2022

- Chi siamo

- Secondo

- Contabilità

- operanti in

- Legge

- azioni

- attivo

- attività

- aggiunta

- indirizzo

- Algoritmi

- Tutti

- tra

- quantità

- analitica

- Un altro

- approccio

- approvare

- in giro

- attività

- Attività

- Swap atomici

- AGOSTO

- Avalanche

- sfondo

- diventare

- essendo

- Miliardo

- binance

- Bitcoin

- BitGo

- blockchain

- blockchains

- bnb

- vanta

- sistema

- marche

- BRIDGE

- BTC

- Insetto

- bug

- Costruzione

- incassato

- funzionalità

- Contanti

- ha causato

- centralizzata

- Certificato

- catena

- Challenge

- sfide

- impegnativo

- codifica

- Venire

- comunità

- Compound

- condizione

- collegato

- contratto

- contratti

- di controllo

- cosmo

- Coppia

- creato

- Creazione

- criminali

- critico

- Cross-Catena

- crypto

- Industria criptata

- cryptocurrencies

- crittografico

- Corrente

- curva

- Custodia

- attacchi informatici

- Dapp

- DApp

- Banca Dati

- giorno

- DeFi

- Design

- Nonostante

- escogitare

- diverso

- dirette

- distribuito

- facilmente

- ecosistema

- ecosistemi

- consentendo

- Ingegneria

- ERC-20

- essenza

- sviluppate

- stimato

- ETH

- etere

- Ethereum

- eventi

- Cambi Merce

- Sfruttare

- Faccia

- Fallimento

- fiera

- fattoria

- Farms

- Costi

- Fiat

- finanziare

- finanziario

- Nome

- difetto

- difetti

- flusso

- essere trovato

- Fondazione

- fondi

- futuro

- GAS

- tasse sul gas

- ottenere

- Sguardo

- Gruppo

- incidere

- degli hacker

- hacker

- hack

- Armonia

- avendo

- Salute e benessere

- Aiuto

- superiore

- storia

- detiene

- Come

- HTTPS

- identificazione

- Impact

- realizzare

- importante

- Compreso

- crescente

- industria

- dell'industria

- informazioni

- interconnessione

- interesse

- Interoperabilità

- IT

- stessa

- conservazione

- conosciuto

- KYC

- Procedure KYC

- maggiore

- con i più recenti

- lanciato

- portare

- IMPARARE

- Livello

- LINK

- Liquidità

- bloccato

- Serrature

- creatore

- MakerDao

- gestito

- Marzo

- analisi

- milione

- monitoraggio

- Mese

- Scopri di più

- maggior parte

- Più popolare

- cambiano

- multiplo

- Multisig

- Natura

- Vicino

- necessaria

- NEO

- Rete

- reti

- NFL

- NFT

- NFTs

- nodi

- numero

- offrire

- Offerte

- Opportunità

- Opzione

- Opzioni

- organizzazione

- organizzazioni

- Altro

- proprio

- Persone

- perfetta

- phishing

- attacchi di phishing

- pezzo

- piattaforma

- Piattaforme

- Giocare

- punto

- Poligono

- pool

- Popolare

- PoS

- possibile

- presenti

- processi

- i processi

- Programma

- Programmi

- progetto

- progetti

- Proof-of-Palo

- protegge

- protocollo

- protocolli

- fini

- Q1

- ridurre

- Repubblica

- necessario

- Rischio

- rischi

- Rischioso

- RONIN

- scala

- sicuro

- problemi di

- grave

- set

- regolazione

- Corti

- catena laterale

- significativa

- smart

- smart contract

- Smart Contract

- neve

- So

- Social

- Ingegneria sociale

- Software

- solario

- Soluzioni

- RISOLVERE

- sofisticato

- lo spazio

- Stablecoins

- si

- inizia a

- rubare

- di successo

- estate

- ondata

- team

- Consulenza

- Terra

- Attraverso

- Legato

- tempo

- insieme

- token

- Tokens

- strumenti

- commerciante

- tradizionale

- delle transazioni

- Le transazioni

- trasferimento

- Trasferimento

- trattamento

- unico

- USDC

- uso

- utilizzare

- APPREZZIAMO

- vario

- vulnerabilità

- Portafoglio

- Portafogli

- wBTC

- Web3

- settimana

- while

- ritiro

- entro

- parole

- Lavora

- lavoro

- valore

- sarebbe

- anno

- dare la precedenza