Momento della lettura: 5 verbale

Momento della lettura: 5 verbale

La corsa agli armamenti tra criminali informatici e guerrieri della sicurezza informatica sta aumentando a una velocità enorme. Gli autori di malware reagiscono immediatamente a qualsiasi malware rilevato e neutralizzato con nuovi campioni più sofisticati per aggirare i prodotti antimalware più recenti. GandCrab è un brillante rappresentante di tale malware di nuova generazione.

Scoperto per la prima volta a gennaio 2018, questo ransomware sofisticato, astuto e in costante evoluzione ha già quattro versioni che si distinguono in modo significativo l'una dall'altra. I criminali informatici hanno costantemente aggiunto nuove funzionalità per una crittografia più difficile ed evitare il rilevamento. L'ultimo esempio di analisti di malware Comodo scoperto ha qualcosa di nuovo: utilizza Tiny Encryption Algorithm (TEA) per evitare il rilevamento.

Analizzare GandCrab non è utile come esplorazione di un nuovo particolare il malware, in alcuni ricercatori lo ha definito un "Nuovo re del ransomware". È un chiaro esempio di come il malware moderno si adegui al nuovo ambiente di sicurezza informatica. Quindi, approfondiamo l'evoluzione di GandCrab.

La storia

GandCrab v1

La prima versione di GandCrab, scoperta a gennaio 2018, ha crittografato i file degli utenti con una chiave univoca e ha estorto un riscatto nella criptovaluta DASH. La versione è stata distribuita tramite kit di exploit come RIG EK e GrandSoft EK. Il ransomware si è copiato nel file“% Appdata% Microsoft” cartella e iniettata nel processo di sistema Nslookup.exe.

Ha effettuato la connessione iniziale a pv4bot.whatismyipaddress.com per scoprire l'IP pubblico della macchina infetta, quindi eseguirlo il nslookup processo per connettersi alla rete gancrab.bit a.dnspod.com usando il ".po" dominio di primo livello.

Questa versione si diffuse rapidamente nel cyberspazio ma il suo trionfo fu fermato alla fine di febbraio: fu creato e messo online un decifratore, permettendo così alle vittime di decifrare i loro file senza pagare un riscatto agli autori.

GandCrab v2

I criminali informatici non rimasero a lungo con la risposta: in una settimana, GandCrab versione 2 colpì gli utenti. Aveva un nuovo algoritmo di crittografia che rendeva inutile il decriptatore. I file crittografati avevano l'estensione .CRAB e domini hardcoded cambiati in ransomware.bit e zonealarm.bit. Questa versione è stata propagata tramite e-mail di spam a marzo.

GandCrab v3

La prossima versione è arrivata ad aprile con una nuova possibilità di cambiare gli sfondi del desktop di una vittima in una nota di riscatto. Il passaggio costante tra desktop e banner di riscatto aveva sicuramente lo scopo di esercitare una maggiore pressione psicologica sulle vittime. Un'altra nuova funzionalità era la chiave di registro di esecuzione automatica RunOnce:

HKLMSOFTWAREMicrosoftWindowsCurrentVersionRunOncewhtsxydcvmtC: Documents and SettingsAdministratorApplication DataMicrosoftyrtbsc.exe

GandCrab v4

Infine, nuova, la quarta versione di Gandcrab v4 è stata presentata a luglio con una varietà di aggiornamenti significativi, tra cui un nuovo algoritmo di crittografia. Come ha scoperto l'analista Comodo, il malware ora utilizza Tiny Encryption Algorithm (TEA) per evitare il rilevamento - uno degli algoritmi crittografici più veloci ed efficienti sviluppati da David Wheeler e Roger Needham sulla base di crittografia simmetrica.

Inoltre, tutti i file crittografati ora hanno un'estensione .KRAB anziché CRAB.

Inoltre, i criminali informatici hanno cambiato il modo di diffusione dei ransomware. Ora è diffuso attraverso siti di crack software falsi. Una volta che un utente scarica ed esegue tale crack "ripieno", il ransomware scende sul computer.

Ecco un esempio di tale crack software falso. Crack_Merging_Image_to_PDF.exe, in realtà, è GandCrab v4.

Vediamo in dettaglio cosa accadrà se un utente esegue questo file.

Sotto il cappuccio

Come accennato in precedenza, il GandCrab ransomware utilizza un algoritmo di crittografia TEA forte e veloce per evitare il rilevamento. La funzione di routine di decrittazione ottiene il file normale GandCrab.

Una volta completata la decrittazione, il file originale GandCrab v4 viene rilasciato e avviato, avviando il raid di uccisione.

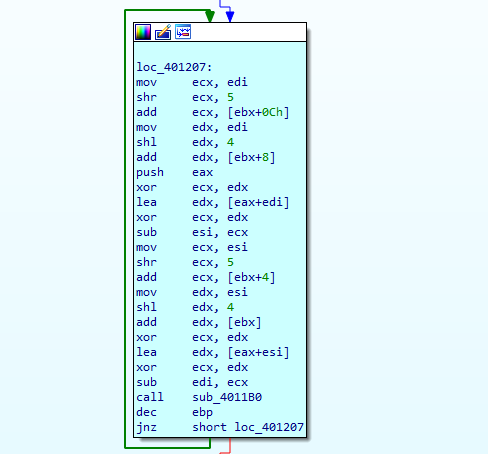

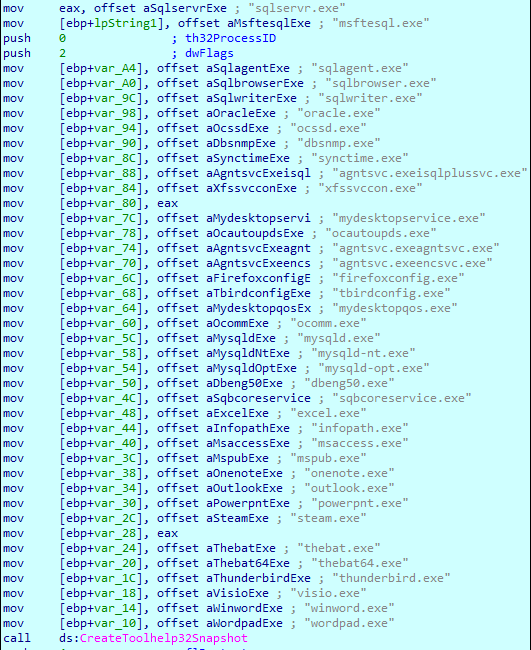

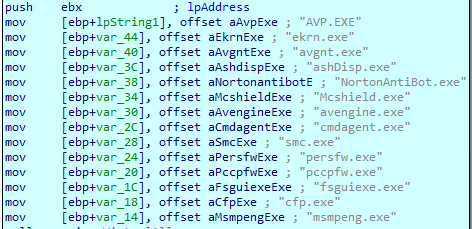

Innanzitutto, il ransomware controlla l'elenco dei seguenti processi con l'API CreateToolhelp32Snapshot e termina uno di essi in esecuzione:

Quindi il ransomware verifica la disposizione della tastiera. Se risulta russo, GandCrab interrompe immediatamente l'esecuzione.

Generazione del processo URL

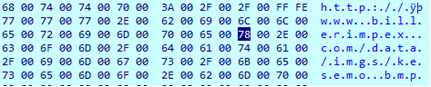

Significativamente, GandCrab utilizza uno specifico algoritmo casuale per generare URL per ciascun host. Questo algoritmo si basa sul seguente modello:

http://{host}/{value1}/{value2}/{filename}.{extension}

Il malware crea costantemente tutti gli elementi del pattern, risultando in un URL univoco.

Puoi vedere l'URL creato dal malware nella colonna di destra.

Raccolta di informazioni

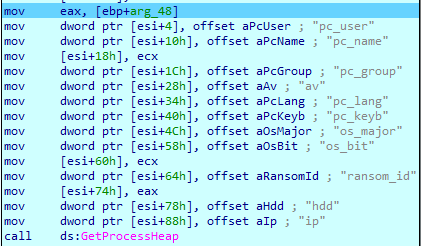

GandCrab raccoglie le seguenti informazioni dalla macchina infetta:

Quindi controlla un antivirus in esecuzione…

... e raccoglie le informazioni sul sistema. Successivamente, crittografa tutte le informazioni raccolte con XOR e le invia al server Command-and-Control. Significativamente, utilizza per la crittografia la stringa di chiave "jopochlen" che è una lingua oscena in russo. Questo è un altro segno evidente dell'origine russa del malware.

Generazione chiave

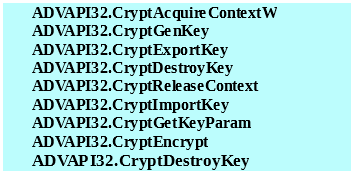

Il ransomware genera chiavi private e pubbliche utilizzando il provider di crittografia Microsoft e le seguenti API:

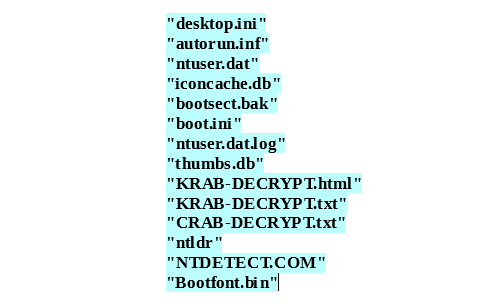

Prima di iniziare il processo di crittografia, il malware verifica la presenza di alcuni file ...

... e cartelle per saltarle durante la crittografia:

Questi file e cartelle sono necessari per il corretto funzionamento del ransomware. Successivamente, GandCrab inizia a crittografare i file della vittima.

Il riscatto

Il riscatto

Al termine della crittografia, GandCrab apre un file KRAB-DECRYPT.txt che è la nota di riscatto:

Se la vittima segue le istruzioni degli autori e si reca sul loro sito TOR, troverà il banner di riscatto con il contatore:

La pagina di pagamento contiene istruzioni dettagliate su come pagare il riscatto.

Il team di ricerca sulla sicurezza informatica di Comodo ha rintracciato gli IP di comunicazione GandCrab. Di seguito sono elencati i primi dieci paesi di questo elenco di IP.

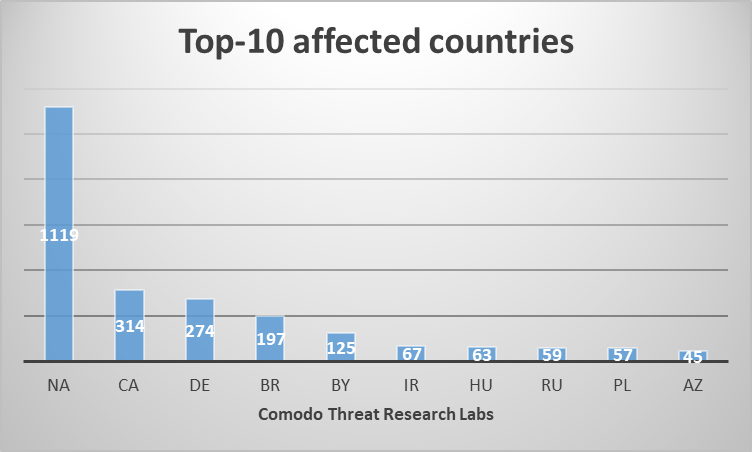

GandCrab ha colpito utenti di tutto il mondo. Ecco l'elenco dei primi dieci paesi interessati dal malware.

"Questa scoperta dei nostri analisti dimostra chiaramente che il malware cambia rapidamente e si evolve nella sua rapidità di adattamento alle contromisure dei fornitori di sicurezza informatica", commenta Fatih Orhan, il capo dei Comodo Threat Research Labs. “Ovviamente, siamo al limite del tempo in cui tutti i processi nel campo della sicurezza informatica stanno catalizzando intensamente. Il malware sta rapidamente crescendo non solo in quantità ma anche nella sua capacità di imitare all'istante. Nel Rapporto sulle minacce del primo trimestre 2018 di Comodo Cybersecurity, abbiamo previsto che il ridimensionamento del ransomware fosse solo una ridistribuzione delle forze e nel prossimo futuro dovremo affrontare campioni aggiornati e più complicati. L'aspetto di GandCrab conferma e dimostra chiaramente questa tendenza. Pertanto, il mercato della cibersicurezza dovrebbe essere pronto ad affrontare le imminenti ondate di attacchi carichi di nuovissimi tipi di ransomware. "

Vivi sicuro con Comodo!

Risorse correlate:

INIZIA LA PROVA GRATUITA OTTIENI IL TUO SCORECARD DI SICUREZZA ISTANTANEO GRATUITAMENTE

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- Platoblockchain. Web3 Metaverse Intelligence. Conoscenza amplificata. Accedi qui.

- Fonte: https://blog.comodo.com/comodo-news/gandcrab-the-new-version-of-ransomware/

- 2018

- a

- capacità

- Chi siamo

- sopra

- aggiunto

- aggiunta

- Dopo shavasana, sedersi in silenzio; saluti;

- algoritmo

- Algoritmi

- Tutti

- già

- analista

- Gli analisti

- ed

- Un altro

- rispondere

- antivirus

- api

- API

- Aprile

- attacchi

- gli autori

- evitando

- bandiera

- base

- basato

- sotto

- fra

- Po

- Blog

- detto

- il cambiamento

- Modifiche

- cambiando

- dai un'occhiata

- Controlli

- pulire campo

- chiaramente

- Colonna

- Venire

- Commenti

- Comunicazione

- completamento di una

- complicato

- computer

- Connettiti

- veloce

- costante

- costantemente

- testuali

- contatore

- paesi

- crepa

- creato

- crea

- crittografico

- i criminali informatici

- Cybersecurity

- cyberspazio

- Dash

- David

- decrypt

- più profondo

- decisamente

- dimostrare

- tavolo

- dettagliati

- dettagli

- rilevato

- rivelazione

- sviluppato

- DID

- scoperto

- distribuito

- documenti

- dominio

- domini

- download

- Gocce

- durante

- ogni

- bordo

- efficiente

- elementi

- crittografato

- crittografia

- enorme

- Ambiente

- Evento

- tutti

- evoluzione

- esempio

- esecuzione

- Sfruttare

- esplorazione

- estensione

- Faccia

- falso

- FAST

- più veloce

- caratteristica

- Caratteristiche

- campo

- Compila il

- File

- Trovare

- ricerca

- Nome

- i seguenti

- segue

- Forze

- Quarto

- Gratis

- Più fresco

- da

- function

- futuro

- raccolta

- generare

- genera

- la generazione di

- ELETTRICA

- ottenere

- Go

- va

- buono

- Crescita

- accadere

- capo

- qui

- Colpire

- Visualizzazioni

- host

- Come

- Tutorial

- HTTPS

- subito

- in

- Compreso

- crescente

- informazioni

- inizialmente

- immediato

- invece

- istruzioni

- IP

- IT

- stessa

- Gennaio

- Luglio

- Le

- Tasti

- King

- Labs

- Lingua

- Cognome

- disposizione

- locazione

- Lista

- caricatore

- Lunghi

- macchina

- fatto

- Fare

- il malware

- Marzo

- Rappresentanza

- max-width

- menzionato

- Microsoft

- moderno

- Scopri di più

- necessaria

- Rete

- New

- Nuove funzionalità

- GENERAZIONE

- ONE

- online

- apre

- i

- Altro

- particolare

- Cartamodello

- Paga le

- pagamento

- Pagamento

- PHP

- pianura

- Platone

- Platone Data Intelligence

- PlatoneDati

- previsto

- pressione

- un bagno

- processi

- i processi

- Prodotti

- propriamente

- fornitore

- la percezione

- chiavi pubbliche

- quantità

- Trimestre

- rapidamente

- Gara

- casuale

- Ransom

- ransomware

- Reagire

- pronto

- Realtà

- registro

- rappresentante

- riparazioni

- ricercatori

- Risorse

- risultante

- Rid

- impianto

- Correre

- running

- russo

- Russi

- cartoncino segnapunti

- sicuro

- problemi di

- dovrebbero

- segno

- significativa

- significativamente

- site

- Siti

- So

- Software

- alcuni

- qualcosa

- sofisticato

- carne in scatola

- specifico

- velocità

- diffondere

- Di partenza

- inizio

- soggiorno

- fermato

- forte

- tale

- sistema

- Tè

- team

- I

- le informazioni

- il mondo

- loro

- cosa

- minaccia

- Attraverso

- per tutto

- tempo

- a

- di livello superiore

- dominio di primo livello

- Tor

- Trend

- Tipi di

- unico

- imminenti

- aggiornato

- Aggiornamenti

- URL

- Utente

- utenti

- utilizza

- varietà

- versione

- via

- Vittima

- vittime

- Warriors

- onde

- settimana

- Che

- volere

- senza

- mondo

- Trasferimento da aeroporto a Sharm

- zefiro