Momento della lettura: 4 verbale

Lunedì, il Dipartimento di Giustizia degli Stati Uniti ha annunciato che le forze dell'ordine che lavorano in più paesi avevano preso con successo il controllo della botnet "Gameover Zeus" che distribuisce il Trojan bancario Zeus e una seconda botnet che distribuisce il programma ransomware Cryptolocker. Zeus e le sue varianti consentono frodi finanziarie rubando le credenziali di accesso e deviando transazioni finanziarie ai conti del criminale. Cyrptolocker blocca l'accesso ai file di dati di un utente crittografandoli e consentirà l'accesso solo quando la vittima paga un riscatto, di solito $ 500.

Lunedì, il Dipartimento di Giustizia degli Stati Uniti ha annunciato che le forze dell'ordine che lavorano in più paesi avevano preso con successo il controllo della botnet "Gameover Zeus" che distribuisce il Trojan bancario Zeus e una seconda botnet che distribuisce il programma ransomware Cryptolocker. Zeus e le sue varianti consentono frodi finanziarie rubando le credenziali di accesso e deviando transazioni finanziarie ai conti del criminale. Cyrptolocker blocca l'accesso ai file di dati di un utente crittografandoli e consentirà l'accesso solo quando la vittima paga un riscatto, di solito $ 500.

Si ritiene che le vittime di questi schemi di malware abbiano subito perdite di cyber criminali per oltre $ 100 milioni negli ultimi 2 anni!

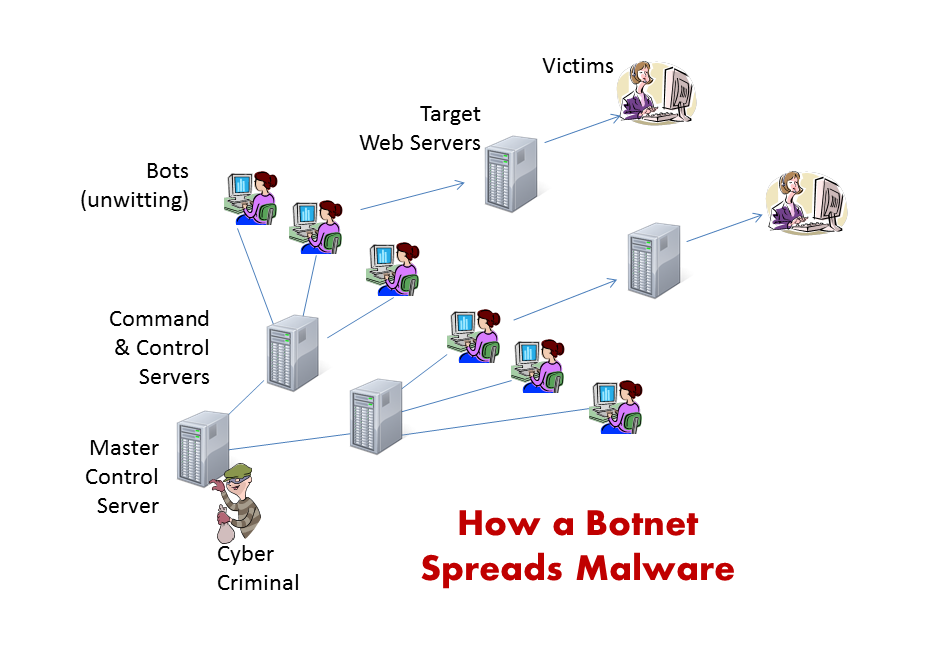

Una botnet viene creata infettando un computer con malware che prende il controllo del computer della vittima in modo che possa essere utilizzato per la distribuzione di altro malware, spam e-mail o per lanciare attacchi denial of service. Gli utenti della maggior parte dei partecipanti alla botnet (bot) non sono nemmeno consapevoli che i loro computer vengono utilizzati per scopi nefasti.

Le azioni del governo offrono agli utenti di computer una finestra di opportunità per liberare i loro computer dal software botnet e proteggersi dalle vittime in futuro. Sfortunatamente, gli esperti ritengono che i creatori di botnet saranno in grado di riconnettere i loro clienti riluttanti e distribuire nuovamente il loro malware entro 2 settimane o meno.

Se vuoi proteggerti dall'essere parte di una botnet o evitare di essere vittima di tale malware, la sicurezza di Comodo offre la protezione più completa possibile. Se stai usando Comodo Internet Security (CIS) per l'utente desktop o il sistema Comodo Endpoint Security Management (CESM) per l'azienda, la strategia Default / Deny di Comodo con sandbox automatico garantisce che tali programmi dannosi non danneggeranno mai il tuo sistema oi tuoi file.

La sicurezza di Comodo si concentra sulla prevenzione, non semplicemente sul rilevamento. La tecnologia Auto Sandboxing in attesa di brevetto di Comodo crea un ambiente isolato, in tempo reale, che identifica file ed eseguibili sicuri, non sicuri e discutibili e automaticamente isola sia i file non sicuri che quelli sconosciuti, consentendo solo ai file noti e affidabili di penetrare nel sistema.

Se c'è una minaccia conosciuto essere malizioso, di Comodo antivirus (AV) rileverà la sua firma e impedirà che si verifichino danni, ad esempio la crittografia dei file. Se la minaccia è Sconosciuto, HIPS e Auto-Sandbox intercettano il malware, bloccandolo, poiché il virus non viene mai effettivamente installato sul sistema. I laboratori AV di Comodo rilevano le firme della blacklist per file dannosi come CryptoLocker, quindi il ransomware andrebbe direttamente nelle console di Quarantine o Sandbox Management di Comodo Endpoint Security Manager (CESM) in cui l'amministratore potrebbe eliminarlo.

I pacchetti CESM 3 hanno un potere di protezione insuperabile nella nostra console di amministrazione remota di prossima generazione. Ciò consente all'amministratore di ricevere avvisi in tempo reale attraverso l'elenco o le viste panoramiche di tutti gli endpoint e le funzionalità di gestione del sistema, una funzionalità generalmente disponibile solo in Gestione e monitoraggio remoto (RMM) sistemi. Pertanto, quando l'utente apre il messaggio dannoso contenente CryptoLocker, CES rileverà il file dannoso (o sconosciuto), lo sandbox automaticamente e avviserà l'amministratore. Se l'amministratore arriva all'avviso prima dei laboratori di Comodo, l'amministratore è in grado di eseguire operazioni in remoto rimuovere il ransomware dal computer dell'utente finale, indipendentemente dalla posizione dell'utente finale.

Quattro clic per la sicurezza:

- L'amministratore visualizza l'elenco dei file nella sandbox.

- L'amministratore seleziona gli eseguibili dannosi da rimuovere.

- L'amministratore accede in remoto al computer dell'utente finale per selezionare il file dannoso in esecuzione sulla sandbox.

- L'amministratore elimina il percorso del file per eliminare l'applicazione dannosa dal sistema dell'utente.

Quattro clic per la sicurezza. È davvero così semplice! Ma non limitarti a crederci sulla parola. Comodo Endpoint Security (CES) è alimentato dalla stessa tecnologia basata sulla prevenzione in attesa di brevetto del nostro prodotto di consumo, Comodo Internet Security (CIS), utilizza per proteggere i consumatori da CryptoLocker. Recentemente il CIS ha ottenuto la prima posizione nella Proactive Security Challenge 64 da matousec.com, un progetto gestito da un rispettato gruppo di esperti indipendenti sulla sicurezza dedicato al miglioramento della sicurezza degli utenti finali. A seguito della sfida, matousec.com ha definito CIS il "Macchina per la massima protezione. "

Oltre alla sua capacità di proteggere le aziende da malware come CryptoLocker, ESM ha molte altre grandi capacità. Ad esempio, l'ultimo aggiornamento a ESM ha aggiunto diverse funzionalità come il monitoraggio centralizzato dei file sandbox (sconosciuti) e dannosi, la sincronizzazione automatica degli endpoint tramite Active Directory, le sessioni VNC crittografate agli endpoint locali e remoti e il supporto per Windows 7 Embedded Standard.

Per essere protetti contro le botnet, Cryptolocker, Zeus e tutte le loro varianti scaricano a Prova gratuita per 60 giorni, 60 utenti ora o contatta cesmsales@comodo.com per la data del nostro prossimo webinar.

INIZIA LA PROVA GRATUITA OTTIENI IL TUO SCORECARD DI SICUREZZA ISTANTANEO GRATUITAMENTE

- blockchain

- geniale

- Notizie Comodo

- portafogli di criptovaluta

- cryptoexchange

- sicurezza informatica

- i criminali informatici

- Cybersecurity

- Sicurezza informatica Comodo

- Dipartimento di Sicurezza Nazionale

- portafogli digitali

- firewall

- Kaspersky

- il malware

- Mcafee

- NextBLOC

- Platone

- platone ai

- Platone Data Intelligence

- Gioco di Platone

- PlatoneDati

- gioco di plato

- VPN

- sicurezza del sito Web

- zefiro