Intro

I Sicurezza Detective il team di sicurezza ha scoperto una violazione dei dati che ha colpito il sito di e-commerce di moda per bambini francese melijoe.com.

Melijoe è un rivenditore di moda per bambini di fascia alta con sede in Francia. Un bucket Amazon S3 di proprietà dell'azienda è stato lasciato accessibile senza controlli di autenticazione in atto, esponendo dati sensibili e personali per potenzialmente centinaia di migliaia di clienti.

Melijoe ha una portata globale e, di conseguenza, questo incidente ha un impatto sui clienti in tutto il mondo.

Cos'è Melijoe?

Fondato nel 2007, melijoe.com è un rivenditore di moda e-commerce specializzato in abbigliamento di lusso per bambini. L'azienda offre abbigliamento per ragazze, ragazzi e bambini. Melijoe.com presenta anche i migliori marchi, come Ralph Lauren, Versace, Tommy Hilfiger e Paul Smith Junior.

"Melijoe" è gestito dalla società ufficialmente registrata come BEBEO, con sede a Parigi, Francia. Secondo MELIJOE.COM, BEBEO ha un capitale sociale di circa € 950,000 (~US $ 1.1 milioni). Il servizio Melijoe ha generato 12.5 milioni di euro (~ 14 milioni di dollari USA) in 2 round di finanziamento (secondo Crunchbase).

Melijoe si è fusa con l'importante conglomerato svedese di moda per bambini Babyshop Group (BSG) alla fine del 2020, un'azienda con un fatturato annuo di 1 miliardo di corone svedesi (~US $ 113 milioni) in una vasta gamma di negozi di e-commerce e high street.

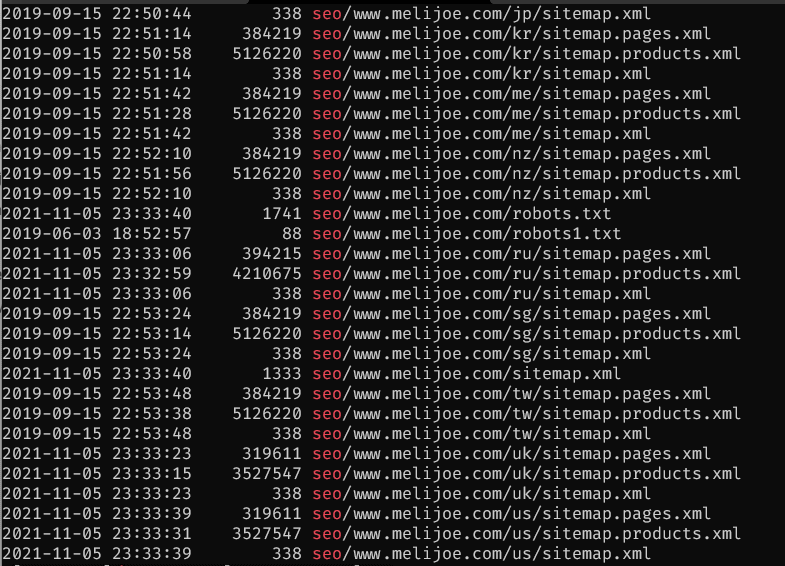

Diversi indicatori confermano che Melijoe/BEBEO ha un impatto sul bucket Amazon S3 aperto. Mentre marchi, date di nascita e altri contenuti nel secchio suggeriscono che il proprietario è un rivenditore di moda per bambini francese, ci sono anche riferimenti a "Bebeo" ovunque. Ancora più importante, il bucket contiene le mappe dei siti per melijoe.com:

Sitemap trovate all'interno del riferimento al bucket aperto melijoe.com

Cosa è stato esposto?

Complessivamente, il bucket Amazon S3 mal configurato di melijoe.com ha esposto quasi 2 milioni di file, per un totale di circa 200 GB di dati.

Alcuni file nel bucket hanno esposto centinaia di migliaia di log contenenti l'estensione dati sensibili ed informazioni di identificazione personale (PII) of I clienti di Melijoe.

Questi file contenevano diversi set di dati: Preferenze, liste dei desideri, ed acquisti.

C'erano anche altri tipi di file nel bucket, incluso etichette di spedizione e alcuni dati relativi all'inventario dei prodotti di melijoe.com.

Preferenze

Preferenze i dati sono stati esportati dagli account dei clienti. I dati hanno rivelato i dettagli dei gusti, delle preferenze e delle antipatie dei consumatori in merito alle loro decisioni di acquisto. C'erano decine di migliaia di registri trovato su un file.

Preferenze forme esposte di PII del cliente ed dati sensibili dei clienti, Compreso:

- Indirizzi e-mail

- Nomi di bambini

- generi

- Date di nascita

- Preferenze dei marchi

I dati sulle preferenze possono essere raccolti tramite i dati di acquisto e i clic sul sito. Le preferenze vengono spesso utilizzate per personalizzare i consigli sui prodotti di ciascun cliente.

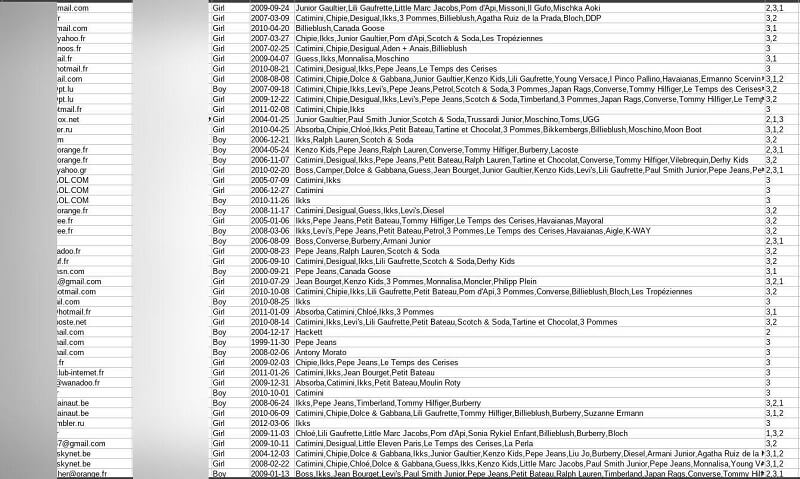

Puoi vedere l'evidenza delle preferenze qua sotto.

I registri delle preferenze dei clienti erano nel secchio

Lista dei desideri

Lista dei desideri i dati hanno rivelato i dettagli sulle liste dei desideri in loco dei clienti, raccolte di prodotti desiderati curate da ciascun cliente. Anche in questo caso, queste informazioni sembravano essere state prelevate dagli account dei clienti. C'erano oltre 750,000 registri su un file con dati appartenenti a over 63,000 indirizzi email di utenti unici.

Lista dei desideri forme esposte di PII del cliente ed dati sensibili dei clienti:

- Indirizzi e-mail

- Data i prodotti sono stati aggiunti alle liste dei desideri

- Data in cui i prodotti sono stati rimossi dalle liste dei desideri (se rimossi)

- Codici articolo, utilizzato per identificare i prodotti internamente

Le liste dei desideri sono state create dai clienti stessi e non tramite il monitoraggio del comportamento in loco. Le liste dei desideri variavano da un articolo lungo a migliaia di articoli. Liste dei desideri più lunghe potrebbero consentire di saperne di più sugli articoli preferiti dei clienti.

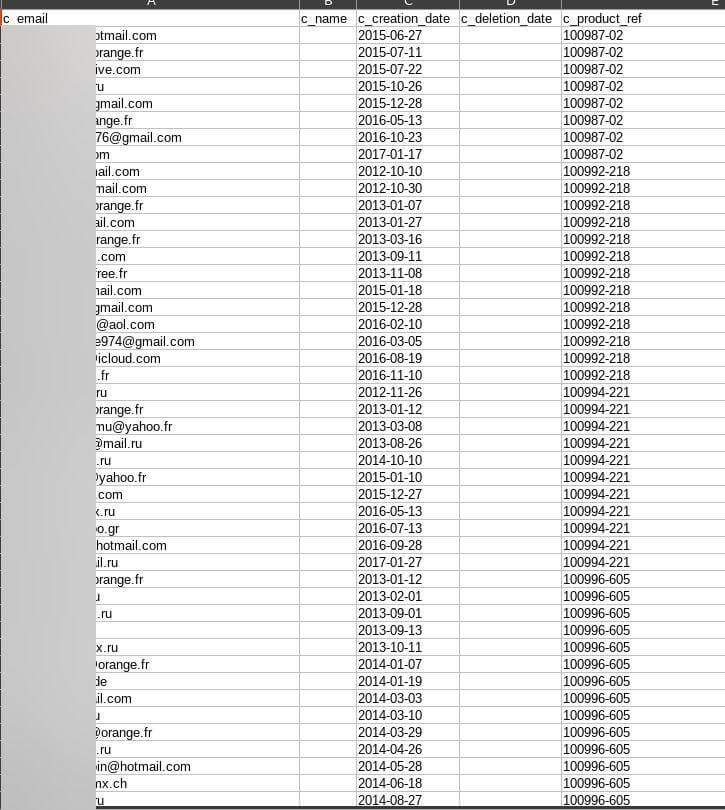

Gli screenshot seguenti mostrano prove di liste dei desideri.

Vasti registri delle liste dei desideri dei clienti presenti in un file

acquisti

acquisti dati mostrati 1.5 milioni di articoli comprato in centinaia di migliaia di ordini. C'erano ordini da oltre 150,000 indirizzi email univoci su un unico file.

acquisti esposto PII del cliente ed dati sensibili dei clienti, Compreso:

- Indirizzi e-mail

- Codice SKU degli articoli ordinati

- Ora dell'ordine effettuato

- Dettagli finanziari degli ordini, incl. prezzi pagati e valuta

- Modalità di pagamento, cioè Visa, PayPal, ecc

- Informazioni di consegna, inc. indirizzi di consegna e date di consegna

- Indirizzi di fatturazione

acquisti i dati apparentemente hanno influenzato il maggior numero di utenti rispetto agli altri due set di dati. Questi registri descrivono ampiamente il comportamento di acquisto dei clienti Melijoe. Ancora una volta, questo rivela informazioni private che potrebbero essere utilizzate contro i consumatori.

Alcuni clienti hanno acquistato un gran numero di prodotti, mentre altri hanno acquistato solo uno o due articoli. Come per le liste dei desideri, i clienti che hanno ordinato più articoli hanno avuto più informazioni sui loro prodotti preferiti.

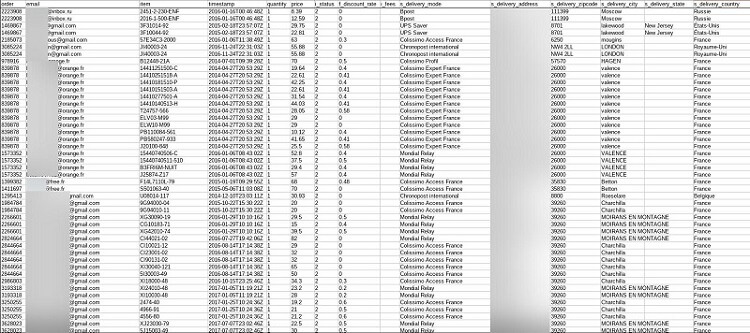

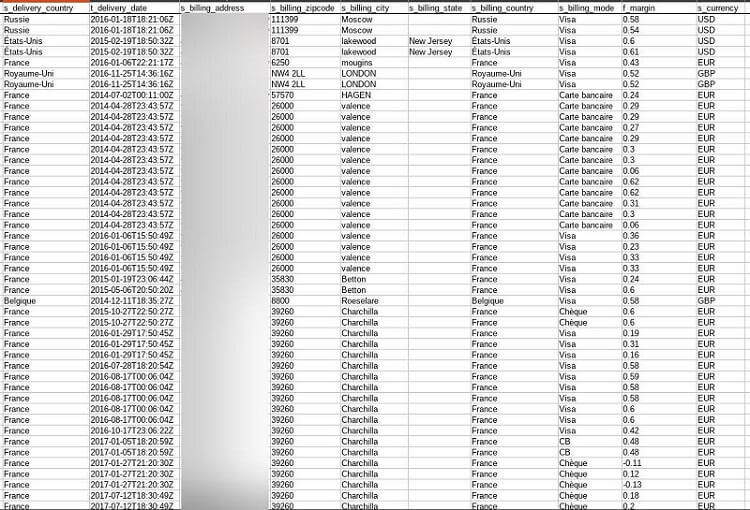

Gli screenshot seguenti mostrano prove dei registri degli acquisti.

I registri degli acquisti hanno esposto numerose forme di dati

Anche le informazioni su consegna, fatturazione e valuta sono state trovate nei registri

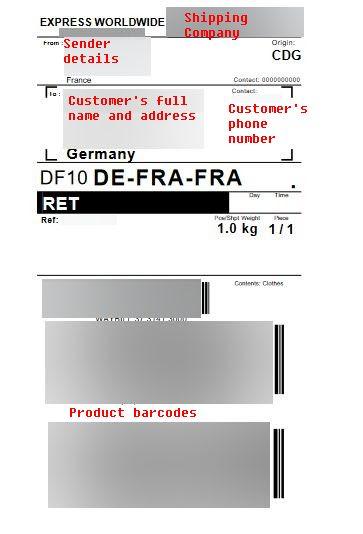

etichette di spedizione

Contenuto del secchio AWS S3 di Melijoe etichette di spedizione. Le etichette di spedizione erano associate agli ordini dei clienti Melijoe. C'erano più di 300 di questi file nel secchio.

etichette di spedizione esposto diversi esempi di PII del cliente:

- Nomi completi

- Numeri di telefono

- Indirizzi di consegna

- Codici a barre dei prodotti

Di seguito puoi vedere un'etichetta di spedizione per l'ordine di un cliente.

Un'etichetta di spedizione trovata sul secchio

Oltre ai dati sopra menzionati, il secchio di Melijoe conteneva anche informazioni su quello di Melijoe Catalogo prodotti ed livelli delle scorte.

Potremmo analizzare solo un campione del contenuto del secchio per ragioni etiche. Dato l'elevato numero di file archiviati nel bucket, potrebbero essere esposte diverse altre forme di dati sensibili.

Il bucket Amazon S3 di Melijoe era attivo e veniva aggiornato al momento della scoperta.

È importante notare che Amazon non gestisce il bucket di Melijoe e, pertanto, non è responsabile della sua configurazione errata.

Melijoe.com vende prodotti a una base di clienti globale e, in quanto tale, i clienti di tutto il mondo sono stati esposti nel secchio non protetto. Sono interessati principalmente i clienti provenienti da Francia, Russia, Germania, Regno Unito e Stati Uniti.

Stimiamo che fino a 200,000 persone abbiano avuto le loro informazioni esposte sul bucket Amazon S3 non protetto di Melijoe. Questa cifra si basa sul numero di indirizzi email univoci che abbiamo visto nel bucket.

Puoi vedere una ripartizione completa dell'esposizione dei dati di Melijoe nella tabella seguente.

| Numero di file esposti | Quasi 2 milioni di file |

| Numero di utenti interessati | Fino a 200,000 |

| Quantità di dati esposti | Circa 200 GB |

| Sede dell'azienda | Francia |

Il bucket conteneva file che sono stati caricati tra ottobre 2016 e la data in cui l'abbiamo scoperto, l'8 novembre 2021.

Secondo i nostri risultati, i dati sui file relativi agli acquisti e alle liste dei desideri sono stati effettuati in diversi anni. Gli acquisti dettagliati sul secchio di Melijoe sono stati effettuati tra maggio 2013 e ottobre 2017, mentre le liste dei desideri sono state create tra ottobre 2012 e ottobre 2017.

Il 12 novembre 2021 abbiamo inviato un messaggio a Melijoe in merito al suo bucket aperto e il 22 novembre 2021 abbiamo inviato un messaggio di follow-up ad alcuni vecchi e nuovi contatti Melijoe. Il 25 novembre 2021 abbiamo contattato il Computer Emergency Response Team (CERT) francese e AWS e il 15 dicembre 2021 abbiamo inviato messaggi di follow-up a entrambe le organizzazioni. Il CERT francese ha risposto e abbiamo responsabilmente rivelato la violazione. Il CERT francese ha detto che avrebbe contattato Melijoe ma non abbiamo mai più avuto loro notizie.

Il 5 gennaio 2022 abbiamo contattato la CNIL e siamo stati seguiti il 10 gennaio 2022. La CNIL ha risposto il giorno dopo, informandoci che "il caso è gestito dai nostri servizi". Abbiamo anche contattato il CERT francese il 10 gennaio 2022, che ci ha detto "Purtroppo, dopo molti promemoria, il proprietario del secchio non ha risposto ai nostri messaggi".

Il secchio è stato messo in sicurezza il 18 febbraio 2022.

Sia melijoe.com che i suoi clienti potrebbero subire l'impatto di questa esposizione dei dati.

Impatto sulla violazione dei dati

Non possiamo e non sappiamo se attori malintenzionati abbiano avuto accesso ai file archiviati nel bucket Amazon S3 aperto di Melijoe. Senza la protezione tramite password, tuttavia, il bucket di melijoe.com era facilmente accessibile a chiunque avesse trovato il suo URL.

Ciò significa che un hacker o un criminale potrebbe aver letto o scaricato i file del bucket. I malintenzionati potrebbero prendere di mira i clienti Melijoe esposti con forme di criminalità informatica, se così fosse.

Melijoe potrebbe anche essere esaminato per violazioni della protezione dei dati.

Impatto sui clienti

I clienti melijoe.com esposti sono a rischio di criminalità informatica a causa di questa violazione dei dati. I clienti hanno ampi esempi di dati personali e sensibili esposti nel secchio.

Come accennato, i clienti con liste dei desideri più grandi o precedenti di acquisti più grandi hanno avuto più informazioni esposte sui loro prodotti preferiti. Queste persone potrebbero affrontare attacchi più personalizzati e dettagliati poiché gli hacker possono saperne di più sui loro gusti e antipatie. Questi clienti potrebbero anche essere presi di mira in base alla presunzione che sono ricchi e possono permettersi di acquistare molti prodotti di fascia alta.

Phishing e malware

Gli hacker potrebbero prendere di mira i clienti Melijoe esposti attacchi di phishing e malware se hanno avuto accesso ai file del bucket.

Il bucket Amazon S3 di Melijoe conteneva quasi 200,000 indirizzi e-mail di clienti unici che potrebbero fornire agli hacker un lungo elenco di potenziali obiettivi.

Gli hacker potrebbero contattare questi clienti fingendosi un legittimo dipendente di melijoe.com. Gli hacker potrebbero fare riferimento a uno qualsiasi dei numerosi dettagli esposti per costruire una narrazione attorno all'e-mail. Ad esempio, l'hacker potrebbe fare riferimento alle preferenze/lista dei desideri di una persona per convincere il cliente che gli viene offerto un affare.

Una volta che la vittima si fida dell'hacker, il malintenzionato può lanciare tentativi di phishing e malware.

In un attacco di phishing, un hacker sfrutterà la fiducia per ottenere informazioni più sensibili e personali dalla vittima. L'hacker può convincere la vittima a rivelare le credenziali della propria carta di credito, ad esempio, o fare clic su un collegamento dannoso. Una volta cliccati, tali collegamenti possono scaricare malware sul dispositivo della vittima, un software dannoso che consente agli hacker di condurre altre forme di raccolta di dati e criminalità informatica.

Frode e truffe

Gli hacker potrebbero anche prendere di mira i clienti esposti frodi e truffe se hanno avuto accesso ai file del bucket.

Un criminale informatico potrebbe prendere di mira i clienti esposti tramite e-mail, utilizzando le informazioni dal secchio per apparire come una persona affidabile con un motivo valido per contattare.

Gli hacker potrebbero sfruttare la fiducia di un bersaglio per condurre frodi e truffe, schemi progettati per indurre la vittima a consegnare denaro. Ad esempio, l'hacker potrebbe utilizzare i dettagli dell'ordine e le informazioni sulla consegna per condurre una truffa di consegna. Qui, un hacker potrebbe chiedere alle vittime di pagare una tassa di consegna falsa per ricevere le loro merci.

Impatto su melijoe.com

Melijoe potrebbe subire impatti sia legali che penali a causa del suo incidente con i dati. Il bucket Amazon S3 configurato in modo errato dell'azienda potrebbe aver violato le leggi sulla protezione dei dati, mentre altre aziende potrebbero accedere al contenuto del bucket a spese di melijoe.com.

Violazioni della protezione dei dati

Melijoe potrebbe aver violato il regolamento generale sulla protezione dei dati dell'UE (GDPR) poiché il bucket dell'azienda era configurato in modo errato, esponendo i dati dei suoi clienti.

Il GDPR protegge i dati sensibili e personali dei cittadini dell'UE. Il GDPR disciplina le aziende sulla loro raccolta, conservazione e utilizzo dei dati dei clienti e qualsiasi trattamento improprio dei dati è punibile ai sensi del regolamento.

La Commission nationale de l'informatique et des libertés (CNIL) è l'autorità francese per la protezione dei dati ed è responsabile dell'applicazione del GDPR. Melijoe potrebbe finire sotto il controllo della CNIL. La CNIL può emettere una multa massima di 20 milioni di euro (~ 23 milioni di dollari USA) o il 4% del fatturato annuo dell'azienda (a seconda di quale sia maggiore) per una violazione del GDPR.

Il bucket Amazon S3 aperto di Melijoe non solo ha esposto i dati dei cittadini dell'UE, ma anche dei clienti di nazioni di tutto il mondo. Pertanto, melijoe.com potrebbe essere soggetto a sanzioni da diverse altre giurisdizioni oltre alla CNIL. Ad esempio, la Federal Trade Commission (FTC) degli Stati Uniti può scegliere di indagare su melijoe.com per una potenziale violazione dell'FTC Act e l'Information Commissioner's Office (ICO) del Regno Unito potrebbe indagare su melijoe.com per una possibile violazione del Legge sulla protezione dei dati 2018.

Con clienti esposti provenienti da vari altri continenti nel secchio di Melijoe, numerose autorità per la protezione dei dati potrebbero scegliere di indagare su melijoe.com.

Spionaggio della concorrenza

Le informazioni rivelate potrebbero essere raccolte da hacker e vendute a terzi che hanno un interesse nei dati. Ciò potrebbe includere aziende concorrenti di melijoe.com, come altri rivenditori di abbigliamento. Le agenzie di marketing possono anche vedere valore nei dati del bucket.

Le aziende rivali potrebbero utilizzare i dati per svolgere spionaggio della concorrenza. In particolare, i concorrenti potrebbero accedere all'elenco dei clienti di melijoe.com per trovare potenziali clienti per la propria attività. Le aziende rivali potrebbero contattare i clienti esposti con offerte nel tentativo di rubare affari a Melijoe e rafforzare la propria base di clienti.

Prevenire l'esposizione dei dati

Cosa possiamo fare per proteggere i nostri dati e ridurre il rischio di esposizione?

Ecco alcuni suggerimenti per prevenire l'esposizione dei dati:

- Fornisci le tue informazioni personali solo a individui, organizzazioni ed entità di cui ti fidi completamente.

- Visitare solo siti Web con un dominio sicuro (ad es. siti Web che hanno un simbolo "https" e/o un lucchetto chiuso all'inizio del nome di dominio).

- Prestare particolare attenzione quando si forniscono le forme di dati più sensibili, come il numero di previdenza sociale.

- Crea password infrangibili che utilizzano un mix di lettere, numeri e simboli. Aggiorna regolarmente le tue password esistenti.

- Non fare clic su un collegamento in un'e-mail, in un messaggio o in qualsiasi altro luogo su Internet a meno che tu non sia certo che la fonte sia legittima.

- Modifica le tue impostazioni sulla privacy sui siti di social media in modo che solo gli amici e gli utenti fidati possano vedere i tuoi contenuti.

- Evita di visualizzare o digitare dati importanti (come numeri di carte di credito o password) quando sei connesso a una rete Wi-Fi non protetta.

- Informati sulla criminalità informatica, sulla protezione dei dati e sui metodi che riducono le tue possibilità di cadere vittima di attacchi di phishing e malware.

Chi siamo

SafetyDetectives.com è il più grande sito web di recensioni di antivirus al mondo.

Il laboratorio di ricerca SafetyDetectives è un servizio pro bono che mira ad aiutare la comunità online a difendersi dalle minacce informatiche educando le organizzazioni su come proteggere i dati dei propri utenti. Lo scopo principale del nostro progetto di mappatura web è contribuire a rendere Internet un luogo più sicuro per tutti gli utenti.

I nostri precedenti rapporti hanno portato alla luce molteplici vulnerabilità di alto profilo e fughe di dati, inclusi 2.6 milioni di utenti esposti da un Piattaforma di analisi sociale americana IGBlade, nonché una violazione a Piattaforma di integrazione del mercato brasiliano Hariexpress.com.br che ha fatto trapelare più di 610 GB di dati.

Per una revisione completa dei rapporti sulla sicurezza informatica di SafetyDetectives negli ultimi 3 anni, segui Team di sicurezza informatica SafetyDetectives.

- &

- 000

- 2016

- 2020

- 2021

- 2022

- Chi siamo

- accesso

- Secondo

- operanti in

- Legge

- Tutti

- Amazon

- analitica

- annuale

- antivirus

- ovunque

- in giro

- Autenticazione

- autorità

- AWS

- Inizio

- essendo

- fatturazione

- Miliardo

- marche

- violazione

- costruire

- affari

- aziende

- Acquistare

- capitale

- probabilità

- Bambini

- chiuso

- Abbigliamento

- collezione

- commissione

- comunità

- Aziende

- azienda

- Società

- rispetto

- concorrenti

- Consumatori

- contiene

- contenuto

- testuali

- potuto

- Credenziali

- credito

- carta di credito

- Azione Penale

- Crunchbase

- Valuta

- Clienti

- Cyber

- cybercrime

- Cybersecurity

- dati

- violazione di dati

- protezione dati

- giorno

- affare

- consegna

- dettaglio

- DID

- diverso

- scoperto

- scoperta

- non

- dominio

- Domain Name

- e-commerce

- educare

- particolarmente

- spionaggio

- stima

- EU

- esempio

- Sfruttare

- Faccia

- falso

- Moda

- In primo piano

- Caratteristiche

- Federale

- Federal Trade Commission

- figura

- sottile

- seguire

- i seguenti

- forme

- essere trovato

- Francia

- frode

- Francese

- FTC

- pieno

- finanziamento

- GDPR

- Generale

- Regolamento generale sulla protezione dei dati

- Germania

- ragazze

- globali

- merce

- Gruppo

- degli hacker

- hacker

- Manovrabilità

- Aiuto

- qui

- Alta

- Come

- Tutorial

- HTTPS

- centinaia

- ICO

- importante

- includere

- Compreso

- informazioni

- interesse

- Internet

- inventario

- indagare

- problema

- Gennaio

- giurisdizioni

- per il tuo brand

- grandi

- superiore, se assunto singolarmente.

- lanciare

- Legislazione

- Perdite

- IMPARARE

- Legale

- Leva

- leggera

- LINK

- Collegamento

- Lista

- Lunghi

- il malware

- Marketing

- mercato

- Media

- milione

- soldi

- maggior parte

- Rete

- numeri

- numerose

- Offerte

- online

- aprire

- minimo

- ordini

- organizzazioni

- Altro

- proprietario

- pagato

- Parigi

- Password

- Le password

- Paga le

- PayPal

- Persone

- cronologia

- dati personali

- personalizzare

- phishing

- attacco di phishing

- attacchi di phishing

- piattaforma

- possibile

- Privacy

- un bagno

- Pro

- Prodotto

- Prodotti

- progetto

- prominente

- protegge

- protezione

- fornire

- Acquista

- acquistati

- acquisti

- acquisto

- scopo

- gamma

- motivi

- ricevere

- ridurre

- registrato

- Regolamento

- Report

- riparazioni

- risposta

- responsabile

- rivenditore

- rivenditori

- Rivelato

- recensioni

- Rischio

- Rivale

- round

- Russia

- Suddetto

- Truffa

- sicuro

- problemi di

- servizio

- Servizi

- Spedizione

- site

- Siti

- So

- Social

- Social Media

- Software

- venduto

- specializzata

- stati

- conservazione

- negozi

- strada

- Target

- team

- L’ORIGINE

- il mondo

- terzi

- migliaia

- minacce

- Attraverso

- per tutto

- tempo

- suggerimenti

- top

- Tracking

- commercio

- Affidati ad

- unico

- Unito

- UK

- Stati Uniti

- non garantito

- Aggiornanento

- us

- uso

- utenti

- APPREZZIAMO

- Visa

- vulnerabilità

- sito web

- Sito web

- siti web

- se

- OMS

- Wi-Fi

- entro

- senza

- mondo

- Il mondo di

- In tutto il mondo

- anni