Quando ci siamo svegliati questa mattina, il nostro feed di informazioni sulla sicurezza informatica era inondato di "notizie" secondo cui Apple aveva appena corretto una falla di sicurezza descritta in vari modi come un "bug nodoso", un "difetto critico" che potrebbe lasciare i tuoi Mac "indifesi" e il "Achille ' tacco di macOS”.

Dato che di solito controlliamo le nostre varie mailing list dei bollettini sulla sicurezza prima ancora di guardare fuori per controllare il tempo, principalmente per vedere se Apple ha rilasciato segretamente un nuovo avviso durante la notte...

…siamo rimasti sorpresi, se non addirittura allarmati, dal numero di resoconti di una segnalazione di bug che non avevamo ancora visto.

In effetti, la copertura sembrava invitarci a presumere che Apple avesse appena rilasciato l'ennesimo aggiornamento, appena una settimana dopo il suo precedente "aggiornamento per tutto“, a sua volta meno di due settimane dopo a aggiornamento misterioso per iOS 16, che si è rivelato essere un attacco zero-day apparentemente utilizzato per impiantare malware tramite pagine Web con trappole esplosive, sebbene Apple abbia trascurato di menzionarlo all'epoca:

Le "notizie" di questa mattina sembravano implicare che Apple non si fosse limitata a lanciare un altro aggiornamento, ma lo avesse anche rilasciato silenziosamente non annunciandolo in un'e-mail di avviso e nemmeno elencandolo da sola. HT201222 pagina del portale di sicurezza.

(Mantieni quel collegamento Collegamento HT201222 utile se sei un utente Apple: è un utile punto di partenza quando sorge confusione sulle patch.)

È un bug, ma non nuovo di zecca

La buona notizia, tuttavia, è che se tu seguito il nostro suggerimento da una settimana fa per verificare che i tuoi dispositivi Apple fossero aggiornati (anche se ti aspettavi che lo facessero di propria iniziativa), hai già tutte le correzioni di cui potresti aver bisogno per proteggerti da questo bug "Achille", più in particolare noto come CVE-2022-42821.

Questo non è un nuovo bug, sono solo alcune nuove informazioni su un bug che Apple fissato la scorsa settimana.

Per essere chiari, se i bollettini sulla sicurezza di Apple hanno ragione, questo bug non si applica a nessuno dei sistemi operativi mobili di Apple e non è mai stato applicato o era già stato risolto nella versione macOS 13 Ventura.

In altre parole, il bug descritto era rilevante solo per gli utenti di macOS 11 Big Sur e macOS 12 Monterey, non è mai stato uno zero-day ed è già stato corretto.

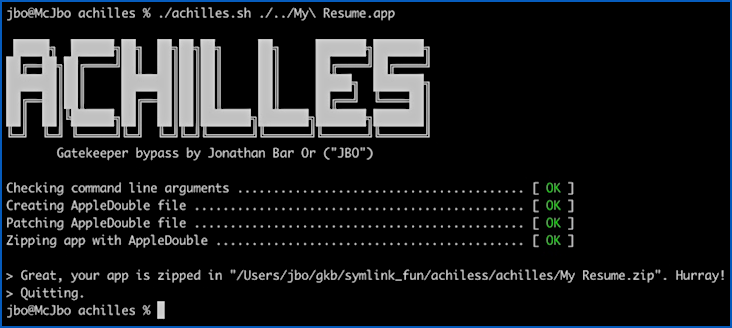

Il motivo di tanto clamore sembra essere la pubblicazione ieri, ora che la patch è disponibile da diversi giorni, di un paper di Microsoft dal titolo piuttosto drammatico Il tallone d'Achille di Gatekeeper: scoprire una vulnerabilità di macOS.

Apple aveva, certamente, fornito solo un sommario sommario di questo bug avvisi una settimana fa:

Impatto: un'app può ignorare i controlli Gatekeeper Descrizione: un problema logico è stato risolto migliorando i controlli. CVE-2022-42821: Jonathan Bar Or di Microsoft

Sfruttare questo bug non è terribilmente difficile una volta che sai cosa fare e il rapporto di Microsoft spiega abbastanza chiaramente ciò che è necessario.

Nonostante alcuni dei titoli, tuttavia, non lascia esattamente il tuo Mac "indifeso".

In poche parole, significa che un'app scaricata che normalmente provocherebbe un avviso pop-up che non proveniva da una fonte attendibile non sarebbe stata contrassegnata correttamente da Apple Gatekeeper .

Gatekeeper non riuscirebbe a registrare l'app come download, quindi eseguirla eluderebbe il solito avviso.

(Qualsiasi software di monitoraggio del comportamento anti-malware e basato sulle minacce attivo sul tuo Mac entrerebbe comunque in funzione, così come qualsiasi impostazione del firewall o software di sicurezza del filtro web quando lo scarichi in primo luogo.)

È un bug, ma non proprio "critico"

Non è nemmeno esattamente un "difetto critico", come suggerito da un rapporto dei media, soprattutto se si considera che gli aggiornamenti del Patch Tuesday di Microsoft per dicembre 2022 hanno risolto un tipo di bug molto simile che è stato valutato semplicemente "moderato":

In effetti, la vulnerabilità simile di Microsoft era in realtà un buco zero-day, il che significa che era conosciuta e abusata al di fuori della comunità della sicurezza informatica prima dell'uscita della patch.

Abbiamo descritto il bug di Microsoft come:

CVE-2022-44698: Vulnerabilità relativa all'elusione della funzionalità di sicurezza Windows SmartScreen È noto che questo bug è stato sfruttato in natura. Un utente malintenzionato con contenuti dannosi che normalmente provocherebbero un avviso di sicurezza potrebbe aggirare tale notifica e quindi infettare senza preavviso anche gli utenti ben informati.

In poche parole, il bypass della sicurezza di Windows è stato causato da un errore nel cosiddetto Marchio del Web (MOTW), che dovrebbe aggiungere attributi estesi ai file scaricati per indicare che provengono da una fonte non attendibile.

Il bypass di sicurezza di Apple è stato un fallimento nel simile ma diverso Gatekeeper system, che dovrebbe aggiungere attributi estesi ai file scaricati per indicare che provengono da una fonte non attendibile.

Cosa fare?

Per essere onesti con Microsoft, il ricercatore che ha responsabilmente rivelato il difetto di Gatekeeper ad Apple e che ha scritto il relazione appena pubblicata, non ha usato le parole "critico" o "indifeso" per descrivere né il bug né la condizione in cui ha posto il tuo Mac...

…anche se nominando il bug Achille e dirigendolo come un Tallone d'Achille era probabilmente un salto metaforico troppo lontano.

Dopotutto, nell'antica leggenda greca, Achille era quasi totalmente immune alle ferite in battaglia a causa di sua madre che lo immergeva nel magico fiume Stige da bambino.

Ma lei ha dovuto aggrapparsi al suo tallone nel processo, lasciandolo con un unico punto vulnerabile che alla fine è stato sfruttato da Paris per uccidere Achille - sicuramente una vulnerabilità pericolosa e un exploit critico (oltre a essere un difetto zero-day, dato che Parigi sembra aver saputo in anticipo dove mirare).

Fortunatamente, in entrambi questi casi - il bug zero-day di Microsoft e il bug di Apple rilevato da Microsoft - i difetti di bypass della sicurezza sono ora corretti

Quindi, sbarazzarsi di entrambe le vulnerabilità (immergendo efficacemente Achille nel fiume Stige mentre si tiene l'altro tallone, che è probabilmente ciò che sua madre avrebbe dovuto fare in primo luogo) è facile come assicurarsi di avere gli ultimi aggiornamenti.

- Su Mac, Usare: Menu Apple > Informazioni su questo Mac > Aggiornamento software...

- Su Windows: uso Impostazioni profilo > Windows Update > Controlla aggiornamenti

Lo sai in anticipo

Cosa diremo

Che è, "Non ritardare,

Semplicemente rattoppalo oggi.

- Achille

- Apple

- blockchain

- geniale

- portafogli di criptovaluta

- cryptoexchange

- CVE-2022-42821

- sicurezza informatica

- i criminali informatici

- Cybersecurity

- Dipartimento di Sicurezza Nazionale

- portafogli digitali

- firewall

- Gatekeeper

- Kaspersky

- macos

- il malware

- Mcafee

- Microsoft

- MOTW

- Sicurezza nuda

- NextBLOC

- Platone

- platone ai

- Platone Data Intelligence

- Gioco di Platone

- PlatoneDati

- gioco di plato

- VPN

- vulnerabilità

- sicurezza del sito Web

- zefiro

![S3 Ep98: La saga di LastPass: dovremmo smettere di usare i gestori di password? [Audio + testo] S3 Ep98: La saga LastPass: dovremmo smettere di usare i gestori di password? [Audio + Testo] PlatoBlockchain Data Intelligence. Ricerca verticale. Ai.](https://platoblockchain.com/wp-content/uploads/2022/09/bn-1200-300x157.png)