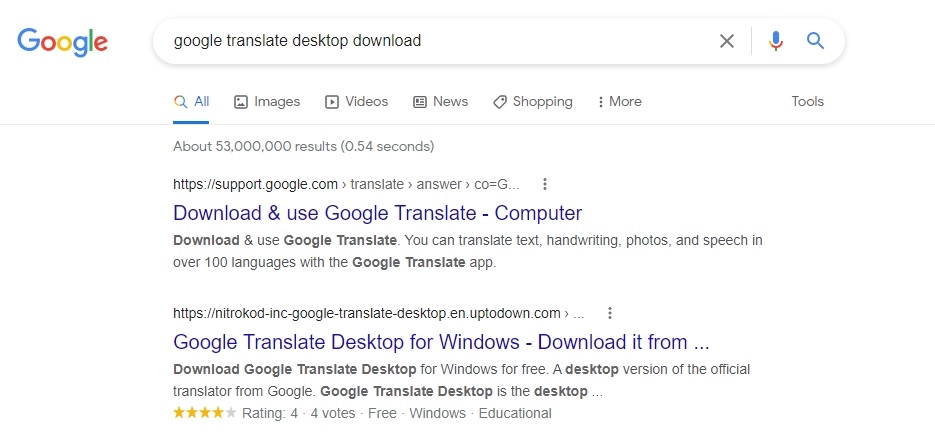

- Nitrokod è attualmente presente in cima ai risultati di ricerca di Google per le app popolari, incluso Translate

- Il malware mina monero in modo dannoso utilizzando le risorse del computer degli utenti, facendo eco a CoinHive, un tempo prolifico

Un'insidiosa campagna di malware rivolta agli utenti che cercano applicazioni Google ha infettato migliaia di computer in tutto il mondo per estrarre cryptomonero (XMR) incentrato sulla privacy.

Probabilmente non hai mai sentito parlare di Nitrokod. La società di cyber intelligence israeliana Check Point Research (CPR) si è imbattuta nel malware il mese scorso.

In un rapporto di domenica, l'azienda ha affermato che Nitrokod inizialmente si maschera come un software gratuito, avendo riscontrato un notevole successo in cima ai risultati di ricerca di Google per "Download desktop di Google Translate".

Conosciuto anche come cryptojacking, il malware minerario è stato utilizzato per infiltrarsi nelle macchine di utenti ignari almeno dal 2017, quando sono saliti alla ribalta insieme alla popolarità delle criptovalute.

CPR ha rilevato in precedenza il noto malware di cryptojacking CoinHive, che ha anche estratto XMR, nel novembre dello stesso anno. Si diceva che CoinHive stesse rubando 65% delle risorse CPU totali di un utente finale a loro insaputa. accademici calcolato il malware generava $ 250,000 al mese al suo apice, e la maggior parte andava a meno di una dozzina di individui.

Per quanto riguarda Nitrokod, CPR ritiene che sia stato implementato da un'entità di lingua turca nel 2019. Opera in sette fasi mentre si muove lungo il suo percorso per evitare il rilevamento dai tipici programmi antivirus e dalle difese del sistema.

"Il malware viene facilmente eliminato dal software trovato nei primi risultati di ricerca di Google per le applicazioni legittime", ha scritto l'azienda nel suo rapporto.

Softpedia e Uptodown sono risultate essere due delle principali fonti di applicazioni false. Blockworks ha contattato Google per saperne di più su come filtra questo tipo di minacce.

Dopo aver scaricato l'applicazione, un programma di installazione esegue un contagocce ritardato e si aggiorna continuamente ad ogni riavvio. Il quinto giorno, il contagocce ritardato estrae un file crittografato.

Il file avvia quindi le fasi finali di Nitrokod, che impostano la pianificazione delle attività, la cancellazione dei registri e l'aggiunta di eccezioni ai firewall antivirus una volta trascorsi 15 giorni.

Infine, il malware di mining di criptovalute "powermanager.exe" viene rilasciato di nascosto sulla macchina infetta e inizia a generare criptovalute utilizzando il minatore di CPU open source basato su Monero XMRig (lo stesso utilizzato da CoinHive).

"Dopo l'installazione iniziale del software, gli aggressori hanno ritardato il processo di infezione per settimane e cancellato tracce dall'installazione originale", ha scritto l'azienda nel suo rapporto. "Ciò ha permesso alla campagna di operare con successo sotto il radar per anni".

I dettagli su come pulire le macchine infette da Nitrokod sono disponibili all'indirizzo fine del rapporto sulla minaccia di CPR.

Ricevi ogni sera le notizie e gli approfondimenti più importanti del giorno sulla criptovaluta nella tua casella di posta. Iscriviti alla newsletter gratuita di Blockworks ora.

- Bitcoin

- blockchain

- conformità blockchain

- conferenza blockchain

- Blocchi

- coinbase

- geniale

- Consenso

- conferenza crittografica

- criptazione mineraria

- criptovaluta

- Estrazione di criptovaluta

- Cryptojacking

- decentrata

- DeFi

- Risorse digitali

- Istruzione

- Ethereum

- Google Search

- Google Translate

- machine learning

- malware di mining

- Monero

- gettone non fungibile

- Platone

- platone ai

- Platone Data Intelligence

- Platoneblockchain

- PlatoneDati

- gioco di plato

- Poligono

- prova di palo

- W3

- XMR

- zefiro