Momento della lettura: 4 verbale

Momento della lettura: 4 verbale

Se chiedi a un analista di malware di nominare i trojan più pericolosi e nefasti, Emotet sarà sicuramente presente nell'elenco. Secondo il National Cybersecurity e Communications Integration Center, il trojan "Continua ad essere tra i malware più costosi e distruttivi che colpiscono i governi statali, locali, tribali e territoriali, nonché i settori privato e pubblico". Astuto e subdolo, è ampiamente diffuso in tutto il mondo. Il nuovo immenso attacco di Emotet di 4 giorni è stato intercettato dalle strutture antimalware di Comodo.

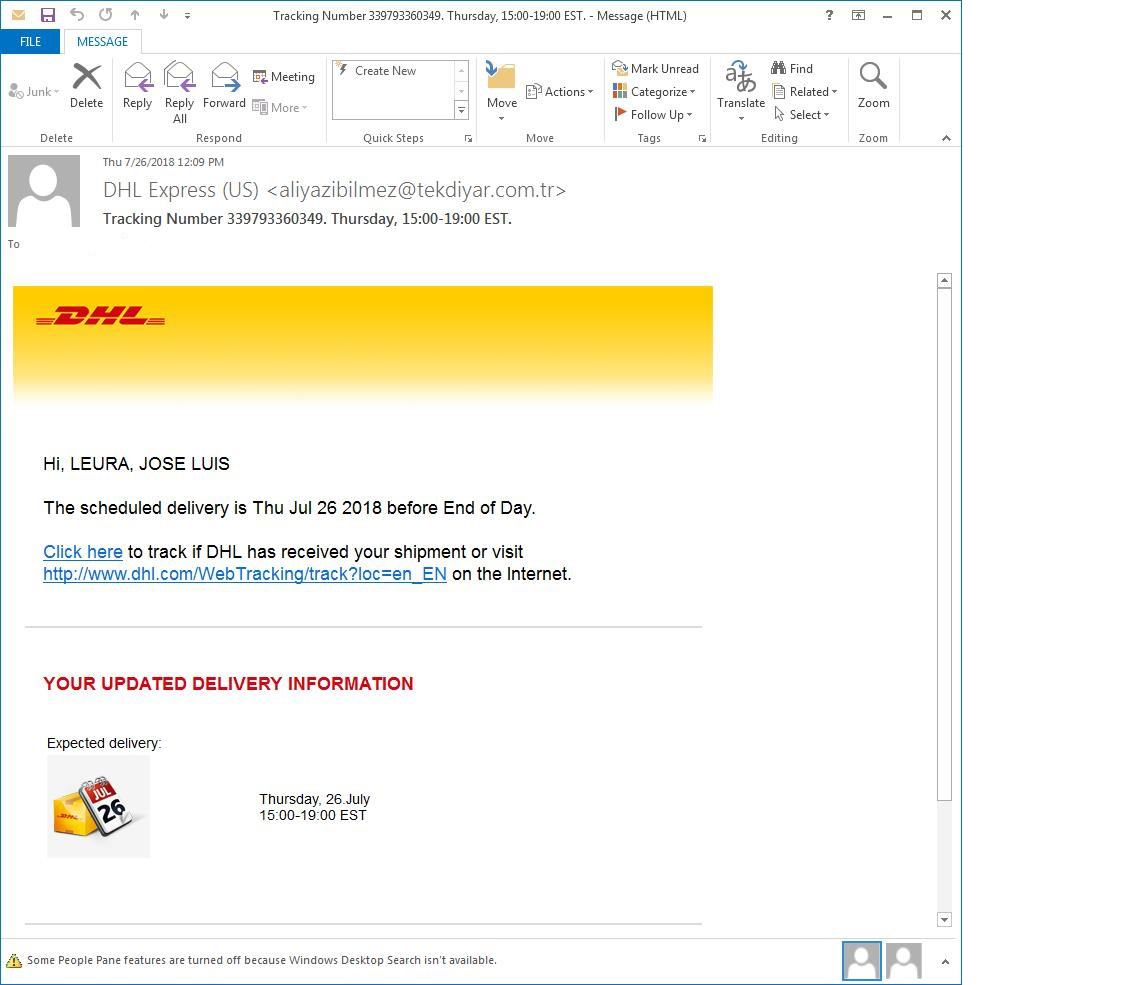

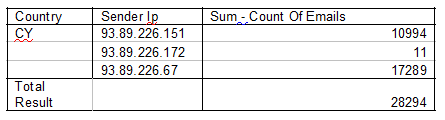

L'attacco è iniziato con l'email di phishing inviata a 28,294 utenti.

Come puoi vedere, l'email imita il messaggio di spedizione e consegna DHL. Il famoso marchio serve come strumento per ispirare la fiducia negli utenti. Anche il fattore di curiosità gioca il suo ruolo, quindi le probabilità che una vittima faccia clic sul collegamento nell'e-mail senza pensare molto sono molto alte. E nel momento in cui una vittima fa clic sul collegamento, la magia nera degli attaccanti viene a giocare.

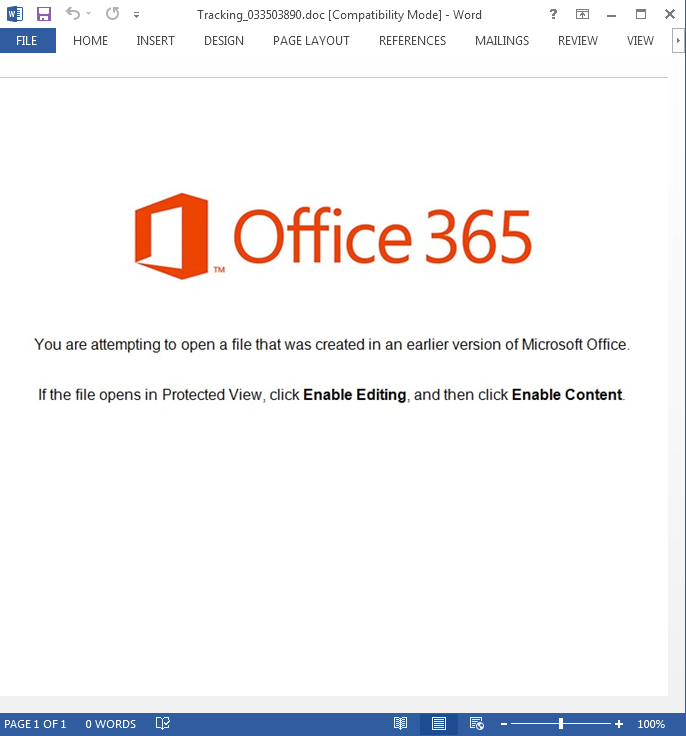

Facendo clic sul collegamento viene eseguito il download di un file Word. Naturalmente, il file di Word non ha nulla a che fare con qualsiasi consegna, tranne la consegna di malware. Contiene un codice macro dannoso. Poiché al giorno d'oggi Microsoft disattiva l'esecuzione di macro per impostazione predefinita nei suoi prodotti, gli aggressori devono indurre gli utenti a eseguire una versione precedente. Ecco perché quando una vittima tenta di aprire il file, viene visualizzato il seguente banner.

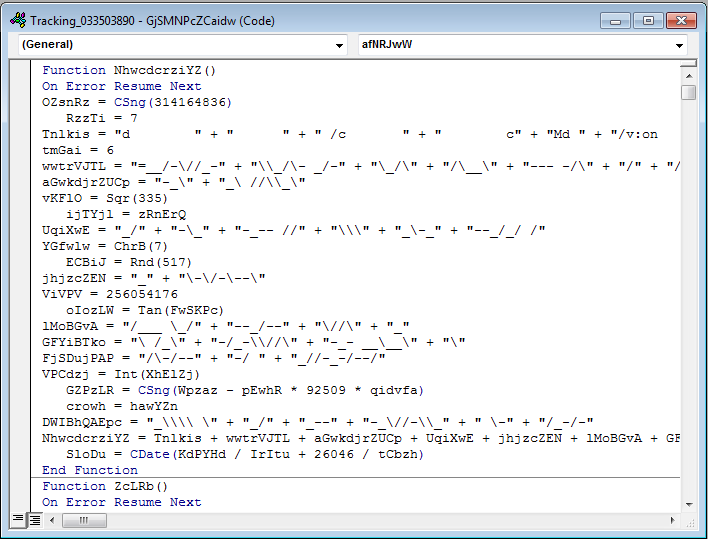

Se un utente obbedisce alla richiesta degli aggressori, lo script macro arriva alla sua missione: ricostruire un codice shell offuscato per l'esecuzione di cmd.exe

Dopo aver ricostruito il codice offuscato, cmd.exe avvia PowerShell e PowerShell tenta di scaricare ed eseguire un file binario da qualsiasi URL disponibile dall'elenco:

-http: //deltaengineering.users31.interdns.co.uk/KepZJXT

http://d-va.cz/ZVjGOE9

http://dveri509.ru/y1

http://www.dupke.at/rFQA

http://clearblueconsultingltd.com/VkIiR

Al momento della scrittura, solo l'ultimo conteneva un file binario, 984.exe.

Il binario, come puoi immaginare, è un esempio di Emotet Banker Trojan.

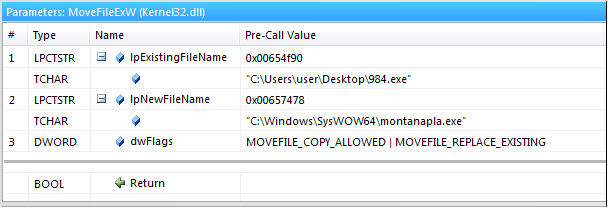

Una volta eseguito, il binario si posiziona in C: WindowsSysWOW64montanapla.exe.

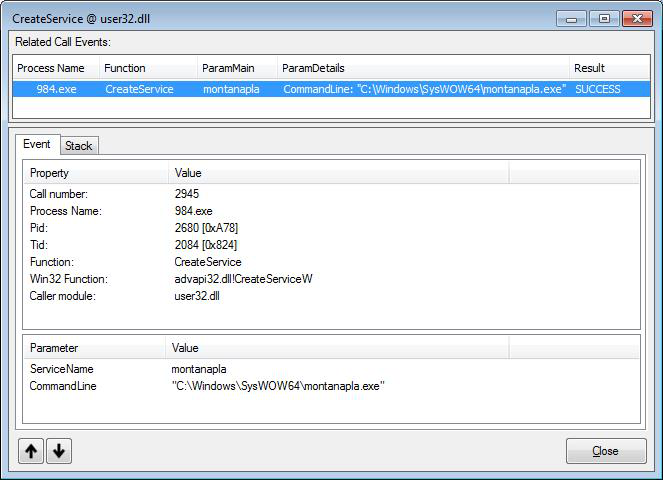

Successivamente, crea un servizio chiamato montanapla che garantisce l'avvio a ogni avvio del processo dannoso.

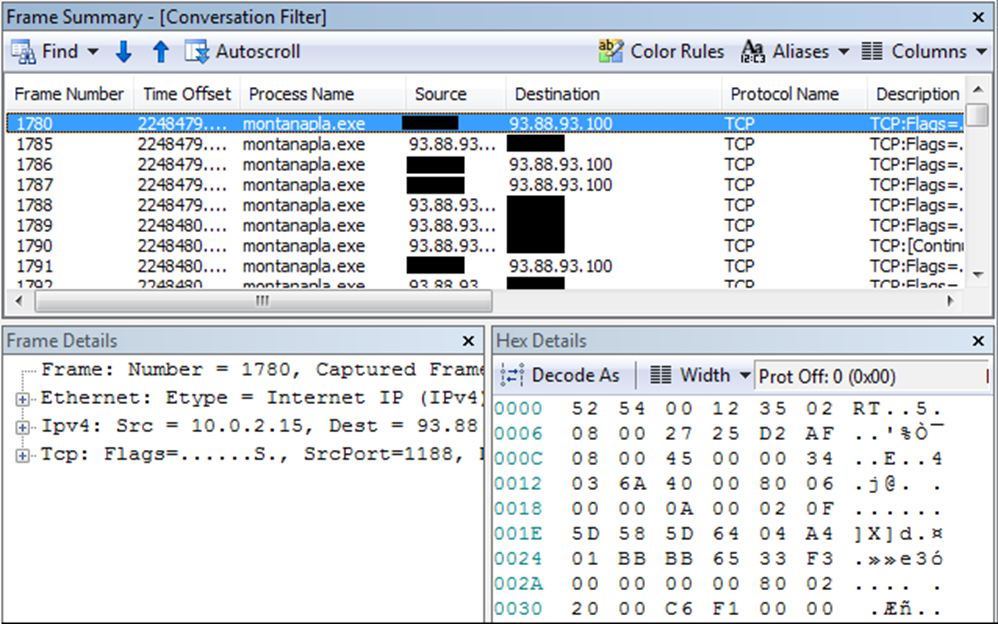

Inoltre, cerca di connettersi con i server Command & Control (181.142.74.233, 204.184.25.164, 79.129.120.103, 93.88.93.100) per informare gli aggressori della nuova vittima. Quindi il malware attende i comandi degli aggressori.

Ora viene stabilita la connessione remota nascosta con il server Command & Control. Emotet sta aspettando, pronto a eseguire qualsiasi comando dagli aggressori. Di solito, individua i dati privati sulla macchina infetta; le informazioni bancarie sono una priorità. Ma non è tutto. Emotet è anche usato come mezzo per fornire molti altri tipi di malware alle macchine infette. Pertanto, l'infezione da Emotet può diventare solo il primo anello della catena dell'infinito che compromette il computer della vittima con vari malware.

Ma Emotet non è soddisfatto di compromettere un solo PC. Prova a infettare altri host nella rete. Inoltre, Emotet ha forti capacità di nascondere e bypassare gli strumenti antimalware. Essendo polimorfico, evita il rilevamento basato sulla firma antivirus. Inoltre, Emotet è in grado di rilevare un ambiente di macchina virtuale e mascherarsi con la generazione di falsi indicatori. Tutto ciò lo rende un dado per un software di sicurezza.

"In questo caso, abbiamo dovuto affrontare un attacco molto pericoloso con implicazioni di vasta portata", afferma Fatih Orhan, capo dei Comodo Threat Research Labs. "Ovviamente, tali attacchi immensi mirano a infettare il maggior numero possibile di utenti, ma questa è solo una punta dell'iceberg.

Infettare le vittime con Emotet innesca il processo devastante. Innanzitutto, infetta altri host nella rete. In secondo luogo, scarica altri tipi di malware, quindi il processo di infezione dei PC compromessi diventa infinito e cresce esponenzialmente. Fermando questo massiccio attacco, Comodo ha protetto decine di migliaia di utenti da questo furbo malware e ha tagliato la catena di uccisioni degli aggressori. Questo caso è un'ulteriore conferma che i nostri clienti sono protetti anche dagli attacchi più pericolosi e potenti ”.

Vivi sicuro con Comodo!

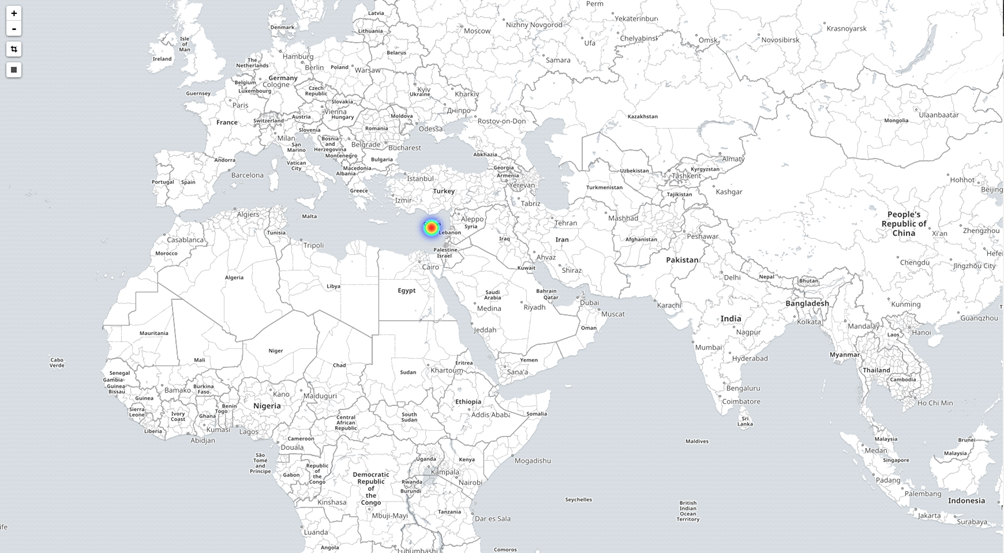

La mappa di calore e gli IP utilizzati nell'attacco

L'attacco è stato condotto da tre IP di Cipro e domain @ tekdiyar.com.tr. È iniziato il 23 luglio 2018 alle 14:17:55 UTC e si è concluso il 27 luglio 2018 alle 01:06:00.

Gli aggressori hanno inviato 28.294 e-mail di phishing.

Risorse correlate:

INIZIA LA PROVA GRATUITA OTTIENI IL TUO SCORECARD DI SICUREZZA ISTANTANEO GRATUITAMENTE

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- Platoblockchain. Web3 Metaverse Intelligence. Conoscenza amplificata. Accedi qui.

- Fonte: https://blog.comodo.com/comodo-news/new-immense-attack-emotet-trojan-targeted-thousands-users/

- 100

- 2018

- 2019

- 28

- a

- abilità

- capace

- Chi siamo

- Secondo

- aggiunta

- che interessano

- Tutti

- tra

- analista

- ed

- antivirus

- in giro

- attacco

- attacchi

- disponibile

- banchiere

- Settore bancario

- bandiera

- diventare

- diventa

- ha iniziato

- essendo

- Nero

- Blog

- marca

- Custodie

- centro

- catena

- probabilità

- codice

- COM

- Comunicazioni

- Compromissione

- compromettendo

- computer

- Connettiti

- veloce

- contiene

- di controllo

- Portata

- crea

- curiosità

- Clienti

- taglio

- Cyber

- sicurezza informatica

- Pericoloso

- dati

- Predefinito

- decisamente

- consegnare

- consegna

- rivelazione

- devastante

- dominio

- scaricare

- download

- Senza fine

- assicura

- Ambiente

- sviluppate

- Anche

- Evento

- Ogni

- Tranne

- eseguire

- esecuzione

- in modo esponenziale

- di fronte

- famoso

- di vasta portata

- Compila il

- Nome

- i seguenti

- Gratis

- da

- la generazione di

- ottenere

- I governi

- cresce

- Hard

- capo

- nascondere

- Alta

- HTTPS

- immenso

- in

- informazioni

- ispirare

- immediato

- integrazione

- IP

- IT

- stessa

- Luglio

- Luglio 23

- Labs

- Cognome

- lanciare

- lancia

- LINK

- Lista

- locale

- Lunghi

- lotto

- macchina

- macchine

- Macro

- macro

- magia

- FA

- il malware

- molti

- massiccio

- massicciamente

- max-width

- si intende

- messaggio

- Microsoft

- Missione

- momento

- Scopri di più

- maggior parte

- Nome

- Detto

- il

- Bisogno

- Rete

- New

- ONE

- aprire

- Altro

- PC

- PC

- phishing

- PHP

- Partner

- Platone

- Platone Data Intelligence

- PlatoneDati

- Giocare

- possibile

- potente

- PowerShell

- presenti

- priorità

- un bagno

- processi

- Prodotti

- protetta

- la percezione

- pronto

- a distanza

- richiesta

- riparazioni

- Risorse

- Ruolo

- running

- soddisfatte

- soddisfatto

- cartoncino segnapunti

- Secondo

- sicuro

- problemi di

- Server

- serve

- servizio

- Conchiglia

- Subdolo

- So

- Software

- diffondere

- iniziato

- startup

- Regione / Stato

- sosta

- forte

- tale

- mirata

- I

- il mondo

- Pensiero

- migliaia

- minaccia

- tre

- tempo

- tipo

- a

- strumenti

- Trojan

- Affidati ad

- Tipi di

- URL

- Utente

- utenti

- generalmente

- UTC

- vario

- versione

- Vittima

- vittime

- virtuale

- macchina virtuale

- In attesa

- volere

- senza

- Word

- mondo

- scrittura

- Tu

- Trasferimento da aeroporto a Sharm

- zefiro