A livello globale, è cresciuto l'interesse per il gruppo Kimsuky Advanced Persistent Threat della Corea del Nord (noto anche come APT43) e i suoi tratti distintivi. Tuttavia, il gruppo non mostra segni di rallentamento nonostante il controllo.

Kimsuky è un attore minaccia allineato al governo il cui obiettivo principale è lo spionaggio, spesso (ma non esclusivamente) nei campi della politica e della ricerca sulle armi nucleari. I suoi obiettivi hanno abbracciato i settori governativo, energetico, farmaceutico e finanziario, e molto altro ancora, soprattutto nei paesi che la RPDC considera acerrimi nemici: Corea del Sud, Giappone e Stati Uniti.

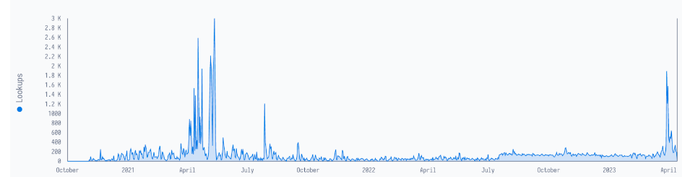

Kimsuky non è affatto un gruppo nuovo: CISA ha tracciato l'attività del gruppo fino al 2012. L'interesse ha raggiunto il picco il mese scorso grazie a a rapporto della società di sicurezza informatica Mandiante una campagna basata sull'estensione di Chrome ciò ha portato a un avvertimento congiunto da parte delle autorità tedesche e coreane. In un blog pubblicato il 20 aprile, VirusTotal ha evidenziato un picco nelle ricerche di malware associate a Kimsuky, come dimostrato nel grafico sottostante.

Molti APT sono crollati per maggiore controllo da ricercatori e forze dell'ordine. Ma i segni mostrano che Kimsuky è impassibile.

“Di solito quando pubblichiamo approfondimenti dicono 'Oh, wow, siamo esposti. È ora di andare sottoterra'”, dice Michael Barnhart, principale analista di Mandiant, dei tipici APT.

Nel caso di Kimsuky, invece, “a nessuno importa niente. Non abbiamo visto alcun rallentamento con questa cosa.

Cosa sta succedendo con Kimsuky?

Kimsuky ha attraversato molte iterazioni ed evoluzioni, incluso una netta divisione in due sottogruppi. I suoi membri sono più esperti nello spear phishing, impersonando membri di organizzazioni mirate nelle e-mail di phishing, spesso per settimane alla volta, per avvicinarsi alle informazioni sensibili che stanno cercando.

Il malware che hanno distribuito nel corso degli anni, tuttavia, è molto meno prevedibile. Hanno dimostrato pari capacità con estensioni del browser dannose, trojan di accesso remoto, spyware modularee altro ancora, alcuni dei quali commerciali e altri no.

Nel post sul blog, VirusTotal ha evidenziato la propensione dell'APT a fornire malware tramite macro .docx. In alcuni casi, tuttavia, il gruppo ha utilizzato CVE-2017-0199, una vulnerabilità di esecuzione di codice arbitrario con livello di gravità elevato 7.8 in Windows e Microsoft Office.

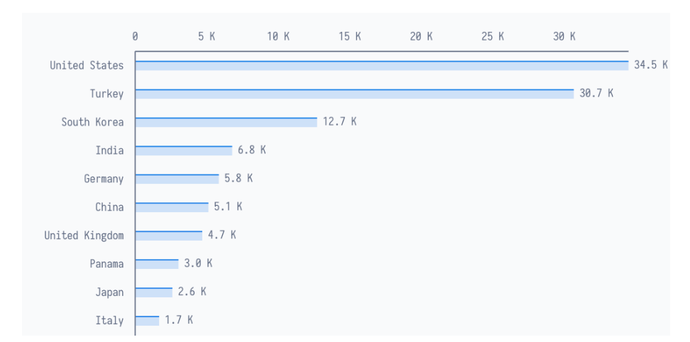

Con il recente aumento dell'interesse per Kimsuky, VirusTotal ha rivelato che la maggior parte dei campioni caricati proviene dalla Corea del Sud e dagli Stati Uniti. Questo tiene traccia della storia e delle motivazioni del gruppo. Tuttavia, ha anche i suoi viticci in paesi che non si potrebbero immediatamente associare alla politica nordcoreana, come l'Italia e Israele.

Ad esempio, quando si tratta di ricerche (persone interessate ai campioni), il secondo volume proviene dalla Turchia. "Questo potrebbe suggerire che la Turchia sia una vittima o un canale di attacchi informatici nordcoreani", secondo il post sul blog.

Come difendersi da Kimsuky

Poiché Kimsuky si rivolge a organizzazioni di tutti i paesi e settori, la gamma di organizzazioni che devono preoccuparsi di loro è maggiore della maggior parte degli APT degli stati-nazione.

“Quindi quello che abbiamo predicato ovunque”, dice Barnhart, “è la forza nei numeri. Con tutte queste organizzazioni in tutto il mondo, è importante che ci parliamo tutti. È importante che collaboriamo. Nessuno dovrebbe operare in un silo”.

E, sottolinea, poiché Kimsuky usa gli individui come canali per attacchi più grandi, tutti devono stare all'erta. "È importante che tutti noi abbiamo questa linea di base di: non fare clic sui collegamenti e utilizzare l'autenticazione a più fattori."

Con semplici protezioni contro lo spear phishing, anche gli hacker nordcoreani possono essere contrastati. "Da quello che stiamo vedendo, funziona se ti prendi davvero il tempo per seguire la tua igiene informatica", osserva Barnhart.

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- Platoblockchain. Web3 Metaverse Intelligence. Conoscenza amplificata. Accedi qui.

- Coniare il futuro con Adryenn Ashley. Accedi qui.

- Fonte: https://www.darkreading.com/threat-intelligence/north-korea-kimsuky-apt-keeps-growing-despite-public-outing

- :ha

- :È

- :non

- 7

- 8

- a

- WRI

- accesso

- Secondo

- operanti in

- attività

- effettivamente

- Avanzate

- Dopo shavasana, sedersi in silenzio; saluti;

- contro

- Tutti

- anche

- an

- analista

- ed

- Aprile

- APT

- SONO

- in giro

- AS

- Associate

- associato

- At

- attacchi

- Autenticazione

- Autorità

- precedente

- Linea di base

- BE

- perché

- stato

- sotto

- Al di là di

- Blog

- del browser

- ma

- by

- Materiale

- Custodie

- casi

- Chrome

- clicca

- più vicino

- codice

- collaboreranno

- arrivo

- ritiene

- paesi

- nazione

- Cyber

- Attacchi informatici

- Cybersecurity

- consegna

- dimostrato

- schierato

- Nonostante

- don

- giù

- Corea del Nord

- ogni

- o

- energia

- applicazione

- spionaggio

- Anche

- evoluzioni

- esempio

- esclusivamente

- esecuzione

- esposto

- estensioni

- pochi

- campi

- finanziario

- Impresa

- seguire

- Nel

- da

- Tedesco

- ottenere

- Go

- andando

- Enti Pubblici

- grafico

- maggiore

- Gruppo

- Crescita

- hacker

- Avere

- he

- Alta

- Evidenziato

- storia

- Tuttavia

- HTML

- HTTPS

- subito

- importante

- in

- Compreso

- individui

- informazioni

- intuizioni

- interesse

- ai miglioramenti

- Israele

- IT

- Italia

- iterazioni

- SUO

- Giappone

- giunto

- Corea

- Coreano

- Cognome

- Legge

- applicazione della legge

- Guidato

- piace

- Collegamento

- macro

- Principale

- il malware

- molti

- max-width

- Maggio..

- si intende

- Utenti

- Michael

- Microsoft

- forza

- Mese

- Scopri di più

- maggior parte

- Bisogno

- New

- nista

- Nord

- Corea del nord

- hacker nordcoreani

- Note

- nucleare

- numeri

- of

- Office

- on

- ONE

- operativo

- or

- minimo

- organizzazioni

- Altro

- ancora

- Pharmaceutical

- phishing

- Platone

- Platone Data Intelligence

- PlatoneDati

- politica

- politica

- Post

- Prevedibile

- Direttore

- la percezione

- pubblicare

- pubblicato

- gamma

- RE

- recente

- a distanza

- accesso remoto

- riparazioni

- ricercatori

- Rivelato

- s

- dice

- Secondo

- Settori

- vedendo

- delicata

- dovrebbero

- mostrare attraverso le sue creazioni

- Segni

- Un'espansione

- Rallenta

- Rallentamento

- So

- alcuni

- Fonte

- Sud

- Corea del Sud

- Spear Phishing

- spuntone

- dividere

- stati

- Ancora

- forza

- salito

- Fai

- presa

- Parlare

- mirata

- obiettivi

- di

- Grazie

- che

- Il

- Il grafo

- il mondo

- Li

- Strumenti Bowman per analizzare le seguenti finiture:

- di

- cosa

- questo

- minaccia

- Attraverso

- tempo

- a

- Turchia

- tipico

- per

- non FaZed

- Unito

- Stati Uniti

- caricato

- uso

- generalmente

- utilizzati

- Ve

- via

- Vittima

- virus

- volume

- vulnerabilità

- identificazione dei warning

- Modo..

- we

- Armi

- Settimane

- Che

- OMS

- finestre

- con

- Lavora

- mondo

- anni

- Tu

- Trasferimento da aeroporto a Sharm

- zefiro

- zero