Tempo per leggere: 5 verbale

Scopri quale parte del ponte necessita di sicurezza e come implementarla.

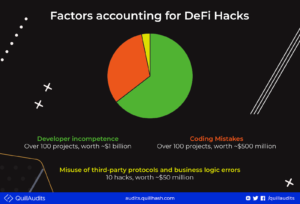

2022 era l' anno di attacchi al ponte, con 5 principali hack: Qubit, Wormhole, Ronin, Harmony e Nomad. Ogni protocollo ha subito pesanti perdite in milioni. I bridge facilitano la transazione inter-chain, ma a cosa servono se non possiamo tenerli al sicuro?

In questo blog, ti presentiamo diversi aspetti di quel blog e di cosa devi essere consapevole mentre ne costruisci o ne controlli uno per evitare tali gravi hack sui bridge e creare un ecosistema Web3 migliore e più sicuro.

Sezionare il ponte dal punto di vista della sicurezza

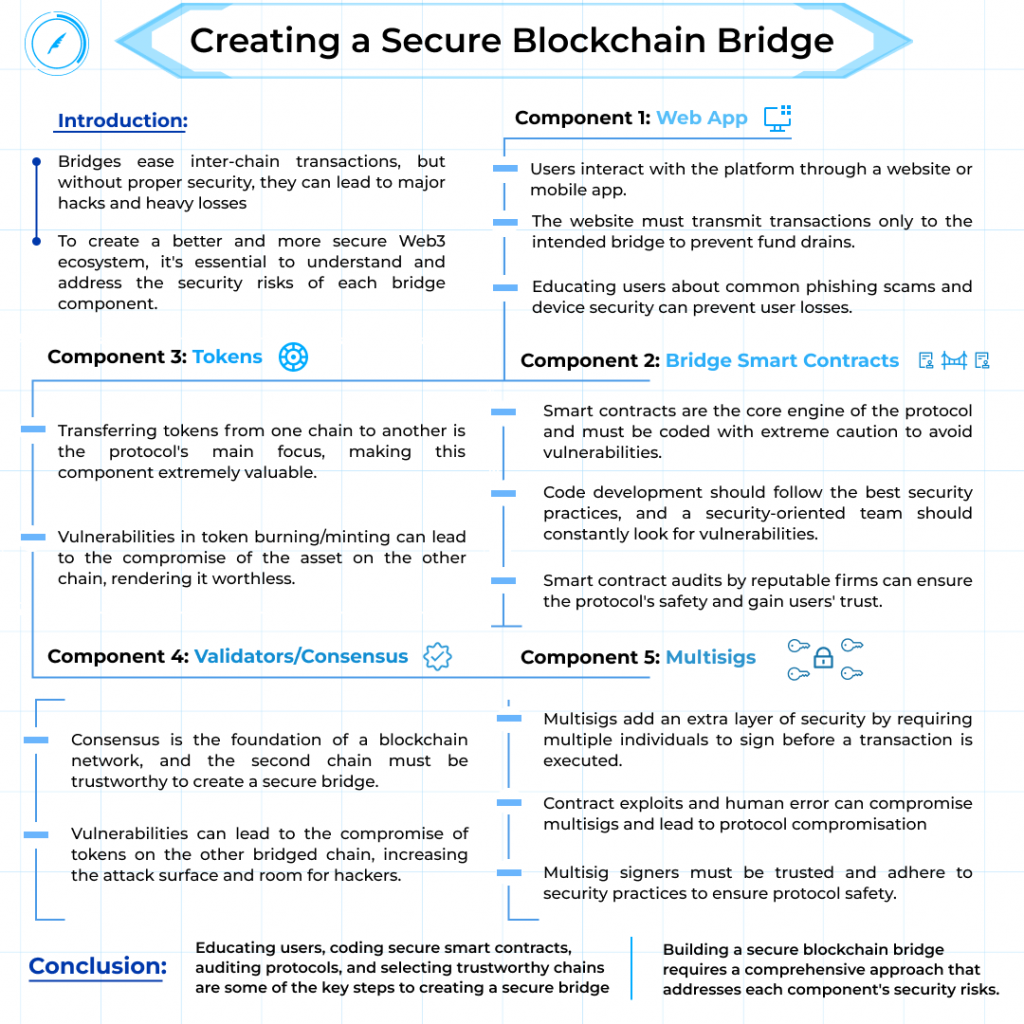

Ci sono diversi aspetti di un ponte. Normalmente, un bridge comprende Web App, RPC, Smart Contract, Token, Validator, Multisig e la community. Ci occuperemo di ciascuno di questi aspetti e di quali cose relative alla sicurezza cercare in alcuni di questi.

Applicazione Web

Questa parte è dove gli utenti interagiscono con una piattaforma per i servizi. Può trattarsi di un sito Web o di un'app mobile. Questo è sviluppato dal creatore del protocollo o può essere realizzato da una terza parte per il protocollo, questo in una fase successiva interagisce con l'RPC (in seguito) per interagire con il core bridge.

La principale area di rischio in Web App è il sito Web stesso. Il sito Web, che funge da piattaforma per consentire agli utenti di interagire con la blockchain, dovrebbe trasmettere le transazioni solo e solo al ponte previsto e non alcuni contratti sconosciuti, che possono successivamente prosciugare il portafoglio dell'utente. Quindi dovrebbe esserci un controllo adeguato che ogni interazione tra la piattaforma e la blockchain dovrebbe avvenire su contratti noti.

L'altro fattore di rischio nelle Web App è l'utente finale. C'è bisogno di fare di più per educare l'utente. Gli utenti spesso cadono vittime di siti di phishing o hanno i loro dispositivi infettati, con conseguente fuga di fondi. Per salvare il tuo utente da tali protocolli di perdita, considera di istruirlo sugli errori comuni che gli utenti commettono.

Collega i contratti intelligenti

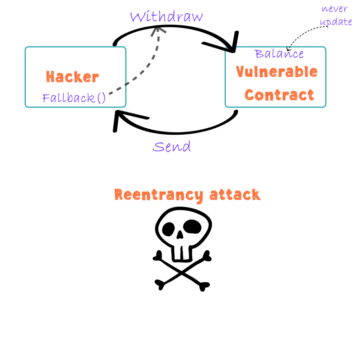

I contratti intelligenti fanno parte del protocollo in cui dobbiamo essere estremamente cauti e cercare costantemente le vulnerabilità durante la codifica. Sono il motore principale del protocollo. Il bridge consisterà in molti di questi contratti intelligenti e molte funzionalità richiederanno probabilmente l'interazione di vari contratti, creando spazio per le vulnerabilità.

Anche i contratti intelligenti sono visibili a tutti; questo è un vantaggio che l'infrastruttura blockchain ha trasparenza. Chiunque può vedere cosa fa il protocollo e come funziona tecnicamente passando attraverso il codice del contratto intelligente, ma questo significa anche che il tuo codice sorgente è aperto e gli hacker possono trarne vantaggio. Pertanto è estremamente importante lasciare il proprio protocollo privo di vulnerabilità e renderlo sicuro in prima persona.

Il team di sviluppo che scrive il codice per lo smart contract dovrebbe essere un team competente che fa un passo orientato alla sicurezza e, ad ogni passaggio, chiede se questo blocco di codice può comunque portare a vulnerabilità. Vengono seguite le migliori pratiche di sviluppo? e dovrebbe essere sempre pronto in caso di violazione della sicurezza.

Lo sviluppo di contratti intelligenti sicuri è un compito impegnativo. Ci vogliono anni di pratica per padroneggiare il mestiere. Pertanto, è sempre consigliabile e importante sottoporsi a un "audit del contratto intelligente" da aziende note come QuillAudits. Con un team di esperti esperti, QuillAudits copre ogni aspetto del protocollo dal punto di vista della sicurezza e non lascia nulla al caso. Questo è uno dei parametri più cruciali che determinano il successo di qualsiasi protocollo. Facendosi controllare, il protocollo guadagna la fiducia degli utenti pubblicando il rapporto di audit di un'azienda riconosciuta.

Tokens

Questa è la parte più preziosa del protocollo. Il nostro protocollo ruota attorno a questo; stiamo cercando di trasferire i token da una catena all'altra, ma è più complesso gestire i token. Vedete, il sistema può avere molte vulnerabilità, specialmente quando parliamo di masterizzazione/conio.

Una cosa interessante è che, in alcuni casi, il tuo pool di token su una catena è compromesso. Indovina cosa accadrà all'asset dell'altra catena? L'attività sull'altra catena non è supportata e non può essere contabilizzata, il che potrebbe renderla priva di valore.

Validatori/Consenso

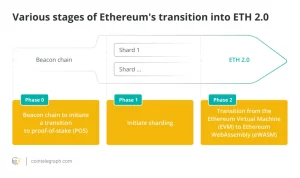

Il consenso rappresenta la base di una rete blockchain. Mentre Ethereum e altre catene conosciute sono note per essere sicure e testate, potrebbe esserci un problema se crei un ponte per un'altra catena non così testata.

Il problema non riguarda solo i token compromessi. Può portare alla compromissione dei tuoi token sull'altra catena a ponte. La seconda catena dovrebbe essere affidabile per creare un ponte sicuro. Aumenta inoltre la superficie di attacco e offre agli hacker spazio per cercare le vulnerabilità.

Multisig

Alcuni degli attacchi più dannosi ai ponti nel 2022 sono stati principalmente a causa di questa parte. Quindi questo è un argomento caldo per la sicurezza del bridge. Il ponte è probabilmente controllato da uno o più multisig, che sono portafogli che richiedono la firma di più persone prima che la transazione venga eseguita.

I multisig aggiungono un ulteriore livello di sicurezza non limitando l'autorità a un singolo firmatario, ma conferendo diritti simili al voto a diversi firmatari. Questi multisig possono anche consentire l'aggiornamento o la sospensione dei contratti bridge.

Ma questi non sono infallibili. Ci sono molti aspetti legati alla sicurezza. Uno dei quali sono gli exploit contrattuali, i multisig sono implementati come contratti intelligenti e quindi potenzialmente vulnerabili agli exploit. Molti contratti multisig sono stati testati a lungo e stanno andando bene, ma i contratti sono ancora una superficie di attacco aggiuntiva.

L'errore umano è uno dei fattori principali quando si tratta di sicurezza del protocollo e anche i firmatari sono persone o account; pertanto, possono essere compromessi, con conseguente compromissione del protocollo. Ogni individuo che è un firmatario su un portafoglio multisig deve essere considerato attendibile per non essere un avversario, ovviamente, ma deve anche essere considerato affidabile per aderire alle pratiche di sicurezza poiché la loro sicurezza è fondamentale per la sicurezza del protocollo

Conclusione

I bridge seguono un meccanismo e un'implementazione complessi. Questa complessità può aprire molte porte alle vulnerabilità e consentire agli hacker di infrangere il protocollo. Per proteggere il protocollo da ciò, possono essere prese molte misure, solo alcune di queste sono state discusse sopra, ma niente batte i servizi di auditing.

I servizi di auditing forniscono la migliore visualizzazione e analisi del protocollo dal punto di vista della sicurezza. Ciò può aiutare i protocolli ad aumentare la popolarità e la fiducia degli utenti e proteggersi dagli attacchi. Pertanto, si consiglia sempre di ottenere un audit prima di andare in diretta per evitare perdite. QuillAudit è in gioco da molto tempo e si è fatto davvero un buon nome, controlla il sito web e spostati tra blog più informativi.

18 Visualizzazioni

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- Platoblockchain. Web3 Metaverse Intelligence. Conoscenza amplificata. Accedi qui.

- Fonte: https://blog.quillhash.com/2023/04/07/part-2-bridging-the-blockchain-creating-a-secure-blockchain-bridge/

- :È

- 2022

- a

- WRI

- sopra

- conti

- atti

- aggiuntivo

- aderire

- Vantaggio

- sempre

- .

- ed

- Un altro

- chiunque

- App

- applicazioni

- SONO

- RISERVATA

- in giro

- AS

- aspetto

- aspetti

- attività

- At

- attacco

- attacchi

- revisione

- sottoposto a revisione contabile

- revisione

- autorità

- BE

- perché

- prima

- essendo

- MIGLIORE

- Meglio

- fra

- Bloccare

- blockchain

- Rete blockchain

- Blog

- blog

- violazione

- Rompere

- BRIDGE

- colmato

- ponti

- bridging

- portare

- Costruzione

- by

- Materiale

- non può

- Custodie

- casi

- cauto

- catena

- Catene

- impegnativo

- possibilità

- dai un'occhiata

- codice

- codifica

- Uncommon

- comunità

- competente

- complesso

- complessità

- Compromissione

- Prendere in considerazione

- costantemente

- contratto

- contratti

- controllata

- Nucleo

- Portata

- Copertine

- artigianali

- creare

- Creazione

- Creatore

- cruciale

- trattare

- sviluppato

- Mercato

- dispositivi

- diverso

- discusso

- fare

- porte

- ogni

- ecosistema

- educare

- educare

- enable

- motore

- errore

- particolarmente

- Ethereum

- Ogni

- tutti

- esperto

- esperti

- gesta

- extra

- estremamente

- di fronte

- Fattori

- Autunno

- Aziende

- seguire

- seguito

- Nel

- Fondazione

- da

- funzionalità

- funzioni

- fondo

- Guadagni

- gioco

- ottenere

- dà

- Dare

- Go

- andando

- buono

- hacker

- hack

- maniglia

- accadere

- dannoso

- Armonia

- Avere

- pesante

- Aiuto

- HOT

- Come

- Tutorial

- HTTPS

- realizzare

- implementazione

- implementato

- importante

- in

- Aumento

- individuale

- individui

- informativo

- Infrastruttura

- interagire

- interazione

- interagisce

- interessante

- problema

- IT

- stessa

- mantenere

- conosciuto

- strato

- portare

- Lasciare

- piace

- probabile

- vivere

- Lunghi

- a lungo

- Guarda

- spento

- perdite

- fatto

- Principale

- maggiore

- make

- molti

- Mastercard

- max-width

- si intende

- analisi

- meccanismo

- milioni

- errori

- Mobile

- mobile app

- Scopri di più

- maggior parte

- cambiano

- multiplo

- Multisig

- Nome

- esigenze

- Rete

- NOMAD

- normalmente

- of

- on

- ONE

- aprire

- Altro

- parametri

- parte

- partito

- Persone

- phishing

- Siti di phishing

- piattaforma

- Platone

- Platone Data Intelligence

- PlatoneDati

- punto

- Punto di vista

- pool

- popolarità

- potenzialmente

- pratica

- pratiche

- corretto

- protocollo

- sicurezza del protocollo

- protocolli

- fornire

- editoriale

- qubit

- quillhash

- solleva

- pronto

- riconosciuto

- rapporto

- rappresenta

- richiedere

- risultante

- diritti

- Rischio

- Fattore di rischio

- RONIN

- Prenotazione sale

- sicura

- Sicurezza

- Risparmi

- Secondo

- sicuro

- problemi di

- Servizi

- dovrebbero

- segno

- singolo

- Siti

- smart

- smart contract

- Smart Contract

- So

- alcuni

- Fonte

- codice sorgente

- Stage

- step

- Ancora

- il successo

- tale

- superficie

- sistema

- Fai

- prende

- Parlare

- Task

- team

- che

- Il

- loro

- Li

- si

- Strumenti Bowman per analizzare le seguenti finiture:

- cosa

- cose

- Terza

- Attraverso

- tempo

- a

- token

- Tokens

- argomento

- delle transazioni

- Le transazioni

- trasferimento

- Trasparenza

- Affidati ad

- di fiducia

- aggiornato

- uso

- Utente

- utenti

- validatori

- Prezioso

- vario

- Vittima

- Visualizza

- visibile

- vulnerabilità

- vulnerabilità

- Vulnerabile

- Portafoglio

- Portafogli

- sito web

- Web3

- Ecosistema Web3

- Sito web

- WELL

- noto

- Che

- Che cosa è l'

- quale

- while

- volere

- con

- wormhole

- anni

- Tu

- Trasferimento da aeroporto a Sharm

- zefiro