1Università di Waterloo, David R. Cheriton School of Computer Science

2Università Ben-Gurion del Negev, Dipartimento di Informatica

Trovi questo documento interessante o vuoi discuterne? Scrivi o lascia un commento su SciRate.

Astratto

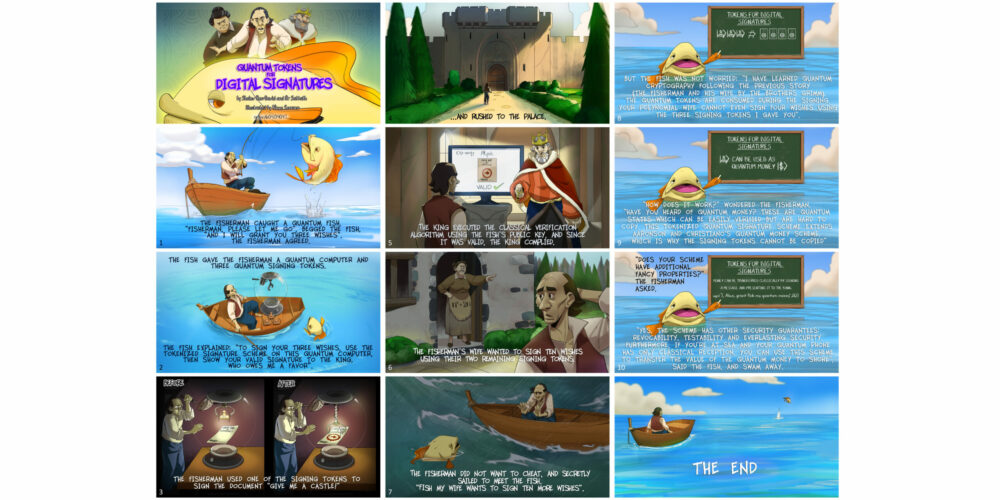

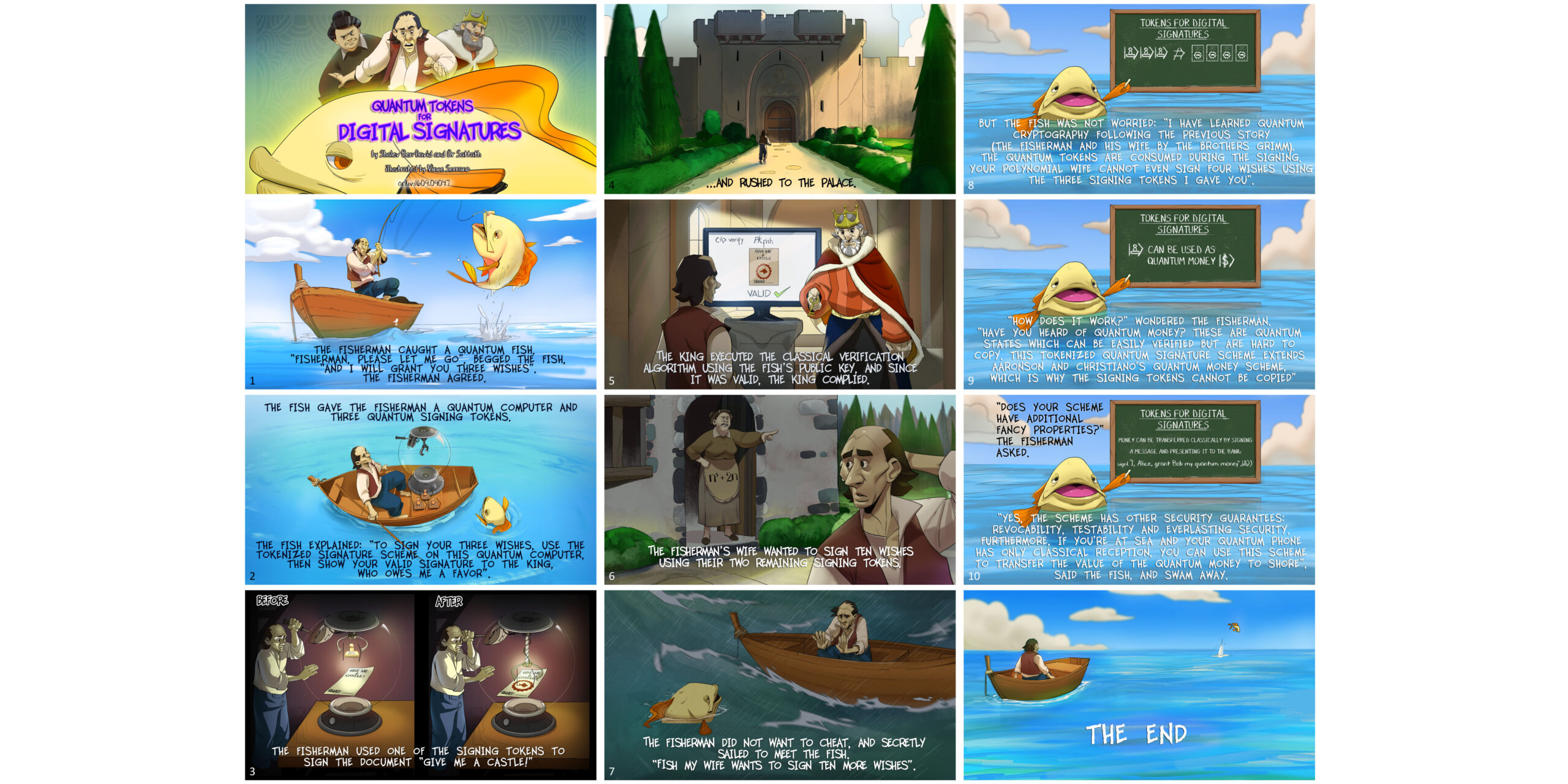

Il pescatore ha catturato un pesce quantico. “Pescatore, per favore lasciami andare”, supplicò il pesce, “e ti esaudirò tre desideri”. Il pescatore acconsentì. Il pesce diede al pescatore un computer quantistico, tre token di firma quantistica e la sua classica chiave pubblica. Il pesce ha spiegato: "per firmare i tuoi tre desideri, usa lo schema della firma tokenizzata su questo computer quantistico, quindi mostra la tua firma valida al re, che mi deve un favore".

Il pescatore ha utilizzato uno dei gettoni per firmare il documento "dammi un castello!" e si precipitò al palazzo. Il re eseguì il classico algoritmo di verifica usando la chiave pubblica del pesce, e poiché era valido, il re obbedì.

La moglie del pescatore voleva firmare dieci desideri usando i due gettoni firma rimanenti. Il pescatore non voleva imbrogliare e salpò segretamente per incontrare il pesce. “Fish, mia moglie vuole firmare altri dieci auguri”. Ma il pesce non era preoccupato: “Ho imparato la crittografia quantistica seguendo la storia precedente (Il pescatore e sua moglie dei fratelli Grimm). I token quantistici vengono consumati durante la firma. La tua moglie polinomiale non può nemmeno firmare quattro desideri usando i tre gettoni firma che ti ho dato”.

"Come funziona?" si chiese il pescatore. “Hai sentito parlare di denaro quantico? Questi sono stati quantistici che possono essere facilmente verificati ma difficili da copiare. Questo schema di firma quantistica tokenizzata estende lo schema di moneta quantistica di Aaronson e Christiano, motivo per cui i token di firma non possono essere copiati”.

"Il tuo schema ha proprietà fantasiose aggiuntive?" chiese il pescatore. “Sì, lo schema ha altre garanzie di sicurezza: revocabilità, testabilità e sicurezza eterna. Inoltre, se sei in mare e il tuo telefono quantico ha solo la ricezione classica, puoi utilizzare questo schema per trasferire a riva il valore della moneta quantistica”, disse il pesce, e nuotò via.

[Contenuto incorporato]

► dati BibTeX

► Riferimenti

, S. Aaronson. Quantum Copy-Protection e Quantum Money. In Proceedings of the 24th Annual IEEE Conference on Computational Complexity, CCC 2009, Parigi, Francia, 15-18 luglio 2009, pagine 229–242, 2009.

https: / / doi.org/ 10.1109 / CCC.2009.42

, Y. Aharonov, J. Anandan e L. Vaidman. Significato della funzione d'onda. Fis. Rev. A, 47:4616–4626, 1993.

https: / / doi.org/ 10.1103 / PhysRevA.47.4616

, S. Aaronson e P. Christiano. Denaro quantico da sottospazi nascosti. In Proceedings of the 44th Symposium on Theory of Computing Conference, STOC 2012, New York, NY, USA, 19 – 22 maggio 2012, pagine 41–60, 2012.

https: / / doi.org/ 10.1145 / 2213977.2213983 mila

, S. Aaronson e P. Christiano. Denaro quantico da sottospazi nascosti. Teoria dell'informatica, 9:349–401, 2013.

https: / / doi.org/ 10.4086 / toc.2013.v009a009

, R. Amos, M. Georgiou, A. Kiayias e M. Zhandry. Firme one-shot e applicazioni per l'autenticazione ibrida quantistica/classica. In K. Makarychev, Y. Makarychev, M. Tulsiani, G. Kamath e J. Chuzhoy, editori, Proccedings of the Annual ACM SIGACT Symposium on Theory of Computing, pagine 255–268. ACM, 2020, Archivio ePrint di crittologia: Report 2020/107.

https: / / doi.org/ 10.1145 / 3357713.3384304 mila

, Y. Aharonov e L. Vaidman. Misura dell'onda di Schrödinger di una singola particella. Fisica Lettere A, 178(1):38 – 42, 1993.

https://doi.org/10.1016/0375-9601(93)90724-E

, B. Barac. Speranze, paure e offuscamento del software. Comune. ACM, 59(3):88–96, 2016.

https: / / doi.org/ 10.1145 / 2757276 mila

, CH Bennett, G. Brassard, S. Breidbart e S. Wiesner. Crittografia quantistica o token della metropolitana imperdonabili. In Advances in Cryptology, pagine 267–275. Springer, 1983.

https://doi.org/10.1007/978-1-4757-0602-4_26

, N. Bitansky, Z. Brakerski e YT Kalai. Riduzioni post-quantiche costruttive. In Y. Dodis e T. Shrimpton, editori, Advances in Cryptology – CRYPTO 2022 – 42nd Annual International Cryptology Conference, CRYPTO 2022, Santa Barbara, CA, USA, 15-18 agosto 2022, Proceedings, Part III, volume 13509 of Lecture Note in Informatica, pagine 654–683. Primavera, 2022.

https://doi.org/10.1007/978-3-031-15982-4_22

, N. Bitansky, R. Canetti, H. Cohn, S. Goldwasser, YT Kalai, O. Paneth e A. Rosen. L'impossibilità di offuscamento con ingresso ausiliario o un simulatore universale. In JA Garay e R. Gennaro, editori, Advances in Cryptology – CRYPTO 2014 – 34th Annual Cryptology Conference, Santa Barbara, CA, USA, 17-21 agosto 2014, Proceedings, Part II, volume 8617 of Lecture Notes in Computer Science, pagine 71–89. Primavera, 2014.

https://doi.org/10.1007/978-3-662-44381-1_5

, B. Barak, O. Goldreich, R. Impagliazzo, S. Rudich, A. Sahai, SP Vadhan e K. Yang. Sulla (im)possibilità di offuscare i programmi. J.ACM, 59(2):6, 2012.

https: / / doi.org/ 10.1145 / 2160158.2160159 mila

, H. Bombino. Clifford gate per deformazione del codice. Nuovo giornale di fisica, 13(4):043005, 2011.

https://doi.org/10.1088/1367-2630/13/4/043005

http://stacks.iop.org/1367-2630/13/i=4/a=043005

, G.Brasard. Ricerca in una rubrica telefonica quantistica. Scienza, 275(5300):627–628, 1997.

https: / / doi.org/ 10.1126 / science.275.5300.627

, A. Behera, O. Sattath e U. Shinar. Token quantistici resistenti al rumore per MAC, 2021.

https:///doi.org/10.48550/ARXIV.2105.05016

, D. Boneh e M. Zhandry. Codici di autenticazione dei messaggi Quantum-Secure. In T. Johansson e PQ Nguyen, editori, Advances in Cryptology – EUROCRYPT 2013, 32nd Annual International Conference on the Theory and Applications of Cryptographic Techniques, Atene, Grecia, 26-30 maggio 2013. Atti, volume 7881 of Lecture Notes in Computer Scienza, pagine 592–608. Primavera, 2013.

https://doi.org/10.1007/978-3-642-38348-9_35

, R. Cleve e D. Gottesman. Calcoli efficienti di codifiche per la correzione degli errori quantistici. Fis. Rev. A, 56:76–82, luglio 1997.

https: / / doi.org/ 10.1103 / PhysRevA.56.76

, K. Chung, M. Georgiou, C. Lai e V. Zikas. Crittografia con backdoor usa e getta. Cryptogr., 3(3):22, 2019, Cryptology ePrint Archive: Report 2018/352.

https: / / doi.org/ 10.3390 / cryptography3030022

, P. Cristiano. Comunicazione personale, 2015.

, A. Coladangelo, J. Liu, Q. Liu e M. Zhandry. Coset nascosti e applicazioni alla crittografia non clonabile, 2021, arXiv: 2107.05692.

arXiv: 2107.05692

, S. Chakraborty, J. Radhakrishnan e N. Raghunathan. Limiti per la riduzione degli errori con poche query quantistiche. In Approssimazione, randomizzazione e ottimizzazione combinatoria, algoritmi e tecniche, 8° workshop internazionale sugli algoritmi di approssimazione per problemi di ottimizzazione combinatoria, APPROX 2005 e RANDOM 2005, Berkeley, CA, USA, 22-24 agosto 2005, Atti, pagine 245–256, 2005 .

https: / / doi.org/ 10.1007 / 11538462_21

, R. Canetti, GN Rothblum e M. Varia. Offuscamento dell'appartenenza all'iperpiano. In D. Micciancio, editore, Theory of Cryptography, 7th Theory of Cryptography Conference, TCC 2010, Zurigo, Svizzera, 9-11 febbraio 2010. Atti, volume 5978 di Lecture Notes in Computer Science, pagine 72–89. Primavera, 2010.

https://doi.org/10.1007/978-3-642-11799-2_5

, W. Diffie e ME Hellman. Nuove direzioni in crittografia. IEEE Trans. Teoria dell'informazione, 22(6):644–654, 1976.

https: / / doi.org/ 10.1109 / TIT.1976.1055638

, YZ Ding e MO Rabin. Ipercrittografia e sicurezza eterna. In H. Alt e A. Ferreira, redattori, STACS 2002, 19th Annual Symposium on Theoretical Aspects of Computer Science, Antibes – Juan les Pins, Francia, 14-16 marzo 2002, Atti, volume 2285 of Lecture Notes in Computer Science, pagine 1–26. Springer, 2002.

https://doi.org/10.1007/3-540-45841-7_1

, E. Farhi, D. Gosset, A. Hassidim, A. Lutomirski, D. Nagaj e P. Shor. Restauro dello stato quantico e tomografia a copia singola per gli stati fondamentali degli hamiltoniani. Fis. Rev. Lett., 105:190503, novembre 2010.

https: / / doi.org/ 10.1103 / PhysRevLett.105.190503

, E. Farhi, D. Gosset, A. Hassidim, A. Lutomirski e P. Shor. Denaro quantico dai nodi. In Proceedings of the 3rd Innovations in Theoretical Computer Science Conference, pagine 276–289. ACCM, 2012.

https: / / doi.org/ 10.1145 / 2090236.2090260 mila

, D. Gavinsky. Moneta quantistica con verifica classica. In IEEE 27th Annual Conference on Computational Complexity, pagine 42–52. IEEE, 2012.

https: / / doi.org/ 10.1109 / CCC.2012.10

, S. Goldwasser e YT Kalai. Sull'impossibilità di offuscamento con input ausiliario. In 46th Annual IEEE Symposium on Foundations of Computer Science (FOCS 2005), 23-25 ottobre 2005, Pittsburgh, PA, USA, Atti, pagine 553–562, 2005.

https: / / doi.org/ 10.1109 / SFCS.2005.60

, M. Georgiou e I. Kerenidis. Nuove costruzioni per Quantum Money. In S. Beigi e R. König, editori, 10th Conference on the Theory of Quantum Computation, Communication and Cryptography, TQC 2015, 20-22 maggio 2015, Bruxelles, Belgio, volume 44 di LIPIcs, pagine 92–110. Schloss Dagstuhl – Leibniz-Zentrum fuer Informatik, 2015.

https: / / doi.org/ 10.4230 / LIPIcs.TQC.2015.92

, O. Goldreich. I fondamenti della crittografia - Vol. 2, applicazioni di base. Cambridge University Press, 2004.

, M. Grassl, M. Rötteler e T. Beth. Circuiti quantistici efficienti per codici di correzione degli errori quantistici non qubit. Int. J. Trovato. Calcola. Sci., 14(5):757–776, 2003.

https: / / doi.org/ 10.1142 / S0129054103002011

, J. Katz e Y. Lindell. Introduzione alla crittografia moderna, seconda edizione. CRC Press, 2014.

, NA Lynch. Algoritmi distribuiti. Morgan Kaufman, 1996.

, M. Mosca e D. Stebila. Monete quantistiche, volume 523 di Contemp. Matematica, pagine 35–47. Amer. Matematica. SOC., 2010.

, MC Pena, RD Díaz, J. Faugère, LH Encinas e L. Perret. Crittoanalisi non quantistica della versione rumorosa del Quantum Money Scheme di Aaronson-Christiano. Sicurezza delle informazioni IET, 13(4):362–366, 2019.

https:///doi.org/10.1049/iet-ifs.2018.5307

, MC Pena, J. Faugère e L. Perret. Crittoanalisi algebrica di uno schema monetario quantistico Il caso senza rumore. In J. Katz, editore, Public-Key Cryptography – PKC 2015 – 18th IACR International Conference on Practice and Theory in Public-Key Cryptography, Gaithersburg, MD, USA, 30 marzo – 1 aprile 2015, Atti, volume 9020 degli appunti delle lezioni in Informatica, pagine 194–213. Primavera, 2015.

https://doi.org/10.1007/978-3-662-46447-2_9

, R. Prasad. Conteggio dei sottospazi di uno spazio vettoriale finito - 1. Resonance, 15(11):977–987, 2010.

https://doi.org/10.1007/s12045-010-0114-5

, F. Pastawski, NY Yao, L. Jiang, MD Lukin e JI Cirac. Token quantistici non falsificabili e resistenti al rumore. Atti della National Academy of Sciences, 109(40):16079–16082, 2012.

https: / / doi.org/ 10.1073 / pnas.1203552109

, R. Radian e O. Sattath. Denaro semi-quantistico. In Proceedings of the 1st ACM Conference on Advances in Financial Technologies, AFT 2019, Zurigo, Svizzera, 21-23 ottobre 2019, pagine 132–146. ACM, 2019, arXiv: 1908.08889.

https: / / doi.org/ 10.1145 / 3318041.3355462 mila

arXiv: 1908.08889

, R. Radian e O. Sattath. Denaro semi-quantico. Journal of Cryptology, 35(2), gennaio 2022, arXiv: 1908.08889.

https://doi.org/10.1007/s00145-021-09418-8

arXiv: 1908.08889

, O. Sattat. Contratti Quantum Prudent con applicazioni a Bitcoin, 2022.

https:///doi.org/10.48550/ARXIV.2204.12806

, O. Sattat. Crittografia non clonabile, 2022.

https:///doi.org/10.48550/ARXIV.2210.14265

, O. Shmueli. Denaro quantistico a chiave pubblica con una banca classica. In S. Leonardi e A. Gupta, editori, STOC '22: 54th Annual ACM SIGACT Symposium on Theory of Computing, Roma, Italia, 20 – 24 giugno 2022, pagine 790–803. ACCM, 2022.

https: / / doi.org/ 10.1145 / 3519935.3519952 mila

, O. Shmueli. Firme tokenizzate semi-quantiche. In Y. Dodis e T. Shrimpton, editori, Advances in Cryptology – CRYPTO 2022 – 42nd Annual International Cryptology Conference, CRYPTO 2022, Santa Barbara, CA, USA, 15-18 agosto 2022, Proceedings, Part I, volume 13507 of Lecture Note in Informatica, pagine 296–319. Primavera, 2022.

https://doi.org/10.1007/978-3-031-15802-5_11

, T. Tulsi, LK Grover e A. Patel. Un nuovo algoritmo per la ricerca quantistica a virgola fissa. Quantum Information & Computation, 6(6):483–494, 2006.

http:///portal.acm.org/citation.cfm?id=2011693

, Y. Tokunaga, T. Okamoto e N. Imoto. Contanti quantistici anonimi. Nella conferenza ERATO sulla scienza dell'informazione quantistica, 2003.

, D. Unruh. Crittografia a rilascio temporizzato Quantum revocabile. J.ACM, 62(6):49:1–49:76, 2015.

https: / / doi.org/ 10.1145 / 2817206 mila

, D. Unruh. Calcolo multipartitico eterno. J. Cryptol., 31(4):965–1011, 2018.

https: / / doi.org/ 10.1007 / s00145-018-9278-z

, S. Wiesner. Codifica coniugata. ACM Sigact News, 15 (1): 78–88, 1983.

https: / / doi.org/ 10.1145 / 1008908.1008920 mila

, WK Wootters e WH Zurek. Un singolo quanto non può essere clonato. Natura, 299(5886):802–803, 1982.

, M. Zhong, MP Hedges, RL Ahlefeldt, JG Bartholomew, SE Beavan, SM Wittig, JJ Longdell e MJ Sellars. Il nucleare otticamente indirizzabile ruota in un solido con un tempo di coerenza di sei ore. Nature, 517(7533):177–180, gennaio 2015.

https: / / doi.org/ 10.1038 / nature14025

, M.Zhandry. Il fulmine quantico non colpisce mai due volte nello stesso stato, 2017, arXiv: 1711.02276.

arXiv: 1711.02276

, M.Zhandry. Il fulmine quantico non colpisce mai lo stesso stato due volte. Oppure: Quantum Money da presupposti crittografici. J. Cryptol., 34(1):6, 2021, arXiv: 1711.02276.

https: / / doi.org/ 10.1007 / s00145-020-09372-x

arXiv: 1711.02276

Citato da

[1] S. Pirandola, UL Andersen, L. Banchi, M. Berta, D. Bunandar, R. Colbeck, D. Englund, T. Gehring, C. Lupo, C. Ottaviani, JL Pereira, M. Razavi, J. Shamsul Shaari, M. Tomamichel, VC Usenko, G. Vallone, P. Villoresi, e P. Wallden, “Advances in quantum cryptography”, Progressi nell'ottica e nella fotonica 12 4, 1012 (2020).

[2] Douglas Scott, “Parodia scientifica, scherzi fisici e buffonate astronomiche”, arXiv: 2103.17057.

[3] Thomas Vidick e Tina Zhang, "Prove classiche della conoscenza quantistica", arXiv: 2005.01691.

[4] O Sattath, "Quantum Prudent Contracts with Applications to Bitcoin", arXiv: 2204.12806.

[5] Scott Aaronson, Jiahui Liu, Qipeng Liu, Mark Zhandry e Ruizhe Zhang, “Nuovi approcci per la protezione dalla copia quantistica”, arXiv: 2004.09674.

[6] Roy Radian e Or Sattath, “Semi-Quantum Money”, arXiv: 1908.08889.

[7] Andrea Coladangelo, Shafi Goldwasser e Umesh Vazirani, “Crittografia negabile in un mondo quantistico”, arXiv: 2112.14988.

[8] Prabhanjan Ananth e Rolando L. La Placa, “Secure Software Leasing”, arXiv: 2005.05289.

[9] Oppure Sattath e Shai Wyborski, “Uncloneable Decryptors from Quantum Copy-Protection”, arXiv: 2203.05866.

[10] Andrea Coladangelo e Or Sattath, “Una soluzione di denaro quantico al problema della scalabilità della blockchain”, arXiv: 2002.11998.

[11] Jiahui Liu, Hart Montgomery e Mark Zhandry, "Un altro round di rottura e guadagno di denaro quantico: come non costruirlo da reticoli e altro", arXiv: 2211.11994.

[12] Andrea Coladangelo, Jiahui Liu, Qipeng Liu e Mark Zhandry, "Cosets nascosti e applicazioni alla crittografia non clonabile", arXiv: 2107.05692.

[13] O Sattath, “Crittografia non clonabile”, arXiv: 2210.14265.

[14] Amit Behera e Or Sattath, “Almost Public Quantum Coins”, arXiv: 2002.12438.

[15] Anne Broadbent, Sevag Gharibian e Hong-Sheng Zhou, “Verso memorie quantistiche di una volta da hardware senza stato”, arXiv: 1810.05226.

[16] Niraj Kumar, “Denaro quantistico robusto praticamente fattibile con verifica classica”, arXiv: 1908.04114.

[17] Oppure Sattath e Uriel Shinar, “Quantum Amnesia Leaves Cryptographic Mementos: A Note On Quantum Skepticism”, arXiv: 2212.08750.

[18] Nir Bitansky, Zvika Brakerski e Yael Tauman Kalai, "Riduzioni costruttive post-quantiche", arXiv: 2203.02314.

Le citazioni sopra sono di ANNUNCI SAO / NASA (ultimo aggiornamento riuscito 2023-01-20 14:01:05). L'elenco potrebbe essere incompleto poiché non tutti gli editori forniscono dati di citazione adeguati e completi.

On Il servizio citato da Crossref non sono stati trovati dati su citazioni (ultimo tentativo 2023-01-20 14:01:00).

Questo documento è pubblicato in Quantum sotto il Creative Commons Attribuzione 4.0 Internazionale (CC BY 4.0) licenza. Il copyright rimane dei detentori del copyright originali come gli autori o le loro istituzioni.

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- Platoblockchain. Web3 Metaverse Intelligence. Conoscenza amplificata. Accedi qui.

- Fonte: https://quantum-journal.org/papers/q-2023-01-19-901/

- 1

- 10

- 11

- 1996

- 2011

- 2012

- 2014

- 2016

- 2017

- 2018

- 2019

- 2020

- 2021

- 2022

- 27°

- 28

- 39

- 7

- 9

- a

- sopra

- ABSTRACT

- Academy

- accesso

- ACM

- aggiuntivo

- avanzamenti

- affiliazioni

- algoritmo

- Algoritmi

- Tutti

- ed

- annuale

- Anonimo

- Un altro

- applicazioni

- approcci

- Aprile

- Archivio

- aspetti

- AGOSTO

- Autenticazione

- autore

- gli autori

- Backdoor

- Banca

- basic

- Belgio

- Berkeley

- Bitcoin

- blockchain

- scalabilità blockchain

- libro

- Rompere

- Rottura

- fratelli

- Bruxelles

- costruire

- CA

- cambridge

- non può

- Custodie

- Contanti

- catturati

- ccc

- codice

- codifica

- Monete

- commento

- Popolo

- Comunicazione

- completamento di una

- complessità

- calcolo

- calcoli

- computer

- Informatica

- informatica

- Convegno

- consumato

- contenuto

- contratti

- copyright

- CRC

- crypto

- crittografico

- crittografia

- dati

- David

- DID

- digitale

- discutere

- distribuito

- documento

- durante

- facilmente

- edizione

- editore

- efficiente

- incorporato

- crittografia

- errore

- Anche

- ha spiegato

- favorire

- paure

- fattibile

- pochi

- finanziario

- tecnologie finanziarie

- Pesce

- fisso

- i seguenti

- essere trovato

- Fondazioni

- Francia

- da

- function

- Inoltre

- Gates

- Dare

- Go

- concedere

- Grecia

- Terra

- Grover

- garanzie

- Hard

- Hardware

- harvard

- sentito

- nascosto

- titolari

- spera

- Come

- Tutorial

- HTTPS

- IBRIDO

- IEEE

- in

- informazioni

- informazioni di sicurezza

- innovazioni

- ingresso

- istituzioni

- interessante

- Internazionale

- Introduzione

- IT

- Italia

- Gen

- Gennaio

- JavaScript

- rivista

- Luglio

- Le

- King

- conoscenze

- Cognome

- imparato

- di leasing

- Lasciare

- lettura

- Licenza

- fulmine

- Lista

- Mac

- Fare

- Marzo

- marchio

- matematica

- max-width

- significato

- Soddisfare

- iscrizione

- memorie

- messaggio

- moderno

- soldi

- Mese

- Scopri di più

- Morgan

- multipartitico

- il

- Natura

- New

- New York

- notizie

- Nguyen

- Note

- nucleare

- NY

- ottobre

- ONE

- aprire

- ottica

- Ottica e fotonica

- ottimizzazione

- i

- Altro

- Carta

- Parigi

- parte

- cronologia

- telefono

- Fisica

- pino

- Platone

- Platone Data Intelligence

- PlatoneDati

- per favore

- punto

- in pratica

- pratica

- stampa

- precedente

- Problema

- problemi

- procedimento

- Programmi

- prove

- proprietà

- fornire

- la percezione

- chiave pubblica

- pubblicato

- editore

- editori

- Quantistico

- Computer quantistico

- crittografia quantistica

- correzione di errori quantistici

- informazione quantistica

- casuale

- RE

- reception

- Riferimenti

- rimanente

- resti

- rapporto

- risonanza

- restauro

- robusto

- tondo

- Suddetto

- stesso

- Babbo

- Scalabilità

- schema

- di moto

- SCI

- Scienze

- SCIENZE

- Scott Aaronson

- MARE

- Cerca

- ricerca

- Secondo

- sicuro

- problemi di

- Shor

- mostrare attraverso le sue creazioni

- segno

- firme

- firma

- simulatore

- da

- singolo

- Scetticismo

- Software

- solido

- soluzione

- lo spazio

- giri

- STACS

- Regione / Stato

- stati

- Storia

- Scioperi

- Con successo

- tale

- adatto

- Svizzera

- simposio

- tecniche

- Tecnologie

- carnagione

- Il

- loro

- teorico

- tre

- tempo

- Titolo

- a

- token

- Tokens

- verso

- trasferimento

- per

- universale

- Università

- aggiornato

- URL

- USA

- uso

- APPREZZIAMO

- Convalida

- verificato

- versione

- volume

- W

- ricercato

- Wave

- quale

- OMS

- moglie

- volere

- Lavora

- lavori

- laboratorio

- mondo

- preoccupato

- anno

- Tu

- Trasferimento da aeroporto a Sharm

- youtube

- zefiro

- Zhong

- Zurigo