Momento della lettura: 6 verbaleI creatori di Maze minacciano di pubblicare i dati riservati delle vittime a meno che non venga pagato il riscatto. Il team di Comodo Cyber Security trova anche il mutex di Equation group nell'ultimo attacco.

Il ransomware ha preso una nuova svolta sinistra all'inizio del 2020, evolvendosi da un semplice modello di crittografia e poi estorsione in un assalto in piena regola ai dati, ai segreti e alla reputazione di un'azienda. L'attacco ransomware "tradizionale" è un modello molto discusso che è stato ampiamente trattato in questo blog e da altre pubblicazioni. In breve, tutti i file su un sistema di destinazione sono bloccati con un potente algoritmo di crittografia e l'utente deve pagare all'aggressore una tassa di riscatto per sbloccarli. No software di sicurezza o un esperto informatico può decrittografare quei file, rendendo questo uno degli attacchi più pericolosi che un'azienda possa affrontare. Ransomware paralizza le aziende che hanno bisogno dei propri file per le operazioni quotidiane e le mette in un angolo dove devono pagare la tariffa o provare a lottare senza accedere ai propri dati.

Ebbene, per quanto strano possa sembrare, un giorno potremmo guardare indietro al "vecchio ransomware" con un senso di nostalgia e desiderare ardentemente quei tempi più semplici. Sembra che l'attacco tradizionale sia stato solo il primo passo di una confraternita criminale che ha trovato i suoi piedi con il modello di crittografia, usandolo come un mattone da cui costruire attacchi ancora più efficaci. Continua a leggere per scoprire perché.

Dopo un attacco ransomware, alcune aziende hanno pagato la quota per recuperare i propri dati, ma altre hanno deciso di non rivelare l'attacco né di pagare il riscatto. Hanno invece ricostruito i loro dati dai backup o con altri mezzi e gradualmente si sono rimessi in carreggiata. Ha chiaramente infastidito gli sviluppatori di Maze il fatto che alcune vittime stessero semplicemente ignorando tutto il loro duro lavoro, quindi si sono impegnati a creare un maggiore incentivo per loro a pagare. Questo incentivo è arrivato sotto forma di esfiltrazione dei file dell'azienda e minacciando di rilasciarli al pubblico se non avessero pagato la quota. I creatori di Maze sono persino arrivati al punto di creare un sito Web "vergognoso" che elenca le aziende che sono cadute preda del loro ransomware ma non avevano ancora pagato il riscatto.

Questo presenta un doppio o addirittura triplo attacco particolarmente violento per la vittima. Non solo i loro file sono inaccessibili, un colpo potenzialmente paralizzante per organizzazioni come ospedali e istituzioni finanziarie, ma ora rischiano che i loro dati vengano rilasciati al pubblico o venduti a uno dei loro concorrenti. Naturalmente, questo è un mal di testa ancora maggiore per le aziende che sono vincolate dalle leggi sulla riservatezza dei clienti. C'è anche la perdita di reputazione e il possibile impatto sulla valutazione del mercato azionario se la violazione diventa pubblica. In terzo luogo, se avessero cercato di nascondere l'attacco in primo luogo, avrebbero dovuto essere schiacciati da regolamenti che impongono alle aziende di rivelare eventuali violazioni di questa natura.

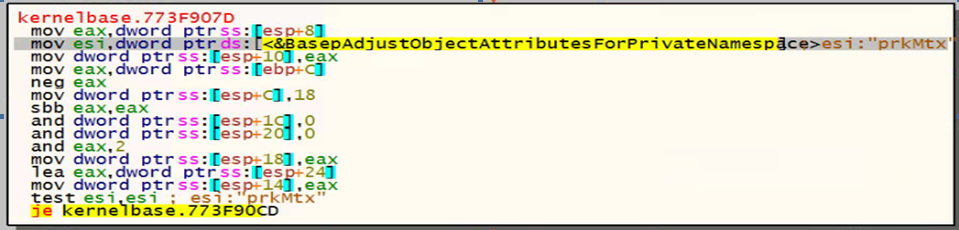

Non è una bella immagine, vero? In effetti, l'FBI considerava Maze una minaccia così seria da emettere un avvertimento alle aziende al riguardo. Con l'aiuto di Comodo Cyber Security team, questo blog esamina più da vicino il funzionamento del nuovo ransomware Maze. Un elemento degno di nota è la presenza dell'oggetto mutex "prkMtx" nel codice. Questo oggetto viene utilizzato dalla libreria di sfruttamento di Equation Group, "gPrivLibh". Per quelli di voi che vivono al di fuori del mondo di nicchia dell'analisi delle minacce, l'Equation Group è un team di sviluppo strettamente legato agli attacchi Stuxnet e Flame. Molti esperti ritengono che il gruppo abbia legami con la NSA. Gli sviluppatori di Maze ovviamente hanno cooptato il mutex e lo hanno utilizzato nel loro ransomware, dimostrando che "il malware è malware", indipendentemente dalle "buone" intenzioni soggettive degli autori originali.

Cos'è il ransomware Maze?

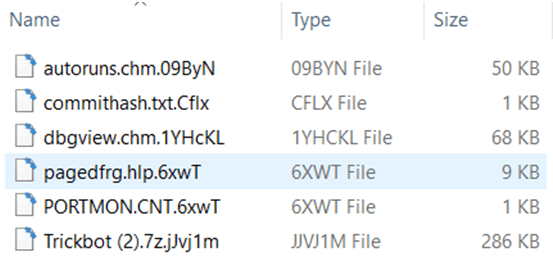

Il ransomware Maze, precedentemente noto come ChaCha, viene distribuito tramite e-mail malspam che contengono il malware come allegato, tramite kit di exploit come Spleevo e Fallout e violando le connessioni RDP con password deboli. Il suo carico utile è crittografare tutti i dati sulle unità di una vittima con la crittografia RSA-2048 e il cifrario a flusso chacha20, quindi richiedere una tassa di riscatto per decrittografare i dati. L'immagine sotto mostra le varie estensioni che Maze aggiunge ai file crittografati:

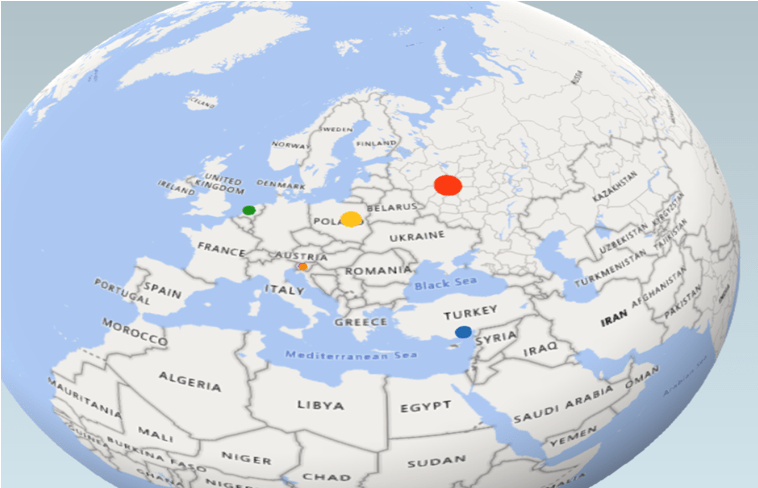

Il malware inserisce quindi un messaggio di riscatto sul desktop dell'utente. I ricercatori di Comodo hanno identificato i primi 5 server di comunicazione Maze in Russia, Polonia, Turchia, Paesi Bassi e Austria:

Anatomia di un attacco labirinto

Maze è una famiglia altamente sofisticata che ha forti eccezioni multilivello e tecniche anti-debugging che impediscono ai team di ricerca di accedere al contenuto originale del ransomware. Il team di ricerca sulle minacce di Comodo è riuscito a superare queste barriere per portare alla luce dettagli mai visti prima.

Ci sono tre parti dell'analisi:

A) Elenco IP, estensioni web e URL codificati

B) Processo di crittografia dei file

C) Schermata di blocco, note di decrittografia e link di decrittazione

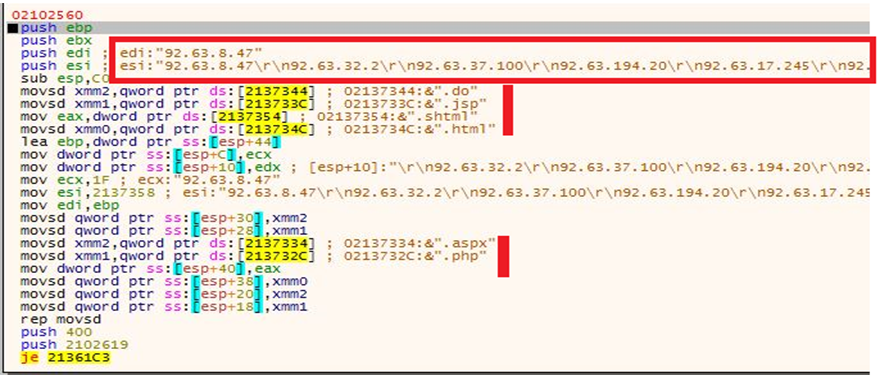

A) Elenco IP, estensioni web e URL codificati

L'elenco IP di Maze include 14 indirizzi IP hard-coded, che indicano un'ampia distribuzione di server. Gli indirizzi nell'elenco sono:

92.63.8.47

92.63.32.2

92.63.37.100

92.63.194.20

92.63.17.245

92.63.32.55

92.63.11.151

92.63.194.3

92.63.15.8

92.63.29.137

92.63.32.57

92.63.15.56

92.63.32.52

92.63.15.6

Ci sono anche 6 estensioni web hard-coded: ".do", ".jsp", ".shtml", ".html", ".aspx" e ".php":

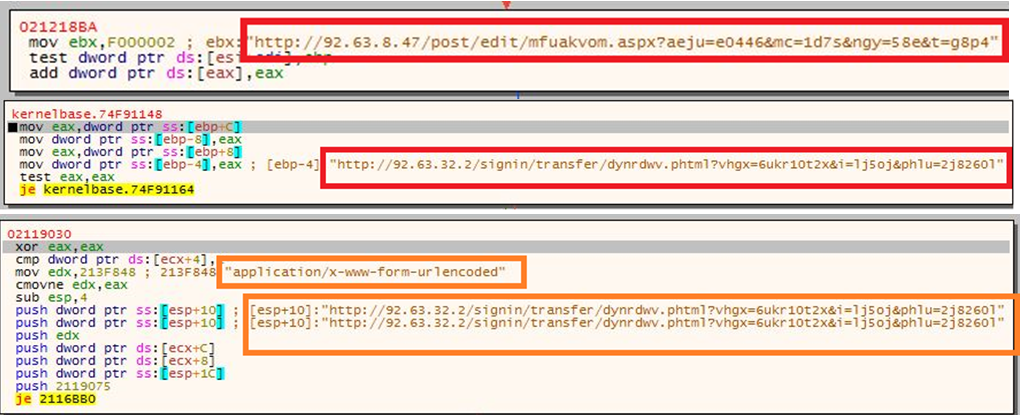

Maze utilizza le seguenti formazioni di URL ("post / edit" e "siginin / transfer"):

B) Processo di crittografia dei file ransomware:

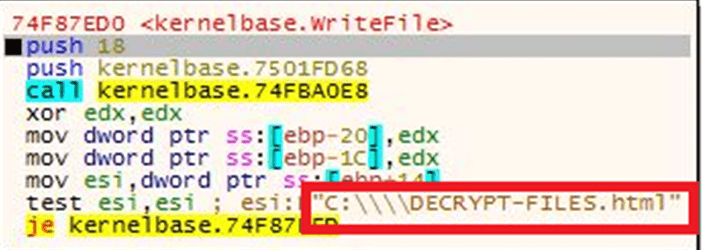

Maze crea un inventario di tutti i file / cartelle sull'unità di sistema della macchina vittima e li elenca in un file chiamato "DECRYPT-FILES.html":

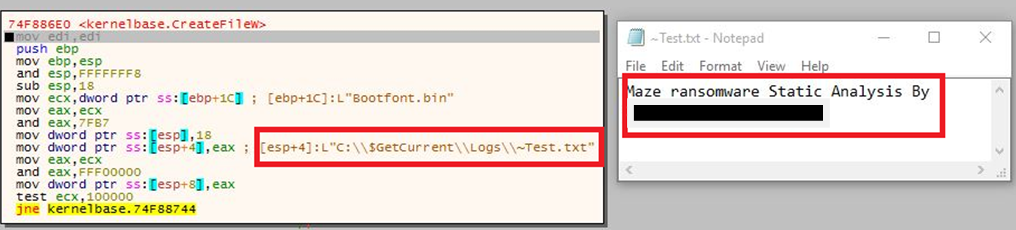

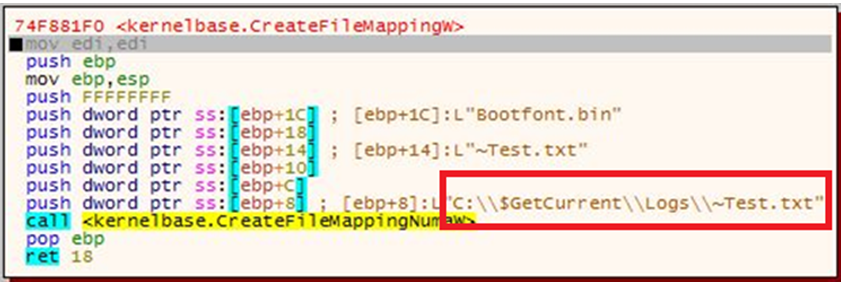

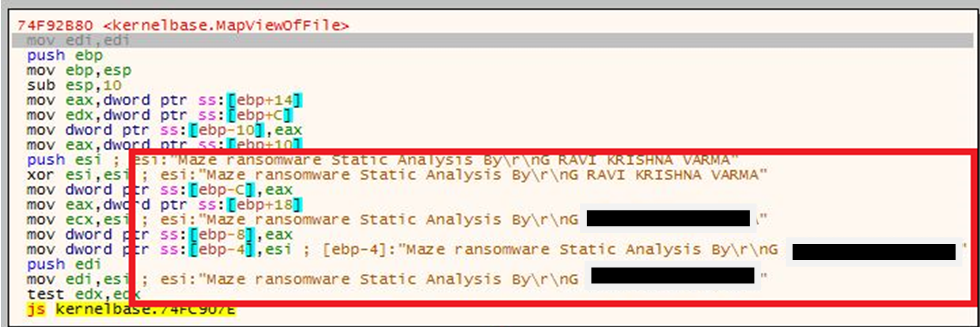

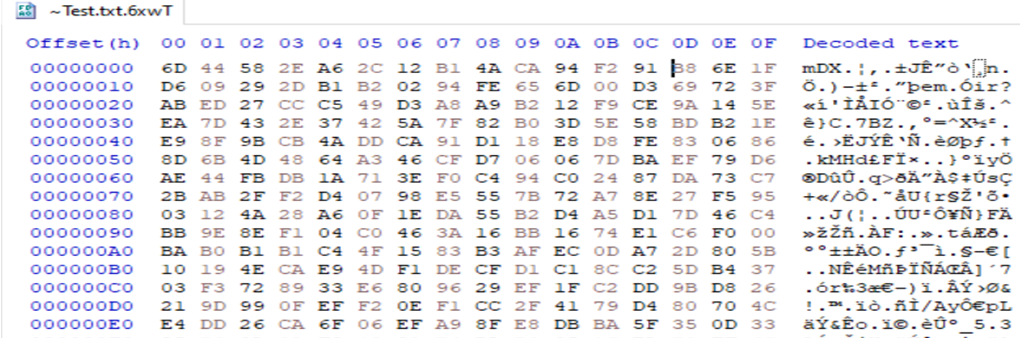

Il team di Comodo ha verificato la complessità della crittografia di Maze eseguendo un file di prova attraverso il suo processo di crittografia. Il file, denominato "~ Test.txt", è stato sottoposto a crittografia con chiamate API CreateFileW, ReadFile, CreateFileMappingW e MapViewOfFile:

Lo screenshot seguente mostra il contenuto del file prima della crittografia:

La versione post-crittografia e il relativo dump esadecimale sono mostrati di seguito:

C) Schermata di blocco, note di decrittografia e link di decrittazione

La richiesta di riscatto di Maze non solo spiega cosa è successo e come pagare, ma dedica molto tempo a cercare di "vendere" la via di pagamento alla vittima. Gli hacker sembrano essersi resi conto che la messaggistica e le minacce spaventose sono una scarsa tecnica di conversione dei clienti e sono passati a messaggi più persuasivi per chiudere prima la "vendita".

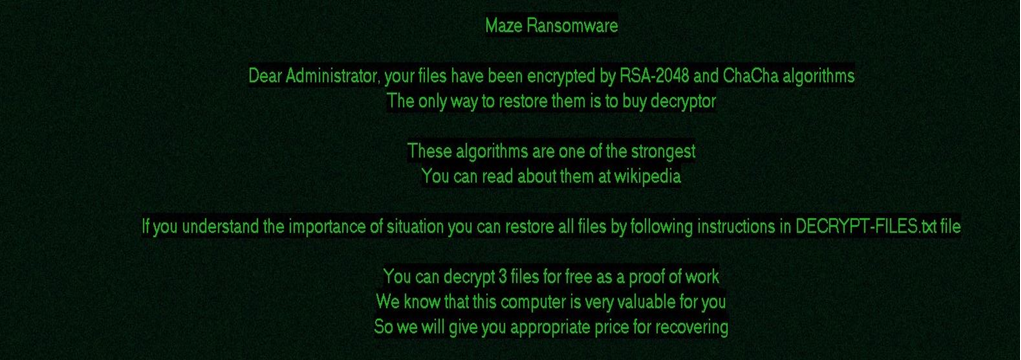

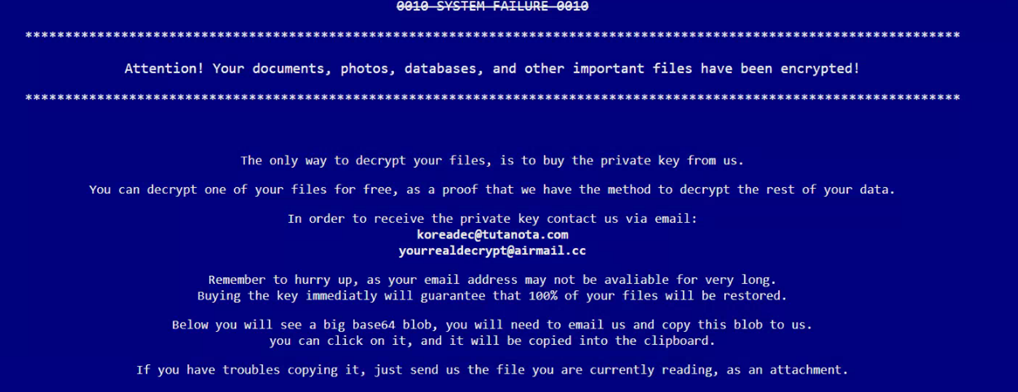

La schermata di blocco comunica all'utente che i suoi file sono stati crittografati e sottolinea la forza degli algoritmi utilizzati. La pagina incoraggia anche l'utente a ricercare gli algoritmi per confermare le proprie affermazioni. Questo presumibilmente è per accelerare i pagamenti scoraggiando l'utente dal perdere tempo nel tentativo di recuperare i file. Come tecnica di vendita distopica, consentono anche alla vittima di decrittografare 3 file gratuitamente per dimostrare che il loro decodificatore funziona. La speranza è che l'utente sia più propenso a pagare se ha prove solide che il processo di decrittazione funziona effettivamente:

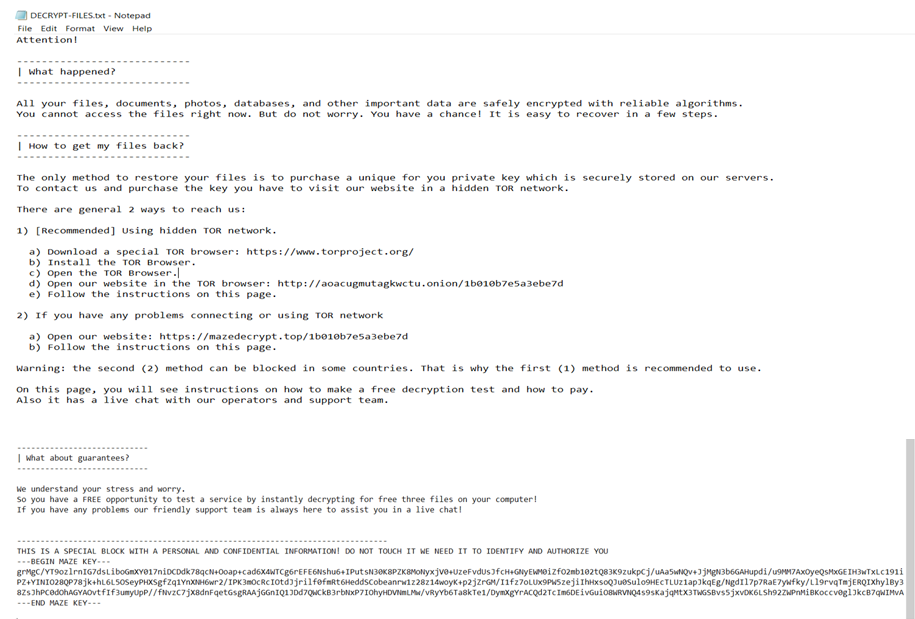

La nota di accompagnamento ribadisce la gravità della situazione e contiene istruzioni dettagliate su come contattare gli hacker per effettuare il pagamento. La nota è chiara e ben strutturata, prendendo in prestito lo stile delle principali pagine delle FAQ con titoli come "Cosa è successo?" e "Come posso recuperare i miei file?":

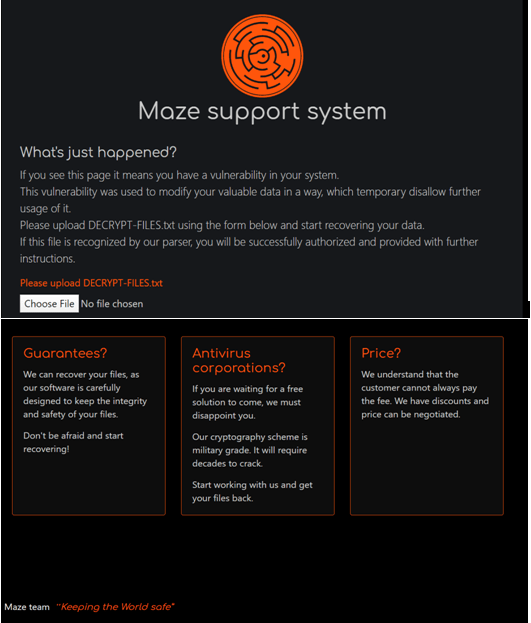

La seconda opzione nella nota incoraggia l'utente a visitare il proprio sito Web informativo all'indirizzo https://mazedecrypt.top/2b1b010e7a5ebe3d. Ancora una volta, il sito offre la prova di un'operazione di marketing intelligente con messaggi rassicuranti per rassicurare l'utente che il pagamento è la decisione corretta. Riferendosi alle vittime come "clienti", pretende di essere un sito di supporto indipendente dedicato alla nobile missione di salvare i file dell'utente:

Il sito chiede all'utente di caricare il file 'DECRYPT-FILES.txt' in modo che gli hacker possano identificare la vittima.

Nessun addebito è dichiarato apertamente per la decrittazione, piuttosto la fase 2 del ricatto incoraggia l'utente a contattare koreadec@tutanota.com e yourealdecrypt@airmail.cc per 'negoziare' un prezzo:

Software di protezione da ransomware

Il post Ransomware evoluto - Il nuovo attacco Maze aggiunge la minaccia della pubblicazione dei dati al modello ransomware esistente apparve prima Notizie Comodo e informazioni sulla sicurezza di Internet.

- Coinsmart. Il miglior scambio di bitcoin e criptovalute d'Europa.

- Platoblockchain. Web3 Metaverse Intelligence. Conoscenza amplificata. ACCESSO LIBERO.

- Criptofalco. Radar Altcoin. Prova gratuita.

- Fonte: https://blog.comodo.com/pc-security/new-maze-attack-adds-threat-of-data-publication-to-existing-ransomware-model/

- "

- 11

- 2020

- a

- Chi siamo

- accelerare

- accesso

- Accedendo

- indirizzi

- algoritmo

- Algoritmi

- Tutti

- .

- analitica

- api

- Austria

- gli autori

- backup

- barriere

- prima

- essendo

- sotto

- Bloccare

- Blog

- Prestiti

- violazione

- violazioni

- costruire

- Costruzione

- aziende

- oneri

- più vicino

- codice

- Comunicazione

- Aziende

- azienda

- Società

- concorrenti

- computer

- Connessioni

- contatti

- contiene

- contenuto

- creare

- crea

- Creazione

- creatori

- Azione Penale

- Cyber

- sicurezza informatica

- dati

- giorno

- deciso

- decisione

- dedicato

- Richiesta

- tavolo

- dettagliati

- dettagli

- sviluppatori

- Mercato

- Dsiplay

- distribuito

- distribuzione

- doppio

- guidare

- cumulo di rifiuti

- Presto

- Efficace

- incoraggia

- crittografia

- evoluzione

- esistente

- esperto

- esperti

- Sfruttare

- estensioni

- Faccia

- fallout

- famiglia

- FAQ

- fbi

- Piedi

- finanziario

- Istituzioni finanziarie

- ricerca

- Nome

- i seguenti

- modulo

- Gratis

- da

- ottenere

- maggiore

- Gruppo

- Gruppo

- hacker

- successo

- fatica

- Aiuto

- nascondere

- vivamente

- speranza

- ospedali

- Come

- Tutorial

- HTTPS

- identificare

- Immagine

- inclusi

- studente indipendente

- informazioni

- istituzioni

- Internet

- Internet Security

- inventario

- IP

- Gli indirizzi IP

- IT

- conosciuto

- con i più recenti

- Legislazione

- Biblioteca

- probabile

- Lista

- elenchi

- vivere

- bloccato

- Guarda

- macchina

- corrente principale

- make

- Fare

- il malware

- gestito

- Marketing

- Importanza

- si intende

- messaggi

- di messaggistica

- forza

- Missione

- modello

- Scopri di più

- maggior parte

- Natura

- Nessuno dei due

- Olanda

- notizie

- Note

- Offerte

- operazione

- Operazioni

- Opzione

- minimo

- organizzazioni

- Altro

- pagato

- particolarmente

- Le password

- Paga le

- Pagamento

- pagamenti

- immagine

- Polonia

- povero

- possibile

- presenza

- regali

- piuttosto

- prezzo

- processi

- prova

- protezione

- la percezione

- pubblicazioni

- pubblicare

- Ransom

- ransomware

- Attacco ransomware

- realizzato

- Recuperare

- normativa

- rilasciare

- rilasciato

- reputazione

- richiedere

- riparazioni

- ricercatori

- Rischio

- strada

- running

- Russia

- vendite

- risparmio

- allo

- problemi di

- senso

- grave

- set

- mostrato

- site

- situazione

- So

- venduto

- solido

- alcuni

- sofisticato

- Stage

- ha dichiarato

- ruscello

- forza

- forte

- style

- supporto

- sistema

- Target

- team

- le squadre

- tecniche

- dice

- test

- Il

- minacce

- tre

- Attraverso

- tempo

- volte

- top

- top 5

- pista

- tradizionale

- Turchia

- sbloccare

- uso

- Valorizzazione

- vario

- versione

- vittime

- sito web

- Sito web

- Che

- OMS

- senza

- Lavora

- lavori

- mondo