Momento della lettura: 3 verbale

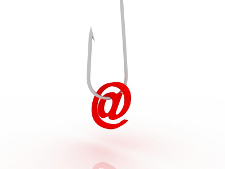

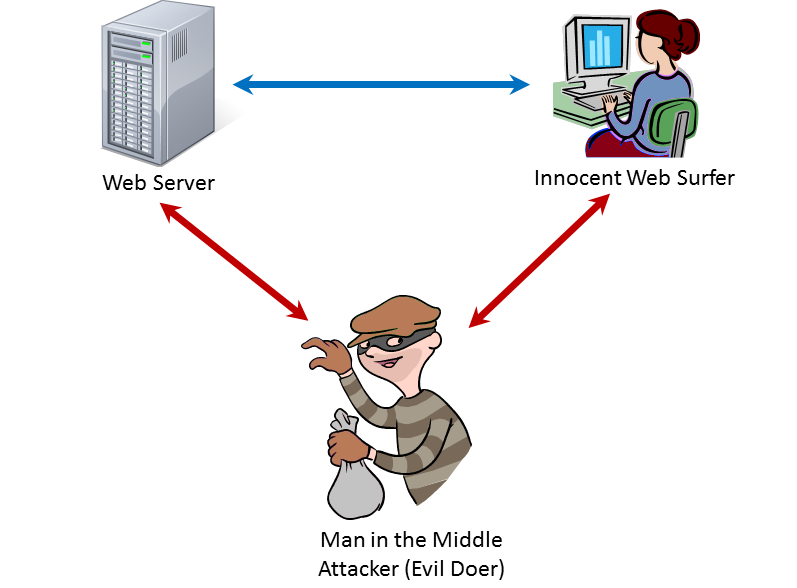

Quando eri un bambino, presumendo di essere davvero cresciuto, hai mai giocato al gioco "Man in the Middle"? È lì che due giocatori giocano una partita di cattura con una palla grande, ma devono lanciarla sopra la testa di un terzo giocatore nel mezzo. Il giocatore nel mezzo vince la partita se riesce a intercettare la palla.

Quando eri un bambino, presumendo di essere davvero cresciuto, hai mai giocato al gioco "Man in the Middle"? È lì che due giocatori giocano una partita di cattura con una palla grande, ma devono lanciarla sopra la testa di un terzo giocatore nel mezzo. Il giocatore nel mezzo vince la partita se riesce a intercettare la palla.

Nella sicurezza della rete, un "L'attacco dell'uomo nel mezzo"Si riferisce a un hacker che è in grado di inserirsi nel mezzo della comunicazione tra un sistema client e un sistema server. Induce il client a pensare di essere il server e il server a pensare di essere il client. Se l'hacker ha successo vince e gli obiettivi dell'attacco perdono. A seconda di quanto sia dannoso l'attaccante, potrebbero perdere molto tempo.

Gli attacchi Man in the Middle (MIM) possono essere utilizzati per monitorare il traffico di rete per rubare dati preziosi o credenziali di sicurezza come ID e password. Può essere utilizzato per generare un attacco Denial of Service che rallenta o interrompe la comunicazione di rete. Può essere utilizzato per reindirizzare un visitatore del sito Web a un sito falso come parte di un piano criminale. Può essere utilizzato per intercettare file ed e-mail. Può essere utilizzato per infettare un client e un server con un virus.

Ad esempio, un utente accede al sito Web della propria banca per effettuare operazioni bancarie online. Tuttavia, un uomo nel mezzo dell'attacco lo reindirizza a un sito Web falso che assomiglia a quello della banca. L'hacker acquisisce le informazioni di accesso e dell'account dell'utente. Può elaborare le transazioni dell'utente in modo che non sappiano che c'è qualcosa di sbagliato, fino a quando non trovano il loro account razziato in seguito dall'hacker.

La comunicazione Web è particolarmente preoccupante perché il protocollo di trasferimento ipertestuale (HTTP) utilizza messaggi di testo ASCII trasferiti in modo asincrono. HTTP non stabilisce una connessione continua richiesta per la sicurezza. Con http, è relativamente semplice per un hacker intercettare, leggere e modificare i messaggi. Prima che Internet potesse essere commercializzato nel 1994, doveva esserci un modo per creare connessioni sicure con messaggi crittografati.

Netscape è stato creato in questo modo con il protocollo SSL (Secure Socket Layer) che funziona in combinazione con HTTP per fornire connessioni crittografate e sicure su Internet. Non fornirei mai informazioni personali su un sito Web se non visualizzo https nella riga dell'indirizzo! Tuttavia, la strategia di crittografia utilizzata da SSL può lasciare un'apertura per un attacco MIM. Il browser invia un messaggio al server Web per avviare il processo e il server risponde con le informazioni per creare la connessione protetta in un file chiamato certificato. Include un valore chiamato "chiave" di cui il browser ha bisogno per crittografare i suoi messaggi per il server. Se un hacker può creare un processo MIM, può sostituire la propria chiave con quella del web server. Può quindi leggere e modificare i messaggi del browser. Può fare lo stesso con i messaggi del server.

Ora, ecco la parte davvero spaventosa. I tutorial su come creare un MIM sono disponibili su Internet, inclusi i video di YouTube. Se ciò non bastasse, ci sono strumenti disponibili sul web che automatizzeranno e semplificheranno il processo di creazione di un MIM. In che modo i poteri che possono permettere che ciò accada? Oltre a una piccola cosa chiamata Primo Emendamento, ci sono usi legittimi per MIM. Le aziende sono autorizzate a monitorare l'utilizzo delle risorse aziendali da parte dei dipendenti. Usano MIM per guardare cosa stanno facendo i dipendenti e leggere le loro e-mail. Sembra un po 'inquietante, ma i dipendenti spesso abusano dei loro privilegi e i datori di lavoro hanno il diritto di sapere.

Fortunatamente, un'altra funzionalità è stata integrata in SSL per affrontare questo problema. Un certificato SSL include un campo per una "firma". La firma è il nome di una parte che ha verificato che il certificato proviene dal sito con cui sta tentando di comunicare. Un processo MIM può comunque avere esito positivo se il certificato è stato revocato o è "autofirmato". Un certificato autofirmato è firmato dal sito stesso.

Tuttavia, se il certificato è firmato da una terza parte denominata Autorità di certificazione (CA), il browser ha la certezza che il certificato viene effettivamente rilasciato al proprietario del sito.

Problema risolto? Parzialmente, ma c'è un'altra cosa da considerare.

Esistono diversi livelli di garanzia forniti da una CA. Per transazioni importanti, in particolare transazioni finanziarie, desideri che gli utenti del tuo sito siano certi che sei un'operazione in corso legittima. Per quello, dovresti ottenere un Convalida avanzata (EV) SSL il massimo livello di garanzia fornito.

Con EV di Comodo, tu e tutti i visitatori di un sito Web potete tenere d'occhio il "Man in the Middle" !.

INIZIA LA PROVA GRATUITA OTTIENI IL TUO SCORECARD DI SICUREZZA ISTANTANEO GRATUITAMENTE

- blockchain

- geniale

- portafogli di criptovaluta

- cryptoexchange

- sicurezza informatica

- i criminali informatici

- Cybersecurity

- Sicurezza informatica Comodo

- Dipartimento di Sicurezza Nazionale

- portafogli digitali

- e-commerce

- firewall

- Kaspersky

- il malware

- Mcafee

- NextBLOC

- Platone

- platone ai

- Platone Data Intelligence

- Gioco di Platone

- PlatoneDati

- gioco di plato

- VPN

- sicurezza del sito Web

- zefiro