Tempo per leggere: 6 verbale

Man mano che le nuove blockchain continuano a essere lanciate, i ponti cross-chain stanno diventando più indispensabili che mai per migliorare l'interoperabilità tra gli ecosistemi blockchain.

Detto questo, la nuova innovazione pone anche le basi per un gran numero di vettori di attacco. Secondo Chainalysis, Hack del ponte a catena incrociata da soli costituiscono fino al 69% dei fondi rubati nel 2022.

Ce ne sono stati 13 Ponte a catena incrociata

” data-gt-translate-attributes=”[{“attribute”:”data-cmtooltip”, “format”:”html”}]”>attacchi cross-chain bridge avanti e indietro, con il 2022 che è l'anno con il maggior numero maggioranza.

Questo articolo fornisce una sintesi di tutti gli eventi di hacking cross-chain del 2022 per una migliore chiarezza sul sicurezza dei ponti trasversali nei tempi di oggi.

In che modo i ponti a catena incrociata producono l'interoperabilità delle risorse crittografiche?

Capiamo il funzionamento di a Ponte a catena incrociata

” data-gt-translate-attributes=”[{“attribute”:”data-cmtooltip”, “format”:”html”}]”>ponte cross-chain attraverso un esempio.

Un utente ha risorse sulla rete Ethereum ma deve utilizzarle su Polygon. Cerca immediatamente uno scambio centralizzato come Coinbase o Binance e converte le sue partecipazioni in ETH in MATIC da utilizzare su Polygon.

Ora vuole che il token MATIC rimanente venga riconvertito in ETH. Quindi, dovrà ripetere di nuovo lo stesso processo.

È interessante notare che i ponti cross-chain semplificano il processo e forniscono un modo più semplice per trasferire risorse avanti e indietro tra diverse reti blockchain.

Come si fa?

La maggior parte dei bridge cross-chain funziona sul modello lock-and-mint per ottenere l'interoperabilità.

Lo stesso scenario in cui l'utente desidera utilizzare i token ETH sulla rete Polygon. Diamo un'occhiata a come può farlo attraverso a Ponte a catena incrociata

” data-gt-translate-attributes=”[{“attribute”:”data-cmtooltip”, “format”:”html”}]”>ponte a catena incrociata.

- L'utente può inviare il token ETH a un indirizzo specifico sulla catena Ethereum e pagare la commissione di transazione.

- I token ETH sono bloccati in uno smart contract dal validatore o detenuti da un servizio di custodia.

- Ora i token MATIC di valore pari ai token ETH bloccati vengono coniati sulla catena Polygon (ovvero la catena di destinazione)

- L'utente riceve il token MATIC nel suo portafoglio e può utilizzarlo per effettuare transazioni

Cosa succede se l'utente vuole recuperare il suo token ETH?

È qui che entra in gioco il "bruciare i gettoni".

- L'utente può inviare il token MATIC rimanente nel portafoglio a un indirizzo specifico nella catena Polygon.

- Questi token MATIC vengono bruciati in modo tale che i fondi non possano essere riutilizzati

- I contratti intelligenti o il servizio di custodia rilasciano il token ETH e li accreditano nel portafoglio dell'utente.

In realtà, i ponti cross-chain funzionano avvolgendo i token da utilizzare da una blockchain all'altra.

Se un utente desidera utilizzare Bitcoin nella rete Ethereum, i ponti cross-chain convertono il BTC nella blockchain Bitcoin in Bitcoin avvolto (wBTC) nella blockchain Ethereum.

Osservando questo, possiamo facilmente affermare che ci sono notevoli complessità in quanto la blockchain di origine e di destinazione utilizza due diversi contratti intelligenti. E quindi, i problemi da entrambe le parti mettono a rischio i fondi dell'utente.

I bridge possono essere di due tipi: fidati e senza fiducia

In generale, il tipo di ponte determina chi detiene il potere sui fondi.

Ponti fidati sono gestiti da entità centrali che prendono in custodia i fondi trasferiti tramite bridge.

Ponti senza fiducia funzionano su smart contract e algoritmi e lo smart contract stesso avvia ogni azione. Quindi, in questo modo, gli utenti hanno il controllo sulle proprie risorse.

Interruzioni che hanno portato a violazioni del ponte tra le catene

I recenti record di hack del 2021-22 mostrano chiaramente che i bridge DeFi sono gli obiettivi più ricercati dagli aggressori.

Tracciare gli attacchi che si sono mai verificati dalla fondazione dei ponti a catena incrociata

Come detto prima, il 2022 contribuisce alla maggior parte degli hack e diamo un'occhiata a cosa è andato storto in tutti questi hack.

BSC (non certificato)

"Token da 2 milioni di BNB del valore di $ 586 milioni rubato dall'hub di token BSC."

Hub token BSC è un ponte Binance che collega la vecchia catena Binance Beacon e la catena BNB. L'attaccante mostrando una falsa prova di deposito sulla catena Binance Beacon, ha coniato 2 milioni di BNB dal bridge BNB.

L'hacker ha sfruttato la falla nel bridge Binance che verificava le prove e prendeva in prestito 1 milione di BNB ciascuna da due transazioni.

L'attaccante ha quindi utilizzato il fondo preso in prestito come garanzia sul protocollo Venus della piattaforma di prestito BSC e la liquidità è stata immediatamente trasferita ad altre reti blockchain.

Attacco Nomade

"Il ponte Nomad è caduto per un attacco selvaggio perdendo 190 milioni di dollari di liquidità"

Nomad si è rivelato essere un hack senza autorizzazione a cui chiunque poteva partecipare e sfruttare. Dopo l'upgrade di routine del contratto, il contratto Replica è stato inizializzato con un bug.

La funzione process() è responsabile dell'esecuzione dei messaggi cross-chain e ha un requisito interno per convalidare la merkle root per l'elaborazione dei messaggi.

Approfittando del bug di codifica, l'exploiter è stato in grado di chiamare direttamente la funzione process() senza dover 'provarne' la validità.

Il bug nel codice ha convalidato il valore "messaggi" di 0 (non valido, secondo la logica legacy) come "provato". Pertanto, ciò significava che qualsiasi chiamata process() veniva approvata come valida, portando allo sfruttamento dei fondi dal bridge.

Molti hacker hanno colto l'occasione per saccheggiare enormi quantità di denaro tramite un semplice copia/incolla della stessa chiamata di funzione process() tramite Etherscan.

Ponte dell'armonia

"Harmony ha preso la strada difficile perdendo oltre $ 100 milioni a causa di un compromesso sulla chiave privata"

Harmony bridge è stato protetto da 2 of 5 multisig, dove il vettore di attacco è riuscito ad ottenere l'accesso a due indirizzi.

L'hacker ha utilizzato l'indirizzo compromesso necessario per passare qualsiasi transazione e alla fine ha preso in mano $ 100 milioni dal bridge.

Pochi sospettano che la compromissione della chiave privata possa essere dovuta all'accesso da parte dell'hacker ai server che eseguono questi hot wallet.

Rete Ronin (non certificata)

"Il più grande degli hack crittografici: l'exploit di Ronin per ~ $ 624 milioni"

Ronin era una catena laterale di Ethereum che lavorava sul modello Proof of Authority con nove validatori per l'approvazione delle transazioni.

È necessaria l'approvazione di cinque validatori su nove per approvare le transazioni di deposito e prelievo. Di questi, quattro validatori sono membri del team interno ed è necessaria solo un'altra firma per autorizzare le transazioni.

Oltre a compromettere i quattro nodi validatori interni, l'hacker ha ottenuto anche l'accesso a questa quinta firma, prosciugando i fondi del contratto ponte Ronin.

Purtroppo, l'attacco è stato identificato dopo quasi una settimana.

Metro.io (Non certificato)

"$ 4.4 milioni prelevati da Meter.io a causa di un attacco al ponte"

Meter.io, un fork di ChainBridge di chainSafe, lanciato con una modifica del metodo di deposito da parte del gestore ERC20.

Le discrepanze nel metodo di deposito sono state sfruttate dall'hacker, che ruba fondi inviando un importo arbitrario nel dati della chiamata.

wormhole

"Incidente di wormhole con l'hacker che ha incassato 326 milioni di dollari nel processo"

Wormhole, un ponte Solana, è stato manipolato per credere che 120 ETH fossero depositati su Ethereum, il che ha permesso all'hacker di coniare asset avvolgenti equivalenti su Solana.

Gli hacker hanno approfittato delle carenze nel 'Solana_program::sysvar::instructions' e nel 'Solana_program' che non verificavano correttamente l'indirizzo. Usando questo, l'attaccante ha fornito un indirizzo contenente solo 0.1 ETH e ha prodotto un falso "Set di firme" per coniare fraudolentemente 120k avvolto ETH su Solana.

Qbridge (Non certificato)

"Qbridge sotto l'obiettivo per un exploit da 80 milioni di dollari"

Qubit consente la collateralizzazione cross-chain degli asset tra Ethereum e BSC.

L'errore logico nel bug ha reso xETH disponibile su BSC senza un deposito di ETH su Ethereum. Ciò ha fatto sì che gli hacker acquisissero prestiti collaterali su Qubit nonostante non avessero depositi bloccati nel contratto Ethereum.

Un po' di luce sulla sicurezza del ponte a catena incrociata

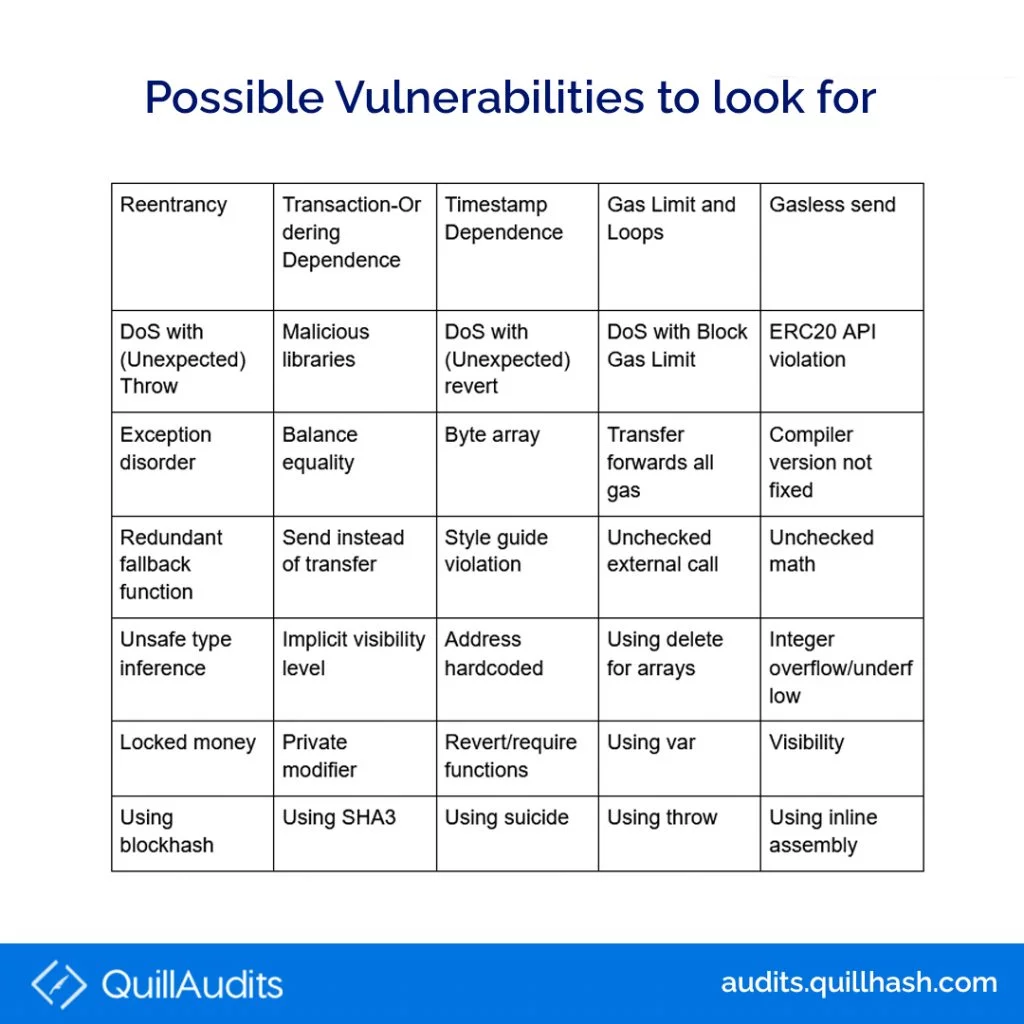

Oltre alle misure di sicurezza integrate nella progettazione del protocollo, l'esecuzione di controlli di controllo approfonditi e regolari riduce al minimo la superficie di rischio degli attacchi. Pioniera di QuillAudit come Società di revisione di primo livello con una buona reputazione globale per la sicurezza dei progetti.

10 Visualizzazioni

- Bitcoin

- blockchain

- conformità blockchain

- conferenza blockchain

- coinbase

- geniale

- Consenso

- conferenza crittografica

- criptazione mineraria

- criptovaluta

- decentrata

- DeFi

- Risorse digitali

- Ethereum

- machine learning

- gettone non fungibile

- Platone

- platone ai

- Platone Data Intelligence

- Platoneblockchain

- PlatoneDati

- gioco di plato

- Poligono

- prova di palo

- quillhash

- trend

- W3

- zefiro