- Un attacco Sybil è un attacco dannoso che prende di mira l'intera rete crittografica e crea account duplicati per fingere di essere utenti reali.

- Un attacco diretto è spesso semplice e inizia con una singola nota all’interno della rete crittografica che effettua lo spoofing o la duplicazione di altri nodi.

- Due aspetti critici rendono ingombrante l’attacco Subil. Il primo è che un hacker crittografico può lanciarlo dall'interno o dall'esterno della rete crittografica.

Tutto nell'era digitale ha una contraffazione, un duplicato leggermente più economico o privo della qualità adeguata dell'originale. La duplicazione o il mimetismo sono spesso una risposta all’aumento della domanda. Nella criptovaluta, la duplicazione è comune poiché le risorse digitali differiscono leggermente l'una dall'altra. Questo può essere in termini di marchio, meccanismo o anche titolo. Sfortunatamente, gli hacker e i truffatori di criptovalute hanno preso l'arte della duplicazione e l'hanno utilizzata per aggirare gli standard di sicurezza stabiliti nella sicurezza Blockchain. Con la recente rivolta nell’ecosistema crittografico africano, gli hacker delle criptovalute puntano a trarre profitto dall’aumento degli utenti. L'attacco Sybil è l'attacco di duplicazione critico che spesso si verifica e supporta altre vulnerabilità della sicurezza blockchain.

Cos'è un attacco Sybil

La tecnologia Blockchain e le reti crittografiche hanno trasformato il mondo tecnologico. Mentre entriamo nella nuova era, alcuni desiderano trarre profitto dalle risorse digitali senza passare attraverso il processo previsto. Fin dal suo debutto e concetto iniziale, la funzionalità principale della sicurezza blockchain è stata quella di limitare qualsiasi alterazione dei dati. Tuttavia, i truffatori di criptovalute hanno modificato il loro modo di pensare e hanno utilizzato la creatività per creare nuovi attacchi crittografici. L’attacco di Sybil è il risultato di tale ingegnosità.

Inoltre, leggi Come risolvere il trilemma della blockchain utilizzando lo sharding

Un attacco Sybil è un attacco dannoso che prende di mira l'intera rete crittografica e crea account duplicati per fingere di essere utenti reali. Ciò generalmente comporta diversi problemi, soprattutto quando è necessario il meccanismo di consenso per completare il processo di convalida.

Un attacco Sybil compromette la sicurezza della blockchain e la rete crittografica prendendo lentamente il controllo del web e delle risorse digitali attraverso nodi falsi.[Foto/DCXLearn]

La parola Sybil deriva dal libro “Sybil” della famosa scrittrice Flora Rheta Schreiber. La protagonista di questo libro è Sybil Dorsett, una giovane donna che soffre di disturbo dissociativo dell'identità (DID). Il DID è un disturbo psicologico e un fenomeno che consente agli individui di avere identità diverse.

Questo è il meccanismo preciso utilizzato da un cyber hacker. Un cyber hacker può assumere il controllo di un’intera rete blockchain creando più identità e i meccanismi dietro la rete crittografica penseranno che ci siano 30 nodi. In realtà, potrebbero essere uno o due nodi.

L’obiettivo finale principale di questo attacco è aggirare la sicurezza della blockchain. Per trarre vantaggio da utenti legittimi impersonificandoli e utilizzando le credenziali del loro account per le risorse digitali.

Un attacco Sybil consente a un hacker di creare un account con un punteggio di reputazione elevato. Ciò fa sembrare che l'individuo abbia convalidato diversi blocchi all'interno della rete crittografica. Se il sistema blockchain lo rileva, assegnerà all’utente una nuova partnership da convalidare e il ciclo si ripete.

Come funziona Sybil

Similmente alla pianificazione di un progetto o alla formulazione di una strategia, gli hacker di criptovalute seguono un piano passo dopo passo per eseguire l'attacco Sybil. Sybil generalmente crea più di un personaggio. Ciò significa che ogni account deve apparire legittimo e, pertanto, richiederà l'impersonificazione di un utente legittimo. Per raggiungere questo obiettivo, gli hacker tendono a trovare modi per acquisire credenziali come indirizzi e-mail e password e prendono di mira principalmente cittadini ignari che rinunciano innocentemente a tali informazioni vitali.

Il passo successivo in un attacco Sybil è duplicare l'account acquisito. Questo passaggio è comunemente noto come phishing e ha conseguenze terrificanti. Ciò che è importante notare è ciò che rende Sybi; attacco spietato è la sua incorporazione di attacchi aggiuntivi. Nel suo processo, richiede il meccanismo di attacchi di phishing per duplicare utenti attraverso credenziali rubate.

Nella maggior parte dei casi, il duplicato creato è quasi identico al conto reale. Una volta che i fondi sono tutti impostati e funzionanti, l'hacker crittografico trova una rete crittografica target che potrebbe avere varie scappatoie nella sicurezza della blockchain e incorpora gli utenti contraffatti.

Secondo gli esperti di sicurezza sferrare un attacco Sybil non è irrealistico. Una volta che gli utenti duplicati passano inosservati al sistema di sicurezza blockchain, l'hacker crittografico è generalmente libero di fare ciò che vuole.

Perché l’attacco di Sybil è minaccioso

Due aspetti critici rendono ingombrante l’attacco Subil. Il primo è che un hacker crittografico può lanciarlo dall'interno o dall'esterno della rete crittografica. Più comunemente noto come attacco diretto o indiretto.

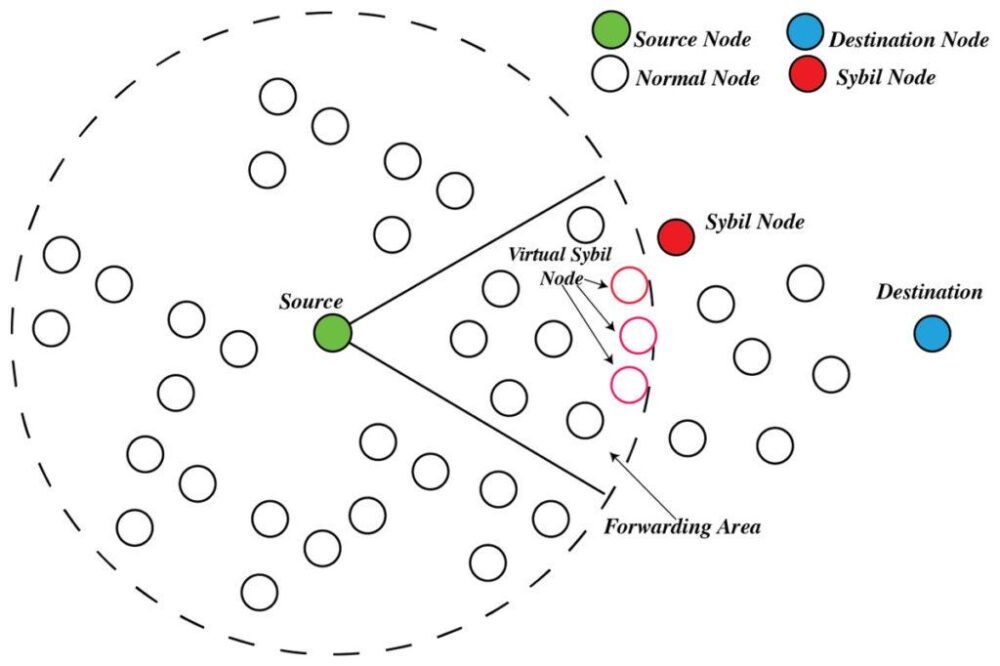

Un attacco diretto è spesso semplice e inizia con una singola nota all’interno della rete crittografica che effettua lo spoofing o la duplicazione di altri nodi. Qui il cyber hacker si assicura che il nodo reale interagisca con tutti gli altri nodi. Una volta che le misure di sicurezza della blockchain non vengono notate, i nodi esistenti tendono a comunicare con i nodi Sybil (nodi duplicati), influenzando direttamente e aumentando la loro autenticità.

L'attacco indiretto prevede l'attacco Sybil avviato da un nodo reale all'interno della rete crittografica. L'hacker crittografico accede a un utente legittimo e avvia il processo di duplicazione per suo conto.

Il secondo aspetto che rende macchinosi gli attacchi di Sybil è la sua capacità di incorporare altri attacchi. Il suo stesso processo prevede l'incorporazione del meccanismo di un attacco di phishing. Oltre al numero di nodi falsi all’interno della rete crittografica che supera il numero di nodi effettivi, l’aggressore può lanciare un attacco del 51%. Pertanto un hacker crittografico avrà il controllo completo della rete blockchain utilizzando uno o due nodi.

Prevenire l'attacco

Non tutto è vano, poiché la sicurezza blockchain è notevolmente avanzata nel corso degli anni. Considera la possibilità di nuove e più sofisticate forme di violazione dei dati. Un attacco Sybil riuscito è intimidatorio, soprattutto perché generalmente significa prendere il controllo di una rete crittografica e accedere alla maggior parte delle risorse digitali. È sorprendentemente facile da evitare.

Inoltre, leggi Vulnerabilità della sicurezza NFT che affliggono il mercato NFT.

Ecco alcune linee guida:

- Meccanismo di consenso – In questo scenario, determinare il meccanismo di consenso utilizzato è cruciale prima di partecipare a qualsiasi rete di criptovaluta. Lo strumento Proof-of-Stake rende intenzionalmente impraticabili vari attacchi da realizzare. Allo stesso modo, un attacco Sybil richiederà innanzitutto la spesa di criptovalute prima di acquisire lo status di validatore. Per portare a termine un simile attacco sarà necessaria una grossa somma di denaro.

- Utilizzo dell'autenticazione a due fattori: Più organizzazioni offrono autenticazioni a due fattori. Ciò inizialmente impedisce alla seconda fase di un attacco Sybil di acquisire credenziali. Un MFA 2 rende difficile per l'hacker crittografico ottenere l'accesso poiché anche se la password è compromessa, richiederà comunque un codice aggiuntivo, inviato tramite SMS o e-mail.

- Portafoglio freddo - assicurarti di avere un hardware/cold wallet garantisce la sicurezza delle tue risorse digitali dall'accesso su Internet. Se un utente malintenzionato riesce ad accedere al tuo account, non sarà in grado di accedere alle tue risorse digitali.

- Convalida dell'identità – Identificare se un utente è o meno quello che affermano per prevenire in modo significativo gli attacchi Sybil rivelando la vera natura dei falsi utenti. Sfortunatamente, questo metodo richiederà l’incorporazione di un sistema centrale per governare le identità degli individui. Questo metodo è il più prezioso e controverso poiché va esplicitamente contro ciò che rappresentano blockchain e criptovalute; decentramento.

Conclusione

L'attacco Sybil finirà per diventare obsoleto a causa dell'integrazione del meccanismo Proof-of-Stake, poiché molte piattaforme di scambio di criptovalute si stanno spostando o passando al PoS. Sebbene esistano misure di sicurezza blockchain che impediscono gli attacchi Syblin, un simile attacco è ancora possibile. Rimanere informati su come evitarlo è fondamentale per prevenirlo.

- Bitcoin

- blockchain

- blockchain e web3

- attacchi blockchain

- conformità blockchain

- conferenza blockchain

- Sicurezza di Blockchain

- coinbase

- geniale

- Consenso

- crypto

- adozione di criptovalute in africa

- conferenza crittografica

- criptazione mineraria

- criptovaluta

- decentrata

- DeFi

- Risorse digitali

- Ethereum

- machine learning

- notizie

- gettone non fungibile

- Platone

- platone ai

- Platone Data Intelligence

- PlatoneDati

- gioco di plato

- Poligono

- prova di palo

- attacco della sibilla

- W3

- Web3Africa

- zefiro