Il gruppo dietro un sofisticato trojan di accesso remoto, SilverRAT, ha collegamenti sia con la Turchia che con la Siria e prevede di rilasciare una versione aggiornata dello strumento per consentire il controllo sui sistemi Windows e sui dispositivi Android compromessi.

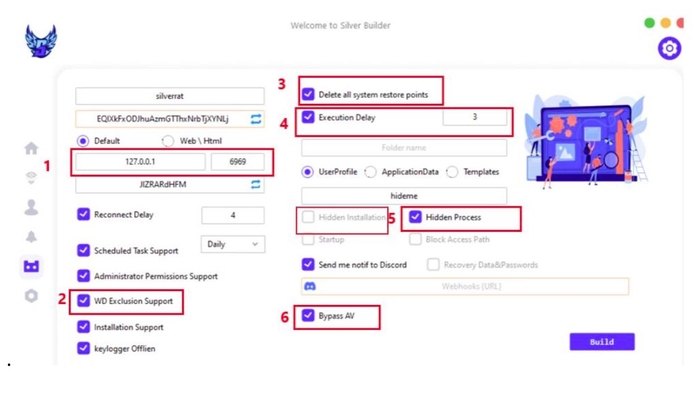

Secondo un'analisi delle minacce pubblicata il 3 gennaio, SilverRAT v1, che attualmente funziona solo su sistemi Windows, consente la creazione di malware per keylogging e attacchi ransomware e include funzionalità distruttive, come la possibilità di eliminare i punti di ripristino del sistema, secondo i ricercatori di Cyfirma, con sede a Singapore dichiarato nella loro analisi.

SilverRAT Builder consente varie funzionalità

SilverRAT mostra che i gruppi criminali informatici della regione stanno diventando più sofisticati, secondo l’analisi di Cyfirma. La prima versione di SilverRAT, il cui codice sorgente è stato divulgato da sconosciuti in ottobre, consiste in un builder che consente all'utente di costruire un Trojan di accesso remoto con caratteristiche specifiche.

Le caratteristiche più interessanti, secondo l’analisi di Cyfirma, includono l’utilizzo di un indirizzo IP o di una pagina web per il comando e controllo, l’esclusione del software antivirus, la possibilità di cancellare i punti di ripristino del sistema e l’esecuzione ritardata dei payload.

Secondo l’analisi di Cyfirma, almeno due autori di minacce – uno che utilizza l’handle “Dangerous silver” e un secondo che utilizza “Monstermc” – sono gli sviluppatori dietro sia SilverRAT che un programma precedente, S500 RAT. Gli hacker operano su Telegram e attraverso forum online dove vendono malware-as-a-service, distribuiscono RAT crackati di altri sviluppatori e offrono una varietà di altri servizi. Inoltre, hanno un blog e un sito web chiamato Anonymous Arabic.

"Ci sono due persone che gestiscono SilverRAT", afferma Rajhans Patel, un ricercatore di minacce presso Cyfirma. "Siamo stati in grado di raccogliere prove fotografiche di uno degli sviluppatori."

A partire dai forum

Il gruppo dietro il malware, soprannominato Anonymous Arabic, è attivo sui forum mediorientali, come Turkhackteam, 1877, e almeno un forum russo.

Oltre allo sviluppo di SilverRAT, gli sviluppatori del gruppo offrono attacchi DDoS (Distributed Denial of Service) su richiesta, afferma Koushik Pal, un ricercatore di minacce del team Cyfirma Research.

“Abbiamo osservato alcune attività dell’arabo anonimo dalla fine di novembre 2023”, afferma. "È noto che utilizzano una botnet pubblicizzata su Telegram nota come 'BossNet' per condurre attacchi DDOS su grandi entità."

Mentre il panorama delle minacce in Medio Oriente è stato dominato dai gruppi di hacker gestiti e sponsorizzati dallo stato in Iran e Israele, gruppi locali come Anonymous Arabic continuano a dominare i mercati della criminalità informatica. Il continuo sviluppo di strumenti come SilverRAT evidenzia la natura dinamica dei mercati clandestini nella regione.

Il dashboard SilverRAT per la creazione di trojan. Fonte: Cyfirma

I gruppi di hacker in Medio Oriente tendono ad essere piuttosto vari, afferma Sarah Jones, analista di ricerca sull'intelligence sulle minacce informatiche presso la società di rilevamento e risposta gestiti Critical Start, che avverte che i singoli gruppi di hacker sono in continua evoluzione e generalizzare le loro caratteristiche può essere problematico.

"Il livello di sofisticazione tecnica varia notevolmente tra i gruppi in Medio Oriente", afferma. “Alcuni attori sostenuti dallo Stato possiedono capacità avanzate, mentre altri si affidano a strumenti e tecniche più semplici”.

Un passaggio attraverso gli hack dei giochi

Dei membri identificati del gruppo arabo anonimo, almeno uno è un ex hacker di videogiochi, secondo i dati raccolti dai ricercatori di Cyfirma, tra cui il profilo Facebook, il canale YouTube e i post sui social media di uno degli hacker, un uomo in poco più che ventenne, vive a Damasco, in Siria, e ha iniziato a fare hacker da adolescente.

Il profilo dei giovani hacker che si sono fatti le ossa cercando exploit per i giochi trascende la comunità degli hacker in Medio Oriente. È diventata una tendenza quella degli adolescenti che iniziano la loro carriera di hacker creando hack di gioco o lanciando attacchi denial-of-service contro i sistemi di gioco. Arion Kurtaj, membro di il gruppo Lapsus$, ha iniziato come hacker di Minecraft per poi passare all'hacking di obiettivi come Microsoft, Nvidia e il produttore di giochi Rockstar.

"Possiamo osservare una tendenza simile con lo sviluppatore di SilverRAT", afferma Rajhans Patel, un ricercatore di minacce presso Cyfirma, aggiungendo nell'analisi delle minacce: "L'esame dei post precedenti dello sviluppatore rivela una storia di offerta di vari giochi sparatutto in prima persona (FPS) hack e mod."

Il Cyber Safety Review Board (CSRB) del Dipartimento americano per la sicurezza interna, che conduce analisi post-mortem dei principali hack, ha identificato il continuo passaggio da hacker giovanili a imprese criminali informatiche come un pericolo esistenziale. I governi e le organizzazioni private dovrebbero mettere in atto programmi olistici per allontanare i giovani dalla criminalità informatica, ha rilevato il CSRB la sua analisi del successo del gruppo Lapsus$ nell’attaccare “alcune delle aziende più dotate e meglio difese al mondo”.

Tuttavia, i giovani programmatori e gli adolescenti esperti di tecnologia spesso trovano anche altri modi per entrare nel gruppo dei criminali informatici, afferma Jones di Critical Start.

"Gli hacker, come qualsiasi gruppo della popolazione, sono individui diversi con motivazioni, competenze e approcci diversi", afferma. “Mentre alcuni hacker possono iniziare con l’hacking dei giochi e passare a strumenti e tecniche più seri, spesso scopriamo che i criminali informatici tendono a prendere di mira settori e paesi con difese informatiche più deboli”.

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- PlatoData.Network Generativo verticale Ai. Potenzia te stesso. Accedi qui.

- PlatoAiStream. Intelligenza Web3. Conoscenza amplificata. Accedi qui.

- PlatoneESG. Carbonio, Tecnologia pulita, Energia, Ambiente, Solare, Gestione dei rifiuti. Accedi qui.

- Platone Salute. Intelligence sulle biotecnologie e sulle sperimentazioni cliniche. Accedi qui.

- Fonte: https://www.darkreading.com/cyberattacks-data-breaches/syrian-threat-group-peddles-destructive-silverrat

- :ha

- :È

- :Dove

- 2023

- 7

- a

- capacità

- capace

- accesso

- Secondo

- attivo

- attività

- attori

- l'aggiunta di

- aggiunta

- indirizzo

- Avanzate

- contro

- consentire

- consente

- tra

- an

- .

- analista

- ed

- androide

- Anonimo

- antivirus

- in qualsiasi

- approcci

- Arabo

- SONO

- AS

- At

- Attaccare

- attacchi

- lontano

- BE

- diventare

- diventando

- stato

- dietro

- essendo

- Blog

- tavola

- entrambi

- Botnet

- costruttore

- Costruzione

- by

- detto

- Materiale

- funzionalità

- carriere

- canale

- caratteristiche

- codice

- comunità

- Aziende

- Compromissione

- Segui il codice di Condotta

- comportamenti

- consiste

- costantemente

- costruire

- continua

- continua

- di controllo

- paesi

- screpolato

- Creazione

- critico

- CSRB

- Attualmente

- taglio

- Cyber

- cybercrime

- CIBERCRIMINALE

- i criminali informatici

- PERICOLO

- Pericoloso

- cruscotto

- dati

- Protezione

- Ritardato

- Richiesta

- Shirts Department

- Dipartimento di Sicurezza Nazionale

- rivelazione

- Costruttori

- sviluppatori

- Mercato

- dispositivi

- distribuire

- distribuito

- paesaggio differenziato

- Dominare

- dominato

- soprannominato

- dinamico

- Presto

- est

- orientale

- o

- aziende

- entità

- prova

- evoluzione

- esecuzione

- esistenziale

- gesta

- Caratteristiche

- Trovate

- ricerca

- Impresa

- Nome

- Nel

- Ex

- Forum

- forum

- essere trovato

- fps

- da

- gioco

- Giochi

- gaming

- porta

- raccogliere

- raccolto

- I governi

- molto

- Gruppo

- Gruppo

- degli hacker

- hacker

- pirateria informatica

- hack

- maniglia

- Avere

- he

- Highlight

- il suo

- storia

- olistica

- patria

- Homeland Security

- HTTPS

- identificato

- Immagine

- in

- includere

- inclusi

- Compreso

- individuale

- individui

- industrie

- Intelligence

- interessante

- ai miglioramenti

- IP

- Indirizzo IP

- Iran

- Israele

- Gen

- Jones

- jpg

- conosciuto

- paesaggio

- grandi

- In ritardo

- dopo

- lancio

- meno

- Livello

- piace

- Collegamento

- Lives

- maggiore

- creatore

- il malware

- uomo

- gestito

- gestione

- Mercati

- Maggio..

- membro

- Utenti

- Microsoft

- In mezzo

- Medio Oriente

- Minecraft

- Scopri di più

- maggior parte

- motivazioni

- cambiano

- mosso

- Natura

- Novembre

- Nvidia

- ottobre

- of

- offrire

- offerta

- di frequente

- on

- ONE

- in corso

- online

- esclusivamente

- operare

- or

- organizzazioni

- Altro

- Altri

- su

- ancora

- Persone

- conduttura

- posto

- piani

- Platone

- Platone Data Intelligence

- PlatoneDati

- punti

- popolazione

- possedere

- Post

- precedente

- un bagno

- problematico

- Profilo

- Programma

- I programmatori

- Programmi

- pubblicato

- metti

- abbastanza

- ransomware

- Attacchi ransomware

- RAT

- reindirizzare

- regione

- rilasciare

- fare affidamento

- a distanza

- accesso remoto

- riparazioni

- ricercatore

- ricercatori

- risposta

- ripristinare

- Rivela

- recensioni

- revisione

- Rockstar

- russo

- s

- Sicurezza

- dice

- Secondo

- problemi di

- vedere

- venda

- grave

- Servizi

- lei

- tiratore

- dovrebbero

- Spettacoli

- Argento

- simile

- semplice

- da

- abilità

- Software

- alcuni

- sofisticato

- raffinatezza

- Fonte

- codice sorgente

- specifico

- inizia a

- iniziato

- Di partenza

- il successo

- tale

- Siria

- sistema

- SISTEMI DI TRATTAMENTO

- Target

- obiettivi

- team

- Consulenza

- tecniche

- adolescente

- adolescenti

- Telegram

- Tendono

- che

- Il

- il mondo

- loro

- Là.

- di

- minaccia

- attori della minaccia

- Attraverso

- a

- strumenti

- trascende

- Trend

- Trojan

- Turchia

- seconda

- sotterraneo

- Sconosciuto

- aggiornato

- us

- Utente

- utilizzando

- v1

- vario

- varietà

- vario

- versione

- Prima

- modi

- we

- più debole

- Sito web

- WELL

- quale

- while

- OMS

- di chi

- finestre

- con

- lavori

- mondo

- giovane

- youtube

- zefiro