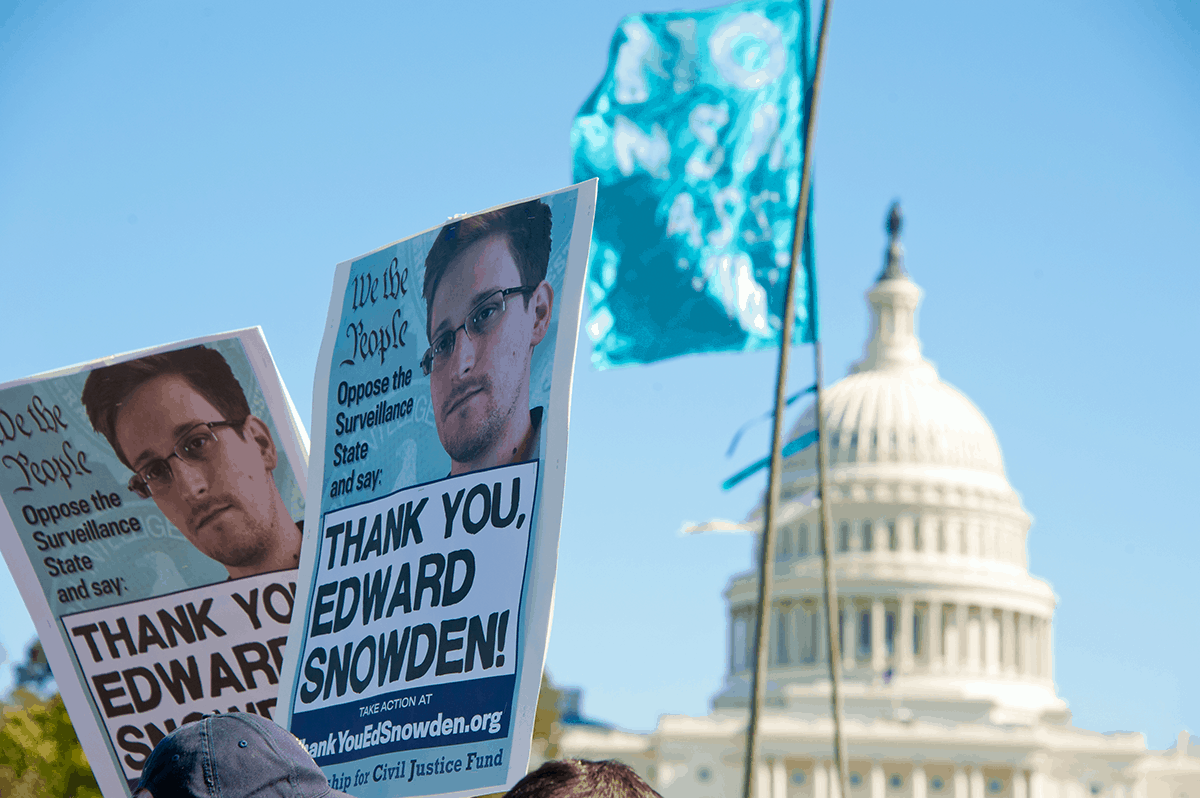

All'inizio del 2013, il grande pubblico non aveva idea di chi fosse Edward Joseph Snowden, ma alla fine dell'anno, tutti sapevano il suo nome. Snowden, un ex dipendente della CIA che ha trascorso del tempo a lavorare con la NSA, ha deciso di condividere informazioni altamente classificate con diversi giornalisti di spicco, che poi hanno rotto il notizie al mondo.

Non è esagerato affermare che le sorprendenti rivelazioni di Snowden hanno cambiato il mondo come lo conosciamo, gettando luce dannosa su agenzie e sistemi di intelligence in tutto il mondo e facendo innumerevoli persone a pensare a lungo alla propria privacy, all'anonimato e alla sicurezza.

“Avevamo un cyber Pearl Harbor. Si chiamava Edward Snowden. " - Ashton Carter, ex segretario alla Difesa

innumerevole storie sono stati scritti e dibattiti hanno imperversato negli anni da quando è iniziata la fuga, e tutti hanno la loro visione di Snowden e delle informazioni strabilianti che ha condiviso con il mondo. Le sue azioni hanno persino portato allo sviluppo di Legge sulla libertà degli Stati Uniti, che è stato progettato per limitare la quantità e il tipo di dati che possono essere monitorati e registrati.

Tuttavia, il nocciolo della questione, come hanno rivelato le fughe di notizie di Snowden, è che dietro le quinte delle nostre vite si svolgono un sacco di spionaggio e raccolta di dati segreti. Probabilmente ce ne sono ancora molte che non sappiamo nemmeno, ma le informazioni di Snowden hanno contribuito a far esplodere il tutto. Ecco alcune analisi di alcune delle rivelazioni più grandi e importanti che ha condiviso.

L'NSA può richiedere registri delle chiamate e dati dalle compagnie telefoniche

Questo era in realtà uno dei prime storie importanti uscire sulla scia delle perdite di Snowden, ma è ancora uno dei più importanti. La storia iniziale ha mostrato che Verizon, uno dei le più grandi compagnie telefoniche intorno, fu costretto a fornire alla NSA dati e registri per quasi tutti i suoi clienti.

Più tardi, abbiamo visto che Verizon non lo era l'unica compagnia coinvolto in questo genere di cose. Anche altre importanti compagnie telefoniche come Sprint e AT&T consegnavano tabulati telefonici e informazioni all'agenzia di intelligence senza che i clienti avessero idea di cosa stesse succedendo.

Questa rivelazione fu enorme e generò all’epoca un dibattito significativo, molti dei quali sono ancora in corso fino ad oggi. Allora presidente Barack Obama ha annunciato piani per la revisione dei programmi di raccolta dei dati dell'NSA in quello che alla fine porterebbe allo sviluppo del Freedom Act degli Stati Uniti.

Innescare un'ondata di preoccupazioni sulla privacy

"Quando rinunci alla tua privacy, rinunci al tuo potere." - Thor Benson, giornalista

Questa prima grande fuga di Snowden ha avuto anche un grande effetto sulle opinioni del pubblico in materia di sorveglianza e privacy. Prima di allora, molte persone avevano riso del pensiero dell'NSA spiando le loro telefonate e prendendo i loro dati alle spalle.

L'intera nozione sembrava uscita da una teoria della cospirazione, ma le perdite di Snowden dimostrarono che era molto reale. Da lì, il pubblico ha iniziato a concentrarsi maggiormente sulla protezione della propria privacy mobile in qualsiasi modo, oltre a pensare più profondamente alla privacy e all'anonimato online attraverso il maggiore utilizzo di VPN.

Il potere dei puffi

Attenendosi al tema del telefono, le perdite di Snowden ci hanno anche insegnato che il GCHQ, che è essenzialmente la versione britannica della NSA, ha la terrificante capacità di controllare effettivamente i telefoni delle persone, anche quando sono spenti. Per fare questo, usano a serie di strumenti prende il nome da Puffi, i piccoli personaggi dei cartoni animati blu creati per la prima volta in una vecchia serie di fumetti belga.

I puffi e quello che fanno

“Verrà un momento in cui non sarà più" Mi stanno spiando tramite il telefono ". Alla fine, sarà "Il mio telefono mi sta spiando". " - Philip K. Dick, autore

Snowden ha rivelato che il GCHQ aveva un intero elenco di strumenti di Puffo, ognuno con il proprio uso e scopo. Ecco alcuni esempi:

- Puffo da sogno - Ha la possibilità di accendere o spegnere i telefoni in remoto

- Puffo curioso – Ha la capacità di utilizzare il microfono del telefono per ascoltare conversazioni e rumori nell’area locale

- Puffo tracker – Ha la capacità di tracciare con precisione la tua posizione

- Puffo paranoico - Lavora per nascondere le attività degli altri Puffi per impedire il rilevamento

Come possiamo vedere, il potere di questi 'Puffi è abbastanza terrificante. Naturalmente, questi strumenti e programmi software sono progettati solo per essere utilizzati contro criminali e sospetti terroristi, ma il fatto stesso che tale tecnologia esista è stato sufficiente a mandare un brivido lungo la schiena di molti membri del pubblico in generale.

PRISM

"Il governo non vuole che nessun sistema di trasmissione di informazioni rimanga ininterrotto a meno che non sia sotto il proprio controllo". - Isaac Asimov, I racconti dei vedovi neri

Di gran lunga, una delle rivelazioni più spaventose per il pubblico americano è stata l'esistenza PRISM. PRISM era il nome in codice assegnato a un programma NSA in cui l'agenzia poteva effettivamente richiedere dati da importanti aziende tecnologiche e internet come Google, Facebook e Apple.

Il prisma, si è scoperto, è stato un fonte principale di intelligence per i rapporti della NSA, ed è stata una cosa terrificante per il grande pubblico venirne a conoscenza. Le persone, tuttavia, hanno risposto attraverso proteste, dibattiti e manifestazioni, oltre a incoraggiarsi a vicenda a iniziare a concentrarsi con maggiore forza su proteggere la privacy e anonimato online.

Il tipo di contenuto che la NSA potrebbe raccogliere includeva cronologie di ricerca, download, e-mail e altro. L'obiettivo del programma era quello di rintracciare i potenziali sospettati di terrorismo, ma il sistema ha effettivamente consentito di prendere i dati di quasi tutti gli utenti di Internet, rendendolo una minaccia enorme per la privacy delle persone.

L'NSA può intercettare i pacchi prima che raggiungano la tua casa

Un sorprendente rapporto pubblicato sul quotidiano tedesco 'Der Spiegel' ha rivelato che l'NSA ha un intero elenco di sistemi e metodi di sorveglianza spaventosi in atto per tenere gli occhi ovunque e spiare le persone senza che siano più saggi.

Il rapporto mostrava che l'NSA era in grado di intercettare le consegne di pacchi che si stavano recando a casa di una persona. Da lì, gli agenti di intelligence potevano aprire i pacchetti e vedere cosa c'era dentro, oltre ad aggiungere i propri strumenti di spionaggio e programmi software.

In questo modo, potevano effettivamente trovare pacchetti che andavano nelle case dei sospetti, aggiungere bug e tracce agli oggetti all'interno e monitorare ciò per cui il sospetto stava usando l'attrezzatura e cosa stava succedendo a porte chiuse.

Il catalogo ANT

Il rapporto di Der Spiegel ha continuato a evidenziare alcuni degli strumenti che potrebbero essere utilizzati, confrontando l'elenco con un "catalogo per corrispondenza". Gli strumenti erano tutti raggruppati sotto l'acronimo ANT, che sta per Advanced Network Technology. Ogni strumento ha il proprio nome in codice e l'elenco dei prodotti nel "catalogo", che descrive le sue funzioni e usi.

Esempi di strumenti ANT:

- SURLYSPAWN - In grado di registrare i tasti premuti su un computer e trasmetterli in modalità wireless, anche quando il computer non è connesso a Internet

- Candygram - In grado di imitare un telefono cellulare GSM per monitorare le comunicazioni cellulari

- FIREWALK - Progettato per apparire come una normale presa internet RJ45, questo strumento può iniettare e monitorare i dati del dispositivo tramite onde radio

- MONKEYCALENDAR - In grado di trasmettere la geolocalizzazione di un telefono cellulare tramite un messaggio di testo segreto

- cottonmouth - Progettati per apparire come connettori USB ed Ethernet, questi strumenti possono hackerare i computer e fornire accesso remoto

Ancora una volta, proprio come gli strumenti Puffo usati dal GCHQ nel Regno Unito, questi codici denominati strumenti e attrezzature di spionaggio sono stati molto spaventosi da imparare per molte persone in quanto hanno dimostrato che gli agenti della NSA avevano accesso ad attrezzature che potevano rendere la sorveglianza incredibilmente facile per loro e quasi del tutto inosservabile per i loro obiettivi.

L'NSA può persino hackerare i giganti della tecnologia

An articolo nel Washington Post dichiarò che l'NSA aveva effettivamente violato i data center dei principali colossi della tecnologia Google e Yahoo al fine di monitorare le comunicazioni e il traffico in questi centri.

Questa è stata una rivelazione particolarmente spaventosa per i membri del grande pubblico in quanto ha dimostrato che non c'erano quasi limiti a ciò di cui erano capaci gli strumenti spia della NSA. Se anche le più grandi compagnie Internet del pianeta potessero essere hackerate con una tale apparente facilità, qualcuno sarebbe stato davvero al sicuro?

È stato anche scioccante per le persone vedere che l'NSA era pronta a usare la sua ricchezza di strumenti di hacking contro le grandi compagnie americane. Google e Yahoo hanno entrambi rilasciato dichiarazioni per negare qualsiasi consapevolezza della sorveglianza ed esprimere il loro shock e sgomento, anche con Yahoo prendere l'iniziativa per crittografare le sue connessioni.

L'ex CEO di Yahoo, Marissa Meyer, ha dichiarato che Yahoo non avrebbe fornito alla NSA alcun accesso ai suoi data center e che non aveva mai avuto in passato. Ciò ha contribuito a rassicurare molti membri del pubblico e gli utenti di Internet in generale, ma molte persone erano ancora preoccupate che le grandi aziende stessero facendo affari loschi alle loro spalle.

Le spie britanniche della NSA su connessioni in fibra ottica in tutto il mondo

È stato inoltre rivelato che il GCHQ, l'equivalente della NSA britannico, utilizza vari strumenti di sorveglianza per hackerare cavi e connessioni in fibra ottica in tutto il mondo. Tutto questo viene fatto sotto il nome in codice 'Tempora, "che è un sistema di sorveglianza attivo dal 2011.

La sezione sistema essenzialmente ha coinvolto il GCHQ posizionando intercettori su diverse centinaia di cavi in fibra ottica in entrata e in uscita dal Regno Unito. Questi intercettori potrebbero cogliere i dati direttamente dai cavi, con agenti dell'intelligence che osservano e analizzano attentamente quei dati per tutto ciò che potrebbero ritenere interessante o degno di ulteriori indagini.

Secondo le perdite di Snowden, le informazioni raccolte da GCHQ tramite Tempora potrebbero anche essere condivise con l'NSA, con centinaia di migliaia di appaltatori dell'NSA in grado di esaminare questi dati.

L'NSA raccoglie gli elenchi di contatti

"Non c'è mai stato un tempo nella storia umana in cui così tante persone portano regolarmente dispositivi di registrazione e sorveglianza". - Steven Magee, autore

Parte delle misure di sorveglianza e antiterrorismo dell'NSA comprende anche il collezione di innumerevoli elenchi di e-mail e contatti di utenti di Internet e smartphone. Le perdite di Snowden hanno dimostrato che ogni anno si potevano prendere fino a 250 milioni di questi elenchi di contatti.

È importante notare che questo sistema è stato utilizzato solo all'estero e destinato a cittadini non statunitensi, ma il fatto è che quando letteralmente centinaia di migliaia di queste liste vengono raccolte in tutto il mondo, e anche molti americani accadono per viaggiare in luoghi stranieri, è inevitabile che anche i loro dati siano a rischio.

Informatore illimitato ha dimostrato che la NSA ha spiato gli americani

Informatore senza limiti (o BOUNDLESSINFORMANT) è il nome in codice assegnato a uno strumento di analisi dei big data utilizzato dalla NSA. Questo strumento fondamentalmente tiene traccia di tutti i metadati raccolti dall'NSA in tutto il mondo e crea una sorta di "mappa di calore" di quei dati per mostrare da dove provengono e quali paesi vengono presi di mira più frequentemente.

Lo strumento lo ha dimostrato miliardi di informazioni venivano raccolte ogni singolo mese, e mostrava anche che alcuni miliardi di pezzi venivano prelevati da cittadini degli Stati Uniti. Questo nonostante il fatto che l'NSA lo avesse specificamente ha dichiarato al Congresso che non ha raccolto dati su milioni di cittadini americani e non ha nemmeno avuto la capacità di farlo.

XKeyScore consente all'NSA di tenere traccia delle attività online di chiunque

"Potresti leggere l'email di chiunque nel mondo, chiunque abbia un indirizzo email per. Qualsiasi sito Web: puoi guardare il traffico verso e da esso. Qualsiasi computer su cui si trovi un individuo: puoi guardarlo. Qualsiasi laptop che stai monitorando: puoi seguirlo mentre si sposta da un luogo all'altro in tutto il mondo. È uno sportello unico per l'accesso alle informazioni della NSA. ”

Ecco come Edward Snowden descrive la potenza di xkeyscore, che è forse il più potente strumento di spionaggio Internet della NSA di tutti. Conosciuto anche come XKS, questo sistema informatico è progettato per cercare e analizzare i dati Internet dagli utenti di tutto il mondo e ogni giorno vengono raccolte enormi quantità di tali dati.

Inoltre, tutti questi dati possono essere condivisi con altre agenzie di intelligence nell'ambito del "Cinque occhi"e" Quattordici occhi " alleanze, quindi agenzie come il GCHQ nel Regno Unito o il quartier generale dell'intelligence della difesa del Giappone potrebbero anche avere accesso alle informazioni sulle abitudini di navigazione di una persona, sulla cronologia delle ricerche e sull'uso generale di Internet.

Combattendo contro la sorveglianza di Internet

Con così tante rivelazioni strazianti che escono dalle perdite di Snowden, in particolare per quanto riguarda la sorveglianza di Internet attraverso sistemi come XKeyScore, molte persone vogliono agire per essere più sicure online e mantenere i loro dati privati.

Ecco perché statistica stanno facendo grandi passi avanti nel numero di persone che utilizzano reti private virtuali (VPN). Ai provider VPN piace ExpressVPN e NordVPN sono essenzialmente in grado di crittografare le tue connessioni Internet e nascondere la tua presenza online, il che significa che anche se fossero stati fatti tentativi di tracciare la tua attività, non avrebbero avuto successo.

Altre VPN da provare:

Pro e contro dell'utilizzo di una VPN

| Vantaggi | Svantaggi |

| Nascondi la tua presenza online e crittografa le tue connessioni per un totale anonimato | Canoni di abbonamento mensili / annuali |

| Stai al sicuro da hacker e software dannoso. | Le velocità di connessione a volte possono variare, a seconda della VPN scelta |

| Accedi a contenuti e servizi con blocco delle aree geografiche o con restrizioni come Netflix | |

| Goditi la sicurezza totale quando viaggi. |

L'NSA spia i leader globali

Abbiamo visto che le gigantesche società tecnologiche come Google e Apple non sono al sicuro dagli strumenti spia della NSA, e lo stesso si può dire per leader mondiali come presidenti e primi ministri. Molti documenti dai file di Snowden hanno rivelato che la NSA ha preso di mira oltre 120 diversi leader globali nel corso degli anni, spiando le loro comunicazioni e ascoltando realmente le loro conversazioni telefoniche.

Esempi di leader che sono stati hackerati:

Come l'ex presidente brasiliano Dilma Rousseff, ex presidente messicano Felipe Calderon e attuale cancelliere tedesco Angela Merkel sono stati tutti vittime della sorveglianza dell'NSA. L'NSA è stata persino in grado di spiare gli incontri tra più leader mondiali come G8 e G20 vette.

L'effetto knock-on

Questo tipo di sorveglianza non influisce direttamente sul membro medio del pubblico in generale, ma le rivelazioni hanno già portato a crescenti tensioni tra gli Stati Uniti e diversi altri paesi del mondo. Ad esempio, quando Snowden ha rivelato che l'NSA era stata spiare la Cina, il rapporto tra i due paesi ha subito un duro colpo.

La NSA lavora attivamente contro la crittografia di Internet

Ancora una volta, possiamo vedere un'altra rivelazione spaventosa per gli utenti di Internet in tutto il mondo mentre le perdite di Snowden hanno anche rivelato che l'NSA aveva incaricato squadre di agenti incaricate abbattendo crittografia ampiamente utilizzata e misure di sicurezza utilizzate online.

Un documento del GCHQ affermava: “Negli ultimi dieci anni, la NSA ha condotto uno sforzo aggressivo e articolato per rompere le tecnologie di crittografia di Internet ampiamente utilizzate ... Vaste quantità di dati Internet crittografati che sono stati finora scartati sono ora sfruttabili ".

Questo programma NSA è stato soprannominato Bullrun e si è avvalsa di diversi strumenti di hacking come gli attacchi di forza bruta per sfondare i sistemi di crittografia standard come HTTPS e SSL, che vengono utilizzati su Internet per sistemi come l'online banking e gli acquisti.

L'NSA ha il suo team di hacker "forze speciali"

Oltre a disporre di una miriade di strumenti e sistemi di hacking straordinariamente potenti, la NSA può anche avvalersi dei servizi del "Operazioni di accesso su misura" squadra. Abbreviato in TAO, questo team è composto da hacker d'élite che possono utilizzare vari strumenti (come quelli visti nel catalogo ANT, sopra) per hackerare i computer con una facilità sorprendente.

Con un arsenale di sistemi e dispositivi di hacking tra cui scegliere, il team TAO è in grado di entrare nei computer indipendentemente dal fatto che siano online o offline. Da lì, possono monitorare posizione, attività su Internet, sequenze di tasti, comunicazioni e altro, oltre a infettare il dispositivo con cavalli di Troia e altre forme di malware.

Le agenzie di intelligence possono persino spiarti attraverso Angry Birds

Potrebbe sembrare troppo folle per essere vero, ma i rapporti e le perdite hanno anche affermato che le agenzie di intelligence come l'NSA o il GCHQ britannico possono effettivamente fare uso di difetti nella progettazione di alcune app, inclusi giochi popolari come Angry Birds, per spiare gli utenti di smartphone. Queste app sono soprannominate "app che perdono, "e ci sono milioni di esempi là fuori.

Semplicemente aprendo un semplice gioco, il genere di cose che milioni di persone fanno ogni giorno mentre viaggiano in treno per lavoro o fanno una breve pausa caffè, potresti fornire le agenzie di intelligence con dati personali come età, sesso, nome, indirizzo e-mail e persino la posizione corrente.

Come succede?

Queste "perdite" di informazioni sono dovute al fatto che molte app spesso richiedono l'accesso ad alcune delle tue informazioni personali al fine di fornire funzionalità aggiuntive come l'integrazione dei social media e la possibilità di condividere i tuoi punteggi migliori o giocare con gli amici. Queste app non sono state create da esperti di sicurezza, quindi possono offrire alcuni buchi che le agenzie di intelligence o gli hacker malintenzionati possono sfruttare.

La misura in cui le agenzie di intelligence possono utilizzare le app per ottenere informazioni su un utente non è completamente chiara, ma si ritiene che, oltre alle informazioni di base e alla posizione corrente, gli agenti potrebbero anche utilizzare le app per conoscere l'allineamento politico, l'orientamento sessuale, reddito, stato civile, livello di istruzione e altro!

Esempi di perdite nell'app:

- Google Maps

- Flickr

- 7

- accesso

- Action

- attività

- aggiuntivo

- agenti

- Tutti

- americano

- .

- ha annunciato

- anonimia

- App

- Apple

- applicazioni

- Archivio

- in giro

- AT&T

- Settore bancario

- bbc

- Big Data

- Maggiore

- Miliardo

- Nero

- britannico

- bug

- chiamata

- Ultra-Grande

- cartone animato

- ceo

- verifica

- chiuso

- codice

- Caffè

- arrivo

- Comunicazioni

- Aziende

- computer

- Congresso

- Connessioni

- Cospirazione

- Conversazioni

- paesi

- criminali

- Corrente

- Clienti

- Cyber

- dati

- analisi dei dati

- giorno

- Offerte

- dibattito

- Difesa

- Consegne

- Richiesta

- Mercato

- dispositivi

- DID

- documenti

- Istruzione

- crittografia

- usate

- spionaggio

- esperti

- Sfruttare

- Nome

- difetti

- Focus

- seguire

- Forbes

- La libertà

- gioco

- Giochi

- ingranaggio

- Generale

- globali

- Enti Pubblici

- incidere

- hacker

- pirateria informatica

- qui

- nascondere

- Alta

- Highlight

- storia

- Casa

- Come

- HTTPS

- Enorme

- centinaia

- idea

- Compreso

- Reddito

- info

- informazioni

- integrazione

- Intelligence

- Internet

- indagine

- coinvolto

- IT

- Giappone

- Giornalisti

- laptop

- portare

- principale

- perdita

- Perdite

- IMPARARE

- Guidato

- Livello

- leggera

- Lista

- annuncio

- elenchi

- locale

- località

- Lunghi

- maggiore

- Fare

- il malware

- Media

- incontri

- Utenti

- milione

- Mobile

- Rete

- reti

- notizie

- Nozione

- online

- aprire

- minimo

- Altro

- Revisione

- Persone

- dati personali

- telefoni

- pianeta

- giocatore

- Abbondanza

- Popolare

- energia

- Presidente

- Privacy

- un bagno

- Prodotto

- Programma

- Programmi

- proteste

- la percezione

- acquisti

- radio

- record

- rapporto

- Report

- risorsa

- Rischio

- running

- sicura

- Cerca

- problemi di

- sequestrare

- Serie

- Servizi

- Sesso

- Condividi

- condiviso

- Un'espansione

- smartphone

- smartphone

- So

- Social

- Social Media

- Software

- spie

- Sprint

- standard

- inizia a

- stati

- Stato dei servizi

- sottoscrizione

- di successo

- sorveglianza

- sistema

- SISTEMI DI TRATTAMENTO

- Tech

- Tecnologia

- tema

- Pensiero

- tempo

- Tracking

- traffico

- Trojan

- Unito

- UK

- Stati Uniti

- us

- USA

- usb

- utenti

- Visualizza

- virtuale

- VPN

- VPN

- Washington

- Orologio

- Wave

- Ricchezza

- Sito web

- OMS

- wikipedia

- vincere

- Lavora

- lavori

- mondo

- valore

- Yahoo

- anno

- anni

- youtube

![I 5 migliori siti di scommesse sportive Bitcoin [2023] (analizzati e approvati) I 5 migliori siti di scommesse sportive Bitcoin [2023] (analizzati e approvati)](https://platoblockchain.com/wp-content/uploads/2023/12/best-5-bitcoin-sports-betting-sites-2023-analyzed-approved-300x168.png)

![25 Best Web Hosting Services [2020] - Bitcoin Accepted 25 migliori servizi di web hosting [2020] – PlatoBlockchain Data Intelligence accettata da Bitcoin. Ricerca verticale. Ai.](https://platoblockchain.com/wp-content/uploads/2021/05/25-best-web-hosting-services-2020-bitcoin-accepted-300x168.png)