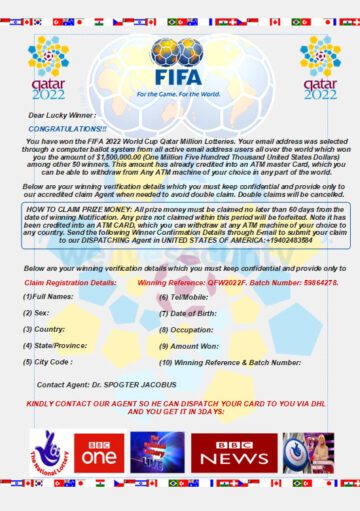

La decisione di rilasciare un decryptor ransomware implica un delicato atto di equilibrio tra aiutare le vittime a recuperare i propri dati e avvisare i criminali di errori nel loro codice

Il ransomware, il flagello della sicurezza del mondo digitale moderno, continua a diventare sempre più pericoloso. Erano educare gli utenti su cosa fare, ma è difficile stare al passo con la crittografia killer sparsa liberamente attorno a strati di tracce digitali offuscate che nascondono le azioni dei cattivi e i tuoi file. Nel frattempo, il pedaggio seppellisce le imprese e lega le mani ai legislatori che chiedono una soluzione. Ma se apriamo le chiavi del ransomware, non aiutiamo semplicemente i malintenzionati a migliorarlo la prossima volta?

All'inizio di questo mese in un digitale laboratorio nel cuore della Repubblica Ceca, gli sviluppatori di decryptor di ransomware hanno condiviso con i partecipanti come hanno violato parte del codice e recuperato i dati degli utenti. Attraverso un'analisi attenta, a volte trovavano errori nelle implementazioni o nelle operazioni dei malintenzionati, il che consentiva loro di invertire il processo di crittografia e ripristinare i file criptati.

Ma quando i bravi ragazzi annunciano lo strumento al pubblico, i truffatori riconfigurano rapidamente i loro prodotti con tattiche che sono "più completamente inattaccabili", impedendo ai ricercatori di aprire il prossimo batch di file. Fondamentalmente, i ricercatori stanno eseguendo il debug delle merci dei truffatori per loro in un ciclo non virtuoso.

Quindi non lo stiamo riparando, lo stiamo inseguendo, reagendo, dipingendo il danno. Ma qualsiasi successo può essere transitorio, poiché il recupero dalla maggior parte della devastazione rimane impossibile per le piccole imprese che l'hanno sentito doveva pagare per restare in attività.

Anche i governi, nonostante le loro buone intenzioni, sono reattivi. Possono consigliare, assistere nel processo di risposta agli incidenti e, forse, inviare il loro supporto, ma questo è anche reattivo e offre poco conforto a un'azienda appena sventrata.

Quindi passano a monitoraggio delle finanze. Ma i cattivi di solito sono bravi a nascondersi: possono permettersi tutti i buoni strumenti pagando un sacco di soldi che hanno appena rubato. E, francamente, potrebbero sapere più di molti attori del governo. È come inseguire un'auto da corsa di F1 con un cavallo ragionevolmente veloce.

Ad ogni modo, i ricercatori devono essere più che beta tester per i cattivi.

Non puoi semplicemente rilevare gli strumenti dei criminali informatici e bloccarli, poiché possono sfruttare gli strumenti di sistema standard utilizzati per il funzionamento quotidiano del tuo computer; possono anche essere spediti come parte del sistema operativo. Gli strumenti open source sono il collante che tiene insieme l'intero sistema, ma possono anche essere il collante che tiene insieme il processo di crittografia del ransomware che blocca il sistema.

Quindi devi determinare come si comportano i criminali. Avere un martello in mano nell'officina di un meccanico non è male finché non rompi una finestra per romperla. Allo stesso modo, il rilevamento di un'azione sospetta può rilevare l'inizio di un attacco. Ma farlo alla velocità delle nuove varianti di attacco è difficile.

Qui in Europa c'è uno sforzo significativo per convocare i governi di vari paesi per condividere informazioni sulle tendenze del ransomware, ma i gruppi che guidano questo non sono direttamente le forze dell'ordine; possono solo sperare che le giurisdizioni delle forze dell'ordine agiscano rapidamente. Ma ciò non accade alla velocità del malware.

Il cloud ha sicuramente aiutato, dal momento che le soluzioni di sicurezza possono sfruttarlo per far emergere scenari pre-attacco aggiornatissimi che il tuo computer dovrebbe attivare per fermare un attacco.

E riduce la durata di strumenti e tecniche ransomware efficaci in modo che non guadagnino molti soldi. Sviluppare un buon ransomware costa denaro ai cattivi e vogliono una rivincita. Se i loro carichi utili funzionano solo una o due volte, non paga. Se non paga, andranno a fare qualcos'altro, e forse le organizzazioni potranno tornare al lavoro.

Eseguire il backup dell'unità

Un consiglio da professionista della conferenza: esegui il backup dei tuoi dati crittografati se vieni colpito da un ransomware. Nel caso in cui alla fine venga rilasciato un decryptor, potresti comunque avere la possibilità di ripristinare i file persi in futuro. Non che ti aiuti in questo momento.

Il momento migliore per eseguire il backup delle cose è, ovviamente, quando non vieni estorto dal ransomware, ma non è mai troppo tardi per iniziare. Anche se a questo punto ha più di un decennio, la guida di WeLiveSecurity a Nozioni di base sul backup fornisce ancora informazioni pratiche fornisce informazioni pratiche su come affrontare il problema e sviluppare una soluzione che funzioni per la tua casa o per la tua piccola impresa.

ESET contro ransomware

Nel caso ti stia chiedendo dove si trova ESET sulla creazione di decryptor di ransomware, adottiamo un approccio misto: vogliamo proteggere le persone dai ransomware (che spesso classifichiamo come malware Diskcoder o Filecoder), oltre a fornire modi per recuperare i dati. Allo stesso tempo, non vogliamo allertare le bande criminali dietro questo flagello che abbiamo fatto l'equivalente tecnologico di aprire le loro porte chiuse con una serie di grimaldelli digitali.

In alcuni casi, un decryptor potrebbe essere pubblicato e reso disponibile al pubblico tramite l'articolo della Knowledge Base ESET Strumenti autonomi per la rimozione di malware. Al momento della pubblicazione, abbiamo circa una mezza dozzina di strumenti di decrittazione attualmente disponibili. Altri strumenti simili sono disponibili su sito web dell'iniziativa No More Ransom, di cui ESET è partner associato dal 2018. In altri casi, tuttavia, scriviamo decryptor ma non pubblichiamo pubblicamente informazioni su di essi.

I criteri per decidere se annunciare il rilascio di un decryptor variano a seconda del ransomware. Queste decisioni si basano su un'attenta valutazione di molti fattori, come la prolificità del ransomware, la sua gravità, la rapidità con cui gli autori del ransomware risolvono bug e difetti di codifica nel proprio software e così via.

Anche quando le parti contattano ESET per ricevere assistenza nella decrittografia dei propri dati, informazioni specifiche su come è stata eseguita la decrittografia non vengono condivise pubblicamente per consentire il funzionamento della decrittografia il più a lungo possibile. Riteniamo che ciò offra il miglior compromesso tra la protezione dei clienti dal ransomware e la possibilità di assistere nella decrittografia dei file ransomware per il periodo di tempo più lungo possibile. Una volta che i criminali si rendono conto che ci sono dei buchi nella loro crittografia, potrebbero risolverli e potrebbe passare molto tempo prima che si possano trovare altri difetti che consentano il ripristino dei dati senza che il proprietario venga estorto.

Gestire il ransomware, sia i suoi operatori che il codice del ransomware stesso, è un processo complicato e spesso è una partita a scacchi che può richiedere settimane o mesi o addirittura anni per svolgersi mentre i buoni combattono i cattivi. Il punto di vista di ESET è cercare di fare il massimo del bene, il che significa aiutare quante più persone possibile per il più lungo tempo possibile. Significa anche che se ti imbatti in un sistema colpito da ransomware, non perdere la speranza, c'è ancora una possibilità esterna che ESET possa essere in grado di aiutarti a recuperare i tuoi dati.

Il ransomware potrebbe essere un problema che non scomparirà presto, ma ESET è pronto a proteggerti. Tuttavia, prevenirlo in primo luogo è ancora molto meglio che curarlo.

- blockchain

- geniale

- portafogli di criptovaluta

- cryptoexchange

- sicurezza informatica

- i criminali informatici

- Cybersecurity

- Dipartimento di Sicurezza Nazionale

- portafogli digitali

- firewall

- Kaspersky

- il malware

- Mcafee

- NextBLOC

- Platone

- platone ai

- Platone Data Intelligence

- Gioco di Platone

- PlatoneDati

- gioco di plato

- ransomware

- VPN

- Viviamo la sicurezza

- sicurezza del sito Web

- zefiro