Emotet è una famiglia di malware attiva dal 2014, gestita da un gruppo criminale informatico noto come Mealybug o TA542. Sebbene sia iniziato come un trojan bancario, in seguito si è evoluto in una botnet che è diventata una delle minacce più diffuse in tutto il mondo. Emotet si diffonde tramite e-mail di spam; può esfiltrare informazioni da e fornire malware di terze parti a computer compromessi. Gli operatori di Emotet non sono molto esigenti riguardo ai loro obiettivi, installando il loro malware su sistemi appartenenti a individui, aziende e organizzazioni più grandi.

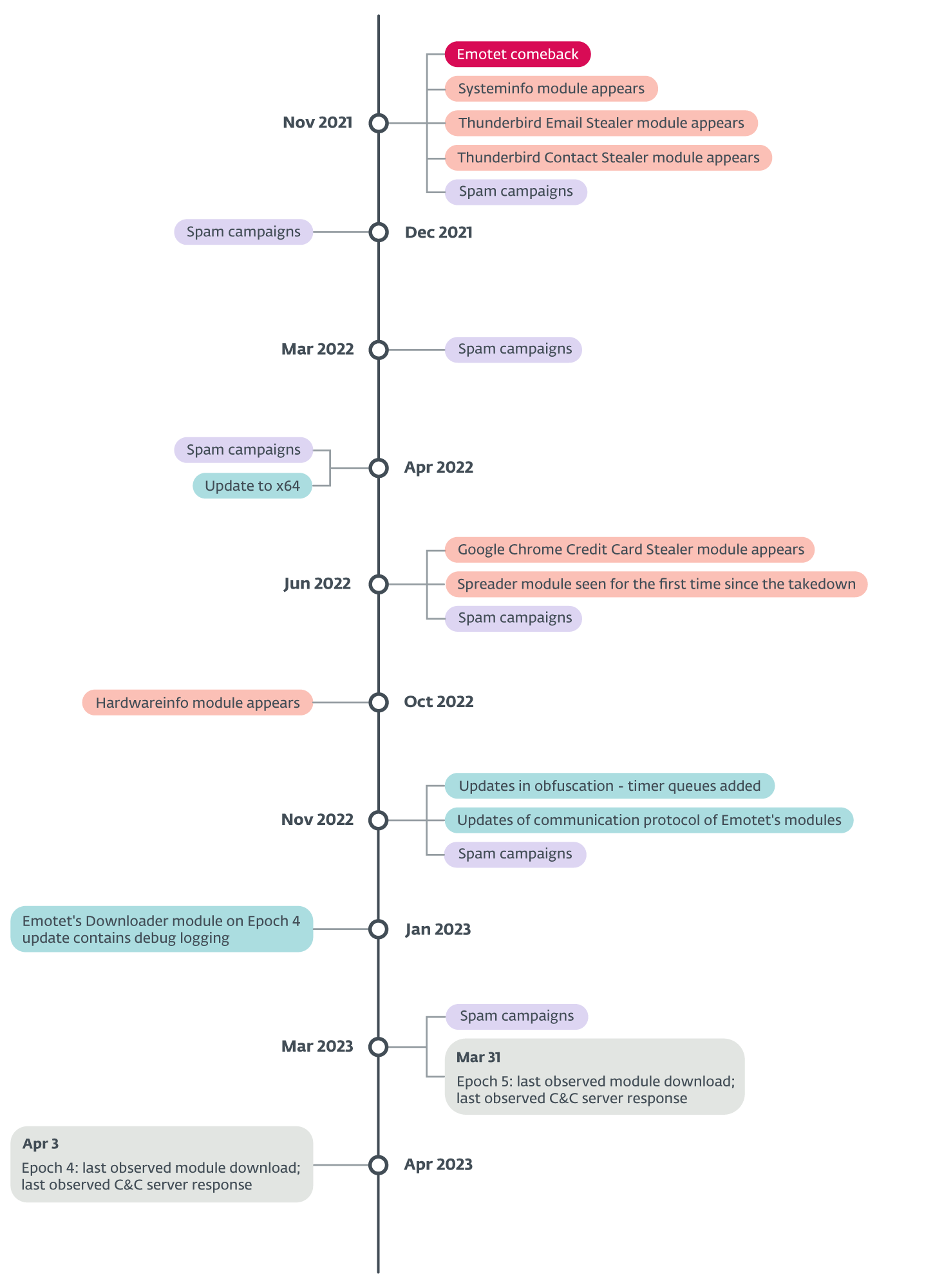

Nel gennaio 2021, Emotet è stata l'obiettivo di a takedown come risultato di uno sforzo collaborativo internazionale di otto paesi coordinati da Eurojust ed Europol. Tuttavia, nonostante questa operazione, Emotet è tornato in vita nel novembre 2021.

Punti chiave di questo post sul blog:

- Emotet ha lanciato più campagne di spam da quando è riapparso dopo la sua rimozione.

- Da allora, Mealybug ha creato più nuovi moduli e più volte ha aggiornato e migliorato tutti i moduli esistenti.

- Successivamente, gli operatori di Emotet si sono impegnati molto per evitare il monitoraggio e il tracciamento della botnet da quando è tornata.

- Attualmente Emotet è silenzioso e inattivo, molto probabilmente perché non è riuscito a trovare un nuovo vettore di attacco efficace.

Campagne di spam

Dopo il ritorno seguito da molteplici campagne di spam alla fine del 2021, l'inizio del 2022 è proseguito con queste tendenze e ci siamo registrati più campagne di spam lanciate dagli operatori Emotet. Durante questo periodo Emotet si stava diffondendo principalmente tramite documenti Microsoft Word e Microsoft Excel dannosi con macro VBA incorporate.

Nel luglio 2022, Microsoft ha cambiato le regole del gioco per tutte le famiglie di malware come Emotet e Qbot – che avevano utilizzato e-mail di phishing con documenti dannosi come metodo di diffusione – disabilitando le macro VBA nei documenti ottenuti da Internet. Questo cambiamento è stato ha annunciato da Microsoft all'inizio dell'anno e distribuito originariamente all'inizio di aprile, ma l'aggiornamento è stato annullato a causa del feedback degli utenti. Il rollout definitivo è avvenuto a fine luglio 2022 e, come si può vedere nella Figura 2, l'aggiornamento ha comportato un calo significativo delle compromissioni di Emotet; non abbiamo osservato alcuna attività significativa durante l'estate del 2022.

La disabilitazione del principale vettore di attacco di Emotet ha spinto i suoi operatori a cercare nuovi modi per compromettere i loro obiettivi. Cocciniglia iniziato a sperimentare con file LNK e XLL dannosi, ma quando l'anno 2022 stava finendo, gli operatori di Emotet hanno faticato a trovare un nuovo vettore di attacco che fosse efficace quanto lo erano state le macro VBA. Nel 2023, hanno condotto tre campagne di malspam distintive, ciascuna testando una via di intrusione e una tecnica di social engineering leggermente diverse. Tuttavia, la riduzione delle dimensioni degli attacchi e i continui cambiamenti nell'approccio possono suggerire insoddisfazione per i risultati.

La prima di queste tre campagne è avvenuta intorno all'8 marzoth, 2023, quando la botnet Emotet ha iniziato a distribuire documenti Word, mascherati da fatture, con macro VBA dannose incorporate. Questo era piuttosto strano perché le macro VBA erano disabilitate da Microsoft per impostazione predefinita, quindi le vittime non potevano eseguire codice dannoso incorporato.

Nella loro seconda campagna tra il 13 marzoth e 18 marzoth, gli aggressori apparentemente hanno riconosciuto questi difetti e, oltre a utilizzare l'approccio della catena di risposta, sono anche passati dalle macro VBA a File OneNote (ONE) con VBScript incorporati. Se le vittime aprivano il file, venivano accolte da quella che sembrava una pagina OneNote protetta, che chiedeva loro di fare clic su un pulsante Visualizza per vedere il contenuto. Dietro questo elemento grafico c'era un VBScript nascosto, impostato per scaricare la DLL Emotet.

Nonostante un avviso di OneNote che questa azione potrebbe portare a contenuti dannosi, le persone tendono a fare clic su richieste simili per abitudine e quindi possono potenzialmente consentire agli aggressori di compromettere i loro dispositivi.

L'ultima campagna osservata nella telemetria ESET è stata lanciata il 20 marzoth, approfittando dell'imminente scadenza dell'imposta sul reddito negli Stati Uniti. Le e-mail dannose inviate dalla botnet fingevano di provenire dall'ufficio delle imposte statunitense Internal Revenue Service (IRS) e contenevano un file di archivio allegato denominato W-9 form.zip. Il file ZIP incluso conteneva un documento Word con una macro VBA dannosa incorporata che probabilmente la vittima designata doveva enable. Oltre a questa campagna, indirizzata specificamente agli Stati Uniti, abbiamo anche osservato un'altra campagna che utilizzava VBScript incorporati e l'approccio OneNote che era in corso contemporaneamente.

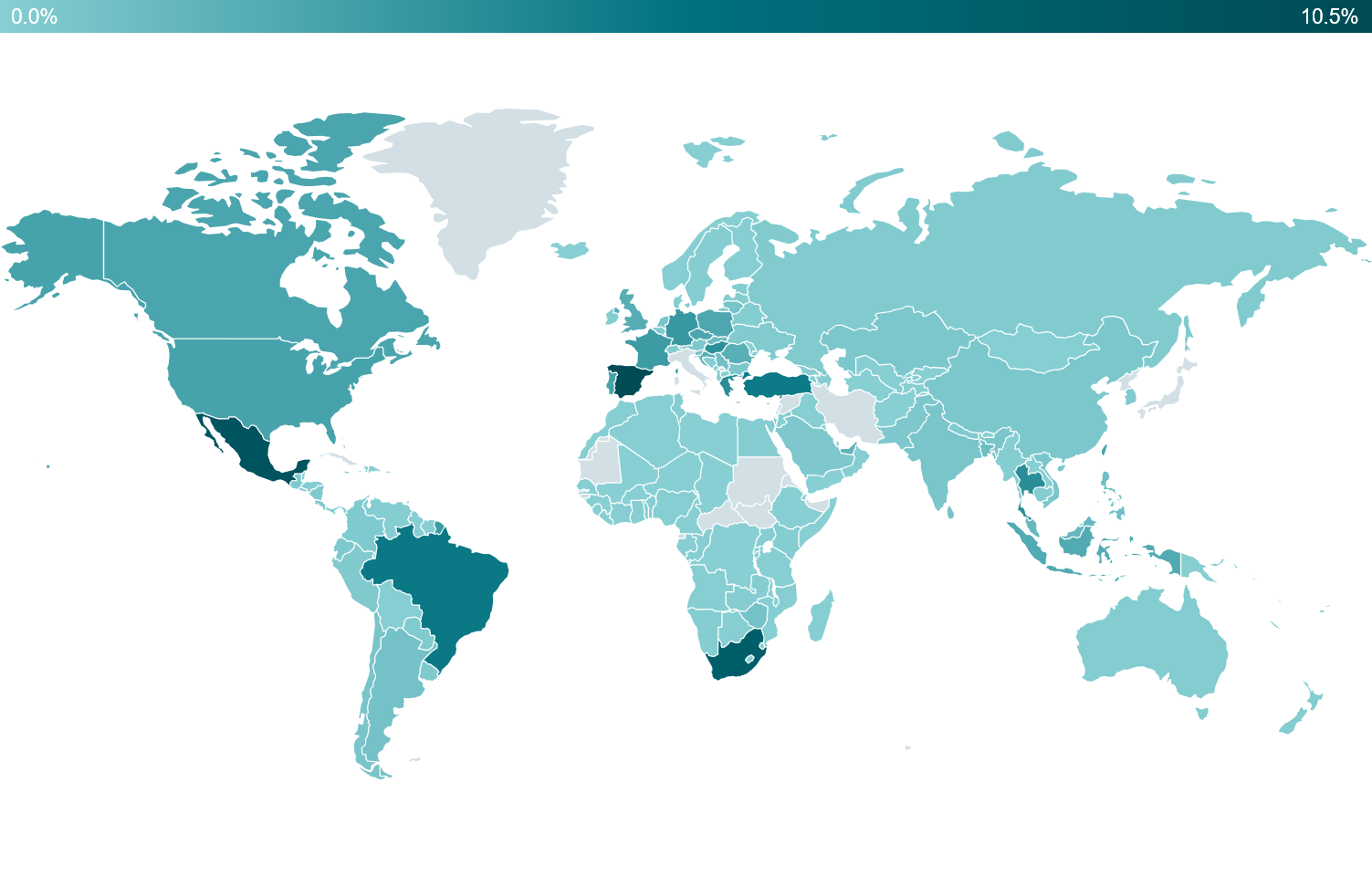

Come si può vedere nella Figura 3, la maggior parte degli attacchi rilevati da ESET erano diretti al Giappone (43%), all'Italia (13%), sebbene questi numeri possano essere influenzati dalla forte base di utenti ESET in queste regioni. Dopo aver tolto i primi due paesi (per concentrarsi sul resto del mondo), nella Figura 4 si può vedere che anche il resto del mondo è stato colpito, con la Spagna (5%) al terzo posto seguita dal Messico (5 %) e Sudafrica (4%).

Protezione avanzata e offuscamenti

Dopo la sua ricomparsa, Emotet ha ottenuto numerosi aggiornamenti. La prima caratteristica degna di nota è che la botnet ha cambiato il suo schema crittografico. Prima della rimozione, Emotet utilizzava RSA come schema asimmetrico principale e dopo la ricomparsa, la botnet ha iniziato a utilizzare la crittografia a curva ellittica. Attualmente ogni modulo Downloader (chiamato anche modulo principale) viene fornito con due chiavi pubbliche incorporate. Uno viene utilizzato per il protocollo di scambio di chiavi a curva ellittica Diffie Hellman e l'altro viene utilizzato per una verifica della firma - Algoritmo di firma digitale.

Oltre ad aggiornare il malware Emotet all'architettura a 64 bit, Mealybug ha anche implementato molteplici nuovi offuscamenti per proteggere i propri moduli. Il primo notevole offuscamento è l'appiattimento del flusso di controllo che può rallentare in modo significativo l'analisi e l'individuazione di parti di codice interessanti nei moduli di Emotet.

Mealybug ha anche implementato e migliorato la sua implementazione di molte tecniche di randomizzazione, di cui le più notevoli sono la randomizzazione dell'ordine dei membri della struttura e la randomizzazione delle istruzioni che calcolano le costanti (le costanti sono mascherate).

Un altro aggiornamento che vale la pena menzionare è avvenuto durante l'ultimo trimestre del 2022, quando i moduli hanno iniziato a utilizzare le code del timer. Con questi, la funzione principale dei moduli e la parte di comunicazione dei moduli sono state impostate come una funzione di callback, che viene invocata da più thread e tutto ciò è combinato con l'appiattimento del flusso di controllo, dove il valore di stato che gestisce quale blocco di codice è da richiamare è condiviso tra i thread. Questo offuscamento si aggiunge a un altro ostacolo nell'analisi e rende ancora più difficile seguire il flusso di esecuzione.

Nuovi moduli

Per rimanere un malware redditizio e prevalente, Mealybug ha implementato numerosi nuovi moduli, mostrati in giallo nella Figura 5. Alcuni di essi sono stati creati come meccanismo difensivo per la botnet, altri per una diffusione più efficiente del malware e, ultimo ma non meno importante, un modulo che ruba informazioni che possono essere utilizzate per rubare i soldi della vittima.

Figura 5. Moduli utilizzati più di frequente da Emotet. Il rosso esisteva prima della rimozione; il giallo è apparso dopo la rimonta

Thunderbird Email Stealer e Thunderbird Contact Stealer

Emotet viene diffuso tramite e-mail di spam e le persone spesso si fidano di tali e-mail, perché Emotet utilizza con successo una tecnica di dirottamento del thread di posta elettronica. Prima della rimozione, Emotet utilizzava moduli che chiamiamo Outlook Contact Stealer e Outlook Email Stealer, che erano in grado di rubare e-mail e informazioni di contatto da Outlook. Ma poiché non tutti usano Outlook, dopo la rimozione Emotet si è concentrata anche su un'applicazione di posta elettronica alternativa gratuita: Thunderbird.

Emotet può distribuire un modulo Thunderbird Email Stealer al computer compromesso, che (come suggerisce il nome) è in grado di rubare le email. Il modulo cerca tra i file Thunderbird contenenti i messaggi ricevuti (in formato MBOX) e ruba i dati da più campi tra cui mittente, destinatari, oggetto, data e contenuto del messaggio. Tutte le informazioni rubate vengono quindi inviate a un server C&C per un'ulteriore elaborazione.

Insieme a Thunderbird Email Stealer, Emotet implementa anche un Thunderbird Contact Stealer, che è in grado di rubare informazioni di contatto da Thunderbird. Questo modulo cerca anche tra i file di Thunderbird, questa volta cercando sia i messaggi ricevuti che quelli inviati. La differenza è che questo modulo estrae solo informazioni dal file A partire da:, A:, CC: ed cc: campi e crea un grafico interno di chi ha comunicato con chi, dove i nodi sono persone e c'è un vantaggio tra due persone se comunicano tra loro. Nella fase successiva, il modulo ordina i contatti rubati, a partire dalle persone più interconnesse, e invia queste informazioni a un server C&C.

Tutto questo sforzo è completato da due moduli aggiuntivi (che esistevano già prima della rimozione): il modulo MailPassView Stealer e il modulo Spammer. MailPassView Stealer abusa di uno strumento NirSoft legittimo per il recupero della password e ruba le credenziali dalle applicazioni di posta elettronica. Quando e-mail, credenziali e informazioni rubate su chi è in contatto con chi vengono elaborate, Mealybug crea e-mail dannose che sembrano una risposta a conversazioni precedentemente rubate e invia tali e-mail insieme alle credenziali rubate a un modulo Spammer che utilizza tali credenziali per inviare risposte dannose a precedenti conversazioni e-mail tramite SMTP.

Ladro di carte di credito di Google Chrome

Come suggerisce il nome, Google Chrome Credit Card Stealer ruba informazioni sulle carte di credito memorizzate nel browser Google Chrome. Per raggiungere questo obiettivo, il modulo utilizza una libreria SQLite3 collegata staticamente per l'accesso al file di database dei dati Web che di solito si trova in %LOCALAPPDATA%GoogleChromeDati utenteDati web predefiniti. Il modulo interroga la tabella carte di credito per nome_della_carta, Mese di scadenza, scadenza_annoe numero_carta_crittografata, contenente informazioni sulle carte di credito salvate nel profilo predefinito di Google Chrome. Nell'ultimo passaggio, il valore card_number_encrypted viene decrittografato utilizzando la chiave memorizzata nel file %LOCALAPPDATA%GoogleChromeDati utenteFile di stato locale e tutte le informazioni vengono inviate a un server C&C.

Moduli Systeminfo e Hardwareinfo

Poco dopo il ritorno di Emotet, nel novembre 2021 è apparso un nuovo modulo che chiamiamo Systeminfo. Questo modulo raccoglie informazioni su un sistema compromesso e le invia al server C&C. Le informazioni raccolte sono costituite da:

- Uscita del systeminfo command

- Uscita del ipconfig / all command

- Uscita del nltest /dclista: comando (rimosso nell'ottobre 2022)

- Elenco dei processi

- Tempo di attività (ottenuto tramite GetTickCount) in secondi (rimosso nell'ottobre 2022)

In ottobre 2022 Gli operatori di Emotet hanno rilasciato un altro nuovo modulo che chiamiamo Hardwareinfo. Anche se non ruba esclusivamente informazioni sull'hardware di una macchina compromessa, funge da fonte di informazioni complementare al modulo Systeminfo. Questo modulo raccoglie i seguenti dati dalla macchina compromessa:

- nome del computer

- Nome utente

- Informazioni sulla versione del sistema operativo, inclusi i numeri di versione principale e secondaria

- Session ID

- Stringa del marchio della CPU

- Informazioni sulle dimensioni e sull'utilizzo della RAM

Entrambi i moduli hanno uno scopo principale: verificare se la comunicazione proviene da una vittima legittimamente compromessa o meno. Emotet è stato, soprattutto dopo il suo ritorno, un argomento molto caldo nel settore della sicurezza informatica e tra i ricercatori, quindi Mealybug ha fatto di tutto per proteggersi dal tracciamento e dal monitoraggio delle proprie attività. Grazie alle informazioni raccolte da questi due moduli che non solo raccolgono dati, ma contengono anche trucchi anti-tracciamento e anti-analisi, le capacità di Mealybug di distinguere le vere vittime dalle attività dei ricercatori di malware o dalle sandbox sono state notevolmente migliorate.

Qual è il prossimo passo?

Secondo la ricerca e la telemetria ESET, entrambe le epoche della botnet sono state silenziose dall'inizio di aprile 2023. Attualmente non è chiaro se questo sia un altro periodo di vacanza per gli autori, se faticano a trovare un nuovo vettore di infezione efficace o se c'è qualcuno di nuovo che gestisce la botnet.

Anche se non possiamo confermare le voci secondo cui una o entrambe le Epoch della botnet sarebbero state vendute a qualcuno nel gennaio 2023, abbiamo notato un'attività insolita su una delle Epoch. L'ultimo aggiornamento del modulo downloader conteneva una nuova funzionalità, che registra gli stati interni del modulo e ne traccia l'esecuzione in un file C:JSmithLoader (Figura 6, Figura 7). Poiché questo file deve esistere per registrare effettivamente qualcosa, questa funzionalità sembra un output di debug per qualcuno che non comprende completamente cosa fa il modulo e come funziona. In quel periodo, inoltre, la botnet diffondeva ampiamente anche i moduli Spammer, ritenuti più preziosi per Mealybug perché storicamente utilizzavano questi moduli solo su macchine da loro ritenute sicure.

Qualunque sia la spiegazione del motivo per cui la botnet è silenziosa ora è vera, Emotet è noto per la sua efficacia e i suoi operatori hanno fatto uno sforzo per ricostruire e mantenere la botnet e persino aggiungere alcuni miglioramenti, quindi tieni traccia del nostro blog per vedere cosa porterà il futuro noi.

Per qualsiasi domanda sulla nostra ricerca pubblicata su WeLiveSecurity, contattaci all'indirizzo threatintel@eset.com.

ESET Research offre report di intelligence APT privati e feed di dati. Per qualsiasi domanda su questo servizio, visitare il Intelligence sulle minacce ESET .

IOCS

File

| SHA-1 | Nome del file | Nome rilevamento ESET | Descrizione |

|---|---|---|---|

| D5FDE4A0DF9E416DE02AE51D07EFA8D7B99B11F2 | N/A | Win64/Emotet.AL | Emotet Modulo informazioni di sistema. |

| 1B6CFE35EF42EB9C6E19BCBD5A3829458C856DBC | N/A | Win64/Emotet.AL | Modulo informazioni hardware Emotet. |

| D938849F4C9D7892CD1558C8EDA634DADFAD2F5A | N/A | Win64/Emotet.AO | Modulo Emotet Google Chrome per il furto di carte di credito. |

| 1DF4561C73BD35E30B31EEE62554DD7157AA26F2 | N/A | Win64/Emotet.AL | Modulo Emotet Thunderbird Email Stealer. |

| 05EEB597B3A0F0C7A9E2E24867A797DF053AD860 | N/A | Win64/Emotet.AL | Modulo Emotet Thunderbird Contact Stealer. |

| 0CEB10940CE40D1C26FC117BC2D599C491657AEB | N/A | Win64/Emotet.AQ | Modulo Emotet Downloader, versione con offuscamento della coda del timer. |

| 8852B81566E8331ED43AB3C5648F8D13012C8A3B | N/A | Win64/Emotet.AL | Modulo Emotet Downloader, versione x64. |

| F2E79EC201160912AB48849A5B5558343000042E | N/A | Win64/Emotet.AQ | Modulo Emotet Downloader, versione con stringhe di debug. |

| CECC5BBA6193D744837E689E68BC25C43EDA7235 | N/A | Win32/Emotet.DG | Modulo Emotet Downloader, versione x86. |

Network NetPoulSafe

| IP | Dominio | Provider di hosting | Visto per la prima volta | Dettagli |

|---|---|---|---|---|

| 1.234.2[.]232 | N/A | SK Banda larga Co Ltd | N/A | N/A |

| 1.234.21[.]73 | N/A | SK Banda larga Co Ltd | N/A | N/A |

| 5.9.116[.]246 | N/A | Hetzner Online GmbH | N/A | N/A |

| 5.135.159[.]50 | N/A | OVH SAS | N/A | N/A |

| 27.254.65[.]114 | N/A | CS LOXINFO Società per azioni a responsabilità limitata. | N/A | N/A |

| 37.44.244[.]177 | N/A | Hostinger internazionale limitata | N/A | N/A |

| 37.59.209[.]141 | N/A | Ruolo di abuso-C | N/A | N/A |

| 37.187.115[.]122 | N/A | OVH SAS | N/A | N/A |

| 45.71.195[.]104 | N/A | NET ALTERNATIVA PROVEDOR DE INTERNET LTDA – ME | N/A | N/A |

| 45.79.80[.]198 | N/A | Linode | N/A | N/A |

| 45.118.115[.]99 | N/A | Asep Bambang Gunawan | N/A | N/A |

| 45.176.232[.]124 | N/A | CABLE E TELECOMUNICACIONES DE COLOMBIA SAS (CABLETELCO) | N/A | N/A |

| 45.235.8[.]30 | N/A | WIKINET TELECOMUNICAZIONI | N/A | N/A |

| 46.55.222[.]11 | N/A | DCC | N/A | N/A |

| 51.91.76[.]89 | N/A | OVH SAS | N/A | N/A |

| 51.161.73[.]194 | N/A | OVH SAS | N/A | N/A |

| 51.254.140[.]238 | N/A | Ruolo di abuso-C | N/A | N/A |

| 54.37.106[.]167 | N/A | OVH SAS | N/A | N/A |

| 54.37.228[.]122 | N/A | OVH SAS | N/A | N/A |

| 54.38.242[.]185 | N/A | OVH SAS | N/A | N/A |

| 59.148.253[.]194 | N/A | HOSTMASTER CTINETTI | N/A | N/A |

| 61.7.231[.]226 | N/A | Rete IP CAT Telecom | N/A | N/A |

| 61.7.231[.]229 | N/A | L'Autorità per le Comunicazioni della Thailandia, CAT | N/A | N/A |

| 62.171.178[.]147 | N/A | Contabo GmbH | N/A | N/A |

| 66.42.57[.]149 | N/A | La società costante, LLC | N/A | N/A |

| 66.228.32[.]31 | N/A | Linode | N/A | N/A |

| 68.183.93[.]250 | N/A | DigitalOcean, LLC | N/A | N/A |

| 72.15.201[.]15 | N/A | Flexential Colorado Corp. | N/A | N/A |

| 78.46.73[.]125 | N/A | Hetzner Online GmbH – Ruolo di contatto, ORG-HOA1-RIPE | N/A | N/A |

| 78.47.204[.]80 | N/A | Hetzner Online GmbH | N/A | N/A |

| 79.137.35[.]198 | N/A | OVH SAS | N/A | N/A |

| 82.165.152[.]127 | N/A | 1 & 1 IONOS SE | N/A | N/A |

| 82.223.21[.]224 | N/A | IONOS SE | N/A | N/A |

| 85.214.67[.]203 | N/A | Strato Inc | N/A | N/A |

| 87.106.97[.]83 | N/A | IONOS SE | N/A | N/A |

| 91.121.146[.]47 | N/A | OVH SAS | N/A | N/A |

| 91.207.28[.]33 | N/A | Optima Telecom S.r.l. | N/A | N/A |

| 93.104.209[.]107 | N/A | MNET | N/A | N/A |

| 94.23.45[.]86 | N/A | OVH SAS | N/A | N/A |

| 95.217.221[.]146 | N/A | Hetzner Online GmbH | N/A | N/A |

| 101.50.0[.]91 | N/A | P.T. Beon Intermedia | N/A | N/A |

| 103.41.204[.]169 | N/A | PT Sistema Infinitys Indonesia | N/A | N/A |

| 103.43.75[.]120 | N/A | Amministratore di Choopa LLC | N/A | N/A |

| 103.63.109[.]9 | N/A | Nguyen Nhu Thanh | N/A | N/A |

| 103.70.28[.]102 | N/A | Nguyen Thi Oanh | N/A | N/A |

| 103.75.201[.]2 | N/A | IRT-CDNPLUSCOLTD-TH | N/A | N/A |

| 103.132.242[.]26 | N/A | La rete di Ishan | N/A | N/A |

| 104.131.62[.]48 | N/A | DigitalOcean, LLC | N/A | N/A |

| 104.168.155[.]143 | N/A | Hostwinds LLC. | N/A | N/A |

| 104.248.155[.]133 | N/A | DigitalOcean, LLC | N/A | N/A |

| 107.170.39[.]149 | N/A | DigitalOcean, LLC | N/A | N/A |

| 110.232.117[.]186 | N/A | RackCorp | N/A | N/A |

| 115.68.227[.]76 | N/A | SORRISOSERV | N/A | N/A |

| 116.124.128[.]206 | N/A | IRT-KRNIC-KR | N/A | N/A |

| 116.125.120[.]88 | N/A | IRT-KRNIC-KR | N/A | N/A |

| 118.98.72[.]86 | N/A | PT Telkom Indonesia Gestione delle risorse APNIC | N/A | N/A |

| 119.59.103[.]152 | N/A | 453 Ladplacout Jorakhaebua | N/A | N/A |

| 119.193.124[.]41 | N/A | Gestore dell'IP | N/A | N/A |

| 128.199.24[.]148 | N/A | DigitalOcean, LLC | N/A | N/A |

| 128.199.93[.]156 | N/A | DigitalOcean, LLC | N/A | N/A |

| 128.199.192[.]135 | N/A | DigitalOcean, LLC | N/A | N/A |

| 129.232.188[.]93 | N/A | Xneelo (Pty) Ltd | N/A | N/A |

| 131.100.24[.]231 | N/A | EVEO SA | N/A | N/A |

| 134.122.66[.]193 | N/A | DigitalOcean, LLC | N/A | N/A |

| 139.59.56[.]73 | N/A | DigitalOcean, LLC | N/A | N/A |

| 139.59.126[.]41 | N/A | Amministratore di Digital Ocean Inc | N/A | N/A |

| 139.196.72[.]155 | N/A | Hangzhou alibaba pubblicità co., ltd. | N/A | N/A |

| 142.93.76[.]76 | N/A | DigitalOcean, LLC | N/A | N/A |

| 146.59.151[.]250 | N/A | OVH SAS | N/A | N/A |

| 146.59.226[.]45 | N/A | OVH SAS | N/A | N/A |

| 147.139.166[.]154 | N/A | Alibaba (USA) Technology Co., Ltd. | N/A | N/A |

| 149.56.131[.]28 | N/A | OVH SAS | N/A | N/A |

| 150.95.66[.]124 | N/A | Amministratore di GMO Internet Inc | N/A | N/A |

| 151.106.112[.]196 | N/A | Hostinger internazionale limitata | N/A | N/A |

| 153.92.5[.]27 | N/A | Hostinger internazionale limitata | N/A | N/A |

| 153.126.146[.]25 | N/A | IRT-JPNIC-JP | N/A | N/A |

| 159.65.3[.]147 | N/A | DigitalOcean, LLC | N/A | N/A |

| 159.65.88[.]10 | N/A | DigitalOcean, LLC | N/A | N/A |

| 159.65.140[.]115 | N/A | DigitalOcean, LLC | N/A | N/A |

| 159.69.237[.]188 | N/A | Hetzner Online GmbH – Ruolo di contatto, ORG-HOA1-RIPE | N/A | N/A |

| 159.89.202[.]34 | N/A | DigitalOcean, LLC | N/A | N/A |

| 160.16.142[.]56 | N/A | IRT-JPNIC-JP | N/A | N/A |

| 162.243.103[.]246 | N/A | DigitalOcean, LLC | N/A | N/A |

| 163.44.196[.]120 | N/A | OGM-Z con NetDesign Holdings Co., Ltd. | N/A | N/A |

| 164.68.99[.]3 | N/A | Contabo GmbH | N/A | N/A |

| 164.90.222[.]65 | N/A | DigitalOcean, LLC | N/A | N/A |

| 165.22.230[.]183 | N/A | DigitalOcean, LLC | N/A | N/A |

| 165.22.246[.]219 | N/A | DigitalOcean, LLC | N/A | N/A |

| 165.227.153[.]100 | N/A | DigitalOcean, LLC | N/A | N/A |

| 165.227.166[.]238 | N/A | DigitalOcean, LLC | N/A | N/A |

| 165.227.211[.]222 | N/A | DigitalOcean, LLC | N/A | N/A |

| 167.172.199[.]165 | N/A | DigitalOcean, LLC | N/A | N/A |

| 167.172.248[.]70 | N/A | DigitalOcean, LLC | N/A | N/A |

| 167.172.253[.]162 | N/A | DigitalOcean, LLC | N/A | N/A |

| 168.197.250[.]14 | N/A | Omar Anselmo Ripoll (TDC NET) | N/A | N/A |

| 169.57.156[.]166 | N/A | SoftLayer | N/A | N/A |

| 172.104.251[.]154 | N/A | Akamai Connected Cloud | N/A | N/A |

| 172.105.226[.]75 | N/A | Akamai Connected Cloud | N/A | N/A |

| 173.212.193[.]249 | N/A | Contabo GmbH | N/A | N/A |

| 182.162.143[.]56 | N/A | IRT-KRNIC-KR | N/A | N/A |

| 183.111.227[.]137 | N/A | Corea Telecom | N/A | N/A |

| 185.4.135[.]165 | N/A | ENARTIA Socio Unico SA | N/A | N/A |

| 185.148.168[.]15 | N/A | Ruolo di abuso-C | N/A | N/A |

| 185.148.168[.]220 | N/A | Ruolo di abuso-C | N/A | N/A |

| 185.168.130[.]138 | N/A | GigaCloud NOC | N/A | N/A |

| 185.184.25[.]78 | N/A | MUV Bilisim ve Telekomunikasyon Hizmetleri Ltd. Sti. | N/A | N/A |

| 185.244.166[.]137 | N/A | Jan Philipp Waldecker opera come LUMASERV Systems | N/A | N/A |

| 186.194.240[.]217 | N/A | SEMPER TELECOMUNICACOES LTDA | N/A | N/A |

| 187.63.160[.]88 | N/A | BITCOM FORNITORE DI SERVIZI INTERNET LTDA | N/A | N/A |

| 188.44.20[.]25 | N/A | Società di servizi di comunicazione A1 Makedonija DOOEL Skopje | N/A | N/A |

| 190.90.233[.]66 | N/A | INTERNEXA Brasil Operadora de Telecomunicações SA | N/A | N/A |

| 191.252.103[.]16 | N/A | Locaweb Servizi Internet S/A | N/A | N/A |

| 194.9.172[.]107 | N/A | Ruolo di abuso-C | N/A | N/A |

| 195.77.239[.]39 | N/A | TELEFONICA DE ESPANA SAU | N/A | N/A |

| 195.154.146[.]35 | N/A | Abuso di Scaleway, ORG-ONLI1-RIPE | N/A | N/A |

| 196.218.30[.]83 | N/A | Ruolo di contatto dati TE | N/A | N/A |

| 197.242.150[.]244 | N/A | Afrihost (Pty) Ltd | N/A | N/A |

| 198.199.65[.]189 | N/A | DigitalOcean, LLC | N/A | N/A |

| 198.199.98[.]78 | N/A | DigitalOcean, LLC | N/A | N/A |

| 201.94.166[.]162 | N/A | Claro NXT Telecomunicacoes Ltda | N/A | N/A |

| 202.129.205[.]3 | N/A | NIPA TECNOLOGIA CO., LTD | N/A | N/A |

| 203.114.109[.]124 | N/A | IRT-TOT-TH | N/A | N/A |

| 203.153.216[.]46 | N/A | Iswadi Iswadi | N/A | N/A |

| 206.189.28[.]199 | N/A | DigitalOcean, LLC | N/A | N/A |

| 207.148.81[.]119 | N/A | La società costante, LLC | N/A | N/A |

| 207.180.241[.]186 | N/A | Contabo GmbH | N/A | N/A |

| 209.97.163[.]214 | N/A | DigitalOcean, LLC | N/A | N/A |

| 209.126.98[.]206 | N/A | GoDaddy.com, LLC | N/A | N/A |

| 210.57.209[.]142 | N/A | Andri Tamtrijanto | N/A | N/A |

| 212.24.98[.]99 | N/A | Internet Visija | N/A | N/A |

| 213.239.212[.]5 | N/A | Hetzner Online GmbH | N/A | N/A |

| 213.241.20[.]155 | N/A | Ruolo di contatto di Netia Telekom SA | N/A | N/A |

| 217.182.143[.]207 | N/A | OVH SAS | N/A | N/A |

Tecniche MITRE ATT&CK

Questa tabella è stata creata utilizzando Versione 12 delle tecniche di impresa MITRE ATT&CK.

| tattica | ID | Nome | Descrizione |

|---|---|---|---|

| Ricognizione | T1592.001 | Raccogli le informazioni sull'ospite della vittima: Hardware | Emotet raccoglie informazioni sull'hardware della macchina compromessa, come la stringa del marchio della CPU. |

| T1592.004 | Raccogli informazioni sull'host vittima: configurazioni client | Emotet raccoglie informazioni sulla configurazione del sistema come il file ipconfig / all ed systeminfo comandi. | |

| T1592.002 | Raccogli informazioni sull'ospite della vittima: software | Emotet esfiltra un elenco di processi in esecuzione. | |

| T1589.001 | Raccogliere informazioni sull'identità della vittima: credenziali | Emotet implementa moduli in grado di rubare credenziali da browser e applicazioni di posta elettronica. | |

| T1589.002 | Raccogliere informazioni sull'identità della vittima: indirizzi e-mail | Emotet distribuisce moduli in grado di estrarre indirizzi e-mail dalle applicazioni di posta elettronica. | |

| Sviluppo delle risorse | T1586.002 | Account compromessi: account di posta elettronica | Emotet compromette gli account e-mail e li utilizza per diffondere e-mail malspam. |

| T1584.005 | Infrastruttura compromessa: Botnet | Emotet compromette numerosi sistemi di terze parti per formare una botnet. | |

| T1587.001 | Capacità di sviluppo: malware | Emotet è costituito da più moduli e componenti malware univoci. | |

| T1588.002 | Ottieni capacità: strumento | Emotet utilizza gli strumenti NirSoft per rubare le credenziali dalle macchine infette. | |

| Accesso iniziale | T1566 | Phishing | Emotet invia e-mail di phishing con allegati dannosi. |

| T1566.001 | Phishing: allegato spearphishing | Emotet invia e-mail di spearphishing con allegati dannosi. | |

| T1059.005 | Interprete di comandi e script: Visual Basic | Emotet è stato visto utilizzare documenti Microsoft Word contenenti macro VBA dannose. | |

| T1204.002 | Esecuzione utente: file dannoso | Emotet fa affidamento sugli utenti che aprono allegati e-mail dannosi ed eseguono script incorporati. | |

| Evasione della difesa | T1140 | Deoffuscare/decodificare file o informazioni | I moduli Emotet utilizzano stringhe crittografate e checksum mascherati dei nomi delle funzioni API. |

| T1027.002 | File o informazioni offuscati: imballaggio del software | Emotet utilizza packer personalizzati per proteggere i propri payload. | |

| T1027.007 | File o informazioni offuscati: risoluzione API dinamica | Emotet risolve le chiamate API in fase di esecuzione. | |

| Accesso alle credenziali | T1555.003 | Credenziali da archivi password: Credenziali da browser web | Emotet acquisisce le credenziali salvate nei browser Web abusando dell'applicazione WebBrowserPassView di NirSoft. |

| T1555 | Credenziali dagli archivi di password | Emotet è in grado di rubare le password dalle applicazioni di posta elettronica abusando dell'applicazione MailPassView di NirSoft. | |

| Collezione | T1114.001 | Raccolta e-mail: raccolta e-mail locale | Emotet ruba le email dalle applicazioni Outlook e Thunderbird. |

| Comando e controllo | T1071.003 | Protocollo a livello di applicazione: protocolli di posta | Emotet può inviare e-mail dannose tramite SMTP. |

| T1573.002 | Canale crittografato: crittografia asimmetrica | Emotet utilizza le chiavi ECDH per crittografare il traffico C&C. | |

| T1573.001 | Canale crittografato: crittografia simmetrica | Emotet utilizza AES per crittografare il traffico C&C. | |

| T1571 | Porto non standard | Emotet è noto per comunicare su porte non standard come 7080. |

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- PlatoData.Network Generativo verticale Ai. Potenzia te stesso. Accedi qui.

- PlatoAiStream. Intelligenza Web3. Conoscenza amplificata. Accedi qui.

- PlatoneESG. Automobilistico/VE, Carbonio, Tecnologia pulita, Energia, Ambiente, Solare, Gestione dei rifiuti. Accedi qui.

- BlockOffset. Modernizzare la proprietà della compensazione ambientale. Accedi qui.

- Fonte: https://www.welivesecurity.com/2023/07/06/whats-up-with-emotet/

- :ha

- :È

- :non

- :Dove

- $ SU

- 1

- 100

- 15%

- 16

- 180

- 19

- 20

- 2000

- 2014

- 2021

- 2022

- 2023

- 214

- 22

- 23

- 234

- 24

- 50

- 7

- 70

- 75

- 77

- 8

- 9

- 91

- 98

- a

- capace

- Chi siamo

- abuso

- abusi

- Accedendo

- conti

- Raggiungere

- riconosciuto

- Acquisisce

- Action

- attivo

- attività

- attività

- effettivamente

- aggiungere

- aggiuntivo

- indirizzi

- Aggiunge

- Vantaggio

- Pubblicità

- AES

- Africa

- Dopo shavasana, sedersi in silenzio; saluti;

- Mirato

- algoritmo

- Alibaba

- Tutti

- consentire

- già

- anche

- alternativa

- Sebbene il

- tra

- an

- .

- ed

- Un altro

- in qualsiasi

- a parte

- api

- apparso

- Applicazioni

- applicazioni

- approccio

- Aprile

- APT

- architettura

- Archivio

- SONO

- in giro

- AS

- At

- attacco

- attacchi

- gli autori

- Avenue

- evitando

- precedente

- Settore bancario

- base

- BE

- è diventato

- perché

- stato

- prima

- Inizio

- comportamento

- dietro

- fra

- parziale

- maggiore

- Bloccare

- Blog

- entrambi

- Botnet

- marca

- portare

- banda larga

- del browser

- browser

- costruito

- ma

- pulsante

- by

- calcolare

- chiamata

- detto

- Bandi

- è venuto

- Campagna

- Responsabile Campagne

- Materiale

- non può

- funzionalità

- capace

- carta

- Carte

- svolta

- CAT

- centro

- catena

- il cambiamento

- cambiato

- Modifiche

- canale

- Chrome

- browser Chrome

- clicca

- cliente

- CO

- codice

- collaborativo

- raccogliere

- collezione

- Colombia

- Colorado

- COM

- combinato

- Venire

- Ritorno

- viene

- comunicare

- Comunicazione

- Comunicazioni

- Aziende

- azienda

- complementare

- completamente

- componenti

- compromesso

- Compromissione

- computer

- Computer Security

- computer

- Configurazione

- Confermare

- collegato

- considerato

- consiste

- costante

- contatti

- contatti

- contenere

- contenute

- contenuto

- testuali

- continua

- di controllo

- Conversazioni

- coordinato

- Corp

- paesi

- creato

- crea

- Credenziali

- credito

- carta di credito

- Carte di credito

- crittografico

- crittografia

- Attualmente

- curva

- costume

- cybercrime

- dati

- Banca Dati

- Data

- Predefinito

- difensiva

- consegnare

- schierare

- schierato

- Distribuisce

- Nonostante

- rilevato

- rivelazione

- dispositivi

- DID

- differenza

- diverso

- difficile

- digitale

- disabile

- distintivo

- distribuzione

- documento

- documenti

- effettua

- non

- giù

- scaricare

- Cadere

- dovuto

- durante

- dinamico

- ogni

- Presto

- bordo

- Efficace

- efficacia

- efficiente

- sforzo

- elemento

- Ellittico

- incorporato

- crittografato

- fine

- Ingegneria

- Impresa

- epoche

- Ricerca ESET

- particolarmente

- Europol

- Anche

- eventi

- Ogni

- tutti

- si è evoluta

- Excel

- exchange

- esclusi

- esclusivamente

- esecuzione

- esecuzione

- esistente

- spiegazione

- estratto

- estratti

- in mancanza di

- famiglie

- famiglia

- caratteristica

- feedback

- campi

- figura

- Compila il

- File

- finale

- Trovare

- Nome

- difetti

- flusso

- Focus

- concentrato

- seguito

- i seguenti

- Nel

- modulo

- formato

- Gratis

- frequentemente

- da

- function

- funzionalità

- ulteriormente

- Inoltre

- futuro

- gioco

- GmbH

- Google Chrome

- grafico

- Grafico

- grande

- Gruppo

- ha avuto

- successo

- Hardware

- Avere

- nascosto

- storicamente

- Colpire

- Holdings

- host

- HOT

- Come

- Tuttavia

- HTTPS

- Identità

- if

- implementazione

- implementato

- migliorata

- miglioramenti

- in

- inattivo

- incluso

- Compreso

- Reddito

- tassa sul reddito

- individui

- Indonesia

- industria

- informazioni

- Infrastruttura

- Richieste

- installazione

- istruzioni

- Intelligence

- destinato

- interconnesso

- interessante

- interno

- Internal Revenue Service

- Internazionale

- Internet

- ai miglioramenti

- invocato

- IRS

- IT

- Italia

- SUO

- Gen

- Gennaio

- Gennaio 2021

- Giappone

- jp

- Luglio

- ad appena

- mantenere

- Le

- Tasti

- conosciuto

- Cognome

- dopo

- lanciato

- strato

- portare

- meno

- legittimo

- Biblioteca

- Vita

- piace

- Limitato

- connesso

- Lista

- LLC

- locale

- collocato

- ceppo

- registrazione

- Guarda

- una

- guardò

- cerca

- SEMBRA

- lotto

- Ltd

- macchina

- macchine

- Macro

- macro

- fatto

- Principale

- principalmente

- mantenere

- maggiore

- FA

- il malware

- gestisce

- molti

- Marzo

- Maggio..

- meccanismo

- membro

- Utenti

- messaggio

- messaggi

- metodo

- Messico

- Microsoft

- forza

- minore

- Moduli

- moduli

- soldi

- monitoraggio

- Scopri di più

- più efficiente

- maggior parte

- in movimento

- multiplo

- Nome

- Detto

- nomi

- rete

- New

- Nuovi Arrivi

- GENERAZIONE

- nodi

- notevole

- Novembre

- novembre 2021

- adesso

- numeri

- numerose

- NXT

- osservare

- ostacolo

- ottenuto

- oceano

- ottobre

- of

- Offerte

- Office

- di frequente

- on

- ONE

- online

- esclusivamente

- ha aperto

- apertura

- operato

- operativo

- operazione

- Operatori

- or

- minimo

- ordini

- organizzazioni

- originariamente

- Altro

- Altri

- nostro

- risultati

- Outlook

- produzione

- pagina

- parte

- Ricambi

- Password

- Le password

- Persone

- phishing

- posto

- Platone

- Platone Data Intelligence

- PlatoneDati

- per favore

- punti

- potenzialmente

- Prezioso

- atleta

- precedente

- in precedenza

- primario

- un bagno

- probabilmente

- Elaborato

- i processi

- lavorazione

- Profilo

- redditizio

- protegge

- protetta

- protezione

- protocollo

- la percezione

- chiavi pubbliche

- pubblicato

- scopo

- metti

- Trimestre

- query

- RAM

- di rose

- veramente

- ricevuto

- destinatari

- recupero

- Rosso

- regioni

- rilasciato

- basandosi

- rimanere

- resti

- rimosso

- rimozione

- rispondere

- Report

- riparazioni

- ricercatori

- Risorse

- REST

- colpevole

- ritorno

- Le vendite

- Ruolo

- Arrotolato

- srotolare

- rsa

- Rumors

- Correre

- running

- s

- sicura

- stesso

- sandbox

- schema

- script

- Secondo

- secondo

- problemi di

- vedere

- apparentemente

- visto

- inviare

- trasmettitore

- invia

- inviato

- serve

- servizio

- Servizi

- set

- condiviso

- mostrato

- significativa

- significativamente

- simile

- da

- singolo

- Taglia

- leggermente diversa

- rallentare

- So

- Social

- Ingegneria sociale

- Software

- venduto

- alcuni

- Qualcuno

- qualcosa

- Fonte

- Sud

- Sud Africa

- Spagna

- carne in scatola

- in particolare

- diffondere

- Diffondere

- spread

- iniziato

- Di partenza

- Regione / Stato

- stati

- ruba

- step

- rubare

- memorizzati

- negozi

- Corda

- forte

- La struttura

- Lotta

- soggetto

- Successivamente

- Con successo

- tale

- suggerire

- suggerisce

- estate

- commutata

- sistema

- SISTEMI DI TRATTAMENTO

- tavolo

- presa

- Target

- mirata

- obiettivi

- imposta

- tecniche

- Tecnologia

- telecom

- dire

- Testing

- Tailandia

- Grazie

- che

- I

- Il futuro

- le informazioni

- Lo Stato

- il mondo

- loro

- Li

- si

- poi

- Là.

- Strumenti Bowman per analizzare le seguenti finiture:

- di

- Terza

- di parti terze standard

- questo

- quelli

- anche se?

- minaccia

- minacce

- tre

- Attraverso

- così

- tempo

- time line

- volte

- a

- insieme

- strumenti

- top

- argomento

- pista

- Tracking

- Trading

- traffico

- Trend

- tendenze

- Trojan

- vero

- Affidati ad

- seconda

- capire

- In corso

- unico

- Unito

- Stati Uniti

- imminenti

- Aggiornanento

- aggiornato

- aggiornamento

- Upgrades

- us

- USA

- uso

- utilizzato

- Utente

- utenti

- usa

- utilizzando

- generalmente

- vacanza

- APPREZZIAMO

- VBA

- Ve

- Convalida

- verificare

- versione

- molto

- via

- Vittima

- vittime

- Visualizza

- Visita

- identificazione dei warning

- Prima

- modi

- we

- sito web

- Browser Web

- WELL

- è andato

- sono stati

- Che

- quando

- se

- quale

- OMS

- perché

- ampiamente

- volere

- con

- Word

- lavori

- mondo

- In tutto il mondo

- valore

- sarebbe

- anno

- ancora

- zefiro

- Codice postale