COMMENTO

L’era delle operazioni intelligenti è già arrivata, ma alcuni processi operativi di sicurezza informatica appartengono al passato. Quando i membri più anziani della Gen Z iniziano la loro carriera, portano nuove aspettative per le esperienze digitali sul posto di lavoro. Questa tendenza ha implicazioni importanti e promettenti per la sicurezza della tecnologia operativa (OT) che possono spingere le organizzazioni a diventare più sicure, resilienti ed efficienti.

Fino ad ora, l’accesso ai sistemi OT utilizzati nei settori manifatturiero, energetico e delle infrastrutture critiche è stato spesso un processo lento, macchinoso e non particolarmente sicuro. I sistemi OT, alcuni con tecnologia vecchia di decenni, utilizzano protocolli industriali con capacità di sicurezza limitate protocolli di accesso remoto deboli. Questi componenti legacy hanno funzionalità limitate di gestione dell'accesso degli utenti che richiedono soluzioni di gestione degli accessi aggiuntive. Il risultato è che gli utenti autorizzati devono completare ulteriori passaggi di autenticazione, spesso con credenziali diverse, per ottenere l'accesso.

Perché è ancora così nell’era del riconoscimento facciale e delle impronte digitali? In breve, il sistema è stato mantenuto da dipendenti più esperti, quindi nessuno ha visto il motivo di cambiarlo. Tuttavia, con l’arrivo a bordo dei lavoratori più giovani, i sistemi preesistenti non sono più al passo con le abitudini, le competenze e le aspettative tecnologiche della loro generazione. Le organizzazioni che si impegnano per soddisfare le proprie esigenze possono ottenere molteplici vantaggi.

Una migliore esperienza dei dipendenti può migliorare la fidelizzazione

I dipendenti frustrati o confusi dai processi di sicurezza legacy hanno meno probabilità di essere pienamente coinvolti nel proprio lavoro e maggiori probabilità di licenziarsi. Ciò è particolarmente vero per i lavoratori più giovani. Lo dice la metà dei lavoratori della generazione Z lasceranno il lavoro che fornisce tecnologia mal funzionante o obsoleta.

Migliorare i tassi di fidelizzazione può sempre aiutare le aziende a controllare i costi, ma nel settore manifatturiero di oggi, la fidelizzazione dei dipendenti è più urgente. Più di 80% dei produttori ha segnalato carenze di manodopera nel 2023 e l’inserimento di personale nuovo e di appaltatori richiede investimenti in formazione specializzata, processi unici, sicurezza ed efficienza operativa. Iniziando subito a modernizzare i processi e le pratiche di sicurezza OT, i produttori possono ottenere un vantaggio competitivo nel reclutamento e nella fidelizzazione di lavoratori più giovani e qualificati, rispetto alle aziende che adottano un approccio attendista.

Sicurezza, protezione e conformità migliorate

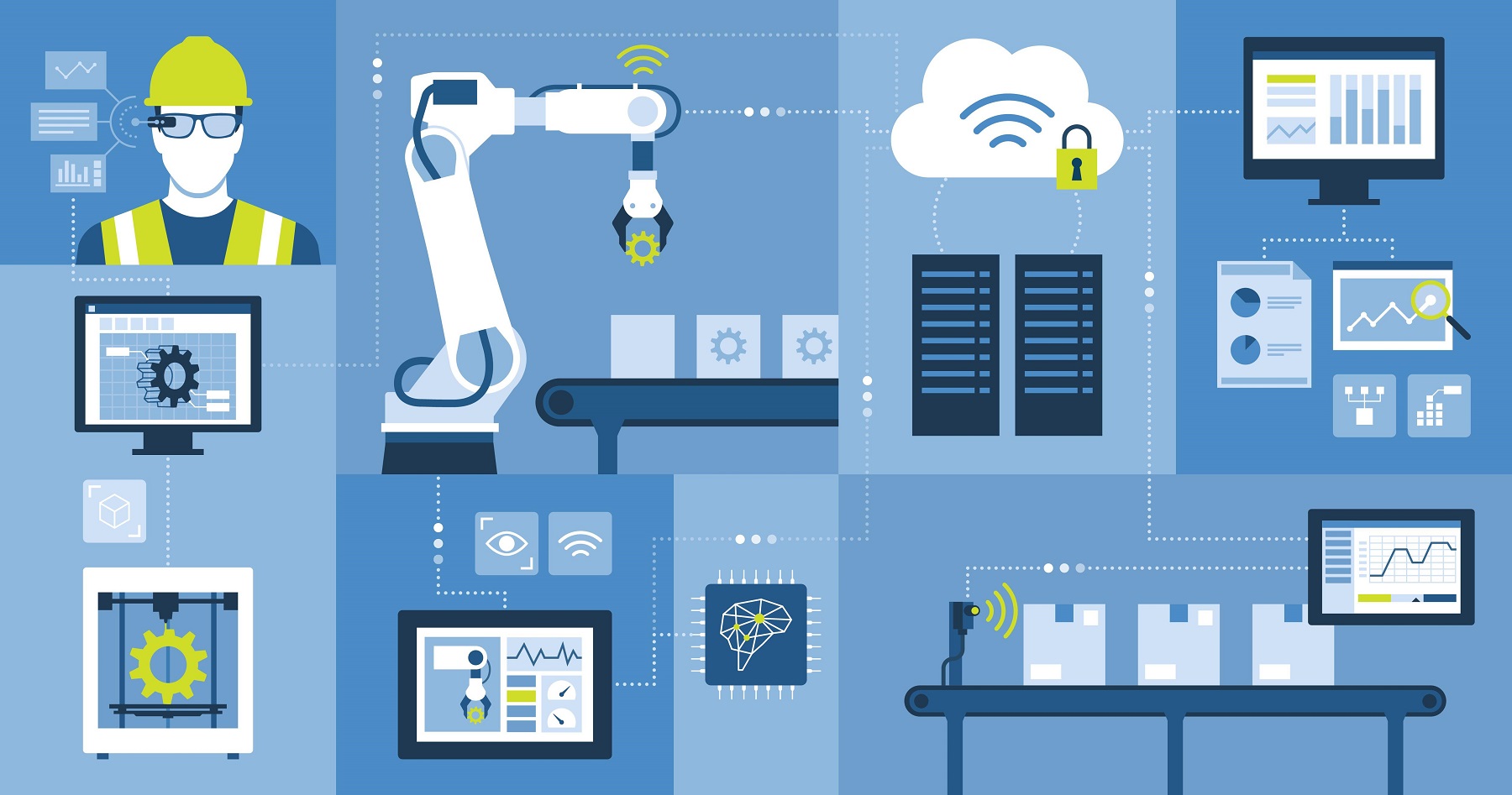

La trasformazione della fabbrica intelligente, che utilizza l’Internet of Things (IoT) industriale, il cloud computing, l’Industria 4.0 e la convergenza OT-IT, supporta sessioni di accesso degli utenti più veloci e frequenti. Ciò aumenta la necessità di consentire l’accesso remoto a dati e dispositivi critici ai lavoratori remoti e a terze parti. Crea inoltre nuovi modelli di accesso che richiedono soluzioni di gestione degli accessi più avanzate, come l'accesso a grana fine con privilegi minimi.

Migliorare il controllo degli accessi è fondamentale per le operazioni e la sicurezza. Incidenti come ripetuti attacchi informatici reti elettriche nazionali e persino impianti di beni di consumo confezionati (CPG). hanno dimostrato che le pratiche di sicurezza legacy non sono più sufficienti per proteggere i sistemi OT, soprattutto ora che OT e IT sono indissolubilmente legati. Gli obiettivi di alto profilo non sono gli unici a subire attacchi come questi; nel 2021, lo ha riferito il 73% delle organizzazioni con operazioni di fabbrica intelligente almeno un attacco informatico entro i 12 mesi precedenti.

Sebbene la sicurezza informatica debba espandersi per monitorare e proteggere apparecchiature e sistemi OT, anche i lavoratori devono essere connessi e visibili. Ad esempio, i lavori critici per la sicurezza come quelli nelle raffinerie e sulle piattaforme petrolifere possono monitorare la posizione e lo stato di salute dei lavoratori in tempo reale. Tale monitoraggio richiede l’autenticazione automatizzata dell’identità e la geolocalizzazione, insieme all’accesso alle informazioni sanitarie personali e ad altri dati sensibili.

Una sicurezza informatica completa e semplificata è importante per questo tipo di funzionalità, protezione dei dati, conformità e migliore esperienza utente. Oltre a migliorare l'esperienza dei dipendenti e a semplificare il lavoro per i dipendenti esperti di tecnologia, i processi di sicurezza migliorati possono ridurre la perdita di dati e i tempi di inattività causati dall'attrito nell'accesso e dal tempo trascorso in attesa delle credenziali.

Costruire un moderno programma di sicurezza informatica OT

Sulla base dei dati raccolti dai leader della sicurezza OT in diversi settori, le organizzazioni con i programmi di sicurezza informatica OT più maturi seguono una serie coerente di best practice. Questi iniziano con la valutazione del profilo completo di sicurezza informatica dell'organizzazione per identificare le aree che necessitano di miglioramento.

Successivamente, queste organizzazioni coltivano una cultura di consapevolezza riguardo alle minacce alla sicurezza informatica per le fabbriche intelligenti e le operazioni aziendali e OT convergenti. Poiché ci sono così tanti potenziali punti di ingresso per le minacce, la sicurezza è uno sforzo collettivo che spesso è direttamente correlato alla sicurezza.

Con una crescente cultura della sicurezza e una serie di parametri di riferimento per la sicurezza informatica, un’organizzazione è pronta a decidere chi detiene la gestione del rischio per gli attacchi informatici OT. È anche pronto per applicare un framework come NIST or MITRE ATT & CK ai controlli difensivi che monitorano la sicurezza informatica e identificano le aree di miglioramento. Partecipazione a gruppi di condivisione di informazioni di settore come MFG-ISAC può anche aiutare le organizzazioni a conoscere le nuove minacce al settore non appena emergono. I proprietari del rischio possono quindi utilizzare la conoscenza del settore con un quadro comprovato per implementare i controlli difensivi appropriati per i loro ambienti OT/IT convergenti.

Infine, una sicurezza informatica OT matura richiede governance, supervisione e valutazioni periodiche complete per aiutare gli strumenti, i processi e l’accesso di sicurezza a tenere il passo con il panorama delle minacce in evoluzione e con le esigenze e le aspettative dei dipendenti.

La sicurezza OT lungimirante supporta l’innovazione futura

Poiché le aspettative della Gen Z spingono i datori di lavoro a migliorare e aggiornare la sicurezza OT, stanno anche aiutando a spostare l’industria verso nuove capacità. Man mano che OT, IT, IoT e altre infrastrutture continuano a convergere e a sfruttare le tecnologie emergenti, le organizzazioni avranno nuove opportunità per una maggiore automazione dei processi, smart-factory, innovazione edilizia e ottimizzazione della supply chain. Tutti questi cambiamenti richiedono il tipo di processi di sicurezza moderni, efficienti e di facile utilizzo che la Gen Z si aspetta.

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- PlatoData.Network Generativo verticale Ai. Potenzia te stesso. Accedi qui.

- PlatoAiStream. Intelligenza Web3. Conoscenza amplificata. Accedi qui.

- PlatoneESG. Carbonio, Tecnologia pulita, Energia, Ambiente, Solare, Gestione dei rifiuti. Accedi qui.

- Platone Salute. Intelligence sulle biotecnologie e sulle sperimentazioni cliniche. Accedi qui.

- Fonte: https://www.darkreading.com/ics-ot-security/why-genz-new-force-reshaping-ot-security

- :ha

- :È

- :non

- $ SU

- 12

- 12 mesi

- 2021

- 2023

- a

- WRI

- accesso

- operanti in

- aggiuntivo

- indirizzo

- Avanzate

- Tutti

- lungo

- già

- anche

- sempre

- an

- ed

- APPLICA

- approccio

- opportuno

- SONO

- aree

- in giro

- AS

- valutare

- valutazioni

- attacchi

- Autenticazione

- autorizzato

- Automatizzata

- Automazione

- consapevolezza

- BE

- perché

- diventare

- stato

- parametri di riferimento

- vantaggi

- oltre a

- MIGLIORE

- best practice

- Meglio

- Portare

- Costruzione

- ma

- by

- Materiale

- funzionalità

- Capgemini

- carriere

- Custodie

- ha causato

- catena

- il cambiamento

- Modifiche

- Cloud

- il cloud computing

- Venire

- Aziende

- rispetto

- competitivo

- completamento di una

- conformità

- componenti

- globale

- informatica

- confuso

- collegato

- coerente

- continua

- Contraente

- di controllo

- controlli

- converge

- Convergenza

- Costi

- CPG

- crea

- Credenziali

- critico

- Infrastruttura critica

- Cultura

- ingombrante

- attacchi informatici

- Cybersecurity

- dati

- perdita di dati

- protezione dati

- decide

- difensiva

- dispositivi

- diverso

- digitale

- direttamente

- i tempi di inattività

- guidare

- più facile

- bordo

- efficienza

- efficiente

- sforzo

- emergere

- emergenti del mondo

- tecnologie emergenti

- Dipendente

- dipendenti

- i datori di lavoro

- enable

- energia

- impegnato

- migliorata

- migliorando

- abbastanza

- Impresa

- iscrizione

- ambienti

- usate

- epoca

- particolarmente

- Anche

- evoluzione

- esempio

- Espandere

- le aspettative

- aspetta

- esperienza

- esperto

- Esperienze

- Facciale

- più veloce

- impronta

- seguire

- Nel

- forza

- lungimirante

- Contesto

- frequente

- attrito

- da

- frustrato

- completamente

- funzionalità

- funzionamento

- futuro

- Guadagno

- raccolto

- Gen

- Gen Z

- ELETTRICA

- merce

- la governance

- Gruppo

- Crescita

- abitudini

- Metà

- Avere

- Salute e benessere

- informazioni sulla salute

- Aiuto

- aiutare

- qui

- alto profilo

- HTTPS

- identificare

- Identità

- realizzare

- implicazioni

- importante

- competenze

- migliorata

- miglioramento

- in

- Aumenta

- industriale

- industrie

- industria

- industria 4.0

- informazioni

- Infrastruttura

- infrastruttura

- Innovazione

- Intelligente

- Internet

- Internet delle cose

- ai miglioramenti

- investire

- IoT

- IT

- Offerte di lavoro

- jpg

- mantenere

- Genere

- tipi

- conoscenze

- lavoro

- paesaggio

- capi

- dispersione

- IMPARARE

- meno

- a sinistra

- Eredità

- meno

- Leva

- piace

- probabile

- Limitato

- connesso

- ll

- località

- più a lungo

- mantenuto

- Fare

- gestione

- Produttori

- consigliato per la

- molti

- alunni

- Utenti

- moderno

- modernizzare

- Monitorare

- monitoraggio

- mese

- Scopri di più

- maggior parte

- cambiano

- multiplo

- devono obbligatoriamente:

- Bisogno

- esigenze

- New

- Nuovo accesso

- no

- adesso

- numero

- nutrire

- of

- di frequente

- Olio

- il più vecchio

- on

- Onboard

- Procedura di Onboarding

- ONE

- quelli

- esclusivamente

- operativa

- Operazioni

- Opportunità

- ottimizzazione

- or

- organizzazione

- organizzazioni

- Altro

- su

- antiquato

- tecnologia obsoleta

- svista

- proprietari

- possiede

- Pace

- confezionati

- partecipazione

- particolarmente

- parti

- passato

- modelli

- periodico

- cronologia

- Personale

- Platone

- Platone Data Intelligence

- PlatoneDati

- punti

- potenziale

- energia

- pratiche

- precedente

- processi

- Automazione di Processo

- i processi

- Profilo

- Programma

- Programmi

- promettente

- protegge

- protezione

- protocolli

- comprovata

- fornisce

- RE

- pronto

- di rose

- tempo reale

- ragione

- riconoscimento

- reclutamento

- ridurre

- relazionato

- a distanza

- accesso remoto

- lavoratori remoti

- ripetuto

- Segnalati

- richiedere

- richiede

- rimodellando

- elastico

- colpevole

- ritenzione

- impianto

- Rischio

- gestione del rischio

- s

- Sicurezza

- sega

- dire

- settore

- sicuro

- problemi di

- vedere

- delicata

- sessioni

- set

- Corti

- la carenza di

- mostrato

- firma

- qualificato

- abilità

- rallentare

- So

- Soluzioni

- alcuni

- specializzata

- esaurito

- Sponsored

- inizia a

- Di partenza

- Stato dei servizi

- step

- Passi

- Ancora

- aerodinamico

- tale

- fornire

- supply chain

- Ottimizzazione della catena di fornitura

- supporti

- sistema

- SISTEMI DI TRATTAMENTO

- Fai

- obiettivi

- Tecnologie

- Tecnologia

- di

- che

- Il

- loro

- poi

- Là.

- Strumenti Bowman per analizzare le seguenti finiture:

- di

- cose

- Terza

- terzi

- questo

- quelli

- minaccia

- minacce

- tempo

- a

- oggi

- strumenti

- verso

- Training

- Trasformazione

- Trend

- vero

- unico

- Aggiornanento

- urgente

- uso

- utilizzato

- Utente

- Esperienza da Utente

- user-friendly

- utenti

- utilizzando

- visibile

- In attesa

- OMS

- perché

- volere

- con

- entro

- Lavora

- lavoratori

- Sul posto di lavoro

- ancora

- Minore

- zefiro