Momento della lettura: 3 verbale

È stato un anno difficile per la sicurezza di Internet. Vi è stato un diluvio di violazioni dei dati, in particolare contro i sistemi di punti vendita. C'era il bug Heartbleed che minacciava SSL sulla maggior parte dei server Linux e un'ondata di ransomware che tenevano in ostaggio i computer delle persone.

È stato un anno difficile per la sicurezza di Internet. Vi è stato un diluvio di violazioni dei dati, in particolare contro i sistemi di punti vendita. C'era il bug Heartbleed che minacciava SSL sulla maggior parte dei server Linux e un'ondata di ransomware che tenevano in ostaggio i computer delle persone.

Quale potrebbe essere il prossimo? Crederesti agli attacchi POODLE?

Il 14 ottobre 2014, i ricercatori di Google hanno rivelato la vulnerabilità "POODLE", che potrebbe consentire agli aggressori di decrittografare connessioni crittografate a siti Web che utilizzano il protocollo SSL 3.0. La disabilitazione del supporto SSL 3.0 su un sito Web è sufficiente per mitigare questo problema.

Mentre lo scenario per la minaccia POODLE non è così comune come per il bug Heartbleed, come Heartbleed l'hacker potrebbe essere in grado di aggirare la crittografia. Un hacker otterrebbe "le chiavi del regno", la capacità di leggere le tue comunicazioni più private e importanti. Comodo sta raccomandando un'azione rapida per prevenire i morsi di POODLE!

Cos'è l'attacco POODLE?

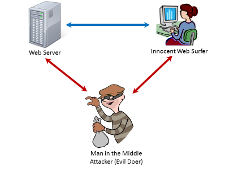

POODLE è un attacco specifico su SSL 3.0. Consente a un attaccante ben piazzato che ha impostato un "uomo al centro'server per recuperare potenzialmente dati che sarebbero normalmente crittografati. Il vettore di attacco più probabile sarebbe per l'hacker di ottenere i cookie di sessione.

L'attacco "Coffee shop" è un esempio di un attacco "man in the middle" (MITM). In questo scenario, un utente malintenzionato che si trova nella caffetteria stessa imposterebbe un laptop per trasmettere un segnale WiFi simile al WiFi della caffetteria. La vittima si collega inavvertitamente all'aggressore WiFi invece del WiFi della caffetteria e tutto il traffico Internet della vittima è ora disponibile per l'attaccante per intercettare e registrare. Questo tipo di attacco verrebbe normalmente interrotto se la connessione fosse crittografata. Tuttavia, con la vulnerabilità di POODLE, sarebbe teoricamente possibile decrittografare alcuni dati dalle sessioni protette con SSL 3.0.

Sebbene SSL 3.0 sia stato sostituito dal protocollo TLS più sicuro sulla maggior parte dei siti Web, il problema risiede nei browser e nei client che mantengono la possibilità di "downgrade" della connessione per ritrovare il protocollo SSL 3.0 vulnerabile. Come accennato più avanti in questa pagina, Mozilla e Google hanno agito rapidamente per disabilitare questo comportamento nelle ultime versioni dei loro browser Firefox e Chrome. Tuttavia, i proprietari di siti Web possono "forzare" il problema e impedire a qualsiasi browser di utilizzare SSL 3.0 disabilitandolo dal lato server.

Comprensione dell'impatto

- L'attacco POODLE non influisce sul certificato Comodo e non è necessario sostituirlo o riemetterlo.

- Il difetto risiede nel protocollo SSL 3.0 stesso. SSL 3.0, tuttavia, è già stato sostituito dal protocollo TLS per la stragrande maggioranza delle connessioni sicure oggi. Secondo gli studi di Mozilla e dell'Università del Michigan, SSL 3.0 rappresenta solo lo 0.3% di tutte le transazioni sicure.

- La portata della vulnerabilità "nel mondo reale" è ulteriormente limitata dalla relativa complessità della creazione di un attacco "Man-in-the-Middle" per sfruttarla.

- Se il tuo sito Web si basa in qualsiasi parte su SSL 3.0, ti consigliamo di disabilitarlo immediatamente. La disabilitazione del supporto SSL 3.0 o delle cifrature in modalità CBC con SSL 3.0 è sufficiente per mitigare questo problema.

Come posso sapere se il mio sito è interessato?

Inserisci l'URL del tuo sito web all'indirizzo: https://sslanalyzer.comodoca.com. Siti con SSL 3.0 verrà segnalato come "Vulnerabile all'attacco POODLE"

Come lo aggiusto?

Per mitigare questo problema, Comodo consiglia agli operatori di server web di disabilitare semplicemente SSL 3.0. Google ha inoltre consigliato ai browser e ai server web di utilizzare TLS_FALLBACK_SCSV, il valore della suite di cifratura del segnale di sicurezza del livello di trasporto che blocca i downgrade del protocollo. Se il tuo sito web è interessato, o pensi che il tuo sito web possa esserne interessato, rivolgiti al tuo host web, operatore di server web o fornitore di appliance compatibile con SSL.

Poco dopo la divulgazione di questo attacco, molte delle principali società Internet hanno annunciato che stanno abbandonando il supporto per SSL 3.0. Questi includono Google Chrome, Mozilla Firefox, Twitter e CloudFlare per citarne alcuni.

Comodo sta implementando inizialmente TLS_FALLBACK_SCSV e quindi lavorerà per rimuovere il supporto SSLv3 dai nostri server il prima possibile.

Cosa succederà se disabilito SSL 3.0 sul mio server web?

Probabilmente il software browser più significativo che è ancora "dipendente" da SSL 3.0 è Internet Explorer 6.0, distribuito con Windows XP. Per essere precisi, TLS è supportato da IE 6.0, ma disabilitato per impostazione predefinita, il che significa che l'utente medio continuerà a utilizzare SSL 3.0 a meno che non approfondiscano le impostazioni del browser e abilitino TLS. La disabilitazione di SSL 3.0 sul tuo sito web significherà molto probabilmente che la maggior parte degli utenti di XP / IE 6.0 non sono più supportati per le sessioni sicure.

Tuttavia, Windows XP e IE 6.0 non sono supportati da Microsoft ormai da alcuni anni e le persone che utilizzano questo software sono invitate ad aggiornare. Comodo raccomanda vivamente agli operatori di siti Web di essere proattivi nella disabilitazione SSL 3.0 sui loro siti per incoraggiare i visitatori che utilizzano i browser più vecchi per l'aggiornamento.

Se desideri ulteriori consigli su POODLE, ti consigliamo di contattare il dipartimento di supporto del tuo host web.

Ulteriori letture:

http://googleonlinesecurity.blogspot.nl/2014/10/this-poodle-bites-exploiting-ssl-30.html

https://www.imperialviolet.org/2014/10/14/poodle.html

http://blog.erratasec.com/2014/10/some-poodle-notes.html

https://blog.mozilla.org/security/2014/10/14/the-poodle-attack-and-the-end-of-ssl-3-0/

INIZIA LA PROVA GRATUITA OTTIENI IL TUO SCORECARD DI SICUREZZA ISTANTANEO GRATUITAMENTE

- blockchain

- geniale

- Notizie Comodo

- portafogli di criptovaluta

- cryptoexchange

- sicurezza informatica

- i criminali informatici

- Cybersecurity

- Sicurezza informatica Comodo

- Dipartimento di Sicurezza Nazionale

- portafogli digitali

- firewall

- sicurezza

- Kaspersky

- il malware

- Mcafee

- NextBLOC

- Platone

- platone ai

- Platone Data Intelligence

- Gioco di Platone

- PlatoneDati

- gioco di plato

- VPN

- sicurezza del sito Web

- zefiro