Momento della lettura: 4 verbale

Momento della lettura: 4 verbale

È un folle, folle, folle mondo di malware. La buona notizia è che il numero di attacchi malware sta diminuendo. La cattiva notizia è che le forme di malware stanno proliferando, gli aggressori stanno diventando più intelligenti e le aziende sono ancora vulnerabili.

Quanto è grave il problema? La risposta è: molto. Sebbene le minacce note siano in gran parte prevenibili, ogni giorno vengono rilasciate oltre 350,000 nuove istanze di malware.

In precedenza, i team IT hanno cercato di istruire la forza lavoro a non aprire e-mail di phishing e fare clic su collegamenti dannosi. Quelle e-mail sono diventate migliori che mai, poiché gli hacker falsificano marchi globali come PayPal, Google, LinkedIn e Microsoft, abbassando le difese dei dipendenti. Inoltre, i team IT devono gestire altre minacce come ransomware mobile, trojan, attacchi bot, formjacking, cryptomining e attacchi PowerShell.

Gli stati-nazione sono tra gli aggressori più virulenti, perché possono investire milioni di dollari in attacchi e giocare a lungo. Come esempio recente, gli hacker nordcoreani hanno attaccato le reti di computer di oltre 100 aziende negli Stati Uniti e in tutto il mondo quando il presidente Donald Trump ha incontrato il leader nordcoreano Kim-Jong-un ad Hanoi nel febbraio 2019 per discutere del disarmo nucleare.

I team IT operano in prima linea nella guerra informatica

Allora cosa dovrebbero fare le aziende?

L'attuale saggezza è più o meno questa: le aziende dovrebbero difendere la loro migliore difesa correndo sicurezza aziendale, protezione da malware e programmi per la sicurezza degli endpoint. Questi programmi vengono eseguiti su una piattaforma "Default Allow", fornendo ai file sconosciuti l'accesso gratuito agli endpoint. Con una piattaforma "Default Allow", se una soluzione non è in grado di rilevare gli indicatori errati che le è stato detto di cercare, presume che il file sia buono e ne consente l'esecuzione.

È facile capire dove va a finire: forme di malware nuove o non categorizzate passano rapidamente alle reti aziendali e si diffondono. Quindi l'onere si sposta sul rilevamento. I team IT lavorano continuamente per identificare le penetrazioni di nuove forme di malware.

Nonostante questi sforzi, l'analisi post-violazione mostra che attacchi malware sempre più sofisticati possono spesso passare inosservati per mesi o addirittura anni, dando agli hacker tutto il tempo di cui hanno bisogno per rubare dati e monitorare le decisioni aziendali.

Una volta rilevato un incidente, i team IT sono all'orologio per determinare l'origine, l'intento e la gravità dell'attacco. I loro sforzi si rivolgono alla risposta, alla ricerca delle minacce e alla riparazione, rintracciando le minacce e rimuovendole endpoint per endpoint, server per server, incidente per incidente.

In che modo un approccio difensivo danneggia la sicurezza aziendale

Questo approccio può compromettere le reti mentre esaurisce i team IT. E semplicemente non è scalabile: non è possibile che uno sforzo umano reattivo possa affrontare la sfida dell'esplosione di minacce, proliferare di endpoint e presto un'intelligenza artificiale armata.

qui ci sono alcune statistiche da TechBeacon che dimostrano i limiti dell'approccio "Tieni alla larga i file danneggiati":

- L'incredibile numero di 1,946,181,599 record contenenti dati personali e altri dati sensibili sono stati compromessi tra il 1 ° gennaio 2017 e il 20 marzo 2018.

- Il 75% delle violazioni dei dati è stato causato da aggressori esterni.

- In media, le organizzazioni impiegano 191 giorni per identificare una violazione dei dati.

- I team IT hanno impiegato in media 66 giorni per contenere una violazione dei dati nel 2017.

Adotta un approccio offensivo gestione il malware

E se si potesse adottare un approccio alla sicurezza "default deny" senza danneggiare l'esperienza dell'utente e la produttività della forza lavoro?

Le piattaforme di protezione avanzata degli endpoint (AEP) supportate da un sistema di analisi basato su cloud possono fare proprio questo. AEP fornisce la scansione antivirus e il contenimento automatico di eseguibili sconosciuti. I file noti come validi vengono eseguiti senza ostacoli, i file noti come dannosi vengono bloccati automaticamente ei file sconosciuti che possono potenzialmente causare danni vengono intrappolati in un contenitore virtuale leggero. Gli utenti possono continuare a lavorare senza interruzioni, ma quel contenitore impedisce che qualcosa di brutto accada o si diffonda.

Allo stesso tempo, l'eseguibile sconosciuto viene inviato al cloud per il verdetto in tempo reale utilizzando tecnologie avanzate di intelligenza artificiale e apprendimento automatico combinate con gli esseri umani nel ciclo per un'analisi avanzata dei processi complessi normalmente presenti nel nuovo malware. Una volta analizzato, il file viene aggiunto all'elenco dei buoni noti o all'elenco dei problemi noti. Se è danneggiato, l'AEP viene avvisato e il processo già contenuto viene terminato senza che si sia verificato alcun danno all'endpoint o diffusione attraverso la rete.

Il rendering di un verdetto su file sconosciuti richiede circa 45 secondi. Tuttavia, gli utenti possono ancora accedervi e utilizzarli per il lavoro nella tecnologia dei container, rendendo il processo di verdetto invisibile ai dipendenti.

AEP aiuta a proteggere la tua azienda in un'era di attacchi costanti

Se non hai distribuito un AEP supportato da una piattaforma di verdetto basata su cloud, dovresti. Prevenire il danno sull'endpoint senza firme o algoritmi addestrati in precedenza che cercano indicatori errati è l'unico modo per garantire che i dati e le risorse siano al sicuro da nuovi attacchi. Nelle organizzazioni odierne, gli endpoint stanno proliferando e sono un facile punto di accesso per cyber aggressori.

Le piattaforme AEP e il verdetto dei file online aiutano ad abilitare la forza lavoro mobile proteggendo i tuoi dispositivi, sistemi e dati dagli aggressori. La tua attività può crescere e ridimensionarsi, senza preoccuparti di aumentare le lacune e i rischi online.

Perché file online verdetto è essenziale nell'era digitale

Man mano che la tua azienda diventa sempre più digitale, è probabile che tu stia interagendo con più partner e clienti e scambiando più dati che mai. Pertanto, è quasi certo che la tua organizzazione riceverà più file sconosciuti ogni anno che passa.

Fortunatamente, il verdetto online è all'altezza della sfida. Piattaforme di crowdsourcing come La piattaforma Valkyrie di Comodo migliora sempre di più con ogni invio. Inoltre, con l'intelligenza artificiale supportata da analisti della sicurezza umani nel ciclo, è possibile identificare e arrestare nuovi malware complessi prima che l'endpoint o la rete vengano compromessi. Una volta che un file viene identificato come dannoso o sicuro, viene incluso nel motore antivirus di Comodo, consentendo a tutte le organizzazioni che utilizzano la piattaforma AEP di Comodo di beneficiare allo stesso modo dell'analisi dei file online.

Valkyrie elabora oltre 200 milioni di invii di file sconosciuti ogni giorno, scoprendo più di 300 milioni di file sconosciuti ogni anno. Valkyrie utilizza controlli statici e comportamentali per identificare quelli dannosi. Poiché Valkyrie analizza l'intero comportamento in fase di esecuzione di un file, è più efficace nel rilevare le minacce zero-day perse dai sistemi di rilevamento basati sulla firma dei prodotti antivirus classici. Dal momento che anche i marchi globali vengono colpiti da minacce zero-day, è meglio rilevarli e fermarli sul posto prima che creino una carneficina online.

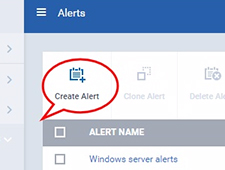

Quindi cosa puoi fare per fermare le minacce sul loro passaggio? Ecco il tuo piano in tre punti per il successo.

- Scopri cosa sono Piattaforma Advanced Endpoint Protection di Comodo e come può aiutare a proteggere la tua organizzazione.

- Scopri il potere di Valkyrie. Inserisci semplicemente il tuo file sconosciuto qui ed esegui la scansione.

- Ottieni un'analisi gratuita delle minacce da Comodo. Eseguiremo 200 diversi fattori di test di violazione sulla LAN / Web della tua organizzazione o sui servizi basati su cloud per valutare la tua preparazione.

Ottieni oggi la tua analisi gratuita delle minacce.

Risorse correlate

Soluzioni di sicurezza informatica

Scansione malware per siti Web

INIZIA LA PROVA GRATUITA OTTIENI IL TUO SCORECARD DI SICUREZZA ISTANTANEO GRATUITAMENTE

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- PlatoData.Network Generativo verticale Ai. Potenzia te stesso. Accedi qui.

- PlatoAiStream. Intelligenza Web3. Conoscenza amplificata. Accedi qui.

- PlatoneESG. Carbonio, Tecnologia pulita, Energia, Ambiente, Solare, Gestione dei rifiuti. Accedi qui.

- Platone Salute. Intelligence sulle biotecnologie e sulle sperimentazioni cliniche. Accedi qui.

- Fonte: https://blog.comodo.com/cybersecurity/defensive-approach-to-malware/

- :ha

- :È

- :non

- :Dove

- $ SU

- 000

- 1

- 100

- 20

- 200

- 2017

- 2018

- 2019

- 300

- 350

- 455

- 66

- a

- capace

- Chi siamo

- accesso

- aggiunto

- aggiunta

- Avanzate

- AI

- Algoritmi

- Tutti

- Consentire

- consente

- quasi

- già

- tra

- an

- .

- Gli analisti

- analizzato

- analisi

- ed

- rispondere

- antivirus

- in qualsiasi

- nulla

- approccio

- circa

- SONO

- in giro

- AS

- Attività

- assume

- At

- attacchi

- automaticamente

- media

- Backed

- Vasca

- BE

- perché

- diventa

- stato

- prima

- comportamento

- comportamentale

- beneficio

- MIGLIORE

- Meglio

- fra

- bloccato

- blocco

- Blog

- Bot

- entrambi

- marche

- violazione

- violazioni

- onere

- affari

- ma

- by

- Materiale

- non può

- Causare

- ha causato

- certo

- Challenge

- Controlli

- classico

- clicca

- Orologio

- Cloud

- combinato

- Aziende

- azienda

- complesso

- compromesso

- Compromissione

- computer

- costante

- contenere

- contenute

- Contenitore

- continua

- continuamente

- Aziende

- potuto

- creare

- Corrente

- Clienti

- Cyber

- alle lezioni

- danno

- dati

- violazione di dati

- Violazioni dei dati

- Giorni

- decisioni

- Difesa

- difese

- difensiva

- schierato

- individuare

- rilevato

- rivelazione

- Determinare

- dispositivi

- diverso

- digitale

- discutere

- do

- dollari

- donald

- Donald Trump

- giù

- ogni

- facile

- educare

- Efficace

- sforzo

- sforzi

- o

- Dipendente

- dipendenti

- enable

- endpoint

- sicurezza degli endpoint

- motore

- garantire

- entrare

- Impresa

- sicurezza aziendale

- Intero

- Allo stesso modo

- epoca

- essential

- valutare

- Anche

- Evento

- EVER

- Ogni

- esempio

- scambio

- esperienza

- esterno

- Fattori

- FAST

- Febbraio

- Compila il

- File

- Nel

- forme

- essere trovato

- Gratis

- da

- anteriore

- gioco

- lacune

- ottenere

- ottenere

- Dare

- globali

- globo

- Go

- va

- buono

- Crescere

- hacker

- Happening

- nuocere

- nuocere

- Harms

- Avere

- avendo

- Aiuto

- aiuta

- qui

- Colpire

- Come

- Tuttavia

- HTTPS

- umano

- Gli esseri umani

- Caccia

- identificato

- identificare

- if

- in

- incidente

- incluso

- crescente

- sempre più

- immediato

- intento

- si interagisce

- Investire

- invisibile

- IT

- Gen

- jpg

- ad appena

- conosciuto

- Coreano

- maggiormente

- leader

- apprendimento

- leggero

- piace

- probabile

- limiti

- Linee

- Collegamento

- Lista

- Lunghi

- Gioco lungo

- Guarda

- Abbattimento dei Costi

- macchina

- machine learning

- Fare

- maligno

- il malware

- gestire

- Marzo

- Soddisfare

- di cartone

- Microsoft

- milione

- milioni

- perse

- Mobile

- Monitorare

- mese

- Scopri di più

- maggior parte

- devono obbligatoriamente:

- Bisogno

- Rete

- reti

- New

- notizie

- no

- normalmente

- Nord

- hacker nordcoreani

- nt

- nucleare

- numero

- of

- offensivo

- di frequente

- on

- una volta

- online

- esclusivamente

- aprire

- operare

- or

- minimo

- organizzazione

- organizzazioni

- origine

- Altro

- su

- ancora

- partner

- passare

- Di passaggio

- PayPal

- cronologia

- phishing

- PHP

- posto

- piattaforma

- Piattaforme

- Platone

- Platone Data Intelligence

- PlatoneDati

- Giocare

- più

- punto

- potenzialmente

- energia

- PowerShell

- Presidente

- Presidente Donald Trump

- prevenzione

- impedisce

- in precedenza

- Problema

- processi

- i processi

- della produttività

- Prodotti

- Programmi

- protegge

- proteggere

- protezione

- Dimostra

- fornisce

- metti

- ransomware

- tempo reale

- ricevere

- recente

- record

- bonifica

- rimozione

- risposta

- rischi

- Correre

- running

- s

- sicura

- stesso

- scalabile

- Scala

- scansione

- scansione

- cartoncino segnapunti

- secondo

- problemi di

- vedere

- inviare

- delicata

- inviato

- server

- Servizi

- Turni

- dovrebbero

- Spettacoli

- firme

- semplicemente

- da

- più intelligente

- soluzione

- qualcosa

- sofisticato

- diffondere

- Diffondere

- barcollante

- statico

- statistica

- Ancora

- Fermare

- fermato

- Articoli

- il successo

- tale

- sistema

- SISTEMI DI TRATTAMENTO

- Fai

- preso

- prende

- le squadre

- Tecnologie

- Tecnologia

- Testing

- di

- che

- I

- loro

- Li

- poi

- Là.

- Strumenti Bowman per analizzare le seguenti finiture:

- di

- questo

- quelli

- minaccia

- minacce

- tre

- Attraverso

- così

- tempo

- a

- oggi

- detto

- ha preso

- Tracking

- brani

- allenato

- intrappolati

- provato

- briscola

- TURNO

- noi

- Altro

- ininterrotto

- Sconosciuto

- scatenato

- uso

- Utente

- Esperienza da Utente

- utenti

- usa

- utilizzando

- VALKYRIE

- Giudizio

- molto

- virtuale

- Vulnerabile

- Prima

- Modo..

- sono stati

- Che

- while

- volere

- saggezza

- con

- senza

- Lavora

- Forza lavoro

- lavoro

- mondo

- anno

- anni

- Tu

- Trasferimento da aeroporto a Sharm

- zefiro