Quelli che seguono sono estratti da un libro che sarà lanciato il 1° novembre 2023.

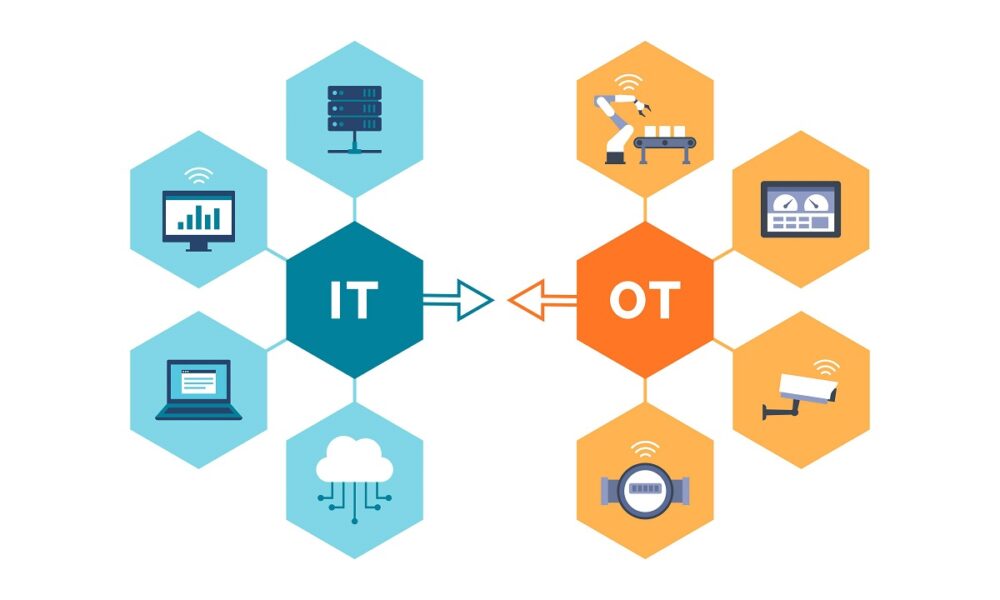

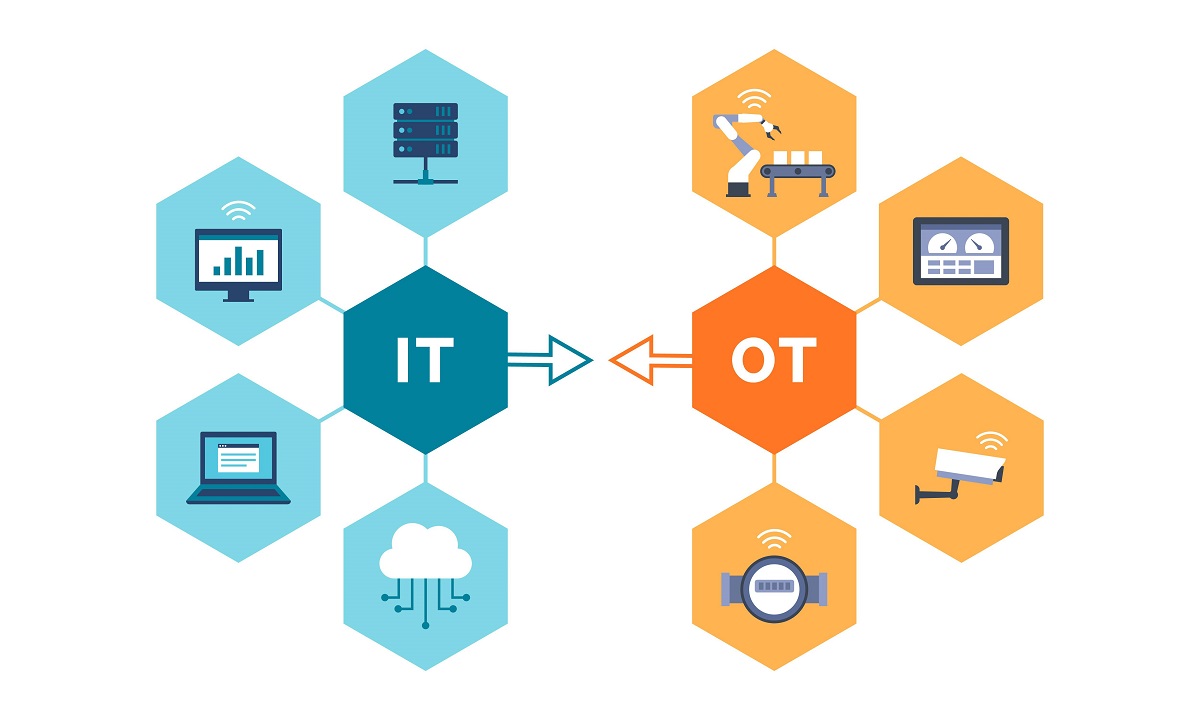

Molto è stato scritto sulle differenze tra le reti IT convenzionali e tecnologia operativa (OT) o reti di sistemi di controllo industriale (ICS): l’applicazione delle patch è più difficile nelle reti OT, l’antivirus è più difficile, le reti OT utilizzano protocolli e computer molto vecchi e c’è un’enorme resistenza al cambiamento da parte delle persone che gestiscono queste reti. Queste differenze sono, tuttavia, tutte superficiali. La differenza intrinseca tra questi due tipi di reti sono le conseguenze: molto spesso, le conseguenze peggiori degli attacchi informatici sono nettamente e qualitativamente diverse sulle reti IT rispetto a quelle OT.

Qual è questa differenza? Ransomware colpisce la nostra rete IT e cosa facciamo? Rileviamo, rispondiamo e recuperiamo. Identifichiamo i computer interessati e li isoliamo. Acquisiamo immagini forensi e cancelliamo l'attrezzatura. Ripristiniamo dai backup. Noi ripetiamo. Nel peggiore dei casi, le informazioni di identificazione personale (PII) o altre informazioni sensibili vengono divulgate e subiamo azioni legali. Queste sono tutte conseguenze aziendali. Detto in altro modo, sulle reti IT, l’obiettivo della gestione del rischio informatico è prevenire le conseguenze aziendali proteggendo le informazioni, proteggendo la riservatezza, l’integrità e la disponibilità delle informazioni aziendali.

Sulle reti OT, tuttavia, le conseguenze peggiori di una compromissione sono quasi sempre fisiche. Gli oggetti esplodono e uccidono le persone, i malfunzionamenti industriali causano disastri ambientali, le luci si spengono o la nostra acqua potabile viene contaminata. L’obiettivo della gestione del rischio informatico per le reti OT è generalmente quello di garantire un funzionamento corretto, continuo ed efficiente del processo fisico. L’obiettivo non è “proteggere le informazioni”, ma piuttosto proteggere le operazioni fisiche dalle informazioni, più specificamente dagli attacchi di sabotaggio informatico che potrebbero essere incorporati nelle informazioni. Questa è la differenza fondamentale tra le reti IT e OT: né le vite umane, né le turbine danneggiate, né i disastri ambientali possono essere “ripristinati dai backup”.

Ciò significa che anche se potessimo in qualche modo agitare una bacchetta magica e rendere tutte le reti industriali completamente patchate, completamente antivirus, completamente crittografate e altrimenti completamente aggiornate con i moderni meccanismi di sicurezza informatica IT, questa differenza fondamentale rimarrebbe. La differenza di conseguenza richiede oggi e sempre un approccio diverso alla gestione del rischio nelle reti critiche per la sicurezza e l'affidabilità rispetto alle reti aziendali.

Ingegneria della sicurezza

La buona notizia è che la professione di ingegnere dispone di strumenti potenti per affrontare i rischi informatici OT. Ad esempio, le valvole meccaniche di sovrapressione impediscono l'esplosione dei recipienti a pressione. Queste valvole non contengono CPU e sono quindi inattaccabili. Le frizioni limitatrici di coppia impediscono la disintegrazione delle turbine, non contengono CPU e sono quindi attaccabili. I gateway unidirezionali non sono fisicamente in grado di consentire alle informazioni di attacco di passare in una direzione e sono quindi inattaccabili. Oggi questi potenti strumenti vengono spesso trascurati, perché non hanno analoghi nel campo della sicurezza IT.

Scavando un po’ più a fondo, la professione di ingegnere ha gestito i rischi per la sicurezza pubblica per oltre un secolo. È perché una scarsa ingegneria comporta rischi per la sicurezza pubblica che la professione di ingegnere è una professione regolamentata e autoregolamentata in molte giurisdizioni, simile alle professioni mediche e legali. La professione di ingegnere ha un enorme contributo da dare alla gestione dei rischi informatici OT, ma questo è poco compreso sia all’interno che all’esterno della professione.

Perché? Per cominciare, nel mondo ci sono 50 volte più professionisti della sicurezza IT rispetto ai professionisti della sicurezza OT, quindi gli esperti IT sono spesso le prime persone consultate quando abbiamo bisogno di soluzioni di sicurezza informatica industriale. La maggior parte degli esperti di sicurezza IT, tuttavia, non sono ingegneri e quindi non sono consapevoli delle responsabilità né dei contributi che possono essere forniti dalla professione di ingegnere.

La professione di ingegnere nel suo insieme non sta molto meglio. Se gli attacchi informatici con conseguenze fisiche continueranno a raddoppiare ogni anno, il problema informatico OT raggiungerà proporzioni di crisi entro la fine del decennio. Ma nella maggior parte delle giurisdizioni la professione di ingegnere non ha ancora fatto i conti con il rischio informatico per il pubblico e per le operazioni fisiche. Al momento in cui scrivo, non esiste giurisdizione al mondo in cui la mancata applicazione di una solida gestione del rischio informatico ai progetti industriali può costare a un ingegnere la licenza di esercitare.

Ci sono progressi però. Nell’ultimo mezzo decennio, si sono cristallizzati numerosi approcci ad una solida ingegneria della sicurezza informatica:

- Ingegneria di processo: I Revisione PHA della sicurezza per la sicurezza informatica basata sulle conseguenze Il libro di testo documenta un approccio per l'utilizzo di revisioni tecniche di analisi dei rischi di processo (PHA) di routine per mettere in atto mitigazioni fisiche inattaccabili per le minacce informatiche alla sicurezza pubblica, ambientale e dei lavoratori.

- Ingegneria dell'automazione: Il libro di Andrew Bochman e Sarah Freeman La lotta al sabotaggio informatico: introduzione all'ingegneria basata sulle conseguenze e informata sul cyber è principalmente un testo sulla valutazione del rischio, ma include una serie di capitoli sulle mitigazioni inattaccabili delle minacce informatiche, comprese le mitigazioni digitali inattaccabili per le minacce informatiche alla protezione delle apparecchiature.

- Ingegneria della rete: Il mio libro Tecnologia operativa sicura descrive la prospettiva ingegneristica di proteggere le corrette operazioni fisiche dagli attacchi che potrebbero essere incorporati nei flussi di informazioni in entrata, piuttosto che cercare di "proteggere le informazioni". Gran parte del testo si concentra su diversi modi di progettare reti industriali per consentire alle informazioni di monitoraggio di lasciare una rete senza introdurre alcun modo in cui le informazioni di attacco possano entrare nelle reti.

In questo tema, anche il Dipartimento dell’Energia degli Stati Uniti (DOE) ha rilasciato il “Strategia nazionale di ingegneria informatica informata" (PDF) nel giugno 2022. La strategia mira a sviluppare un corpus di conoscenze ingegneristiche per, tra le altre cose, "utilizzare le decisioni di progettazione e i controlli ingegneristici per mitigare o addirittura eliminare le strade per attacchi informatici o ridurre le conseguenze quando si verifica un attacco .”

In attesa

La domanda principale affrontata dal nuovo libro è, quando si parla di sicurezza informatica, “quanto basta?"Le conseguenze determinano il grado di protezione di cui un sistema o una rete ha bisogno e le migliori linee guida disponibili affermano che dobbiamo proteggere i sistemi infrastrutturali critici per la sicurezza veramente completamente. Questo è un processo molto costoso. Quel che è peggio, anche il migliore dei programmi di sicurezza informatica non fornisce la protezione deterministica che ci aspettiamo dai progetti ingegneristici quando la sicurezza pubblica è a rischio.

L’ingegneria della sicurezza ha il potenziale, se applicata in modo sistematico e sistematico, di eliminare dalla considerazione un gran numero di conseguenze sulla sicurezza, sull’affidabilità e sulla sicurezza nazionale. Ciò ha il potenziale per semplificare notevolmente il “quanto basta?“questione riducendo la forza e il costo richiesti dei programmi di sicurezza informatica che affrontano i rischi rimanenti nelle reti OT. Considerata la crisi che prevediamo arrivare in termini di chiusure OT, danni alle apparecchiature e, peggio ancora, causata da attacchi informatici, i tempi sono maturi per questo nuovo approccio.

Più informazioni sul libro può essere trovato sul collegamento.

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- PlatoData.Network Generativo verticale Ai. Potenzia te stesso. Accedi qui.

- PlatoAiStream. Intelligenza Web3. Conoscenza amplificata. Accedi qui.

- PlatoneESG. Carbonio, Tecnologia pulita, Energia, Ambiente, Solare, Gestione dei rifiuti. Accedi qui.

- Platone Salute. Intelligence sulle biotecnologie e sulle sperimentazioni cliniche. Accedi qui.

- BlockOffset. Modernizzare la proprietà della compensazione ambientale. Accedi qui.

- Fonte: https://www.darkreading.com/ics-ot/engineering-grade-ot-protection

- :ha

- :È

- :non

- :Dove

- $ SU

- 1

- 2022

- 2023

- 50

- 7

- a

- capace

- Chi siamo

- indirizzo

- indirizzi

- Tutti

- consentire

- quasi

- anche

- sempre

- tra

- an

- .

- ed

- Andrea

- Annualmente

- Un altro

- antivirus

- in qualsiasi

- applicato

- APPLICA

- approccio

- approcci

- SONO

- AS

- valutazione

- assicurare

- At

- attacco

- attacchi

- disponibilità

- viali

- consapevole

- backup

- BE

- perché

- stato

- prima

- MIGLIORE

- Meglio

- fra

- Po

- soffiare

- stile di vita

- libro

- entrambi

- affari

- ma

- by

- Materiale

- Custodie

- Causare

- ha causato

- Secolo

- il cambiamento

- capitoli

- Venire

- viene

- arrivo

- completamente

- compromesso

- computer

- riservatezza

- Conseguenze

- considerazione

- contenere

- continua

- continuo

- contributo

- contributi

- di controllo

- controlli

- convenzionale

- correggere

- Costo

- potuto

- crisi

- critico

- Infrastruttura critica

- Cyber

- Attacchi informatici

- attacchi informatici

- Cybersecurity

- Data

- decennio

- decisioni

- più profondo

- Laurea

- consegnare

- richieste

- Shirts Department

- Design

- disegni

- individuare

- Determinare

- sviluppare

- differenza

- differenze

- diverso

- digitale

- direzione

- disastri

- do

- documenti

- daino

- raddoppio

- drammaticamente

- efficiente

- eliminato

- incorporato

- enable

- crittografato

- fine

- energia

- ingegnere

- Ingegneria

- Ingegneri

- enorme

- abbastanza

- entrare

- ambientale

- usate

- Anche

- esempio

- attenderti

- costoso

- esperti

- in mancanza di

- Nome

- flussi

- concentrato

- i seguenti

- Nel

- Legale

- essere trovato

- da

- completamente

- fondamentale

- gateway

- generalmente

- dato

- Go

- scopo

- buono

- grande

- guida

- Metà

- Più forte

- Avere

- Visualizzazioni

- Tuttavia

- HTTPS

- umano

- identificare

- if

- immagini

- in

- inclusi

- Compreso

- In arrivo

- industriale

- informazioni

- Infrastruttura

- interno

- interezza

- intrinseco

- l'introduzione di

- IT

- sicurezza

- jpg

- giugno

- Giurisdizione

- giurisdizioni

- Uccidere

- conoscenze

- grandi

- lanciato

- cause

- Lasciare

- Legale

- Licenza

- LINK

- Lives

- fatto

- magia

- Principale

- make

- gestire

- gestito

- gestione

- gestione

- molti

- Maggio..

- si intende

- meccanico

- meccanismi di

- medicale

- forza

- Ridurre la perdita dienergia con una

- moderno

- monitoraggio

- Scopri di più

- maggior parte

- molti

- my

- Bisogno

- esigenze

- Nessuno dei due

- Rete

- reti

- New

- notizie

- no

- numero

- of

- MENO

- di frequente

- Vecchio

- on

- ONE

- Operazioni

- or

- Altro

- altrimenti

- nostro

- su

- al di fuori

- ancora

- parte

- passare

- passato

- patching

- Persone

- Personalmente

- prospettiva

- PHA

- Fisico

- Fisicamente

- posto

- Platone

- Platone Data Intelligence

- PlatoneDati

- povero

- pone

- potenziale

- potente

- pratica

- pressione

- prevenire

- principalmente

- Problema

- processi

- professione

- Programmi

- Progressi

- protegge

- proteggere

- protezione

- protocolli

- la percezione

- metti

- domanda

- piuttosto

- raggiungere

- Recuperare

- ridurre

- riducendo

- rilasciato

- rimanere

- rimanente

- ripetere

- necessario

- resistenza all'usura

- Rispondere

- responsabilità

- ripristinare

- recensioni

- Recensioni

- Rischio

- valutazione del rischio

- gestione del rischio

- rischi

- robusto

- routine

- di routine

- s

- Sicurezza

- Suddetto

- dice

- sicuro

- problemi di

- vedere

- cerca

- delicata

- set

- arresti

- simile

- semplificare

- So

- Soluzioni

- in qualche modo

- lo spazio

- in particolare

- inizia a

- Strategia

- forza

- sistema

- SISTEMI DI TRATTAMENTO

- Fai

- condizioni

- testo

- manuale

- di

- che

- I

- le informazioni

- il mondo

- loro

- Li

- tema

- poi

- Là.

- perciò

- Strumenti Bowman per analizzare le seguenti finiture:

- cose

- questo

- a fondo

- anche se?

- minacce

- così

- tempo

- volte

- a

- oggi

- strumenti

- cerca

- seconda

- inteso

- us

- uso

- utilizzando

- contro

- molto

- Water

- Wave

- Modo..

- modi

- we

- Che

- quando

- OMS

- tutto

- volere

- con

- senza

- lavoratore

- mondo

- peggio

- Salsiccia di assorbimento

- sarebbe

- scrittura

- scritto

- ancora

- zefiro