גרסה חדשה של התוכנה הזדונית הידועה לשמצה "Gh0st RAT" זוהתה בהתקפות האחרונות נגד דרום קוריאנים ומשרד החוץ באוזבקיסטן.

הקבוצה הסינית "C.Rufus Security Team" הוציא לראשונה את Gh0st RAT ברשת הפתוחה במרץ 2008. למרבה הפלא, הוא עדיין בשימוש היום, במיוחד בסין וסביבתה, אם כי בצורות מתוקנות.

מאז סוף אוגוסט, למשל, קבוצה עם קישורים סיניים חזקים מפיצה Gh0st RAT מתוקן הנחשב "SugarGh0st RAT". על פי מחקר של Cisco Talos, שחקן האיום הזה מפיל את הגרסה באמצעות קיצורי דרך של Windows עם JavaScript, תוך כדי הסחת דעת של מטרות עם מסמכי פיתוי מותאמים אישית.

התוכנה הזדונית עצמה היא עדיין במידה רבה אותו כלי ויעיל שהיה אי פעם, אם כי כעת יש בו כמה מדבקות חדשות שיעזרו להתגנב לתוכנת האנטי-וירוס.

המלכודות של SugarGh0st RAT

ארבע הדגימות של SugarGh0st, ככל הנראה מועברות באמצעות דיוג, מגיעות למכונות ממוקדות כארכיונים המוטמעים בקבצי קיצורי דרך של Windows LNK. ה-LNKs מסתירים JavaScript זדוני שעם פתיחתו מפיל מסמך פתיל - המיועד לקהלים ממשלתיים קוריאנית או אוזבקית - ואת המטען.

כמו אביו - הטרויאני עם גישה מרחוק ממוצא סיני, ששוחרר לראשונה לציבור במרץ 2008 - SugarGh0st היא מכונת ריגול נקייה מרובה כלים. ספריית קישורים דינמית של 32 סיביות (DLL) הכתובה ב-C++, היא מתחילה באיסוף נתוני מערכת, ואז פותחת את הדלת ליכולות מלאות של גישה מרחוק.

תוקפים יכולים להשתמש ב-SugarGh0st כדי לאחזר כל מידע שהם עשויים לרצות על המחשב שנפרץ שלהם, או להתחיל, לסיים או למחוק את התהליכים שהיא מפעילה. הם יכולים להשתמש בו כדי למצוא, לסנן ולמחוק קבצים, ולמחוק כל יומני אירועים כדי להסוות את הראיות המשפטיות המתקבלות. הדלת האחורית מצוידת ב-keylogger, מצלם מסך, אמצעי גישה למצלמה של המכשיר, ועוד המון פונקציות שימושיות לתפעול העכבר, ביצוע פעולת Windows מקורית או פשוט הפעלת פקודות שרירותיות.

"הדבר שהכי מדאיג אותי הוא איך זה תוכנן במיוחד כדי להתחמק משיטות זיהוי קודמות", אומר ניק ביאסיני, ראש ההסברה של סיסקו טאלוס. עם הגרסה החדשה הזו, באופן ספציפי, "הם התאמצו לעשות דברים שישנו את הדרך שבה זיהוי הליבה יעבוד."

זה לא של-SugarGh0st יש מנגנוני התחמקות חדשניים במיוחד. במקום זאת, שינויים אסתטיים קלים גורמים לו להיראות שונה מגרסאות קודמות, כגון שינוי פרוטוקול התקשורת של פקודה ושליטה (C2), כך שבמקום 5 בתים, כותרות מנות הרשת שומרות את 8 הבתים הראשונים בתור בתים קסומים (רשימה של חתימות קובץ, המשמשות לאישור תוכן הקובץ). "זו פשוט דרך יעילה מאוד לנסות ולוודא שכלי האבטחה הקיימים שלך לא יקבלו את זה מיד", אומר ביאסיני.

המקומות הישנים של Gh0st RAT

עוד בספטמבר 2008, משרד הדלאי לאמה פנה לחוקר אבטחה (לא, זו לא התחלה של בדיחה גרועה).

עובדיה היו מפולפלים במייל דיוג. יישומי מיקרוסופט קרסו, ללא הסבר, ברחבי הארגון. נזיר אחד נזכר צופה במחשב שלו פותח את Microsoft Outlook לבדו, מצרף מסמכים לאימייל ושולח את האימייל הזה לכתובת לא מזוהה, הכל ללא קלט שלו.

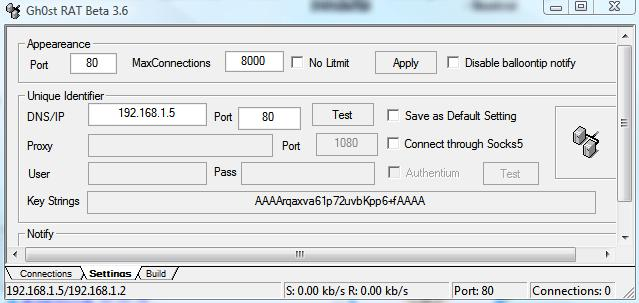

ממשק המשתמש בשפה האנגלית של דגם Gh0st RAT בטא. מקור: Trend Micro EU באמצעות Wayback Machine

הטרויאני ששימש במערכה המקושרת לצבא הסיני נגד נזירים טיבטים עמד במבחן הזמן, אומר ביאסיני, מכמה סיבות.

"משפחות של תוכנות זדוניות בקוד פתוח חיות זמן רב מכיוון ששחקנים מקבלים חלק של תוכנות זדוניות פונקציונליות במלואן שהם יכולים לתמרן כראות עיניהם. זה גם מאפשר לאנשים שלא יודעים איך לכתוב תוכנות זדוניות למנף את החומר הזה בחינם," הוא מסביר.

Gh0st RAT, הוא מוסיף, בולט במיוחד כ"RAT פונקציונלי מאוד, בנוי היטב."

- הפצת תוכן ויחסי ציבור מופעל על ידי SEO. קבל הגברה היום.

- PlatoData.Network Vertical Generative Ai. העצים את עצמך. גישה כאן.

- PlatoAiStream. Web3 Intelligence. הידע מוגבר. גישה כאן.

- PlatoESG. פחמן, קלינטק, אנרגיה, סביבה, שמש, ניהול פסולת. גישה כאן.

- PlatoHealth. מודיעין ביוטכנולוגיה וניסויים קליניים. גישה כאן.

- מקור: https://www.darkreading.com/threat-intelligence/new-spookier-gh0st-rat-uzbekistan-south-korea

- :יש ל

- :הוא

- $ למעלה

- 2008

- 7

- 8

- a

- אודות

- גישה

- גישה

- לרוחב

- שחקנים

- כתובת

- מוסיף

- אסתטי

- העניינים

- נגד

- תעשיות

- מאפשר

- גם

- an

- ו

- אנטי וירוס

- כל

- לְהוֹפִיעַ

- יישומים

- ארכיון

- סביב

- AS

- לצרף

- המתקפות

- קהל

- אוגוסט

- רָחוֹק

- דלת אחורית

- רע

- כי

- היה

- ההתחלה

- להיות

- בטא

- by

- C + +

- חדר

- מבצע

- CAN

- יכולות

- שינוי

- שינויים

- משתנה

- סין

- סינית

- סיסקו

- לְנַקוֹת

- איסוף

- מגיע

- תקשורת

- התפשר

- המחשב

- לגבי

- לאשר

- תוכן

- ליבה

- מתרסק

- אישית

- סייבר

- נתונים

- מדבקות

- נחשב

- נתן

- מעוצב

- רצון עז

- איתור

- מכשיר

- אחר

- הפצה

- do

- מסמך

- מסמכים

- דון

- דֶלֶת

- טיפות

- דינמי

- אפקטיבי

- מאמץ

- אמייל

- מיילים

- מוטבע

- עובדים

- אנגלית

- ריגול

- EU

- בריחה

- התחמקות

- אירוע

- אי פעם

- עדות

- קיימים

- מסביר

- הסבר

- משפחות

- מעטים

- שלח

- קבצים

- ראשון

- מתאים

- בעד

- זר

- משפטי

- ארבע

- החל מ-

- מלא

- לגמרי

- פונקציונלי

- פונקציות

- לקבל

- גלוֹבָּלִי

- הולך

- ממשלה

- קְבוּצָה

- he

- ראש

- כותרות

- לעזור

- הסתר

- שֶׁלוֹ

- איך

- איך

- HTML

- http

- HTTPS

- מזוהה

- תמונה

- in

- מְתוֹעָב

- מידע

- קלט

- למשל

- במקום

- J States

- IT

- שֶׁלָה

- עצמו

- JavaScript

- רק

- לדעת

- קוריאני

- שפה

- במידה רבה

- מְאוּחָר

- סִפְרִיָה

- סביר

- קשר

- קישורים

- רשימה

- לחיות

- ארוך

- מכונה

- מכונה

- קסם

- לעשות

- תוכנות זדוניות

- מניפולציה

- צעדה

- מסכה

- me

- אומר

- מנגנוני

- שיטות

- מיקרו

- מיקרוסופט

- יכול

- משרד

- קטין

- מודל

- שונים

- רוב

- יליד

- רשת

- חדש

- חתך

- לא

- רומן

- עַכשָׁיו

- of

- Office

- זקן

- on

- ONE

- לפתוח

- קוד פתוח

- פתיחה

- נפתח

- מבצע

- or

- ארגון

- מקור

- אחר

- הַחוּצָה

- Outlook

- להשיג יותר

- שֶׁלוֹ

- מסוים

- במיוחד

- עבר

- אֲנָשִׁים

- ביצוע

- דיוג

- לבחור

- לְחַבֵּר

- אפלטון

- מודיעין אפלטון

- אפלטון נתונים

- שפע

- קודם

- קודם

- תהליכים

- פרוטוקול

- ציבורי

- דרג

- במקום

- סיבות

- לאחרונה

- שוחרר

- מרחוק

- גישה מרחוק

- מחקר

- חוקר

- עתודה

- וכתוצאה מכך

- תקין

- ריצה

- s

- אותו

- אומר

- אבטחה

- לִרְאוֹת

- לשלוח

- סֶפּטֶמבֶּר

- חתימות

- בפשטות

- להתגנב

- תוכנה

- כמה

- מָקוֹר

- דרום

- במיוחד

- ספורט

- עומד

- התחלה

- עוד

- חזק

- כזה

- בטוח

- מערכת

- טאלוס

- ממוקד

- מיקוד

- מטרות

- נבחרת

- מבחן

- זֶה

- השמיים

- שֶׁלָהֶם

- אז

- הֵם

- דבר

- דברים

- זֶה

- אם כי?

- איום

- זמן

- ל

- היום

- לקח

- כלי

- מְגַמָה

- טרויאני

- לנסות

- ui

- על

- להשתמש

- מְשׁוּמָשׁ

- אוזבקי

- אוזבקיסטן

- גִרְסָה אַחֶרֶת

- מאוד

- באמצעות

- צופה

- דֶרֶך..

- היו

- אשר

- בזמן

- מי

- חלונות

- עם

- לְלֹא

- תיק עבודות

- היה

- לכתוב

- כתוב

- זפירנט