כפי שמראה תחייתו של חוק EARN IT, כולנו זקוקים לכלים לתקשורת פרטית באינטרנט.

עם חוק ביטול ההזנחה המתעללת וההפרעה של טכנולוגיות אינטראקטיביות (EARN IT), שני סנאטורים אמריקאים הציגו מחדש הצעת חוק מעקב שיכולה להיות בעלת השפעות גדולות על הפרטיות וחופש הביטוי, מה שהופך את הצעת שירותי ההצפנה לטריטוריית סיכון חוקית עבור ספקי שירותים.

אמנם הצנזורה של חופש הביטוי כן כבר פורח בפלטפורמות ציבוריות כמו טוויטר, חוק EARN IT יאכוף את העברת כל התקשורת בין משתמשים בפורמט טקסט רגיל, ויהפוך את תיבות הדואר הנכנס שלנו למכרות נתונים שניתנים לחיפוש. אבל הנה החדשות הטובות: ישנן דרכים רבות להצפין את התקשורת שלנו בעצמנו.

"ממשלות העולם התעשייתי, ענקי עייפות של בשר ופלדה, אני בא מהסייברספייס, הבית החדש של מיינד. בשם העתיד אני מבקש מכם לעבר להשאיר אותנו לבד. אתם לא מוזמנים בינינו. אין לך שום ריבונות בה אנו מתכנסים. "

-ג'ון פרי בארלו, "הכרזת העצמאות של מרחב הסייבר, "1996

השמיים להרוויח את זה, שהוצע לראשונה בשנת 2020, מבקש לתקן את סעיף 230 ל חוק התקשורת משנת 1934, שבמקור התייחסה לתקשורת רדיו וטלפון, המעניקה לספקי שירות חסינות מפני תביעות אזרחיות בגין הסרת תוכן בלתי הולם.

חוק התקשורת של 1934 עבר שיפוץ לראשונה עם חוק התקשורת של 1996, שכלל את חוק הגינות תקשורת, במטרה להסדיר מגונה וגסות באינטרנט, כגון חומר פורנוגרפי. סעיף 230 לחוק הגינות התקשורת מגן על ספקי שירותים מפני הליכים משפטיים בנוגע לתכנים המופקים באמצעות הפלטפורמות שלהם בכך שהוא קובע שאין להבין את ספקי השירות כמפרסמים. את הסעיף הזה מנסה חוק EARN IT לשנות, ומטיל אחריות רבה יותר על מפעילי אתרים וספקי שירותים.

במסווה של עצירת הפצת פורנוגרפיית ילדים, חוק EARN IT יהפוך את הפריסה של הצפנה מקצה לקצה ושירותי הצפנה אחרים כפעולות עונשין, שישפיעו על שירותי הודעות כגון Signal, WhatsApp ו-Telegram's Secret Chats, כמו כמו גם שירותי אירוח אתרים כמו Amazon Web Services, הלוחצים על ספקי שירותים לסרוק את כל התקשורת לאיתור חומר לא הולם.

אם חוק EARN IT יעבור, תיבות הדואר הנכנס שלנו יהפכו למאגרי מידע הניתנים לחיפוש מלא, ולא ישאירו מקום לשיחה פרטית. אמנם ייתכן שניתן לאסור הצפנה מקצה לקצה כשירות, אך האם האיסור על השימוש בהצפנה מקצה לקצה יכול להיחשב בלתי חוקתי על ידי פגיעה בזכותנו לחופש הביטוי, שכן הצפנה אינה אלא דבר אחר דרך לתקשר אחד עם השני בצורה של טקסט כתוב?

אמנם לא ברור אם חוק EARN IT יעבור בזמן כתיבת שורות אלה, אך ברור שהסדרת הדיבור היא מאמץ מייגע וחסר היגיון מטעם ממשלות, שכן אי אפשר לעצור את הפצת המילים מבלי לחשוף כלפי מדינת-על טוטליטרית. כולנו יכולים להשתמש בהצפנה כדי להישאר פרטיים בתקשורת שלנו, החל מציפרים קלים לשימוש ועד למנגנוני הצפנה בדרגה צבאית.

עקיפת משטרת טוויטר עם טקסט סייפר

כל מי שלא זהיר בתקשורת שלו בפלטפורמות ציבוריות כמו טוויטר כנראה בילה חלק נכבד מהזמן ב"כלא הטוויטר" המבשר רעות: מונע מהם לפרסם בפלטפורמה לפרקי זמן מוגדרים כתוצאה מאמירת הדברים אלגוריתם טוויטר נמצא כלא הולם. דרך קלה לעקוף מעקבים, וכתוצאה מכך, צנזורה של משטרת טוויטר היא הצפנת ROT13.

ROT13 היא צורת הצפנה קלה שעוקפת את הקריאות של מנגנוני השיטור של טוויטר על ידי סיבוב אותיות ב-13 מקומות, ששימשה בתחילה להסתרת קווי המחץ של בדיחות על Usenet.

רוצה להביע את דעתך על COVID-19 מבלי להיענש על ידי אלגו הטוויטר? סובב את האותיות של מה שתרצה לכתוב לפי 13 מקומות, מה שהופך את הטקסט שלך לקריא לכל מי שיודע שאתה משתמש בהצפנת ROT13, תוך כדי גורם לאלגוריתם הטוויטר לא לזהות דבר מלבד ג'יבריש במה שכתבת. לדוגמה: "COVID SUCKS" הופך ל-"PBIVQ FHPXF." ניתן לתרגם את הצפנת ROT13 באמצעות ספקי שירות מקוונים בחינם כגון rot13.com, או ביד דרך הלוח למטה.

בעוד ROT13 אינו נחשב לצורת הצפנה מאובטחת, מכיוון שכל אחד יכול לפענח את מה שנכתב, זוהי דרך מהנה וקלה להתרגל להגנה על התקשורת שלך באינטרנט הפתוח. אפשר גם להמציא מנגנוני הצפנה משלו, כמו סיבוב אותיות שבע במקום 13 מקומות.

עקיפת זיהוי מיקום עם Where39

כאשר אנו מעבירים את המיקום שלנו באמצעות שליחים לא מוצפנים כגון iMessage או Telegram, אנו גם מדליפים את המיקום שלנו לכל מי שישים את ידו על תוכן תיבות הדואר הנכנס שלנו. שירותים כגון מפות Google מזהים באופן אוטומטי מיקומים בטקסט הכתוב שלנו, ומסוגלים ליצור דפוסים של התנועות שלנו. אם אתה רוצה לפגוש מישהו מבלי לחשוף את מיקומך ל-Googlezon MacCrapple, ברור שאתה צריך להשאיר את הטלפון שלך בבית, אבל צריך למצוא דרך לתקשר עם מקום המפגש שלך מבלי שיזוהו כמקום מפגש מההתחלה.

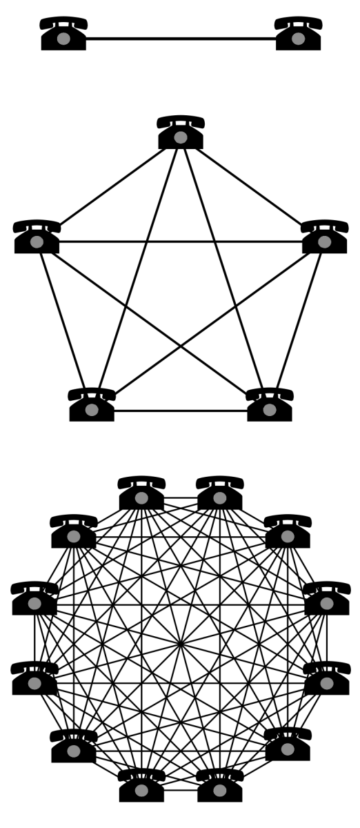

של בן ארק איפה 39 היא דרך קלה להצפין מקומות מפגש בתקשורת טקסט רגיל על ידי הקצאת כל מטר מרובע בעולם לארבע מילים. במקור נבנה על השירות איזה שלוש מילים, הגרסה של Arc משתמשת ברשימת המילים המופצת ביותר בעולם שכל ביטקוין שמע עליה בצורה כזו או אחרת, שכן היא משמשת גם ליצירת ביטויי הסיסמה שלנו: רשימת מילים BIP39.

לדוגמה, אם הייתי רוצה לפגוש חבר לקפה בפרנסיס פלייס, בפינת אדינבורו דרייב ליד אוניברסיטת קלייטון בסנט לואיס, מיזורי, הייתי שולח לו הודעה "Rapid Thing Carry Kite". תאריך הקפה שלי יכול היה לחפש את המיקום דרך מפת Where39, מבלי שהטקסט הפשוט יזוהה ככתובת.

הצפנת הודעות לנמענים ייעודיים באמצעות PGP

כאשר שולחים הודעות טקסט עם חברים, אנו מניחים שההודעות שלנו נקראות רק על ידינו כשולחים, והצדדים המקבילים שלנו כמקבלים. למרבה הצער, כאשר הודעות נשלחות באמצעות שליחים לא מוצפנים, כל מי שיש לו גישה לשרתים או לאחד מהמכשירים השולחים או המקבלים עשוי לקרוא גם את ההודעות הללו.

מכיוון שחוק EARN IT הופך את זה למסוכן להפליא עבור ספקי שירותים להציע מנגנוני הצפנה בתוך האפליקציה, זה המקום שבו PGP נכנס לתמונה עבור כל מי שרוצה לשמור את ההודעות שלו פרטיות: הצפנה בדרגה צבאית שניתן לפענח רק על ידי מי שמחזיק בהודעה הפרטית מפתח לפענוח תקשורת.

PGP, קיצור של Pretty Good Privacy, הומצא על ידי פיל צימרמן ב-1991, וראה את חלקו ההוגן במלחמה הממשלתית בעבר. עם PGP, אנו מקצים לעצמנו מפתחות סודיים המשמשים להצפנה ופענוח של הודעות, כך שרק מי ששולט במפתחות הסודיים יוכל לקרוא את מה שכתבנו. בדרך זו, אני יכול להעתיק/להדביק הודעה מוצפנת לכל שליח לא מוצפן, תוך שמירה על אי קריאתה עבור יריבים של צד שלישי.

להלן דוגמה להודעה מוצפנת ששלחתי לחבר באמצעות טלגרם, אשר ניתנת לקריאה רק עבור האדם המחזיק במפתח הסודי כדי לפענח אותו:

—–התחל הודעת PGP—–

hQIMA0Y84L8CE6YzAQ/9GzF8eO0sj+2QJ9CNn8p7IJfA+iCB1IbUFQwQkiefxoQe

K7XXVKX2V9HnOMaQH66VuweqGqq8TVqUVil4xvHfWOiX/ytvQC3D9zaEz3hsX8qB

WFVAQL37wBAMSjefb73VqnV7Fiz5K5rWzxT5IdimICpHEkei7PQ2ccy4hGnBWh3z

f4HWBMruO3U4Lf8SPAwHOJhvCSCBz0wkk6IQC9sQnzFv0bcEmZ4NvU8k/Ke6GER3

94xbJu+GEXST9CGoGZviJL+48lNwWfIrtro1rCVdqZJE/gyS557VKJXkxWj06D1U

6+2aG64ELMqvlxjbjUAVr5oumtz2WWPwRU4mVuuYq2s90ooWd0x1YqvAFsL8jJqu

jtyEQounGdHMbALRK9QBXQqEm5izxNIH4Wlrvj+OcgBBNsbyRhBV6o7IE49onVBC

PdqjDSrbk6He42DRoRrBmpaYwhEQwSsp/yRhcjJg49sDp7YHBwu9TqZGSc8/WxJx

VlLyW94dmmL7Es/hqcW+/tt35sQyasjQExXIiYNm9mDSNQg2ebMwi5+yDalwMTW5

lgrM4GMiTKjC2rMM8X1gpcfkPX+SjsN44RaCxLGwuZauBmaq6emol1OE3bGNmAri

9UMDRoV/9450e0BHz3RgPjzldLohThIAgf6OvbNIQFoc0NOlSzVZ7xpZsp6EpJjS

QwGXJ/zqRLSLncumZreunbv6Bs98zidS1cfvK5abHMgioS+2J5bSnsaxGrALkVRK

i6KJaJWcGVTBckPpfdWuPu/AzJo=

=J55a

—–סיום הודעת PGP—–

PGP יהיה ככל הנראה הכלי החזק ביותר לעקוף את אקט EARN IT בכל הנוגע לשמירה על פרטיות התקשורת שלנו. כדי ליצור מפתחות PGP משלך, תחילה עליך להתקין את GnuPG תוֹכנָה. זה נעשה בצורה הכי קלה דרך מסוף בלינוקס, על ידי הפעלת "sudo apt-get install gnupg." לאחר מכן, אתה יוצר את המפתחות שלך על ידי הפעלת "gpg -gen-key" והוספת כינוי, כמו כתובת דואר אלקטרוני למפתח שלך.

כדי לבדוק אם המפתחות שלך נוצרו, הפעל את "gpg -list-keys." לאחר מכן, אתה מייצא את המפתחות שלך באמצעות "gpg -output public.pgp -armor -export [הכינוי שלך, אותו תוכל למצוא באמצעות gpg -list-keys]" ו-"–output private.pgp -armor -export [הכינוי שלך, אשר אתה יכול למצוא דרך gpg –list-keys]." הקפד לעולם לא לשתף את המפתחות הפרטיים שלך עם אף אחד, ולשמור את המפתחות מאוחסנים בבטחה בתיקייה מוגנת בסיסמה. ברגע שאיבדת גישה למפתחות הפרטיים שלך, או לביטוי הסיסמה שהתבקשת ליצור עבור המפתחות שלך, לא תוכל לגשת להודעות שנשלחו אליך ומוצפנות לכיוון המפתחות המדוברים.

לאחר מכן, עליך לשתף את המפתח הציבורי שלך עם אנשים שאיתם תרצה לתקשר באמצעות PGP, כך שצדדים אלה יוכלו להצפין הודעות הניתנות לקריאה רק על ידי האדם שמחזיק את המפתח הפרטי שלך (שהוא בתקווה רק אתה). הדרך הקלה ביותר לעשות זאת היא להעלות את קובץ המפתח הציבורי שלך לשרת מפתחות ציבוריים, כגון keys.openpgp.org, דרך ממשק המשתמש האינטרנטי שלו. אתה יכול גם לשתף את טביעת האצבע של המפתחות שלך בפרופילי המדיה החברתית שלך או באתר האינטרנט שלך.

כדי למצוא את טביעת האצבע של המפתח שלך, הפעל שוב את "gpg -list-keys" ובחר את המחרוזת הארוכה של האותיות והמספרים המופיעים מתחת לקטע "פאב". אם המחרוזת כולה ארוכה מדי לשיתוף, למשל בביוגרפיה שלך בטוויטר, תוכל גם לשתף את טביעת האצבע הקצרה שלך, המורכבת מ-16 התווים האחרונים של טביעת האצבע שלך. אנשים שרוצים לשלוח לך הודעה מוצפנת יכולים כעת למצוא את המפתח הציבורי שלך באמצעות פקודת המסוף "gpg -recv-keys [טביעת אצבע]." אבל זכרו: מפתח PGP ששלפתם באינטרנט אינו מבטיח שהמפתח הזה באמת שייך לאדם שאיתו אתם רוצים לתקשר. הדרך הבטוחה ביותר לקבל מפתחות של מישהו תמיד תהיה אישית.

בוא נשתמש ב-PGP כדי לשלוח לי הודעה מוצפנת. במסוף שלך, ייבא את המפתחות שלי באמצעות "gpg -recv-keys C72B398B7C048F04." אם הגדרת לגשת למפתחות שלך דרך שרת מפתחות שונה מ-openpgp, הפעל את "gpg –keyserver hkps://keys.openpgp.org –recv-keys C72B398B7C048F04." כעת, הפעל את "gpg -list-keys" כדי לבדוק אם ייבוא המפתח הצליח. כדי להצפין עבורי הודעה, הפעל את הפקודה "gpg -ae -r [הכינוי שלי, אותו תוכל למצוא דרך gpg -list-keys]" והקש "Enter". כתוב כל מה שאתה רוצה לשתף איתי בטקסט רגיל, כגון "Hello PGP", ולאחר מכן סיים את ההודעה ב-"ctrl+d". לאחר מכן, חסימת הודעות PGP אמורה להופיע על המסך שלך. העתק/הדבק הודעה זו כולל "BEGIN PGP MESSAGE" ו-"END PGP MESSAGE" לכל פורום או שליח ציבורי לבחירתך, שליחת הודעה מוצפנת דרך האינטרנט הפתוח, הניתנת לקריאה רק על ידי הנמען המיועד שלה. לדוגמה, כעת תוכל לשלוח לי את ההודעה הזו באמצעות הודעה ישירה בטוויטר, לפרסם אותה בפומבי ב-GitHub או לשתף אותה בקבוצת טלגרם ציבורית שאני חלק ממנה.

לאחר שאקבל את הודעתך, אשלח לך הודעה בחזרה באמצעות PGP. כדי שאוכל לשלוח לך הודעה מוצפנת בחזרה, ודא שההודעה שלך כוללת את טביעת האצבע של ה-PGP שלך. הדרך הקלה ביותר לעשות זאת היא לכלול אותו בהודעה המוצפנת שלך. כאשר אתה מקבל בחזרה הודעה מוצפנת, אתה יכול לפענח אותה על ידי הפעלת "gpg -d" בטרמינל שלך והעתקה/הדבקה של ההודעה המוצפנת, כולל "BEGIN PGP MESSAGE" ו-"END PGP MESSAGE". לאחר מכן יש להעביר את ההודעה לטקסט רגיל. והנה אנחנו הולכים, כעת אתה מוגדר לתקשר באופן פרטי עם צדדים נגדיים שלך דרך האינטרנט הפתוח, מה שלא נותן לאכיפת החוק שום סיכוי לפקח על תוכן התקשורת שלך.

סיכום

ניתן לשער כי האדונים הטכנוקרטיים שלנו ימשיכו להגביר את הלחץ לדיאנוניזציה של תקשורת דרך האינטרנט הפתוח בשנים הבאות. הצעות כמו חוק EARN IT יהיו רק הצעדים הראשונים.

אבל כפי שהסיפרפאנקים הוכיחו בשנות ה-1990, הצפנה היא דיבור ואי אפשר לאסור. כל עוד אנו פונים ליידע את עצמנו על האפשרויות של תקשורת פרטית, אין שום דרך עבור ממשלות וטכנולוגיה גדולה למנוע מאיתנו לחתוך אותם מהתמונה, ולממש את זכותנו לחופש הביטוי בכל ערוצי התקשורת.

הודעת פרטיות: מאמר זה נותן רק סקירה כללית של מנגנוני הצפנה למתחילים. אם אתם עוסקים בנתונים רגישים, הגיוני ליידע את עצמכם עוד על טיפולים מאובטחים יותר של PGP, כמו ניהול GPG באמצעות Tor והצפנה ופענוח של הודעות באמצעות התקנים מרווחי אוויר.

זה פוסט אורח מאת L0la L33tz. הדעות המובעות הן לחלוטין משלהם ואינן משקפות בהכרח את אלו של BTC Inc או מגזין Bitcoin.

- 2020

- גישה

- לרוחב

- לפעול

- כתובת

- מכוון

- algo

- אַלגוֹרִיתְם

- תעשיות

- אמזון בעברית

- אמזון שירותי אינטרנט

- בין

- אחר

- מאמר

- לֶאֱסוֹר

- להיות

- ביג טק

- הצעת חוק

- לוּחַ

- BTC

- BTC Inc

- בִּניָן

- צֶנזוּרָה

- ערוצים

- ילד

- קָפֶה

- תקשורת

- תקשורת

- הקונגרס

- תוכן

- תוכן

- להמשיך

- לִשְׁלוֹט

- שיחה

- יכול

- תקופת הקורונה

- סיסמאות

- נתונים

- מאגרי מידע

- התמודדות

- מוקדש

- פריסה

- זוהה

- איתור

- התקנים

- אחר

- מופץ

- הפצה

- בקלות

- אמייל

- הצף

- דוגמה

- הוגן

- טביעת אצבעות

- ראשון

- טופס

- פוּרמָט

- מצא

- חופשי

- חופש

- כֵּיף

- עתיד

- ליצור

- מקבל

- GitHub

- נתינה

- טוב

- ממשלה

- ממשלות

- קְבוּצָה

- אוֹרֵחַ

- פוסט אורח

- הסתר

- עמוד הבית

- HTTPS

- בלתי אפשרי

- כלול

- כולל

- להגדיל

- התעשייה

- אינטראקטיבי

- אינטרנט

- IT

- שמירה

- מפתח

- מפתחות

- חוק

- אכיפת החוק

- תביעות

- משפטי

- לינוקס

- רשימה

- מיקום

- ארוך

- גדול

- עשייה

- מַפָּה

- מפות

- מדיה

- הודעות

- Messenger

- צבאי

- ציון צבאי

- אכפת לי

- רוב

- ליד

- חדשות

- מספרים

- רב

- הַצָעָה

- הצעה

- באינטרנט

- לפתוח

- דעה

- דעות

- אחר

- אֲנָשִׁים

- תקופות

- תמונה

- פלטפורמה

- פלטפורמות

- לְשַׂחֵק

- מִשׁטָרָה

- פורנוגרפיה

- אפשרויות

- אפשרי

- חזק

- לחץ

- יפה

- מניעה

- פְּרָטִיוּת

- פְּרָטִי

- מפתח פרטי

- מפתחות פרטיים

- פרופילים

- ציבורי

- מפתח ציבורי

- המו"לים

- שאלה

- רדיו

- טִוּוּחַ

- תקנה

- הסיכון

- מְסוּכָּן

- הפעלה

- ריצה

- סריקה

- מסך

- לבטח

- תחושה

- שרות

- שירותים

- סט

- שיתוף

- קצר

- So

- חֶברָתִי

- מדיה חברתית

- תוכנה

- מישהו

- התפשטות

- מרובע

- להשאר

- מוצלח

- מעקב

- טק

- טכנולוגיות

- התקשורת

- מברק

- מסוף

- העולם

- צד שלישי

- זמן

- כלים

- טור

- הפיכה

- לָנוּ

- ui

- אוניברסיטה

- us

- משתמשים

- אינטרנט

- שירותי אינטרנט

- אתר

- מה

- וואטסאפ

- אם

- מי

- ויקיפדיה

- לְלֹא

- מילים

- עוֹלָם

- כתיבה

- שנים