להלן קטעים מתוך ספר שיושק ב-1 בנובמבר 2023.

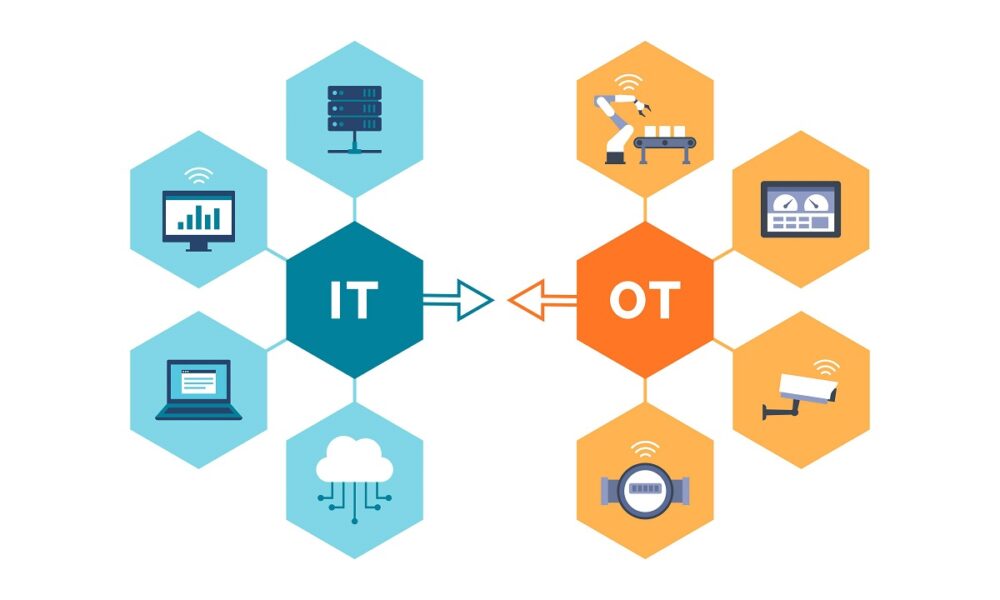

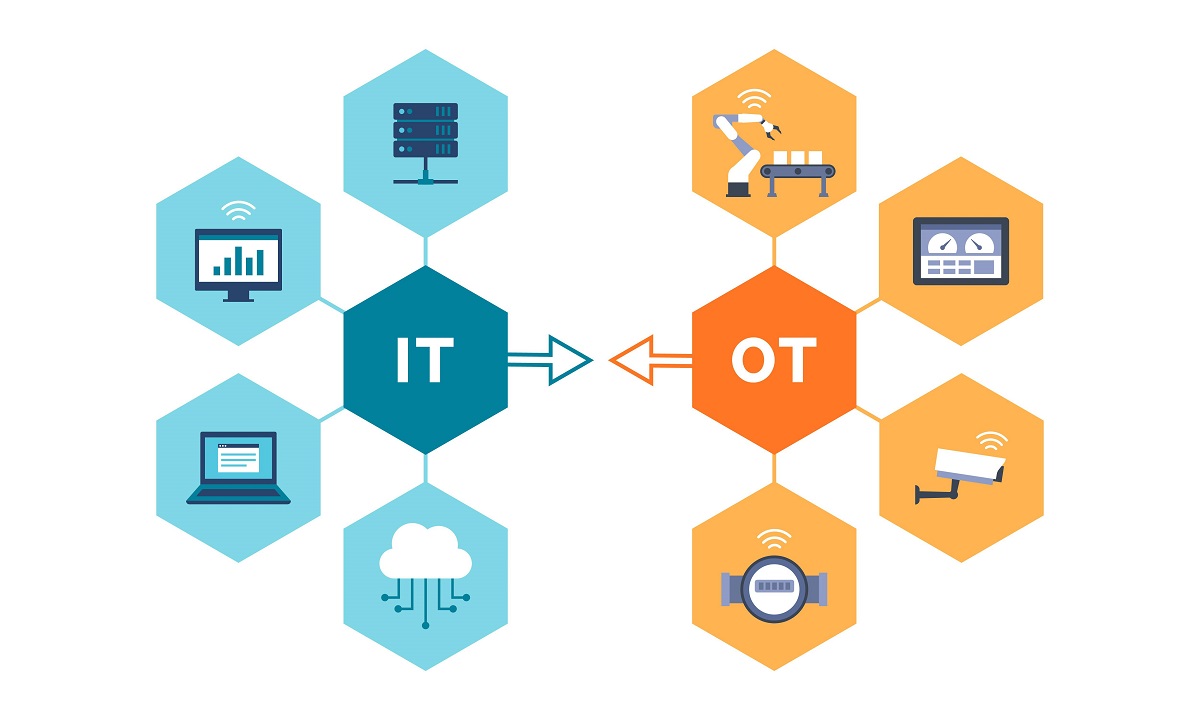

הרבה נכתב על ההבדלים בין רשתות IT קונבנציונליות ו טכנולוגיה תפעולית (OT) או רשתות מערכות בקרה תעשייתיות (ICS): תיקון קשה יותר ברשתות OT, אנטי וירוס קשה יותר, רשתות OT משתמשות בפרוטוקולים ומחשבים ישנים מאוד, ויש התנגדות עצומה לשינויים מצד האנשים שמנהלים את הרשתות הללו. ההבדלים הללו הם, עם זאת, כולם שטחיים. ההבדל המהותי בין שני סוגי הרשתות הללו הוא ההשלכות: לרוב, ההשלכות במקרה הגרוע ביותר של התקפות סייבר שונות בצורה חדה ואיכותית ברשתות IT לעומת רשתות OT.

מה ההבדל הזה? כופר פוגע ברשת ה-IT שלנו ומה אנחנו עושים? אנו מזהים, מגיבים ומתאוששים. אנו מזהים את המחשבים המושפעים ומבודדים אותם. אנו מצלמים תמונות פורנזיות ומוחקים את הציוד. אנו משחזרים מגיבויים. אנחנו חוזרים. במקרה הגרוע, מידע זיהוי אישי (PII) או מידע רגיש אחר דלוף, ואנו סובלים מתביעות משפטיות. כל אלו הן השלכות עסקיות. נאמר בדרך אחרת, ברשתות IT, המטרה לניהול סיכוני סייבר היא למנוע השלכות עסקיות על ידי הגנה על המידע - הגנה על הסודיות, היושרה והזמינות של המידע העסקי.

עם זאת, ברשתות OT, ההשלכות במקרה הגרוע ביותר של פשרה הן כמעט תמיד פיזיות. דברים מתפוצצים והורגים אנשים, תקלות תעשייתיות גורמות לאסונות סביבתיים, האורות כבים או מי השתייה שלנו מזוהמים. מטרת ניהול סיכוני הסייבר עבור רשתות OT היא בדרך כלל להבטיח פעולה נכונה, רציפה ויעילה של התהליך הפיזי. המטרה היא לא "להגן על המידע", אלא להגן על פעולות פיזיות מפני מידע, ליתר דיוק מפני התקפות חבלה בסייבר שעלולות להיות מוטמעות במידע. זהו ההבדל המהותי בין רשתות IT ו-OT: לא ניתן "לשחזר מגיבויים" לא חיי אדם, טורבינות שניזוקו ולא אסונות סביבתיים.

המשמעות היא שגם אם נוכל איכשהו להניף בשרביט קסמים ולהפוך את כל הרשתות התעשייתיות לתיקון מלא, אנטי-וירוס מלא, מוצפן לחלוטין, ובאופן אחר לגמרי מעודכן עם מנגנוני אבטחת סייבר IT מודרניים, ההבדל היסודי הזה יישאר. ההבדל בתוצאה היום ותמיד דורש גישה שונה לניהול סיכונים ברשתות קריטיות לבטיחות ואמינות לעומת רשתות עסקיות.

הנדסת אבטחה

החדשות הטובות הן שלמקצוע ההנדסה עומדים כלים רבי עוצמה להתמודדות עם סיכוני סייבר OT. לדוגמה, שסתומי לחץ יתר מכניים מונעים מכלי לחץ להתפוצץ. שסתומים אלה אינם מכילים מעבדים ולכן אינם ניתנים לפריצה. מצמדים מגבילי מומנט מונעים מטורבינות להתפורר, אינם מכילים מעבדים, ולכן ניתנים לפריצה. שערים חד-כיווניים אינם מסוגלים פיזית לאפשר למידע התקפה לעבור בכיוון אחד ולכן אינם ניתנים לפריצה. כיום, הכלים החזקים הללו מוזנחים לרוב, מכיוון שלכלים אלו אין אנלוגי בתחום אבטחת ה-IT.

אם חפר קצת יותר לעומק, מקצוע ההנדסה ניהל סיכונים לביטחון הציבור במשך יותר ממאה שנה. מכיוון שהנדסה לקויה מהווה סיכונים לביטחון הציבור, מקצוע ההנדסה הוא מקצוע מחוקק, המסדיר את עצמו בתחומי שיפוט רבים, בדומה למקצועות הרפואה והמשפט. למקצוע ההנדסה יש תרומה עצומה לניהול סיכוני סייבר של OT, אבל זה לא מובן גם בתוך המקצוע וגם מחוצה לו.

למה? מלכתחילה, ישנם פי 50 מתרגלי אבטחת IT בעולם מאשר מתרגלי אבטחת OT, ולכן מומחי IT הם לעתים קרובות האנשים הראשונים שאליהם מתייעצים כאשר אנו זקוקים לפתרונות אבטחת סייבר תעשייתיים. עם זאת, רוב מומחי אבטחת ה-IT אינם מהנדסים, ולכן אינם מודעים לאחריות של מקצוע ההנדסה, וגם לא לתרומות שיכולות להינתן.

מקצוע ההנדסה בכללותו לא הרבה יותר טוב. אם מתקפות סייבר עם השלכות פיזיות יימשכו יותר מכפליים מדי שנה, אז בעיית הסייבר ה-OT תגיע לממדים משבריים לפני סוף העשור. אבל, ברוב תחומי השיפוט מקצוע ההנדסה עדיין לא התמודד עם סיכון סייבר לציבור ולפעולות פיזיות. בעת כתיבת שורות אלה, אין סמכות שיפוט בעולם שבה אי יישום ניהול סיכוני סייבר חזק על עיצובים תעשייתיים עלול לעלות למהנדס את הרישיון שלו לעסוק.

אמנם יש התקדמות. בחצי העשור האחרון התגבשו מספר גישות להנדסת אבטחת סייבר חזקה:

- הנדסת תהליך: השמיים סקירת PHA אבטחה לאבטחת סייבר מבוססת תוצאות ספר הלימוד מתעד גישה לשימוש בסקירות הנדסיות של ניתוח סיכונים תהליכים שגרתיים (PHA) כדי ליישם אמצעים פיזיים בלתי ניתנים לפריצה לאיומי סייבר על עובדים, סביבתיים ובטיחות הציבור.

- הנדסת אוטומציה: ספרם של אנדרו בוכמן ושרה פרימן המאבק בחבלה בסייבר: הצגת הנדסה מונעת תוצאות, מודעת סייבר הוא בעיקרו טקסט על הערכת סיכונים, אך כולל מספר פרקים על הפחתה בלתי ניתנת לפריצה של איומי סייבר, לרבות הפחתה דיגיטלית בלתי ניתנת לפריצה לאיומי סייבר להגנה על ציוד.

- הנדסת רשתות: הספר שלי טכנולוגיית תפעול מאובטחת מתאר את הפרספקטיבה ההנדסית של הגנה על פעולות פיזיות נכונות מפני התקפות שעלולות להיות מוטמעות בזרימות מידע נכנסות, במקום לנסות "להגן על המידע". חלק גדול מהטקסט מתמקד בדרכים שונות לעיצוב רשתות תעשייתיות כדי לאפשר למידע ניטור לצאת מרשת מבלי להכניס דרך כלשהי למידע תקיפה להיכנס לרשתות.

בנושא זה, משרד האנרגיה האמריקאי (DOE) פרסם גם את "אסטרטגיה לאומית להנדסה מבוססת סייבר" (PDF) ביוני 2022. האסטרטגיה שואפת לפתח גוף ידע הנדסי כדי, בין היתר, "להשתמש בהחלטות תכנון ובבקרות הנדסיות כדי למתן או אפילו לבטל דרכים להתקפה מבוססת סייבר או לצמצם את ההשלכות כאשר מתקפה מתרחשת ."

מבט קדימה

השאלה העיקרית שבה עוסק הספר החדש היא, בכל הנוגע לאבטחת סייבר, "כמה זה מספיק?"ההשלכות קובעות את מידת ההגנה שמערכת או רשת זקוקה לה, וההנחיות הטובות ביותר בחוץ אומרות שעלינו לאבטח מערכות תשתית קריטיות וקריטיות לבטיחות. בֶּאֱמֶת בִּיסוֹדִיוּת. זהו תהליך יקר מאוד. גרוע מכך, אפילו התוכניות הטובות ביותר של אבטחת סייבר אינן מספקות את ההגנה הדטרמיניסטית שאנו מצפים מתכנונים הנדסיים כאשר בטיחות הציבור בסכנה.

להנדסת אבטחה יש פוטנציאל, אם מיושמת באופן שגרתי ושיטתי, לבטל הרבה מאוד השלכות בטיחות ואמינות/ביטחון לאומי משיקול. יש לזה פוטנציאל לפשט באופן דרמטי את "כמה זה מספיק?שאלה על ידי הפחתת החוזק והעלות הנדרשים של תוכניות אבטחת סייבר המטפלות בסיכונים הנותרים ברשתות OT. בהתחשב במשבר שאנו רואים מגיע במונחים של השבתות OT, נזקי ציוד וחמור מכך שנגרמו על ידי התקפות סייבר, הגיע הזמן לגישה חדשה זו.

עוד מידע על הספר ניתן למצוא בקישור.

- הפצת תוכן ויחסי ציבור מופעל על ידי SEO. קבל הגברה היום.

- PlatoData.Network Vertical Generative Ai. העצים את עצמך. גישה כאן.

- PlatoAiStream. Web3 Intelligence. הידע מוגבר. גישה כאן.

- PlatoESG. פחמן, קלינטק, אנרגיה, סביבה, שמש, ניהול פסולת. גישה כאן.

- PlatoHealth. מודיעין ביוטכנולוגיה וניסויים קליניים. גישה כאן.

- BlockOffsets. מודרניזציה של בעלות על קיזוז סביבתי. גישה כאן.

- מקור: https://www.darkreading.com/ics-ot/engineering-grade-ot-protection

- :יש ל

- :הוא

- :לֹא

- :איפה

- $ למעלה

- 1

- 2022

- 2023

- 50

- 7

- a

- יכול

- אודות

- כתובת

- כתובות

- תעשיות

- להתיר

- כמעט

- גם

- תמיד

- בין

- an

- אנליזה

- ו

- אנדרו

- מדי שנה

- אחר

- אנטי וירוס

- כל

- יישומית

- החל

- גישה

- גישות

- ARE

- AS

- הערכה

- לְהַבטִיחַ

- At

- לתקוף

- המתקפות

- זמינות

- שדרות

- מודע

- גיבויים

- BE

- כי

- היה

- לפני

- הטוב ביותר

- מוטב

- בֵּין

- קצת

- לפוצץ

- גוּף

- ספר

- שניהם

- עסקים

- אבל

- by

- CAN

- מקרה

- לגרום

- גרם

- מאה

- שינוי

- פרקים

- איך

- מגיע

- מגיע

- לחלוטין

- פשרה

- מחשבים

- סודיות

- השלכות

- התחשבות

- להכיל

- להמשיך

- רציף

- תרומה

- תרומות

- לִשְׁלוֹט

- בקרות

- מקובל

- לתקן

- עלות

- יכול

- משבר

- קריטי

- תשתית קריטית

- סייבר

- התקפות סייבר

- התקפות רשת

- אבטחת סייבר

- תַאֲרִיך

- עָשׂוֹר

- החלטות

- עמוק יותר

- תואר

- למסור

- דרישות

- מַחלָקָה

- עיצוב

- עיצובים

- לאתר

- לקבוע

- לפתח

- הבדל

- ההבדלים

- אחר

- דיגיטלי

- כיוון

- אסונות

- do

- מסמכים

- איילה

- כפילה

- באופן דרמטי

- יעיל

- בוטל

- מוטבע

- לאפשר

- מוצפן

- סוף

- אנרגיה

- מהנדס

- הנדסה

- מהנדסים

- עֲנָקִי

- מספיק

- זן

- סביבתי

- ציוד

- אֲפִילוּ

- דוגמה

- לצפות

- יקר

- מומחים

- אי

- ראשון

- זורם

- מרוכז

- הבא

- בעד

- משפטי

- מצא

- החל מ-

- לגמרי

- יסודי

- שערים

- בדרך כלל

- נתן

- Go

- מטרה

- טוב

- גדול

- הדרכה

- חצי

- קשה

- יש

- להיטים

- אולם

- HTTPS

- בן אנוש

- לזהות

- if

- תמונות

- in

- כולל

- כולל

- נכנס

- התעשייה

- מידע

- תשתית

- בתוך

- שלמות

- מהותי

- החדרה

- IT

- זה ביטחון

- jpg

- יוני

- שיפוט

- תחומי שיפוט

- לַהֲרוֹג

- ידע

- גָדוֹל

- הושק

- תביעות

- יציאה

- משפטי

- רישיון

- קשר

- חי

- עשוי

- קסם

- ראשי

- לעשות

- לנהל

- הצליח

- ניהול

- ניהול

- רב

- מאי..

- אומר

- מֵכָנִי

- מנגנוני

- רפואי

- יכול

- להקל

- מודרני

- ניטור

- יותר

- רוב

- הרבה

- my

- צורך

- צרכי

- לא זה ולא זה

- רשת

- רשתות

- חדש

- חדשות

- לא

- מספר

- of

- כבוי

- לעתים קרובות

- זקן

- on

- ONE

- תפעול

- or

- אחר

- אַחֶרֶת

- שלנו

- הַחוּצָה

- בחוץ

- יותר

- חלק

- לעבור

- עבר

- תיקון

- אֲנָשִׁים

- אישית

- פרספקטיבה

- שלב

- גופני

- פיזית

- מקום

- אפלטון

- מודיעין אפלטון

- אפלטון נתונים

- עני

- תנוחות

- פוטנציאל

- חזק

- תרגול

- לחץ

- למנוע

- בראש ובראשונה

- בעיה

- תהליך

- מקצוע

- תוכניות

- התקדמות

- להגן

- אבטחה

- .

- פרוטוקולים

- ציבורי

- גם

- שאלה

- במקום

- לְהַגִיעַ

- להחלים

- להפחית

- הפחתה

- שוחרר

- להשאר

- נותר

- לחזור על

- נדרש

- התנגדות

- להגיב

- אחריות

- לשחזר

- סקירה

- חוות דעת של לקוחותינו

- הסיכון

- הערכת סיכונים

- ניהול סיכונים

- סיכונים

- חָסוֹן

- שגרה

- באופן שגרתי

- s

- בְּטִיחוּת

- אמר

- אומר

- לבטח

- אבטחה

- לִרְאוֹת

- מחפש

- רגיש

- סט

- כיבוי

- דומה

- לפשט

- So

- פתרונות

- איכשהו

- מֶרחָב

- במיוחד

- התחלה

- אִסטרָטֶגִיָה

- כוח

- מערכת

- מערכות

- לקחת

- מונחים

- טֶקסט

- ספר לימוד

- מֵאֲשֶׁר

- זֶה

- השמיים

- המידע

- העולם

- שֶׁלָהֶם

- אותם

- נושא

- אז

- שם.

- לכן

- אלה

- דברים

- זֶה

- בִּיסוֹדִיוּת

- אם כי?

- איומים

- כָּך

- זמן

- פִּי

- ל

- היום

- כלים

- מנסה

- שתיים

- הבין

- us

- להשתמש

- באמצעות

- נגד

- מאוד

- מים

- גל

- דֶרֶך..

- דרכים

- we

- מה

- מתי

- מי

- כל

- יצטרך

- עם

- לְלֹא

- עובד

- עוֹלָם

- גרוע יותר

- גרוע

- היה

- כתיבה

- כתוב

- עוד

- זפירנט