חוקרים חשפו למעלה מ-100 מודלים של למידת מכונה זדונית (ML) בפלטפורמת Hugging Face AI שיכולים לאפשר לתוקפים להחדיר קוד זדוני למכונות משתמשים.

למרות שחיבק פנים מיישמת אמצעי אבטחה, הממצאים מדגישים את הסיכון ההולך וגובר ב"נשק" מודלים זמינים לציבור מכיוון שהם יכולים ליצור דלת אחורית לתוקפים.

הממצאים של JFrog Security Research מהווים חלק ממחקר מתמשך לניתוח כיצד האקרים יכולים להשתמש ב-ML כדי לתקוף משתמשים.

תוכן מזיק

על פי מאמר מאת מחשוב, החוקרים פיתחו מערכת סריקה מתקדמת לבדיקת דגמים המתארחים בפלטפורמת Hugging Face AI, כגון PyTorch ו-Tensorflow Keras.

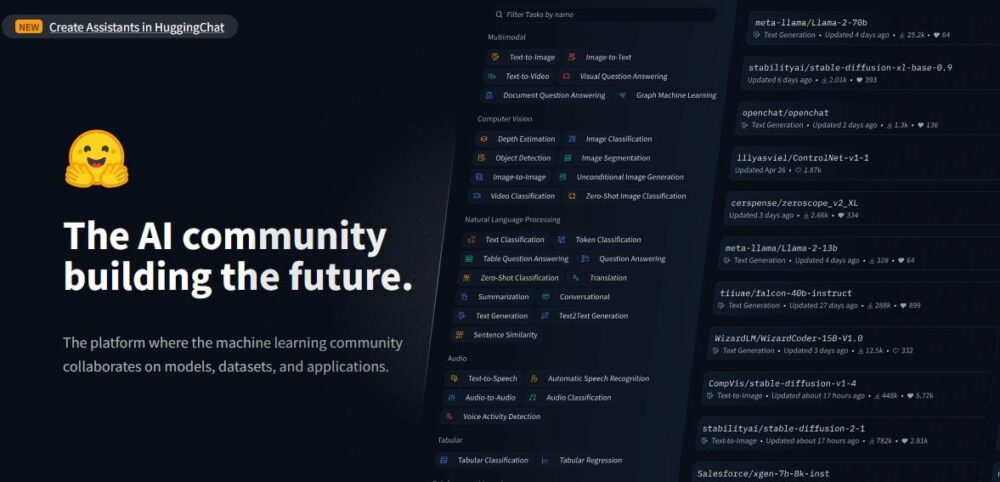

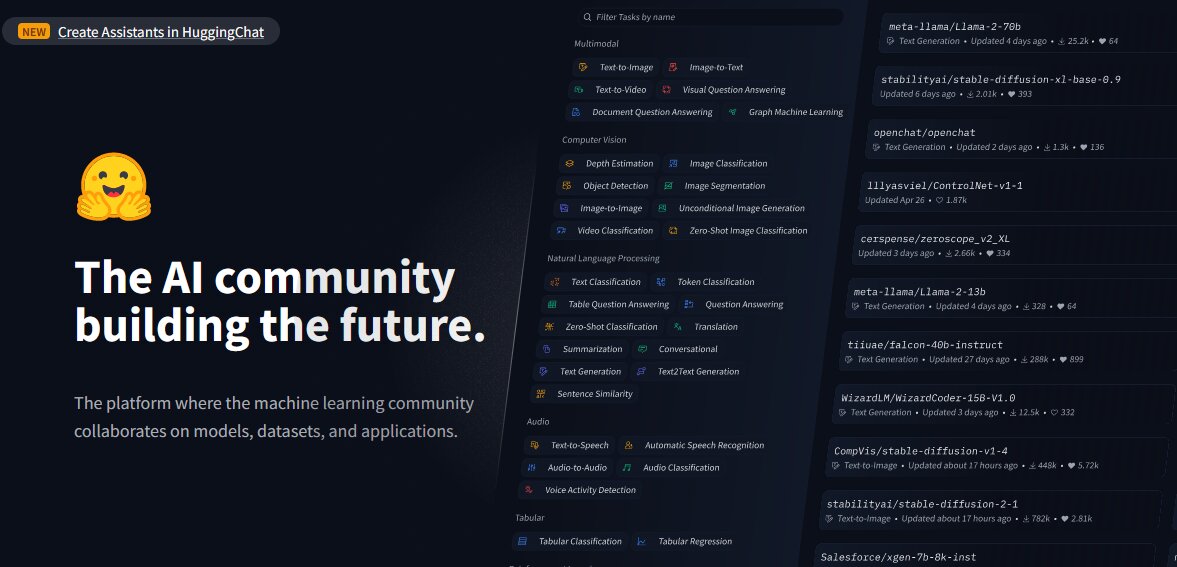

Hugging Face היא פלטפורמה שפותחה לשיתוף דגמי AI, מערכי נתונים ויישומים. לאחר ניתוח המודלים, גילו החוקרים מטענים מזיקים "בתוך מודלים תמימים לכאורה".

זאת למרות העובדה ש-Huging Face מבצעת אמצעי אבטחה כמו תוכנות זדוניות וסריקת חמוצים. עם זאת, הפלטפורמה אינה מגבילה הורדה של דגמים שעלולים להזיק ומאפשרת גם זמינים לציבור דגמי AI להתעלל ולהשתמש בנשק על ידי משתמשים.

בבחינת הפלטפורמה והמודלים הקיימים, חוקרי האבטחה של JFrog גילו כ-100 דגמי AI עם פונקציונליות זדונית, לפי לדווח.

חלק מהדגמים הללו, מציין הדוח, מסוגלים להפעיל קוד במחשבים של משתמשים, "ובכך ליצור דלת אחורית מתמשכת לתוקפים".

החוקרים גם ציינו שממצאים כאלה אינם כוללים תוצאות חיוביות שגויות. אלה, לדבריהם, הם ייצוג מדויק של השכיחות של מודלים זדוניים על הפלטפורמה.

גם לקרוא: אפל מפנה מחדש את צוות הרכב ל-AI Post-EV האטה בשוק

הדוגמאות

על פי הדיווח של JFrog, אחד המקרים ה"מדאיגים" כולל א PyTorch דֶגֶם. על פי הדיווחים, הדגם הועלה על ידי משתמש שזוהה בשם "baller423", אשר נמחק לאחר מכן מפלטפורמת Hugging Face.

בבדיקה נוספת של המודל, הבחינו החוקרים כי הוא מכיל מטען זדוני, המאפשר לו להקים מעטפת הפוכה על מארח מוגדר (210.117.212.93).

חוקר האבטחה הבכיר של JFrog דיוויד כהן אמר: "(זה) חודרני יותר בעל פוטנציאל זדוני, שכן הוא יוצר חיבור ישיר לשרת חיצוני, מה שמצביע על איום אבטחה פוטנציאלי ולא רק הדגמה של פגיעות", כתב.

זה ממנף את "שיטת '_reduce_' של מודול החמוצים של Python לביצוע קוד שרירותי בעת טעינת קובץ הדגם, ולמעשה עוקף שיטות זיהוי קונבנציונליות."

החוקרים גם זיהו כי אותו מטען יוצר חיבורים לכתובות IP שונות, "המרמז על מפעילים עשויים להיות חוקרים ולא האקרים זדוניים".

שיחת השכמה

צוות JFrog ציין שהממצאים הם קריאת השכמה עבור Hugging Face, מה שמראה שהפלטפורמה שלו מועדת למניפולציות ולאיומים פוטנציאליים.

"אירועים אלה משמשים תזכורת נוקבת לאיומים המתמשכים העומדים בפני מאגרי Hugging Face ומאגרים פופולריים אחרים כגון Kaggle, שעלולים לסכן את הפרטיות והאבטחה של ארגונים המשתמשים במשאבים אלה, בנוסף להצבת אתגרים למהנדסי AI/ML", אמר. החוקרים.

זה בא כמו אבטחת סייבר מאיימת על ברחבי העולם הולכים וגדלים, מונעים מהתפוצה של כלי בינה מלאכותית, כאשר שחקנים רעים מתעללים בהם למטרות זדוניות. האקרים גם משתמשים בבינה מלאכותית כדי לקדם התקפות דיוג ולהערים על אנשים.

עם זאת, צוות JFrog גילה תגליות אחרות.

מגרש משחקים לחוקרים

גם החוקרים ציינו זאת פנים מחבקות התפתח למגרש משחקים לחוקרים "שרוצים להילחם באיומים מתעוררים, כפי שהוכח על ידי מגוון הטקטיקות לעקוף את אמצעי האבטחה שלו".

לדוגמה, המטען שהועלה על ידי "baller423" יזם חיבור מעטפת הפוך לטווח כתובות IP ששייך ל-Kreonet (הרשת הפתוחה של Korea Research Environment).

לפי קריאה אפלה, Kreonet היא רשת מהירה בדרום קוריאה התומכת בפעילויות מחקר וחינוך מתקדמות; "לכן, ייתכן שחוקרים או מתרגלים של בינה מלאכותית עמדו מאחורי המודל."

"אנו יכולים לראות שרוב המטענים ה'זדוניים' הם למעשה ניסיונות של חוקרים ו/או שפע באג להשיג ביצוע קוד למטרות לגיטימיות לכאורה", אמר כהן.

למרות המטרות הלגיטימיות, צוות JFrog, עם זאת, הזהיר שהאסטרטגיות שננקטו על ידי החוקרים מוכיחות בבירור שפלטפורמות כמו Hugging Face פתוחות להתקפות שרשרת האספקה. אלה, על פי הצוות, יכולים להיות מותאם אישית כדי להתמקד בדמוגרפיה ספציפית, כמו מהנדסי AI או ML.

- הפצת תוכן ויחסי ציבור מופעל על ידי SEO. קבל הגברה היום.

- PlatoData.Network Vertical Generative Ai. העצים את עצמך. גישה כאן.

- PlatoAiStream. Web3 Intelligence. הידע מוגבר. גישה כאן.

- PlatoESG. פחמן, קלינטק, אנרגיה, סביבה, שמש, ניהול פסולת. גישה כאן.

- PlatoHealth. מודיעין ביוטכנולוגיה וניסויים קליניים. גישה כאן.

- מקור: https://metanews.com/over-100-malicious-code-execution-models-on-hugging-face-backdoors-users-devices/

- :יש ל

- :הוא

- :לֹא

- 100

- 210

- 212

- 7

- 9

- a

- אודות

- פי

- מדויק

- פעילויות

- שחקנים

- למעשה

- תוספת

- כתובת

- כתובות

- לקדם

- מתקדם

- AI

- דגמי AI

- פלטפורמת AI

- AI / ML

- גם

- an

- לנתח

- ניתוח

- ו

- יישומים

- שרירותי

- ARE

- מערך

- מאמר

- AS

- לתקוף

- המתקפות

- ניסיונות

- זמין

- דלת אחורית

- רע

- BE

- היה

- מאחור

- שייך

- הבאונטי

- חרק

- באג באונטי

- by

- לעקוף

- שיחה

- CAN

- מסוגל

- מכונית

- מקרים

- האתגרים

- בבירור

- CO

- קוד

- כהן

- להילחם

- מגיע

- פשרה

- מחשוב

- הקשר

- חיבורי

- הכלול

- מקובל

- יכול

- לִיצוֹר

- יוצרים

- אישית

- מערכי נתונים

- דוד

- דמוגרפיה

- להפגין

- מופגן

- למרות

- איתור

- מפותח

- אחר

- ישיר

- גילה

- שונה

- עושה

- להורדה

- חינוך

- יעילות

- מתעורר

- מוּעֳסָק

- לאפשר

- מאפשר

- מה שמאפשר

- מהנדסים

- סביבה

- להקים

- מקימה

- התפתח

- בוחן

- לבצע

- מבצע

- הוצאת להורג

- קיימים

- חיצוני

- פָּנִים

- מול

- עובדה

- שקר

- שלח

- ממצאים

- להתמקד

- בעד

- טופס

- החל מ-

- תודלק

- פונקציונלי

- נוסף

- לקבל

- גדל

- האקרים

- מזיק

- יש

- he

- גָבוֹהַ

- להבליט

- המארח

- אירח

- איך

- אולם

- HTTPS

- מזוהה

- מיישמים

- in

- להגדיל

- הצביע

- מצביע על

- המציין

- יזם

- לְהַזרִיק

- למשל

- כוונות

- אל תוך

- פולשני

- כרוך

- IP

- כתובת IP

- כתובות IP

- IT

- שֶׁלָה

- jpg

- keras

- קוריאה

- למידה

- לגיטימי

- מנופים

- כמו

- טוען

- מכונה

- למידת מכונה

- מכונה

- עשוי

- זדוני

- תוכנות זדוניות

- מניפולציה

- שוק

- max-width

- מאי..

- אמצעים

- סתם

- שיטה

- שיטות

- ML

- מודל

- מודלים

- יותר

- רוב

- רשת

- בייחוד

- ציין

- of

- on

- ONE

- מתמשך

- עַל גַבֵּי

- לפתוח

- רשת פתוחה

- מפעילי

- or

- ארגונים

- אחר

- הַחוּצָה

- יותר

- חלק

- אֲנָשִׁים

- דיוג

- התקפות פישינג

- פלטפורמה

- פלטפורמות

- אפלטון

- מודיעין אפלטון

- אפלטון נתונים

- גן שעשועים

- פופולרי

- אפשרי

- פוטנציאל

- פוטנציאל

- שכיחות

- פְּרָטִיוּת

- פרטיות ואבטחה

- בפומבי

- למטרות

- פיטורך

- רכס

- במקום

- חומר עיוני

- מוכר

- לדווח

- לפי הדיווחים

- נציגות

- מחקר

- חוקר

- חוקרים

- משאבים

- לְהַגבִּיל

- להפוך

- הסיכון

- אמר

- אותו

- סריקה

- אבטחה

- אמצעי אבטחה

- לִרְאוֹת

- לִכאוֹרָה

- לחצני מצוקה לפנסיונרים

- לשרת

- שרת

- שיתוף

- פָּגָז

- הצגה

- דרום

- דרום קוריאה

- ספציפי

- מפורט

- אסטרטגיות

- לימוד

- כתוצאה מכך

- כזה

- מסייע

- מערכת

- טקטיקה

- נבחרת

- tensorflow

- מֵאֲשֶׁר

- זֶה

- השמיים

- שֶׁלָהֶם

- אותם

- אלה

- הֵם

- איום

- איומים

- ל

- כלים

- טריק

- נטען

- על

- להשתמש

- משתמש

- משתמשים

- באמצעות

- ניצול

- פגיעות

- מוזהר

- היה

- אשר

- רצון

- עם

- עוֹלָם

- כתב

- זפירנט