לפני שבועיים דיווחנו על יומיים אפס ב-Microsoft Exchange שדווחה למיקרוסופט שלושה שבועות לפני כן על ידי חברה וייטנאמית שטענה כי נתקלה בבאגים על מעורבות בתגובה לאירוע ברשת של לקוח. (ייתכן שתצטרך לקרוא את זה פעמיים.)

כפי שאתם בטח זוכרים, הבאגים מזכירים את זה של שנה שעברה ProxyLogin/ProxyShell בעיות אבטחה ב-Windows, למרות שהפעם נדרש חיבור מאומת, כלומר תוקף צריך מראש לפחות סיסמת דוא"ל אחת של משתמש אחד.

זה הוביל לשם המשעשע-אך-מיותר-מבלבל ProxyNotShell, למרות שאנו מתייחסים אליו בהערות שלנו כ-E00F, קיצור של החלפת פגם כפול של יום אפס, כי קשה יותר לקרוא את זה לא נכון.

בטח תזכרו גם את הפרט החשוב שניתן לנצל את הפגיעות הראשונה בשרשרת התקפות E00F לאחר שתבצעו את חלק הסיסמה בכניסה, אך לפני שביצעתם אימות 2FA כל שהוא הדרוש להשלמת תהליך הכניסה.

זה הופך את זה למה שמומחה סופוס צ'סטר ויסנייבסקי מדובב חור "אמצע אישור", במקום באג אמיתי לאחר אימות:

לפני שבוע, כשעשינו א סיכום מהיר מתגובתה של מיקרוסופט ל-E00F, שראתה את ייעוץ ההפחתה הרשמי של החברה השתנה מספר פעמים, העלינו השערות בפודקאסט של Naked Security באופן הבא:

עיינתי במסמך ההנחיות של מיקרוסופט ממש הבוקר [2022-10-05], אבל לא ראיתי שום מידע על תיקון או מתי אחד יהיה זמין.

ביום שלישי הבא [2022-10-11] הוא Patch Tuesday, אז אולי נאלץ לחכות עד אז?

לפני יום אחד [2022-10-11] היה התיקון האחרון ביום שלישי...

...והחדשות הגדולות ביותר הן כמעט בוודאות שטעינו: נצטרך לחכות עוד יותר.

הכל מלבד Exchange

התיקונים של מיקרוסופט החודש (שדווחו כמספר 83 או 84, תלוי איך אתה סופר ומי סופר) מכסים 52 חלקים שונים של המערכת האקולוגית של מיקרוסופט (מה שהחברה מתארת בתור "מוצרים, תכונות ותפקידים"), כולל כמה שמעולם לא שמענו עליהם קודם.

זו רשימה מסחררת, עליה חזרנו כאן במלואה:

Active Directory Domain Services Azure Azure Arc Client Server זמן ריצה תת-מערכת (CSRSS) Microsoft Edge (מבוסס כרום) Microsoft Graphics Component Microsoft Office Microsoft Office SharePoint Microsoft Office Word Microsoft WDAC OLE DB ספק עבור SQL NuGet Client Remote Access Service Point-to- תפקיד פרוטוקול מנהור נקודות: Windows Hyper-V Service Fabric Visual Studio Code Windows Active Directory Certificate Services Windows ALPC Windows CD-ROM Driver Windows COM+ Event System Service Windows Connected Users and Telemetry Windows CryptoAPI Windows Defender Windows DHCP Client Windows Distributed System (DFS ) ספריית הליבה של Windows DWM שירות רישום אירועים של Windows Windows מדיניות קבוצתית Windows העדפת מדיניות קבוצתית לקוח Windows Internet Key Exchange (IKE) פרוטוקול Windows Kernel Windows Local Security Authority (LSA) Windows Local Security Authority Service Subsystem (LSASS) Windows Local Session Manager (LSM) Windows NTFS Windows NTLM Windows ODBC Driver Window שירות סימולציית תפיסה של Windows פרוטוקול מנהור נקודה-לנקודה Windows מכשיר נייד מונה שירות Windows Print Spooler רכיבי Windows Resilient File System (ReFS) Windows Secure Channel Windows Security Support ספק ממשק Windows Server מפתחות רישום נגישים מרחוק Windows Server Service Windows אחסון Windows TCP/ IP Windows USB Serial Driver Windows Web Account Manager Windows Win32K Windows WLAN Service Windows Workstation Service

כפי שאתה יכול לראות, המילה "Exchange" מופיעה רק פעם אחת, בהקשר של IKE, ה פרוטוקול החלפת מפתחות אינטרנט.

אז, עדיין אין תיקון לבאגים של E00F, שבוע לאחר שעקבנו אחר המאמר שלנו משבוע לפני כן על דיווח ראשוני שלושה שבועות לפני כן.

במילים אחרות, אם עדיין יש לך שרת Exchange מקומי משלך, גם אם אתה מפעיל אותו רק כחלק מהעברה פעילה ל-Exchange Online, ה-Patch Tuesday של החודש לא הביא לך הקלה כלשהי ב-Exchange, אז וודא שאתה מעודכן בכל הנוגע למוצרים האחרונים של מיקרוסופט, ושאתה יודע אילו זיהוי וסיווג איומים מציבים ספק אבטחת סייבר משתמש כדי להזהיר אותך מפני תוקפי ProxyNotShell/E00F פוטנציאליים שחוקרים את הרשת שלך.

מה תוקן?

לסקירה מפורטת של מה שתוקן החודש, היכנסו לאתר האחות שלנו, Sophos News, לקבלת "פנימי" דוח פגיעות וניצולים מ-SophosLabs:

הדגשים (או הנקודות הנמוכות, בהתאם לנקודת המבט שלך) כוללים:

- פגם שנחשף בפומבי ב-Office שעלול להוביל לדליפת נתונים. איננו מודעים להתקפות בפועל באמצעות הבאג הזה, אבל מידע על אופן השימוש בו היה ידוע כנראה לתוקפים פוטנציאליים לפני שהתיקון הופיע. (CVE-2022-41043)

- פגם בהעלאת הרשאות מנוצל בפומבי בשירות COM+ Event System. חור אבטחה ידוע בציבור וכבר נוצל בהתקפות אמיתיות הוא א אפס-יום, כי היו אפס ימים שיכולת להחיל את התיקון לפני שעולם הסייבר ידע להשתמש בו לרעה. (CVE-2022-41033)

- פגם אבטחה בעיבוד תעודות האבטחה של TLS. הבאג הזה דווח ככל הנראה על ידי שירותי אבטחת הסייבר הממשלתיים של בריטניה וארה"ב (GCHQ ו-NSA בהתאמה), והוא עלול לאפשר לתוקפים להציג את עצמם כבעלים של חתימת קוד או תעודת אתר של מישהו אחר. (CVE-2022-34689)

העדכונים של החודש חלים על די הרבה כל גרסה של Windows שם בחוץ, מ-Windows 7 32-bit עד לשרת 2022; העדכונים מכסים את טעמי Intel ו-ARM של Windows; והם כוללים לפחות כמה תיקונים למה שמכונה Core Server מתקין.

(Server Core היא מערכת Windows מופשטת שמשאירה אותך עם שרת בסיסי מאוד, שורת פקודה בלבד עם משטח התקפה מופחת מאוד, ומשאיר את סוג הרכיבים שאתה פשוט לא צריך אם כל מה שאתה רוצה הוא, עבור לדוגמה, שרת DNS ו-DHCP.)

מה לעשות?

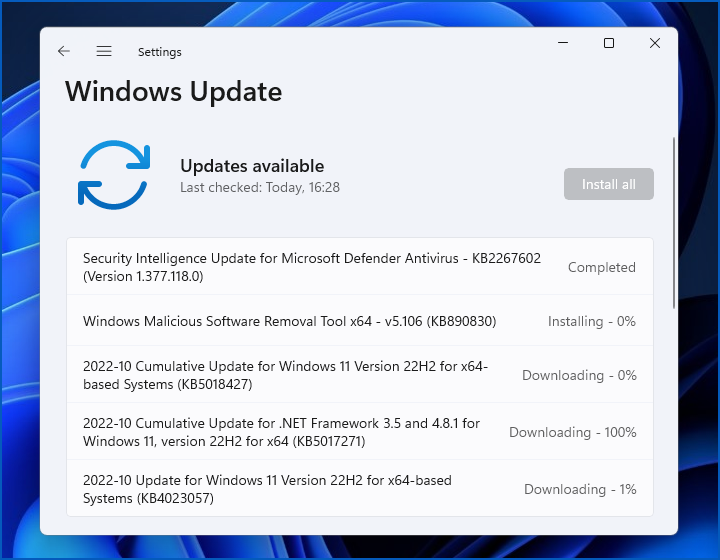

כפי שאנו מסבירים אצלנו ניתוח מפורט ב-Sophos News, אתה יכול להיכנס הגדרות > Windows Update וגלה מה מחכה לך, או שאתה יכול לבקר באתר האינטרנט של Microsoft מדריך לעדכון ואחזר חבילות עדכון בודדות מה- עדכון קטלוג.

אתה יודע מה נגיד/

כי זו תמיד הדרך שלנו.

כלומר, "אל תתעכב/

פשוט תעשה את זה היום."

![S3 Ep124: כשאפליקציות אבטחה כביכול הופכות לטרדות [שמע + טקסט] S3 Ep124: כשאפליקציות אבטחה כביכול הופכות לטרדות [שמע + טקסט]](https://platoblockchain.com/wp-content/uploads/2023/03/s3-ep124-when-so-called-security-apps-go-rogue-audio-text-300x157.png)