חוקרים בחברת מודיעין האיומים Group-IB כתבו זה עתה דבר מסקרן סיפור מהחיים האמיתיים על טריק דיוג פשוט מעצבן אך יעיל באופן מפתיע המכונה BitB, קיצור ל דפדפן בדפדפן.

בטח שמעתם על כמה סוגים של התקפות X-in-the-Y בעבר, במיוחד MitM ו MitB, קיצור ל מניפולטור-באמצע ו מניפולטור בדפדפן.

בהתקפת MitM, התוקפים שרוצים להערים אותך ממקמים את עצמם איפשהו "באמצע" של הרשת, בין המחשב שלך לשרת שאליו אתה מנסה להגיע.

(אולי הם לא ממש באמצע, לא מבחינה גיאוגרפית או מבחינה הופ, אבל תוקפי MitM נמצאים איפשהו לאורך המסלול, לא ממש בשני קצותיו.)

הרעיון הוא שבמקום שתצטרך לפרוץ למחשב שלך, או לשרת בקצה השני, הם מפתים אותך להתחבר אליהם במקום זאת (או לתמרן בכוונה את נתיב הרשת שלך, שבו אתה לא יכול לשלוט בקלות ברגע שהמנות שלך יוצאות ממנו הנתב שלך), ואז הם מתיימרים להיות הקצה השני - פרוקסי זדוני, אם תרצה.

הם מעבירים את החבילות שלך ליעד הרשמי, מחטטים בהן ואולי מתעסקים איתן בדרך, ואז מקבלים את התשובות הרשמיות, שאותן הם יכולים לחטט ולתקן בפעם השנייה, ולהעביר אותן בחזרה אליך כאילו אתה. d מחובר מקצה לקצה בדיוק כפי שציפית.

אם אינך משתמש בהצפנה מקצה לקצה כגון HTTPS כדי להגן הן על הסודיות (ללא חטטנות!) והן על שלמותה (ללא שיבוש!) של התעבורה, סביר להניח שלא תשים לב, או אפילו תוכל להבחין בכך. לזהות, שמישהו אחר פתח את המכתבים הדיגיטליים שלך באדים במעבר, ואז אטם אותם שוב לאחר מכן.

תוקף בקצה אחד

A MitB התקפה שואפת לעבוד בצורה דומה, אך לעקוף את הבעיה הנגרמת על ידי HTTPS, מה שהופך את התקפת MitM לקשה הרבה יותר.

תוקפי MitM לא יכולים להפריע בקלות לתעבורה שמוצפנת ב-HTTPS: הם לא יכולים לחטט בנתונים שלך, מכיוון שאין להם מפתחות הצפנה המשמשים כל קצה כדי להגן עליהם; הם לא יכולים לשנות את הנתונים המוצפנים, כי האימות ההצפנה בכל קצה יעורר אז את האזעקה; והם לא יכולים להעמיד פנים שהם השרת שאליו אתה מתחבר כי אין להם את הסוד ההצפנה שהשרת משתמש בו כדי להוכיח את זהותו.

לכן, התקפת MitB מסתמכת בדרך כלל על התגנבות תוכנות זדוניות למחשב שלך תחילה.

זה בדרך כלל קשה יותר מאשר פשוט להיכנס לרשת בשלב מסוים, אבל זה נותן לתוקפים יתרון עצום אם הם יכולים לנהל את זה.

הסיבה לכך היא שאם הם יכולים להכניס את עצמם ישירות לתוך הדפדפן שלך, הם יכולים לראות ולשנות את תעבורת הרשת שלך לפני שהדפדפן שלך מצפין אותו לשליחה, המבטלת כל הגנת HTTPS יוצאת, ו לאחר שהדפדפן שלך מפענח אותו בדרך חזרה, ובכך מבטל את ההצפנה המופעל על ידי השרת כדי להגן על תשובותיו.

מה לגבי BitB?

אבל מה לגבי א BitB לִתְקוֹף?

דפדפן בדפדפן זה די בפה, והתחבולות הכרוכה בכך לא נותנת לפושעי סייבר כמעט כוח כמו פריצת MitM או MitB, אבל הרעיון הוא פשוט עד כדי סטירת מצח, ואם אתה ממהר מדי, זה מפתיע קל ליפול לזה.

הרעיון של מתקפת BitB הוא ליצור מה שנראה כמו חלון דפדפן מוקפץ שנוצר בצורה מאובטחת על ידי הדפדפן עצמו, אבל זה למעשה לא יותר מדף אינטרנט שעובד בחלון דפדפן קיים.

אתה עשוי לחשוב שסוג זה של תחבולה נידון להיכשל, פשוט משום שכל תוכן באתר X שמתיימר להיות מאתר Y יופיע בדפדפן עצמו כמגיע מכתובת אתר באתר X.

מבט אחד בשורת הכתובת יבהיר כי משקרים לך, ושכל מה שאתה מסתכל עליו הוא כנראה אתר פישינג.

לדוגמא אויב, הנה צילום מסך של example.com אתר, שצולם בפיירפוקס ב-Mac:

אם תוקפים יפתו אותך לאתר מזויף, אתה עלול ליפול על הוויזואליה אם הם יעתיקו את התוכן מקרוב, אבל שורת הכתובת הייתה מסגירה שאתה לא נמצא באתר שחיפשת.

בהונאת דפדפן בדפדפן, לפיכך, מטרתו של התוקף היא ליצור אינטרנט רגיל עמוד שנראה כמו האינטרנט אתר ותוכן אתה מצפה, שלם עם עיטורי החלונות ושורת הכתובת, בסימולציה ריאלית ככל האפשר.

במובן מסוים, התקפת BitB עוסקת יותר באמנות מאשר במדע, והיא עוסקת יותר בעיצוב אתרים וניהול ציפיות מאשר בפריצה לרשת.

לדוגמה, אם ניצור שני קבצי תמונה מגולגלת מסך שנראים כך...

...ואז HTML פשוט כמו מה שאתה רואה למטה...

<html>

<body>

<div>

<div><img src='./fake-top.png'></div>

<p>

<div><img src='./fake-bot.png'></div>

</div>

</body>

</html>

...ייצור מה שנראה כמו חלון דפדפן בתוך חלון דפדפן קיים, כך:

דף אינטרנט שנראה כמו חלון דפדפן.

בדוגמה הבסיסית הזו, שלושת לחצני macOS (סגור, מזעור, מקסימום) בפינה השמאלית העליונה לא יעשו כלום, כי הם לא כפתורי מערכת ההפעלה, הם פשוט תמונות של כפתורים, ואת שורת הכתובת במה שנראה כמו חלון Firefox לא ניתן ללחוץ או לערוך, כי גם הוא רק צילום מסך.

אבל אם נוסיף כעת IFRAME ל-HTML שהצגנו למעלה, כדי לשאוב תוכן מזויף מאתר שאין לו שום קשר example.com, ככה…

<html>

<body>

<div>

<div><img src='./fake-top.png' /></div>

<div><iframe src='https:/dodgy.test/phish.html' frameBorder=0 width=650 height=220></iframe></div>

<div><img src='./fake-bot.png' /></div>

</div>

</body>

</html>

...תצטרך להודות שהתוכן החזותי המתקבל נראה בדיוק כמו חלון דפדפן עצמאי, למרות שזה בעצם א דף אינטרנט בתוך חלון דפדפן אחר.

תוכן הטקסט והקישור הניתן ללחוץ שאתה רואה למטה הורדו מה- dodgy.test קישור HTTPS בקובץ ה-HTML שלמעלה, שהכיל קוד HTML זה:

<html>

<body style='font-family:sans-serif'>

<div style='width:530px;margin:2em;padding:0em 1em 1em 1em;'>

<h1>Example Domain</h1>

<p>This window is a simulacrum of the real website,

but it did not come from the URL shown above.

It looks as though it might have, though, doesn't it?

<p><a href='https://dodgy.test/phish.click'>Bogus information...</a>

</div>

</body>

</html>

התוכן הגרפי של טקסט ה-HTML והצמצום שלו גורם לזה להיראות כאילו ה-HTML באמת הגיע ממנו example.com, הודות לצילום המסך של שורת הכתובת בחלק העליון:

אֶמצַע. זיוף באמצעות הורדת IFRAME.

תַחתִית. תמונה מעגלת את החלון המזויף.

האמנות ברורה אם אתה צופה בחלון המזויף במערכת הפעלה אחרת, כמו לינוקס, מכיוון שאתה מקבל חלון פיירפוקס דמוי לינוקס ובתוכו "חלון" דמוי מק.

רכיבי "הלבשת החלון" המזויפים באמת בולטים בתור התמונות שהם באמת:

עם פקדי החלונות וסרגל הכתובות בפועל בחלק העליון.

היית נופל לזה?

אם אי פעם צילמת צילומי מסך של אפליקציות, ואז פתחת את צילומי המסך מאוחר יותר במציג התמונות שלך, אנחנו מוכנים להתערב שבשלב מסוים השלית את עצמך להתייחס לתמונת האפליקציה כאילו היא עותק פועל של האפליקציה עצמה.

אנו מהמר על כך שלקצת או הקשה על תמונה של אפליקציה באפליקציה לפחות אחת בחייך, ומצאת את עצמך תוהה מדוע האפליקציה לא עובדת. (אוקיי, אולי לא, אבל בהחלט יש לנו, עד כדי בלבול אמיתי.)

כמובן, אם אתה לוחץ על צילום מסך של אפליקציה בתוך דפדפן תמונות, אתה בסיכון קטן מאוד, מכיוון שהקליקים או ההקשות פשוט לא יעשו את מה שאתה מצפה - אכן, אתה עלול בסופו של דבר לערוך או לשרבט שורות בתמונה במקום זאת.

אבל כשמדובר בא דפדפן בדפדפן "התקפת יצירות אמנות" במקום זאת, קליקים או הקשות שגויות בחלון מדומה עלולות להיות מסוכנות, מכיוון שאתה עדיין בחלון דפדפן פעיל, שבו JavaScript פועל, ושם קישורים עדיין עובדים...

...אתה פשוט לא בחלון הדפדפן שחשבת, וגם אתה לא באתר שחשבת.

גרוע מכך, כל JavaScript הפועל בחלון הדפדפן הפעיל (שבא מאתר המתחזה המקורי שבו ביקרת) יכול לדמות חלק מההתנהגות הצפויה של חלון קופץ של דפדפן אמיתי כדי להוסיף ריאליזם, כגון גרירתו, שינוי גודלו ו יותר.

כפי שאמרנו בהתחלה, אם אתה מחכה לחלון קופץ אמיתי, ואתה רואה משהו כזה נראה כמו חלון קופץ, עם כפתורי דפדפן מציאותיים בתוספת שורת כתובות שתואמת למה שציפית, ואתה קצת ממהר...

...אנו יכולים להבין היטב כיצד אתה עלול לזהות בטעות את החלון המזויף כחלון אמיתי.

משחקי Steam ממוקדים

בקבוצה-IB מחקר הזכרנו לעיל, מתקפת BinB בעולם האמיתי שהחוקרים נתקלו בה השתמשה ב-Steam Games בתור פיתוי.

אתר למראה לגיטימי, גם אם כזה שמעולם לא שמעתם עליו לפני כן, יציע לכם הזדמנות לזכות במקומות בטורניר משחקים קרובים, למשל...

...וכשהאתר אמר שהוא צץ חלון דפדפן נפרד המכיל דף כניסה ל-Steam, הוא באמת הציג במקום זאת חלון מזויף של דפדפן בדפדפן.

החוקרים ציינו שהתוקפים לא השתמשו רק בתחבולות BitB כדי לחפש שמות משתמש וסיסמאות, אלא גם ניסו לדמות חלונות קופצים של Steam Guard המבקשים גם קודי אימות דו-גורמי.

למרבה המזל, צילומי המסך שהציגה Group-IB הראו שהפושעים שהם נתקלו בהם במקרה הזה לא היו זהירים במיוחד בהיבטי האמנות והעיצוב של התרמית שלהם, כך שרוב המשתמשים כנראה הבחינו בזיוף.

אבל אפילו משתמש מיומן שממהר, או מישהו שמשתמש בדפדפן או במערכת הפעלה שהם לא מכירים, כמו למשל בבית של חבר, אולי לא שם לב לאי הדיוקים.

כמו כן, כמעט בוודאות פושעים קפדניים יותר יגלו תוכן מזויף מציאותי יותר, באותו אופן שבו לא כל הרמאים בדוא"ל עושים שגיאות כתיב בהודעות שלהם, ובכך עלולים להוביל יותר אנשים למסור את אישורי הגישה שלהם.

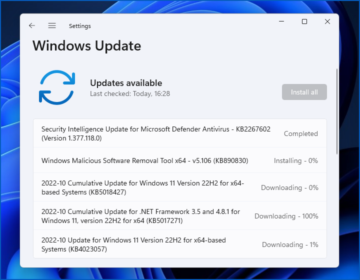

מה לעשות?

הנה שלושה טיפים:

- חלונות דפדפן בדפדפן אינם חלונות דפדפן אמיתיים. למרות שהם עשויים להיראות כמו חלונות ברמת מערכת ההפעלה, עם כפתורים ואייקונים שנראים בדיוק כמו העסקה האמיתית, הם לא מתנהגים כמו חלונות של מערכת ההפעלה. הם מתנהגים כמו דפי אינטרנט, כי זה מה שהם. אם אתה חשוד, נסה לגרור את החלון החשוד מחוץ לחלון הדפדפן הראשי שמכיל אותו. חלון דפדפן אמיתי יתנהג באופן עצמאי, כך שתוכל להזיז אותו אל מחוץ לחלון הדפדפן המקורי ומעבר לו. חלון דפדפן מזויף "ייכלא" בתוך החלון האמיתי שבו הוא מוצג, גם אם התוקף השתמש ב-JavaScript כדי לנסות לדמות כמה שיותר התנהגות אמיתית למראה. זה יגלה במהירות שזה חלק מדף אינטרנט, לא חלון אמיתי בפני עצמו.

- בדוק היטב חלונות חשודים. קל לעשות בצורה מציאותית את המראה והתחושה של חלון מערכת הפעלה בתוך דף אינטרנט, אבל קשה לעשות את זה טוב. הקדישו לכמה שניות נוספות כדי לחפש סימנים מובהקים של זיוף וחוסר עקביות.

- אם יש ספק, אל תמסור אותו. היו חשדניים כלפי אתרים שמעולם לא שמעתם עליהם, ושאין לכם סיבה לסמוך עליהם, שפתאום רוצים שתתחבר דרך אתר צד שלישי.

לעולם אל תמהר, כי נטילת הזמן שלך תגרום לך להפחית בהרבה את הסיכוי שתראה את מה שאתה לחשוב יש במקום מה לראות מה בעצם is שם.

בשלוש מילים: תפסיק. לַחשׁוֹב. לְחַבֵּר.

תמונה מוצגת של תמונה של חלון האפליקציה המכילה תמונה של תמונה של "La Trahison des Images" של מגריט שנוצרה באמצעות ויקיפדיה.

![S3 Ep113: Pwning את ליבת Windows - הנוכלים שהטריפו את מיקרוסופט [אודיו + טקסט] S3 Ep113: Pwning the kernel של Windows - הנוכלים שהטריפו את Microsoft [אודיו + טקסט] PlatoBlockchain Data Intelligence. חיפוש אנכי. איי.](https://platoblockchain.com/wp-content/uploads/2022/12/s3-ep113-1200-360x188.png)