| דברים לדעת: |

| - מחשוב קוונטי, טכנולוגיה חדשנית, טומנת בחובה פוטנציאל עצום לחולל מהפכה בחישוב עם כוח החישוב שאין שני לו.

– מחשוב קוונטי, למרות היותו לפחות מספר שנים מפריצת דרך גדולה, נתפס כאיום משמעותי על ההצפנה בשל יכולות עיבוד הנתונים העצומות שלו. – יש לשקול היטב את ההשפעה הפוטנציאלית של מחשוב קוונטי על קריפטוגרפיה ומערכות מאובטחות כמו הוכחת העבודה של ביטקוין. בתור השער המאובטח ביותר בעולם לקריפטו, שאלות בסיסיות כאלה זוכות לתשומת לב מלאה של לדג'ר. |

מחשוב קוונטי: הקפיצה הטכנולוגית הגדולה הבאה

המחשבים שאנו משתמשים בהם מעבדים מידע יומי המבוסס על "סיביות". ביט יכול להחזיק רק אחד מהערכים הבאים: 0 או 1, וניתן לחבר אותו כדי ליצור חתיכת קוד בינארי. היום, כל מה שאנחנו עושים עם מחשב, משליחת מיילים וצפייה בסרטונים ועד שיתוף מוזיקה, אפשרי בגלל מחרוזות כאלה של ספרות בינאריות.

האופי הבינארי של מחשבים מסורתיים מטיל מגבלות על כוח המחשוב שלהם. מחשבים אלה מבצעים רק פעולות צעד אחד בכל פעם ומתקשים לדמות במדויק בעיות בעולם האמיתי. לעומת זאת, העולם הפיזי פועל על בסיס אמפליטודות ולא על ספרות בינאריות, מה שהופך אותו למורכב הרבה יותר. כאן נכנסים לתמונה מחשבים קוונטיים.

בשנת 1981, ריצ'רד פיינמן אמר כי "הטבע אינו קלאסי, ואם אתה רוצה לעשות הדמיה של הטבע, מוטב שתהפוך אותו למכני קוונטים". במקום לתמרן ביטים, מחשוב קוונטי משתמש ב"סיביות קוונטיות", או קיוביטים, המאפשרים לו לעבד נתונים בצורה יעילה הרבה יותר. קוויביטים יכולים להיות אפס, אחד, והכי חשוב, שילוב של אפס ואחד.

מחשוב קוונטי עומד בצומת הדרכים של פיזיקה ומדעי המחשב. כדי לשים את הדברים בפרספקטיבה, מחשב קוונטי של 500 קיוביטים ידרוש יותר ביטים קלאסיים ממספר האטומים ביקום כולו.

האם הקוונטים מהווה איום על קריפטוגרפיה?

קריפטוגרפיה של מפתח ציבורי, המכונה גם קריפטוגרפיה אסימטרית, מהווה את הבסיס לאבטחת מטבעות קריפטוגרפיים. זה כולל שילוב של מפתח ציבורי (נגיש לכולם) ומפתח פרטי. יכולות החישוב המהירות של קיוביטים מעלות את הפוטנציאל לשבירת הצפנה ולשיבוש האבטחה של תעשיית המטבעות הקריפטו אם המחשוב הקוונטי ימשיך להתקדם.

יש לשקול היטב שני אלגוריתמים: של שור ושל גרובר. שני האלגוריתמים הם תיאורטיים מכיוון שכרגע אין שום מכונה ליישם אותם, אבל כפי שתראה, היישום הפוטנציאלי של אלגוריתמים אלה עלול להזיק להצפנה.

מצד אחד, האלגוריתם הקוונטי של Shor (1994), הקרוי על שמו של פיטר שור, מאפשר הפקת מספרים שלמים גדולים או לפתור את בעיית הלוגריתם הבדיד בזמן פולינומי. אלגוריתם זה יכול לשבור קריפטוגרפיה של מפתח ציבורי עם מחשב קוונטי חזק מספיק. האלגוריתם של שור ישבור את הרוב המכריע של קריפטוגרפיה א-סימטרית המשמשת כיום, שכן הוא מבוסס על RSA (בהסתמך על בעיית הפקטורון של מספרים שלמים) ו-Eliptic Curve Cryptography (בהתאם לבעיית הלוגריתם הבדיד בקבוצת עקומה אליפטית).

מצד שני, האלגוריתם של גרובר (1996) הוא אלגוריתם חיפוש קוונטי שהגה לוב גרובר ב-1996, שניתן להשתמש בו כדי לפתור בעיות חיפוש לא מובנות. האלגוריתם של גרובר שם שקע משמעותי באבטחת הפרימיטיבים הסימטריים, אך אינו בלתי עביר. בדרך כלל מומלץ להכפיל את אורך המפתח כדי לפצות על המורכבות של הפסקה זו. שימוש ב-AES256 במקום ב-AES128 נחשב מספיק, אך יש לציין כי כלל אצבע זה יכול להיות רק לפעמים תקף עבור כל הצפנים[5]. באשר לפונקציות חשיש, שהן חלק מהנוף של הפרימיטיבי הסימטרי, סבורים שאין לה השפעה על התנגדות להתנגשות. עם זאת, חוקרים מצאו מקרים של הבעיה היכן זה לא נכון[6] (חיפוש קדם-תמונה מרובה מטרות, למשל).

למעשה, שני האלגוריתמים מהווים סכנות פוטנציאליות להצפנה. האלגוריתם של שור מפשט את תהליך הפקת מספרים גדולים, ומקל על חשיפת מפתח פרטי המחובר למפתח ציבורי, והאלגוריתם של גרובר מסוגל לסכן גיבוב קריפטוגרפי בצורה יעילה יותר ממחשבים קיימים.

מתי יצוצו מחשבים קוונטיים שוברי הצפנה?

בואו נעבור על כמה מהניסויים האחרונים ונראה כמה מהר המחקר הולך. המחשב הקוונטי האמיתי הראשון נותר רחוק, אבל זה לא מונע ממרוץ עולמי להגיע ל"עליונות קוונטית". לאייל איצקוביץ, שותף מנהל בקרן הון סיכון ממוקדת קוונטים, "אם לפני שלוש שנים לא ידענו אם בכלל אפשר לבנות מחשב כזה, עכשיו אנחנו כבר יודעים שיהיו מחשבים קוונטיים שיוכלו לבנות מחשב כזה. לעשות משהו שונה ממחשבים קלאסיים."

אירוע אחד שכולם כנראה שמעו עליו היה "ניסוי העליונות הקוונטית" של גוגל בשנת 2019 באמצעות מכשיר עם 54 קיוביטים. בשנת 2021, ה אוניברסיטת המדע והטכנולוגיה של סין פתר חישוב מורכב יותר באמצעות 56 קיוביטים, והגיע ל-60 קיוביטים מאוחר יותר. מטרתו הייתה לבצע חישוב שלא יכלול את האלגוריתם של שור, שידגים באותה מידה מהירות קוונטית על פני מחשוב קלאסי.

בהגדרה, ניסויים אלה אינם מראים התקדמות לקראת שבירת קריפטוגרפיה מכיוון שהם נועדו למנוע את הגודל והמורכבות של ביצוע פירוק קוונטי של מספרים שלמים. עם זאת, הם מראים שבניית יותר קיוביטים לתוך מחשב קוונטי כבר לא קשה, עם פתרונות חומרה שונים זמינים, קיוביטים של שבב 'שקמה' של גוגל שונים באופן מהותי מהפוטונים של USTC. השלב החיוני הבא להגיע למחשב שובר הצפנה נחשב בדרך כלל לבניית חישוב סובלני לתקלות וקיוביטים לתיקון שגיאות.

מצב פיתוח מחשב קוונטי של BSI [1] מראה כמה רחוקים משבירת לוגריתם בדיד של 160 סיביות (הקו הכחול הנמוך ביותר בתמונה הבאה) נמצאים המחשבים הקוונטים הנוכחיים. האבססיס מראה כיצד הפחתת שיעור השגיאות באמצעות שיפורי חומרה טהורים, או מחשוב סובלני תקלות מסייעים להגיע לרמות מחשוב כאלה מבלי להגדיל באופן דרמטי את מספר הקיוביטים הזמינים (ציר ה-y).

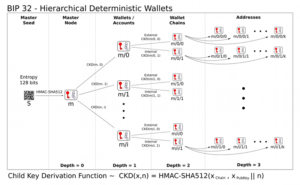

הטמעת האלגוריתם של שור בצורה מדרגית דורשת חישוב סובלני לתקלות על כמה אלפי קיוביטים לוגיים: 2124 קיוביטים לכל הפחות על מנת לשבור עקומה אליפטית של 256 סיביות כמו secp256k1 של bitcoin, החל מ- מעגלים קוונטיים משופרים עבור לוגריתמים נפרדים של עקומה אליפטית[7]. קיוביט 'לוגי' במערכת כזו מורכב ממספר קיוביטים שנועדו לעבוד כגרסה מתוקנת שגיאה של קיוביט בודד.

אלף קיוביטים לוגיים מתורגמים בערך לכמה מיליוני קיוביטים, המכסים בגודל של מגרש כדורגל. לאחרונה בוצעה הדגמה מעשית של חישוב סובלני תקלות שכזה בקרה סובלנית לתקלות של קיוביט מתוקן שגיאות[2], כאשר קיוביט לוגי בודד שהסתברות השגיאה שלו נמוכה מזו של הקיוביטים מהם הוא עשוי. השיפור של תחום זה צפוי להגיע במהירות מכיוון שהוא יהפוך למוקד.

התקדמות בכיוון זה תתורגם ישירות לאיום קונקרטי על הצפנת מפתח ציבורי. לבסוף, אפשרות נוספת להתקדמות מהירה יכולה לבוא משיפורים אלגוריתמיים גרידא או גילויים בחומרה בלבד. מצב פיתוח מחשב קוונטי של BSI[1] מסביר: "יכולות להיות תגליות משבשות שישנו באופן דרמטי את [מצב הידע הנוכחי], והעיקריות שבהן הן אלגוריתמים קריפטוגרפיים שניתן להפעיל במכונות לטווח הקרוב ללא תיקון שגיאות או פריצות דרך דרמטיות בשיעור השגיאות של כמה פלטפורמות." במילים אחרות, זו לא רק בעיה של היכולת לבנות מחשבים גדולים עם הרבה קיוביטים (למעשה בניית יותר קיוביטים בצורה מהימנה היא לא המוקד העיקרי, מחשוב סובלני תקלות הוא), אלא גם מחשב אלגוריתמי ואולי מחקר חומרי אחד.

בזמן שכתבנו מאמר זה, IBM פרסמה את התוצאות שלה על שבב של 127 קיוביטים עם שיעור שגיאה של 0.001, ומתכננת להנפיק שבב של 433 קיוביטים בשנה הבאה, ושבב של 1121 קיוביטים ב-2023.

בסך הכל, עדיין קשה לחזות באיזו מהירות מחשב קוונטי יתעורר לחיים. ובכל זאת, אנו יכולים להסתמך על חוות דעת מומחים בנושא: מסגרת הערכת משאבים עבור התקפות קוונטיות נגד פונקציות קריפטוגרפיות - התפתחויות אחרונות[3] ו- סקר מומחים בנושא סיכון קוונטי[4] מראים שמומחים רבים מסכימים שבעוד 15 עד 20 שנה, יהיה לנו מחשב קוונטי זמין.

ציטוט מסגרת הערכת משאבים עבור התקפות קוונטיות נגד פונקציות קריפטוגרפיות - התפתחויות אחרונות [3] לסיכום:

"סכימות המפתח הציבורי הנפרסות כעת, כגון RSA ו-ECC, נשברות לחלוטין על ידי האלגוריתם של שור. לעומת זאת, פרמטרי האבטחה של שיטות סימטריות ופונקציות גיבוב מצטמצמים לכל היותר בפקטור של שניים על ידי ההתקפות המוכרות – על ידי חיפושי "כוח אכזרי" באמצעות אלגוריתם החיפוש של גרובר. כל האלגוריתמים הללו דורשים מכונות קוונטיות בקנה מידה גדול וסובלני תקלות, שעדיין אינן זמינות. רוב קהילת המומחים מסכימה שסביר להניח שהם יהפכו למציאות תוך 10 עד 20 שנה".

כעת, לאחר שבדקנו מדוע אלגוריתמים קוונטיים עלולים להזיק לקריפטוגרפיה, בואו ננתח את הסיכונים המהותיים הגלומים עבור תחומי הקריפטו ו-Web3.

קוונטים: אילו סיכונים עבור מטבעות קריפטוגרפיים?

מקרה הביטקוין:

נתחיל בניתוח של פיטר וויל של הבעיה עבור ביטקוין, הנחשבת לפעמים "בטוחה קוונטי" בשל כתובות has has של מפתחות ציבוריים ובכך לא לחשוף אותם.

אי היכולת לשבור מפתח פרטי של ביטקוין בהתבסס על ההנחה ש-hashs הופכים את זה לבלתי אפשרי מסתמך גם על לעולם לא לחשוף את המפתח הציבורי שלו, יהא האמצעי אשר יהיה, וזה כבר שגוי עבור חשבונות רבים.

בהתייחסו לשרשור אחר, פיטר ווויל נותן מושג לגבי ההשפעה של גניבת 37% מהכספים החשופים (באותה עת). ביטקוין כנראה יתנקה, ואפילו לא נחשף, כל השאר גם מפסידים.

הנקודה המכרעת כאן היא האזכור שההתקדמות לקראת בניית מחשב קוונטי תהיה מצטבר: מיליארדי דולרים מושקעים בפומבי בתחום זה וכל שיפור מהדהד ברחבי העולם, כפי שהראה ניסוי העליונות הקוונטית של גוגל.

המשמעות היא שהסיום עם כספים בסיכון ייקח זמן, וניתן לפרוס פתרונות חלופיים בצורה נכונה. אפשר לדמיין הקמת מזלג של השרשרת באמצעות אלגוריתמים הצפנה פוסט-קוונטיים לחתימה ולאפשר לאנשים להעביר את הכספים שלהם לשרשרת החדשה הזו מהחדשות הישנות של פעם על מחשב קוונטי בשרני למדי נראות קרובה.

מקרה Ethereum:

המקרה של Ethereum מעניין שכן ETH 2.0 כולל תוכנית גיבוי לכשל קטסטרופלי ב EIP-2333.

במקרה שחתימות ה-BLS של ETH2 נשברות, מה שיקרה במקביל ל-ECDSA מכיוון ששניהם פגיעים באותה מידה מול האלגוריתם של שור, יתבצע מזלג קשה של הבלוקצ'יין לפני שהאלגוריתם נחשד בסיכון. לאחר מכן, משתמשים חושפים תמונה מוקדמת של המפתח שלהם שרק בעלים לגיטימיים יכולים להחזיק. זה לא כולל מפתחות שאוחזרו על ידי שבירת חתימת BLS. עם התמונה המוקדמת הזו, הם חותמים על עסקה ספציפית המאפשרת להם לעבור למזלג הקשיח ולהשתמש באלגוריתמים פוסט-קוונטיים חדשים.

זה עדיין לא מעבר לשרשרת פוסט-קוונטית אבל הוא מספק פתח מילוט. עוד קצת מידע כאן.

חתימות פוסט קוונטיות:

ניתן לשפר כמה דברים בנוגע למעבר לסכימת חתימה פוסט-קוונטית לשימוש במטבע קריפטוגרפי. לפיינליסטים הנוכחיים של NIST יש דרישות זיכרון די גדולות. כאשר גודל החתימה אינו גדול באופן בלתי סביר מזה של ECDSA, גודל המפתח הציבורי מגדיל את גודל הבלוק ואת העמלות הנלוות.

| שם מועמד | מידה |

| קשת בענן | 58.3 kB |

| דיליתיום | 3.5 kB |

| בז | 1.5 kB |

| GeMSS | 352 kB |

| פיקניק | 12 kB |

| ספינקס + | 7 kB |

האלגוריתם של Falcon תוכנן כדי למזער את גודל המפתח והחתימה הציבוריים. עם זאת, 1563 הבתים שלו עדיין רחוקים מ-65 הבתים שמגיעים ל-ECDSA כרגע.

טכניקות קריפטוגרפיות יכולות להקטין את גדלי הבלוק, כמו צבירה של מספר חתימות יחד. [תוכנית ריבוי חתימות](https://eprint.iacr.org/2020/520) עבור חתימת GeMSS עושה בדיוק את זה ומפחיתה את עלות האחסון לכל חתימה למשהו מקובל, למרות התשלום החד-פעמי העצום של חתימת GeMSS .

איומים על חומרה קריפטוגרפית:

גדלי חתימה משפיעים גם על ארנקי חומרה שבהם הזיכרון מוגבל מאוד: ל- Ledger Nano S יש 320 KB של זיכרון פלאש זמין ורק 10 קילובייט של זיכרון RAM. אם פתאום היינו צריכים להשתמש בחתימות Rainbow, יצירת המפתח הציבורי באופן מקורי לא יהיה אפשרי.

עם זאת, כל קהילת ההצפנה מושפעת מהבעיה, לרבות תעשיית הבנקאות, התקשורת והזהות, המהווה את רוב שוק השבבים המאובטחים, אנו מצפים שהחומרה תסתגל במהירות לצורך באלגוריתם פוסט-קוונטי- חומרה ידידותית והסר את הזיכרון הזה (או לפעמים ביצועים) ביחד בזמן.

ההשלכות של הפסקות אלו הן נפילת מערכת הבנקאות הנוכחית, תקשורת ומערכות זהות כמו דרכונים. מה לעשות מול עתיד אפוקליפטי שכזה? אל תפחד, או קצת, מכיוון שקריפטוגרפים סיקרו את זה.

האם יש תרופה, דוקטור?

בעוד שהמחשבים הנוכחיים שלנו יצטרכו אלפי שנים כדי לשבור קריפטוגרפיה של מפתח ציבורי, מחשבים קוונטיים מפותחים במלואם יעשו זאת תוך דקות או שעות. בהכרח יהיה צורך בתקני "אבטחה קוונטית" כדי להתמודד עם האיום הזה ולהבטיח את האבטחה של העסקאות הפיננסיות העתידיות והתקשורת המקוונת שלנו.

העבודה כבר מתבצעת לגבי מה שנהוג לכנות "הצפנה פוסט-קוונטית" זה יהיה אולי להיות "תואם למחשבים של ימינו, אך גם יוכלו לעמוד בפני תוקפים ממחשבים קוונטיים בעתיד." הצפנה פוסט-קוונטית מביאה אלגוריתמים ותקנים מתמטיים לרמה הבאה תוך מתן תאימות למחשבים הנוכחיים.

השמיים תחרות NIST נוצר רק לכבוד האירוע כבר הגיע לסיבוב השלישי שלו והפיק רשימה של מועמדים פוטנציאליים לסטנדרטיזציה. ה כנס אבטחה פוסט-קוונטי הושק עוד בשנת 2006 כדי לחקור פרימיטיבים קריפטוגרפיים שיעמדו בפני התקפות קוונטיות ידועות.

היסודות של מחקר זה נובעים מאזהרות מומחים כי נתונים מוצפנים כבר נמצאים בסיכון להיפגע, מכיוון שהמחשבים הקוונטים המעשיים הראשונים צפויים להופיע בתוך 15 השנים הקרובות.

סוג זה של התקפה ידוע בשם "אגור נתונים עכשיו, התקפה מאוחר יותר", כאשר ארגון גדול מאחסן מידע מוצפן מגורמים אחרים שהוא רוצה לשבור ומחכה עד שמחשב קוונטי חזק מספיק מאפשר לו לעשות זאת. זו אותה דאגה של מאמר זה למשל, "ארה"ב חוששת שהאקרים גונבים נתונים היום כדי שמחשבים קוונטיים יוכלו לפצח אותם בעוד עשור", אבל זה לא אומר מה שחקנים ברמת המדינה עשויים לעשות באותה צורה. יש להם הרבה יותר משאבים ואחסון זמין.

סגירת מחשבות

עדיין קשה לקבוע את המהירות המדויקת שבה תקשורת מוצפנת תהפוך לפגיעה למחקר קוונטי.

דבר אחד בטוח: למרות שנעשתה התקדמות משמעותית בתחום המחשוב הקוונטי, אנחנו עדיין רחוקים מלהחזיק ביכולת לפצח קריפטוגרפיה עם מכונות אלו. הסבירות לפריצת דרך פתאומית שתגרום לעיצוב של מחשב כזה היא מינימלית, מה שנותן לנו זמן להתכונן להגעתו. אם זה היה מתרחש בן לילה, ההשלכות יהיו הרות אסון, וישפיעו לא רק על מטבעות קריפטוגרפיים, אלא על מגוון רחב של מגזרים.

למרבה המזל, פתרונות, כולל קריפטוגרפיה פוסט-קוונטית, זמינים להתמודדות עם האיום, אך תעשיית הקריפטו טרם ראתה את הדחיפות בהשקעה באמצעים אלו.

שוק מטבעות הקריפטו חייב לעקוב מקרוב אחר ההתפתחויות הקוונטיות. בכל הנוגע לחומרה, אין סיבה מועטה לדאגה מכיוון שאנו צופים פיתוח של אלמנטים מאובטחים חדשים כדי לענות על הביקוש. חיוני להתעדכן בהתקדמות העדכנית ביותר בגרסאות צדדיות ועמידות בפני תקלות של אלגוריתמים אלה, על מנת לספק יישום אמין עבור המשתמשים שלנו.

הפניות:

[1]: מצב פיתוח מחשב קוונטי של BSI

[2]: בקרה סובלנית לתקלות של קיוביט מתוקן שגיאות

[3]: מסגרת הערכת משאבים עבור התקפות קוונטיות נגד פונקציות קריפטוגרפיות - התפתחויות אחרונות

[4]: סקר מומחים בנושא סיכון קוונטי

[5]: מעבר להאצות ריבועיות בהתקפות קוונטיות על סכמות סימטריות

[6]: אלגוריתם חיפוש התנגשות קוונטית יעיל והשלכות על קריפטוגרפיה סימטרית

[7]: מעגלים קוונטיים משופרים עבור לוגריתמים נפרדים של עקומה אליפטית

- הפצת תוכן ויחסי ציבור מופעל על ידי SEO. קבל הגברה היום.

- Platoblockchain. Web3 Metaverse Intelligence. ידע מוגבר. גישה כאן.

- מקור: https://www.ledger.com/blog/should-crypto-fear-quantum-computing

- 1

- 10

- שנים 15

- 1994

- 1996

- שנים 20

- 2019

- 2021

- 2023

- 7

- a

- יכול

- אודות

- קביל

- נגיש

- חשבונות

- במדויק

- שחקנים

- למעשה

- להסתגל

- כתובת

- כתובות

- לקדם

- התקדמות

- משפיע

- לאחר

- נגד

- -

- אַלגוֹרִיתְם

- אלגוריתמי

- אלגוריתמים

- תעשיות

- מאפשר

- מאפשר

- כְּבָר

- חלופה

- למרות

- אנליזה

- לנתח

- ו

- אחר

- לצפות

- הגעה

- מאמר

- המשויך

- הנחה

- לתקוף

- המתקפות

- תשומת לב

- זמין

- בחזרה

- גיבוי

- בנקאות

- מערכת בנקאית

- מבוסס

- כי

- להיות

- לפני

- להיות

- מוטב

- גָדוֹל

- ביג טק

- מיליארדים

- קצת

- ביטקוין

- לחסום

- blockchain

- כָּחוֹל

- לשבור

- שבירה

- הפסקות

- פריצת דרך

- פריצות דרך

- מביא

- שבור

- לִבנוֹת

- בִּניָן

- נקרא

- מועמדים

- יכולות

- מסוגל

- בזהירות

- מקרה

- קטסטרופלי

- לגרום

- שרשרת

- שינוי

- שבב

- שבבי

- קלאסי

- מקרוב

- קוד

- שילוב

- איך

- בדרך כלל

- תקשורת

- קהילה

- תאימות

- לחלוטין

- מורכב

- מורכבות

- מורכב

- התפשר

- מתפשר

- חישוב

- כוח חישובי

- המחשב

- מדעי מחשב

- מחשבים

- מחשוב

- - כוח מחשוב

- דְאָגָה

- מחובר

- השלכות

- נחשב

- ממשיך

- לעומת זאת

- לִשְׁלוֹט

- עלות

- יכול

- דלפק

- מכוסה

- כיסוי

- סדק

- לִיצוֹר

- נוצר

- פרשת דרכים

- מכריע

- קריפטו

- פחד קריפטו

- תעשיית הקריפטו

- -

- מטבע מבוזר

- תעשיה קריפטו

- שוק cryptocurrency - -

- קריפטוגרפי

- קריפטוגרפיה

- לרפא

- נוֹכְחִי

- מצב נוכחי

- כיום

- זונה

- שיא הטכנולוגיה

- יומי

- סכנות

- נתונים

- עיבוד נתונים

- דרישה

- להפגין

- תלוי

- פרס

- עיצוב

- מעוצב

- למרות

- לקבוע

- מפותח

- צעצועי התפתחות

- התפתחויות

- מכשיר

- אחר

- קשה

- ספרות

- כיוון

- ישירות

- אסון

- חושף

- מְשַׁבֵּשׁ

- דוֹקטוֹר

- לא

- עושה

- דולר

- לְהַכפִּיל

- נפילה

- באופן דרמטי

- באופן דרמטי

- קל יותר

- יעיל

- יעילות

- אלמנטים

- אליפטי

- מיילים

- מאפשר

- מוצפן

- הצף

- מספיק

- לְהַבטִיחַ

- שלם

- באותה מידה

- שגיאה

- מַהוּת

- ETH

- את 2.0

- ethereum

- אֲפִילוּ

- אירוע

- כולם

- הכל

- דוגמה

- לצפות

- צפוי

- לְנַסוֹת

- מומחה

- מומחים

- מסביר

- חשוף

- פָּנִים

- כשלון

- מהר

- פחד

- אפשרי

- תשלום

- אגרות

- מעטים

- שדה

- שדות

- מועמדים סופיים

- כספי

- ראשון

- פלאש

- להתמקד

- לעקוב

- הבא

- מזלג

- צורות

- מצא

- קרן

- יסודות

- מסגרת

- החל מ-

- מלא

- לגמרי

- פונקציות

- קרן

- יסודי

- ביסודו

- כספים

- עתיד

- שער כניסה

- בדרך כלל

- יצירת

- מקבל

- נותן

- נתינה

- גלוֹבָּלִי

- מטרה

- הולך

- גוגל

- קְבוּצָה

- גרובר

- האקרים

- לקרות

- קשה

- קשה מזלג

- חומרה

- ארנקים חומרה

- מזיק

- שירים

- has has

- יש

- נשמע

- עוזר

- כאן

- מאוד

- להחזיק

- מחזיק

- שעות

- איך

- אולם

- HTML

- HTTPS

- יבמ

- רעיון

- זהות

- תמונה

- עָצוּם

- פְּגִיעָה

- ליישם

- הפעלה

- השלכות

- מְרוּמָז

- בלתי אפשרי

- משופר

- השבחה

- שיפורים

- in

- באחר

- כולל

- כולל

- עליות

- תעשייה

- באופן בלתי נמנע

- מידע

- במקום

- מעניין

- מוּשׁקָע

- השקעה

- הנפקת

- IT

- מפתח

- מפתחות

- סוג

- לדעת

- ידע

- ידוע

- נוף

- גָדוֹל

- בקנה מידה גדול

- גדול יותר

- האחרון

- הושק

- פנקס

- לדנו ננו

- Ledger Nano S

- אורך

- רמה

- רמות

- החיים

- סביר

- מגבלות

- קו

- רשימה

- קְצָת

- הגיוני

- עוד

- מאבד

- מגרש

- מכונה

- מכונה

- עשוי

- ראשי

- גדול

- הרוב

- לעשות

- עשייה

- ניהול

- שותף מנהל

- מניפולציה

- רב

- שוק

- חוֹמֶר

- מתימטי

- דבר

- max-width

- אומר

- אמצעים

- מֵכָנִי

- לִפְגוֹשׁ

- זכרון

- לִזכּוֹת

- שיטות

- יכול

- מִילִיוֹן

- מינימלי

- מינימום

- דקות

- צג

- יותר

- יותר יעיל

- רוב

- המהלך

- כלי נגינה

- שם

- ננו

- יליד

- טבע

- צורך

- חדש

- חדשות

- הבא

- ניסט

- ציין

- מספר

- מספרים

- הזדמנות

- זקן

- ONE

- באינטרנט

- פועל

- תפעול

- דעה

- להזמין

- ארגון

- אחר

- בין לילה

- בעלי

- פרמטרים

- חלק

- צדדים

- שותף

- אֲנָשִׁים

- נתפס

- לְבַצֵעַ

- ביצועים

- ביצוע

- פרספקטיבה

- פיטר

- פיטר שור

- פוטונים

- גופני

- פיסיקה

- לְחַבֵּר

- תכנית

- תוכניות

- פלטפורמות

- אפלטון

- מודיעין אפלטון

- אפלטון נתונים

- לְשַׂחֵק

- נקודה

- בו

- אפשרות

- אפשרי

- פוטנציאל

- כּוֹחַ

- חזק

- מעשי

- לחזות

- להכין

- למנוע

- פְּרָטִי

- מפתח פרטי

- כנראה

- בעיה

- בעיות

- תהליך

- תהליך

- מיוצר

- התקדמות

- הוכחת עבודה

- לספק

- מספק

- ציבורי

- מפתח ציבורי

- מפתחות ציבוריים

- בפומבי

- לאור

- אַך וְרַק

- גם

- מכניס

- קוונטית

- אלגוריתמים קוונטיים

- מחשב קוונטי

- מחשבים קוונטיים

- מחשוב קוונטי

- מחקר קוונטי

- עליונות קוונטית

- קוביט

- קווביטים

- שאלות

- מהירות

- גזע

- להעלות

- RAM

- רכס

- מהיר

- ציון

- לְהַגִיעַ

- הגיע

- מגיע

- הגעה

- ממשי

- עולם אמיתי

- מציאות

- לאחרונה

- לאחרונה

- להפחית

- מופחת

- מפחית

- הפחתה

- מכונה

- בדבר

- דרישת שלום

- אָמִין

- שְׂרִידִים

- להסיר

- לדרוש

- דרישות

- דורש

- מחקר

- חוקרים

- התנגדות

- מהדהד

- משאב

- משאבים

- וכתוצאה מכך

- תוצאות

- לגלות

- מהפכה

- ריצ'רד

- הסיכון

- סיכונים

- בערך

- עגול

- RSA

- כלל

- הפעלה

- אמר

- אותו

- להרחבה

- דרוג

- תכנית

- תוכניות

- מדע

- מדע וטכנולוגיה

- חיפוש

- חיפוש

- מגזרים

- לבטח

- אבטחה

- נראה

- שליחה

- הצבה

- כמה

- שיתוף

- שור

- צריך

- לְהַצִיג

- הופעות

- סִימָן

- חתימות

- משמעותי

- חתימה

- הדמיה

- since

- יחיד

- מידה

- גדל

- So

- כדורגל

- פתרונות

- לפתור

- פותר

- כמה

- משהו

- ספציפי

- מְהִירוּת

- תקנים

- עומד

- התחלה

- מדינה

- מצב

- להשאר

- גֶזַע

- שלב

- עוד

- גָנוּב

- אחסון

- חנויות

- מַאֲבָק

- לימוד

- ניכר

- כזה

- פתאומי

- סיכום

- מתג

- מערכת

- מערכות

- לקחת

- טק

- טכניקות

- טכנולוגיה

- טֵלֵקוֹמוּנִיקַציָה

- התקשורת

- השמיים

- שֶׁלָהֶם

- תיאורטי

- דבר

- דברים

- שְׁלִישִׁי

- מחשבה

- אלפים

- איום

- שְׁלוֹשָׁה

- דרך

- זמן

- ל

- היום

- של היום

- יַחַד

- לקראת

- לקראת

- מסורתי

- עסקה

- עסקות

- להעביר

- לתרגם

- לגלות

- בעיצומה

- עולם

- ללא תחרות

- דְחִיפוּת

- us

- להשתמש

- משתמשים

- ערכים

- Vast

- VC

- גרסה

- וידאו

- חיוני

- פגיע

- ארנקים

- צופה

- Web3

- מה

- מה

- אשר

- בזמן

- כל

- רָחָב

- טווח רחב

- יצטרך

- בתוך

- לְלֹא

- מילים

- תיק עבודות

- עוֹלָם

- של העולם

- עולמי

- מודאג

- היה

- כתיבה

- טעות

- שנה

- שנים

- אתה

- זפירנט

- אפס