חוקרי ESET זיהו קמפיין StrongPity פעיל המפיץ גרסה טרויאנית של אפליקציית אנדרואיד טלגרם, המוצגת כאפליקציית Shagle - שירות וידאו-צ'אט שאין לו גרסת אפליקציה

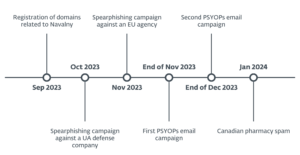

חוקרי ESET זיהו קמפיין פעיל שייחסנו לקבוצת StrongPity APT. הקמפיין, פעיל מאז נובמבר 2021, הפיץ אפליקציה זדונית דרך אתר המתחזה ל-Shagle - שירות וידאו-צ'אט אקראי המספק תקשורת מוצפנת בין זרים. שלא כמו אתר Shagle מבוסס-האינטרנט, המקורי לחלוטין, שאינו מציע אפליקציה רשמית לנייד כדי לגשת לשירותיו, אתר העתקה מספק רק אפליקציית אנדרואיד להורדה ואין אפשרות להזרמה מבוססת אינטרנט.

- רק קמפיין אנדרואיד אחד אחר יוחס בעבר ל-StrongPity.

- זו הפעם הראשונה שהמודולים המתוארים והפונקציונליות שלהם מתועדים בפומבי.

- אתר copycat, המחקה את שירות Shagle, משמש להפצת אפליקציית הדלת האחורית לנייד של StrongPity.

- האפליקציה היא גרסה שונה של אפליקציית Telegram בקוד פתוח, ארוזה מחדש עם קוד StrongPity לדלת אחורית.

- בהתבסס על קווי דמיון עם קוד דלת אחורית של StrongPity הקודם והאפליקציה שנחתמה עם אישור מקמפיין קודם של StrongPity, אנו מייחסים את האיום הזה לקבוצת StrongPity APT.

- הדלת האחורית של StrongPity היא מודולרית, שבה כל המודולים הבינאריים הדרושים מוצפנים באמצעות AES ומורידים משרת C&C שלה, ויש לה תכונות ריגול שונות.

האפליקציה הזדונית היא, למעשה, גרסה מתפקדת במלואה אך בעלת טרויאניות של אפליקציית Telegram הלגיטימית, עם זאת, מוצגת כאפליקציית Shagle שאינה קיימת. נתייחס אליה כאל אפליקציית Shagle המזויפת, אפליקציית הטלגרם הטרויאנית או הדלת האחורית StrongPity בהמשך הפוסט בבלוג הזה. מוצרי ESET מזהים איום זה כ-Android/StrongPity.A.

לדלת האחורית של StrongPity יש תכונות ריגול שונות: 11 המודולים המופעלים באופן דינמי אחראים להקלטת שיחות טלפון, איסוף הודעות SMS, רשימות של יומני שיחות, רשימות אנשי קשר ועוד ועוד. מודולים אלה מתועדים בפעם הראשונה. אם הקורבן יעניק שירותי נגישות לאפליקציה הזדונית StrongPity, לאחד מהמודולים שלו תהיה גם גישה להתראות נכנסות ויוכל לחלץ תקשורת מ-17 אפליקציות כמו Viber, Skype, Gmail, Messenger כמו גם טינדר.

סביר להניח שהקמפיין ממוקד מאוד, מכיוון שהטלמטריה של ESET עדיין לא מזהה אף קורבן. במהלך המחקר שלנו, הגרסה המנותחת של תוכנות זדוניות הזמינות מאתר copycat לא הייתה פעילה יותר ולא היה ניתן עוד להתקין אותה בהצלחה ולהפעיל את הפונקציונליות של הדלת האחורית שלה מכיוון ש-StrongPity לא השיגה מזהה API משלה עבור אפליקציית Telegram הטרויאנית שלה. אבל זה עשוי להשתנות בכל עת אם שחקן האיום יחליט לעדכן את האפליקציה הזדונית.

סקירה כללית

קמפיין StrongPity זה מתרכז סביב דלת אחורית של אנדרואיד המועברת מדומיין המכיל את המילה "הולנדית". אתר זה מתחזה לשירות הלגיטימי בשם Shagle at shagle.com. באיור 1 ניתן לראות את דפי הבית של שני אתרי האינטרנט. האפליקציה הזדונית מסופקת ישירות מהאתר המתחזה ומעולם לא זמינה מחנות Google Play. זוהי גרסה טרויאנית של אפליקציית טלגרם הלגיטימית, המוצגת כאילו הייתה אפליקציית Shagle, למרות שכרגע אין אפליקציית Shagle רשמית לאנדרואיד.

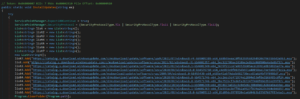

כפי שניתן לראות באיור 2, קוד ה-HTML של האתר המזויף כולל ראיות לכך שהוא הועתק מהאתר הלגיטימי shagle.com האתר ב-1 בנובמברst, 2021, באמצעות הכלי האוטומטי HTTrack. הדומיין הזדוני נרשם באותו יום, כך שאתר העתקה ואפליקציית Shagle המזויפת היו זמינים להורדה מאז אותו תאריך.

קורבנות

בחודש יולי 18th, 2022, אחד מחוקי YARA שלנו ב-VirusTotal הופעל כאשר אפליקציה זדונית וקישור לאתר מחקה shagle.com הועלו. במקביל, קיבלנו הודעה על טויטר על המדגם הזה, למרות שזה היה בטעות מיוחס לבהמוט. נתוני הטלמטריה של ESET עדיין לא מזהים קורבנות כלשהם, מה שמצביע על כך שסביר להניח שהקמפיין היה ממוקד צר.

ייחוס

ה-APK המופץ על ידי אתר Copycat Shagle חתום באותו אישור חתימת קוד (ראה איור 3) כמו אפליקציית e-gov סורית בטרויאנית שהתגלתה ב-2021 על ידי טרנד מיקרו, אשר יוחסה גם ל-StrongPity.

קוד זדוני באפליקציית Shagle המזויפת נראה בקמפיין המובייל הקודם על ידי StrongPity, ומיישם דלת אחורית פשוטה, אך פונקציונלית. ראינו בקוד זה נעשה שימוש רק בקמפיינים שעורכים StrongPity. באיור 4 אתה יכול לראות כמה מהמחלקות הזדוניות שנוספו כאשר רבים מהשמות המעורפלים אפילו זהים בקוד משני מסעות הפרסום.

איור 4. השוואה בין שמות הכיתה של אפליקציית ה-e-gov הסורי הטרויאנית (משמאל) ואפליקציית הטלגרם הטרויאנית (מימין)

השוואת קוד הדלת האחורית מקמפיין זה לזה של אפליקציית ה-e-gov של סוריה הטרויאנית (SHA-1: 5A5910C2C9180382FCF7A939E9909044F0E8918B), יש לו פונקציונליות מורחבת אך עם אותו קוד המשמש כדי לספק פונקציות דומות. באיור 5 ובאיור 6 ניתן להשוות את הקוד משתי הדוגמאות שאחראי על שליחת הודעות בין רכיבים. הודעות אלו אחראיות להפעלת ההתנהגות הזדונית של הדלת האחורית. לפיכך, אנו מאמינים מאוד שאפליקציית Shagle המזוייפת מקושרת לקבוצת StrongPity.

ניתוח טכני

גישה ראשונית

כפי שמתואר בסעיף סקירה כללית של פוסט זה בבלוג, אפליקציית Shagle המזויפת התארחה באתר Shagle copycat, שממנו נאלצו הקורבנות לבחור להוריד ולהתקין את האפליקציה. לא היה שום תחבולה שהציעה שהאפליקציה זמינה מ-Google Play ואיננו יודעים כיצד פותו קורבנות פוטנציאליים לאתר המזויף או התגלו בדרך אחרת.

ערכת כלים

לפי התיאור באתר copycat, האפליקציה חינמית ומיועדת לשמש לפגישה ולצ'אט עם אנשים חדשים. עם זאת, האפליקציה שהורדת היא אפליקציית טלגרם שתוכנה בזדון, במיוחד גרסה 7.5.0 של טלגרם (22467), שהייתה זמינה להורדה בסביבות ה-25 בפברוארth 2022.

הגרסה הארוזה מחדש של טלגרם משתמשת באותו שם חבילה כמו אפליקציית טלגרם הלגיטימית. שמות החבילות אמורים להיות מזהים ייחודיים עבור כל אפליקציית אנדרואיד וחייבים להיות ייחודיים בכל מכשיר נתון. המשמעות היא שאם האפליקציה הרשמית של טלגרם כבר מותקנת במכשיר של קורבן פוטנציאלי, אז לא ניתן להתקין את הגרסה האחורית הזו; ראה איור 7. פירוש הדבר עשוי להיות אחד משני דברים - או ששחקן האיום מתקשר תחילה עם קורבנות פוטנציאליים ודוחף אותם להסיר את התקנת Telegram מהמכשירים שלהם אם היא מותקנת, או שהקמפיין מתמקד במדינות שבהן השימוש בטלגרם נדיר לתקשורת.

אפליקציית Telegram הטרויאנית של StrongPity הייתה אמורה לעבוד בדיוק כמו שהגרסה הרשמית עושה לתקשורת, באמצעות ממשקי API סטנדרטיים שמתועדים היטב באתר Telegram – אבל האפליקציה לא עובדת יותר, אז אנחנו לא יכולים לבדוק.

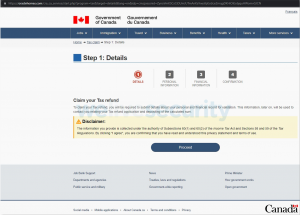

במהלך המחקר שלנו, הגרסה הנוכחית של תוכנות זדוניות הזמינות מאתר copycat לא הייתה פעילה יותר ולא ניתן עוד היה להתקין אותה בהצלחה ולהפעיל את הפונקציונליות של הדלת האחורית שלה. כשניסינו להירשם באמצעות מספר הטלפון שלנו, אפליקציית טלגרם הארוזה מחדש לא הצליחה להשיג את מזהה ה-API מהשרת, ולכן לא פעלה כראוי. כפי שניתן לראות באיור 8, האפליקציה הציגה API_ID_PUBLISHED_FLOOD שגיאה.

מבוסס על זה של טלגרם תיעוד שגיאה, נראה ש-StrongPity לא השיגה מזהה API משלה. במקום זאת, הוא השתמש במזהה ה-API לדוגמה הכלול בקוד הקוד הפתוח של Telegram למטרות בדיקה ראשונית. טלגרם עוקבת אחר השימוש במזהה API ומגבילה את מזהה ה-API לדוגמה, כך שהשימוש בו באפליקציה שפורסמה גורם לשגיאה המופיעה באיור 8. בגלל השגיאה, לא ניתן יותר להירשם ולהשתמש באפליקציה או להפעיל את הפונקציונליות הזדונית שלה. . פירוש הדבר עשוי להיות שמפעילי StrongPity לא חשבו על זה עד הסוף, או אולי היה מספיק זמן לרגל אחר קורבנות בין פרסום האפליקציה ועד לביטולה על ידי Telegram עקב שימוש יתר ב-APP ID. מכיוון שאף גרסה חדשה ועובדת של האפליקציה לא זמינה מעולם דרך האתר, זה עשוי להצביע על כך ש-StrongPity הצליח לפרוס את התוכנה הזדונית ליעדים הרצויים לה.

כתוצאה מכך, אפליקציית Shagle המזויפת הזמינה באתר המזויף בזמן המחקר שלנו לא הייתה פעילה יותר. עם זאת, זה עשוי להשתנות בכל עת אם גורמי האיום יחליטו לעדכן את האפליקציה הזדונית.

רכיבים וההרשאות הנדרשות על ידי קוד StrongPity לדלת האחורית מצורפים לאפליקציית Telegram AndroidManifest.xml קוֹבֶץ. כפי שניתן לראות באיור 9, זה מקל לראות אילו הרשאות נחוצות עבור התוכנה הזדונית.

מהמניפסט של אנדרואיד אנו יכולים לראות שנוספו מחלקות זדוניות ב- org.telegram.messenger חבילה שתופיע כחלק מהאפליקציה המקורית.

הפונקציונליות הזדונית הראשונית מופעלת על ידי אחד משלושה מקלטי שידור שמתבצעים לאחר פעולות מוגדרות - BOOT_COMPLETED, סוללה חלשה, או USER_PRESENT. לאחר ההפעלה הראשונה, הוא רושם באופן דינמי מקלטי שידור נוספים לניטור מסך דולק, מסך כבוי, ו CONNECTIVITY_CHANGE אירועים. לאחר מכן, אפליקציית Shagle המזויפת משתמשת ב-IPC (תקשורת בין-תהליכית) כדי לתקשר בין מרכיביה כדי להפעיל פעולות שונות. הוא יוצר קשר עם שרת C&C באמצעות HTTPS כדי לשלוח מידע בסיסי על המכשיר שנפרץ ומקבל קובץ מוצפן AES המכיל 11 מודולים בינאריים שיבוצעו באופן דינמי על ידי אפליקציית האב; ראה איור 10. כפי שניתן לראות באיור 11, מודולים אלו מאוחסנים באחסון הפנימי של האפליקציה, /data/user/0/org.telegram.messenger/files/.li/.

כל מודול אחראי על פונקציונליות שונה. רשימת שמות המודולים מאוחסנת בהעדפות משותפות מקומיות ב- sharedconfig.xml קוֹבֶץ; ראה איור 12.

מודולים מופעלים באופן דינמי על ידי אפליקציית האב בכל פעם שצריך. לכל מודול יש שם מודול משלו והוא אחראי על פונקציונליות שונה כגון:

- libarm.jar (מודול ס"מ) - מקליט שיחות טלפון

- libmpeg4.jar (מודול nt) - אוסף טקסט של הודעות הודעות נכנסות מ-17 אפליקציות

- local.jar (מודול fm/fp) - אוסף רשימת קבצים (עץ קבצים) במכשיר

- phone.jar (מודול ms) - משתמש לרעה בשירותי נגישות כדי לרגל אחר יישומי הודעות על ידי סינון שם איש קשר, הודעת צ'אט ותאריך

- resources.jar (מודול sm) – אוסף הודעות SMS המאוחסנות במכשיר

- services.jar (מודול lo) - משיג את מיקום המכשיר

- systemui.jar (מודול sy) - אוסף מידע על המכשיר והמערכת

- טיימר.צנצנת (מודול ia) - אוסף רשימה של אפליקציות מותקנות

- toolkit.jar (מודול cn) - אוסף רשימת אנשי קשר

- watchkit.jar (מודול AC) - אוסף רשימה של חשבונות מכשירים

- wearkit.jar (מודול cl) - אוסף רשימה של יומני שיחות

כל הנתונים שהושגו מאוחסנים ב-clear in /data/user/0/org.telegram.messenger/databases/outdata, לפני שהוא מוצפן באמצעות AES ונשלח לשרת C&C, כפי שניתן לראות באיור 13.

לדלת האחורית של StrongPity זו יש תכונות ריגול מורחבות בהשוואה לגרסת StrongPity הראשונה שהתגלתה לנייד. זה יכול לבקש מהקורבן להפעיל שירותי נגישות ולקבל גישה להודעות; ראה איור 14. אם הקורבן מאפשר אותם, התוכנה הזדונית תרגל אחר הודעות נכנסות ותשתמש לרעה בשירותי נגישות כדי לחלץ תקשורת צ'אט מאפליקציות אחרות.

איור 14. בקשות תוכנה זדונית, מהקורבן, שירותי גישה להודעות ונגישות

עם גישה להתראות, התוכנה הזדונית יכולה לקרוא הודעות התראה שהתקבלו המגיעות מ-17 אפליקציות ממוקדות. הנה רשימה של שמות החבילות שלהם:

- מסנג'ר (com.facebook.orca)

- Messenger Lite (com.facebook.mlite)

- Viber - צ'אטים ושיחות בטוחים (com.viber.voip)

- סקייפ (com.skype.raider)

- LINE: שיחות והודעות (jp.naver.line.android)

- Kik — אפליקציית הודעות וצ'אט (kik.android)

- זרם חי טנגו ווידאו צ'אט (com.sgiggle.production)

- Hangouts (com.google.android.talk)

- מברק (org.telegram.messenger)

- WeChat (com.tencent.mm)

- סנאפצ'ט (com.snapchat.android)

- חומר דליק (com.tinder)

- חדשות ותוכן טיולים (com.bsb.hike)

- אינסטגרם (com.instagram.android)

- טוויטר (com.twitter.android)

- Gmail (com.google.android.gm)

- imo-International Calls & Chat (com.imo.android.imoim)

אם המכשיר כבר מושרש, התוכנה הזדונית מנסה להעניק הרשאות בשקט WRITE_SETTINGS, WRITE_SECURE_SETTINGS, REBOOT, MOUNT_FORMAT_FILESYSTEMS, MODIFY_PHONE_STATE, PACKAGE_USAGE_STATS, READ_PRIVILEGED_PHONE_STATE, כדי לאפשר שירותי נגישות ולהעניק גישה להתראות. הדלת האחורית StrongPity מנסה להשבית את אפליקציית SecurityLogAgent (com.samsung.android.securitylogagent), שהיא אפליקציית מערכת רשמית שעוזרת להגן על האבטחה של מכשירי סמסונג, ומשביתה את כל ההתראות של האפליקציה המגיעות מהתוכנה הזדונית עצמה שעלולה להיות מוצגת לקורבן בעתיד במקרה של שגיאות באפליקציה, קריסות או אזהרות. הדלת האחורית של StrongPity לא מנסה בעצמה לבצע רוט למכשיר.

אלגוריתם AES משתמש במצב CBC ובמפתחות מקודדים כדי לפענח את המודולים שהורדת:

- מפתח AES - aaaanothingbodybbb

- AES IV - aaaanothingimpos

סיכום

מסע הפרסום לנייד המופעל על ידי קבוצת StrongPity APT התחזה לשירות לגיטימי להפצת הדלת האחורית של אנדרואיד. StrongPity ארזה מחדש את אפליקציית Telegram הרשמית כדי לכלול גרסה של קוד הדלת האחורית של הקבוצה.

הקוד הזדוני הזה, הפונקציונליות שלו, שמות המחלקות והתעודה המשמשת לחתימה על קובץ ה-APK, זהים למסע הפרסום הקודם; לכן אנו מאמינים בביטחון רב שהמבצע הזה שייך לקבוצת StrongPity.

בזמן המחקר שלנו, המדגם שהיה זמין באתר copycat הושבת עקב ה API_ID_PUBLISHED_FLOOD שגיאה, שגורמת לכך שקוד זדוני לא מופעל וקורבנות פוטנציאליים עלולים להסיר את האפליקציה שאינה פועלת מהמכשירים שלהם.

ניתוח קוד מגלה שהדלת האחורית היא מודולרית ומודולים בינאריים נוספים מורידים משרת C&C. המשמעות היא שניתן לשנות את מספר וסוג המודולים שבהם נעשה שימוש בכל עת כדי להתאים לבקשות הקמפיין כאשר הם מופעלים על ידי קבוצת StrongPity.

בהתבסס על הניתוח שלנו, נראה שזו הגרסה השנייה של תוכנת זדונית אנדרואיד של StrongPity; בהשוואה לגרסה הראשונה שלו, הוא גם עושה שימוש לרעה בשירותי נגישות וגישה להודעות, מאחסן נתונים שנאספו במסד נתונים מקומי, מנסה לבצע su פקודות, וברוב איסוף הנתונים משתמש במודולים שהורדו.

IoCs

קבצים

| SHA-1 | שם קובץ | שם זיהוי ESET | תיאור |

|---|---|---|---|

| 50F79C7DFABECF04522AEB2AC987A800AB5EC6D7 | video.apk | אנדרואיד/StrongPity.A | StrongPity backdoor (אפליקציית Android Telegram לגיטימית ארוזה מחדש עם קוד זדוני). |

| 77D6FE30DAC41E1C90BDFAE3F1CFE7091513FB91 | libarm.jar | אנדרואיד/StrongPity.A | מודול סלולרי StrongPity האחראי על הקלטת שיחות טלפון. |

| 5A15F516D5C58B23E19D6A39325B4B5C5590BDE0 | libmpeg4.jar | אנדרואיד/StrongPity.A | מודול נייד StrongPity האחראי לאיסוף טקסט של התראות שהתקבלו. |

| D44818C061269930E50868445A3418A0780903FE | local.jar | אנדרואיד/StrongPity.A | מודול סלולרי StrongPity האחראי על איסוף רשימת קבצים במכשיר. |

| F1A14070D5D50D5A9952F9A0B4F7CA7FED2199EE | phone.jar | אנדרואיד/StrongPity.A | מודול סלולרי StrongPity האחראי לשימוש לרעה בשירותי נגישות כדי לרגל אחרי אפליקציות אחרות. |

| 3BFAD08B9AC63AF5ECF9AA59265ED24D0C76D91E | resources.jar | אנדרואיד/StrongPity.A | מודול סלולרי StrongPity האחראי על איסוף הודעות SMS המאוחסנות במכשיר. |

| 5127E75A8FAF1A92D5BD0029AF21548AFA06C1B7 | services.jar | אנדרואיד/StrongPity.A | מודול נייד StrongPity שאחראי על קבלת מיקום המכשיר. |

| BD40DF3AD0CE0E91ACCA9488A2FE5FEEFE6648A0 | systemui.jar | אנדרואיד/StrongPity.A | מודול נייד StrongPity האחראי לאיסוף מידע על המכשיר והמערכת. |

| ED02E16F0D57E4AD2D58F95E88356C17D6396658 | טיימר.צנצנת | אנדרואיד/StrongPity.A | מודול סלולרי StrongPity אחראי לאיסוף רשימה של אפליקציות מותקנות. |

| F754874A76E3B75A5A5C7FE849DDAE318946973B | toolkit.jar | אנדרואיד/StrongPity.A | מודול סלולרי StrongPity האחראי על איסוף רשימת אנשי הקשר. |

| E46B76CADBD7261FE750DBB9B0A82F262AFEB298 | watchkit.jar | אנדרואיד/StrongPity.A | מודול סלולרי StrongPity האחראי על איסוף רשימה של חשבונות מכשירים. |

| D9A71B13D3061BE12EE4905647DDC2F1189F00DE | wearkit.jar | אנדרואיד/StrongPity.A | מודול סלולרי StrongPity אחראי על איסוף רשימת יומני שיחות. |

רשת

| IP | ספק | נראה לראשונה | פרטים |

|---|---|---|---|

| 141.255.161[.]185 | Namecheap | 2022-07-28 | intagrefedcircuitchip[.]com C&C |

| 185.12.46[.]138 | חזיר חזיר | 2020-04-21 | networksoftwaresegment[.]com C&C |

טכניקות MITER ATT & CK

שולחן זה נבנה באמצעות גרסה 12 של מסגרת MITER ATT & CK.

| טקטיקה | ID | שם | תיאור |

|---|---|---|---|

| התמדה | T1398 | סקריפטים לאתחול אתחול או כניסה | הדלת האחורית StrongPity מקבלת את BOOT_COMPLETED שידור כוונה להפעלה בעת הפעלת המכשיר. |

| T1624.001 | ביצוע מופעל על ידי אירוע: מקלטי שידור | פונקציונליות הדלת האחורית של StrongPity מופעלת אם מתרחש אחד מהאירועים הבאים: סוללה חלשה, USER_PRESENT, מסך דולק, מסך כבוי, או CONNECTIVITY_CHANGE. | |

| התחמקות הגנה | T1407 | הורד קוד חדש בזמן ריצה | הדלת האחורית של StrongPity יכולה להוריד ולהפעיל מודולים בינאריים נוספים. |

| T1406 | קבצים או מידע מעורפלים | הדלת האחורית של StrongPity משתמשת בהצפנת AES כדי לטשטש מודולים שהורדו ולהסתיר מחרוזות ב-APK שלו. | |

| T1628.002 | הסתר חפצים: התחמקות ממשתמשים | הדלת האחורית של StrongPity יכולה להשבית את כל התראות האפליקציה המגיעות מהתוכנה הזדונית עצמה כדי להסתיר את נוכחותה. | |

| T1629.003 | פגיעה בהגנה: השבת או שנה כלים | אם לדלת האחורית StrongPity יש שורש זה משבית את SecurityLogAgent (com.samsung.android.securitylogagent) אם נמצא. | |

| גילוי פערים | T1420 | גילוי קבצים וספריות | הדלת האחורית של StrongPity יכולה לרשום קבצים זמינים באחסון חיצוני. |

| T1418 | גילוי תוכנה | הדלת האחורית של StrongPity יכולה לקבל רשימה של יישומים מותקנים. | |

| T1422 | גילוי תצורת רשת מערכת | הדלת האחורית של StrongPity יכולה לחלץ IMEI, IMSI, כתובת IP, מספר טלפון ומדינה. | |

| T1426 | גילוי מידע מערכת | הדלת האחורית של StrongPity יכולה לחלץ מידע על המכשיר כולל סוג חיבור לאינטרנט, מספר סידורי SIM, מזהה המכשיר ומידע מערכת משותף. | |

| אוספים | T1417.001 | לכידת קלט: רישום מקשים | הדלת האחורית של StrongPity מתעדת הקשות בהודעות צ'אט ובנתוני שיחות מאפליקציות ממוקדות. |

| T1517 | גישה להודעות | הדלת האחורית של StrongPity יכולה לאסוף הודעות התראה מ-17 אפליקציות ממוקדות. | |

| T1532 | ארכיון נתונים שנאספו | הדלת האחורית של StrongPity מצפינה נתונים מוחלפים באמצעות AES. | |

| T1430 | מעקב אחר מיקום | הדלת האחורית StrongPity עוקבת אחר מיקום המכשיר. | |

| T1429 | לכידת אודיו | הדלת האחורית של StrongPity יכולה להקליט שיחות טלפון. | |

| T1513 | לכידת מסך | הדלת האחורית StrongPity יכולה להקליט מסך המכשיר באמצעות MediaProjectionManager ה-API. | |

| T1636.002 | נתוני משתמש מוגנים: יומני שיחות | הדלת האחורית של StrongPity יכולה לחלץ יומני שיחות. | |

| T1636.003 | נתוני משתמש מוגנים: רשימת אנשי קשר | הדלת האחורית של StrongPity יכולה לחלץ את רשימת אנשי הקשר של המכשיר. | |

| T1636.004 | נתוני משתמש מוגנים: הודעות SMS | הדלת האחורית של StrongPity יכולה לחלץ הודעות SMS. | |

| פיקוד ובקרה | T1437.001 | פרוטוקול שכבת האפליקציות: פרוטוקולי אינטרנט | הדלת האחורית של StrongPity משתמשת ב-HTTPS כדי לתקשר עם שרת ה-C&C שלו. |

| T1521.001 | ערוץ מוצפן: קריפטוגרפיה סימטרית | הדלת האחורית של StrongPity משתמשת ב-AES כדי להצפין את התקשורת שלה. | |

| exfiltration | T1646 | סינון מעל ערוץ C2 | הדלת האחורית של StrongPity מסננת נתונים באמצעות HTTPS. |

- הפצת תוכן ויחסי ציבור מופעל על ידי SEO. קבל הגברה היום.

- Platoblockchain. Web3 Metaverse Intelligence. ידע מוגבר. גישה כאן.

- מקור: https://www.welivesecurity.com/2023/01/10/strongpity-espionage-campaign-targeting-android-users/

- 1

- 10

- 1040

- 11

- 2021

- 2022

- 7

- 9

- a

- יכול

- אודות

- AC

- גישה

- נגישות

- חשבונות

- פעולות

- פעיל

- הוסיף

- נוסף

- כתובת

- AES

- לאחר

- אַלגוֹרִיתְם

- תעשיות

- כְּבָר

- למרות

- אנליזה

- ו

- דְמוּי אָדָם

- API

- ממשקי API

- האפליקציה

- לְהוֹפִיעַ

- יישומים

- אפליקציות

- APT

- סביב

- אוטומטי

- זמין

- דלת אחורית

- בסיסי

- כי

- לפני

- להיות

- תאמינו

- בֵּין

- מִשׁדָר

- נבנה

- שיחה

- שיחות

- מבצע

- קמפיינים

- לא יכול

- ללכוד

- מקרה

- מרכזים

- תעודה

- שינוי

- ערוץ

- לבדוק

- לבחור

- בכיתה

- כיתות

- ברור

- קוד

- לגבות

- איסוף

- אוסף

- מגיע

- Common

- להעביר

- תקשורת

- תקשורת

- לְהַשְׁווֹת

- לעומת

- השוואה

- השוואה

- רכיבים

- התפשר

- אמון

- תְצוּרָה

- הקשר

- צור קשר

- אנשי קשר

- מכיל

- תוכן

- מדינות

- מדינה

- נוֹכְחִי

- כיום

- נתונים

- מסד נתונים

- תַאֲרִיך

- יְוֹם

- פענוח

- נתן

- פרס

- מְתוּאָר

- תיאור

- מכשיר

- התקנים

- DID

- אחר

- ישירות

- נכה

- גילה

- לְהָפִיץ

- מופץ

- הפצה

- לא

- תחום

- להורדה

- בְּמַהֲלָך

- כל אחד

- מוקדם יותר

- או

- לאפשר

- מאפשר

- מוצפן

- הצף

- מספיק

- לַחֲלוּטִין

- שגיאה

- שגיאות

- ריגול

- אֲפִילוּ

- אירועים

- אי פעם

- עדות

- לבצע

- הוצאת להורג

- חיצוני

- תמצית

- פייסבוק

- מְזוּיָף

- תכונות

- תרשים

- שלח

- קבצים

- ראשון

- firsttime

- מתאים

- מתמקד

- מסגרת

- חופשי

- החל מ-

- לגמרי

- פונקציונלי

- פונקציונלי

- פונקציות

- עתיד

- לְהַשִׂיג

- גלריה

- נוצר

- נתן

- Play Google

- בחנות Google Play

- להעניק

- מענקים

- קְבוּצָה

- קבוצה

- עוזר

- כאן

- הסתר

- גָבוֹהַ

- עמוד הבית

- אירח

- איך

- אולם

- HTML

- HTTPS

- ia

- מזוהה

- לזהות

- מיישמים

- in

- לכלול

- כלול

- כולל

- כולל

- נכנס

- מידע

- בתחילה

- אינסטגרם

- להתקין

- במקום

- כוונה

- פנימי

- אינטרנט

- חיבור לאינטרנט

- IP

- כתובת IP

- IT

- עצמו

- יולי

- מפתח

- מפתחות

- לדעת

- שכבה

- סביר

- גבולות

- קו

- קשר

- צמוד

- רשימה

- רשימות

- מקומי

- מיקום

- עוד

- עשוי

- עושה

- תוכנות זדוניות

- רב

- max-width

- אומר

- לִפְגוֹשׁ

- הודעה

- הודעות

- הודעות

- Messenger

- יכול

- סלולרי

- אפליקציה לנייד

- מצב

- שונים

- מודולרי

- מודול

- מודולים

- צג

- צגים

- יותר

- רוב

- MS

- שם

- שם

- שמות

- Naver

- הכרחי

- רשת

- חדש

- חדשות

- הודעה

- הודעות

- נוֹבֶמבֶּר

- נובמבר 2021

- מספר

- מושג

- להשיג

- משיג

- הַצָעָה

- רשמי

- ONE

- קוד פתוח

- קוד קוד פתוח

- מופעל

- מבצע

- מפעילי

- מְקוֹרִי

- אחר

- אַחֶרֶת

- סקירה

- שֶׁלוֹ

- חבילה

- חלק

- אֲנָשִׁים

- אוּלַי

- הרשאות

- טלפון

- שיחות טלפון

- אפלטון

- מודיעין אפלטון

- אפלטון נתונים

- לְשַׂחֵק

- בחנות Play

- נקודות

- דיוקן

- אפשרי

- פוטנציאל

- העדפות

- נוכחות

- להציג

- מוצג

- קודם

- קוֹדֶם

- מוצרים

- כמו שצריך

- להגן

- פרוטוקול

- לספק

- ובלבד

- מספק

- בפומבי

- הוצאה לאור

- למטרות

- נדיר

- חומר עיוני

- קיבלו

- מקבל

- שיא

- מוקלט

- הקלטה

- רשום

- רשום

- רושמים

- שוחרר

- הסרת

- לבקש

- בקשות

- נדרש

- מחקר

- חוקרים

- אחראי

- REST

- תוצאה

- תוצאות

- מגלה

- שורש

- כללי

- בטוח

- אותו

- סמסונג

- מסך

- שְׁנִיָה

- סעיף

- אבטחה

- נראה

- שליחה

- סידורי

- שרות

- שירותים

- משותף

- צריך

- סִימָן

- חָתוּם

- כן

- דומה

- הדמיון

- פָּשׁוּט

- since

- אתר

- סקייפ

- SMS

- צ'אט הצמד

- So

- כמה

- במיוחד

- ריגול

- תֶקֶן

- התחלה

- סטארט - אפ

- עוד

- אחסון

- חנות

- מאוחסן

- חנויות

- זרם

- נהירה

- בְּתוֹקֶף

- בהצלחה

- כזה

- אמור

- מערכת

- שולחן

- ממוקד

- מיקוד

- מטרות

- מברק

- Tencent

- בדיקות

- אל האני

- שֶׁלָהֶם

- דברים

- איום

- איום שחקנים

- שְׁלוֹשָׁה

- דרך

- זמן

- טינדר

- ל

- כלי

- להפעיל

- מופעל

- מפעילה

- ייחודי

- עדכון

- נטען

- נוֹהָג

- להשתמש

- משתמש

- משתמשים

- גִרְסָה אַחֶרֶת

- שונים

- גרסה

- Viber

- קרבן

- קורבנות

- וִידֵאוֹ

- וידאו

- אינטרנט

- המבוסס על האינטרנט

- אתר

- אתרים

- מה

- אשר

- רָחָב

- יצטרך

- Word

- תיק עבודות

- עבד

- עובד

- XML

- אתה

- זפירנט