לקבוצה שמאחורי טרויאני גישה מרחוק מתוחכם, SilverRAT, יש קישורים הן לטורקיה והן לסוריה והיא מתכננת לשחרר גרסה מעודכנת של הכלי כדי לאפשר שליטה על מערכות Windows ומכשירי אנדרואיד שנפגעו.

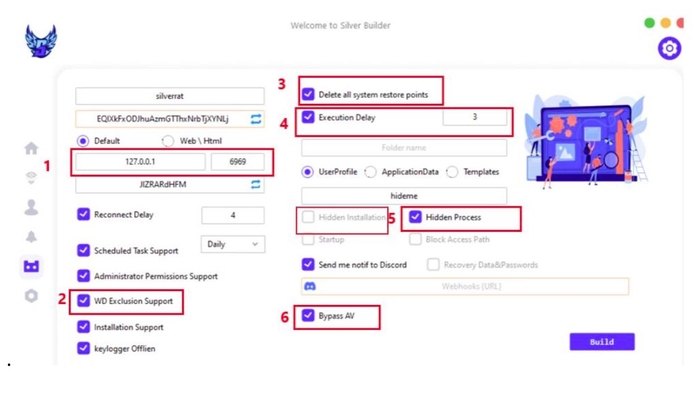

על פי ניתוח איומים שפורסם ב-3 בינואר, SilverRAT v1 - שפועל כעת רק על מערכות Windows - מאפשר בניית תוכנות זדוניות עבור רישום מפתחות והתקפות כופר, וכולל תכונות הרסניות, כגון היכולת למחוק נקודות שחזור מערכת, חוקרים מ- Cyfirma מסינגפור ציינו בניתוח שלהם.

SilverRAT Builder מאפשר תכונות שונות

SilverRAT מראה כי קבוצות פושעי הסייבר באזור הולכות ומשתכללות, על פי הניתוח של Cyfirma. הגרסה הראשונה של SilverRAT, שקוד המקור שלה הודלף על ידי שחקנים לא ידועים באוקטובר, מורכבת מבונה המאפשר למשתמש לבנות טרויאני גישה מרחוק עם תכונות ספציפיות.

התכונות המעניינות יותר, על פי הניתוח של Cyfirma, כוללות שימוש בכתובת IP או בדף אינטרנט לפקודה ובקרה, עוקפים לתוכנת אנטי-וירוס, היכולת למחוק נקודות שחזור מערכת ועיכוב בביצוע של מטענים.

לפחות שני גורמי איומים - אחד משתמש בידית "כסף מסוכן" והשני משתמש ב"Monstermc" - הם המפתחים מאחורי SilverRAT ותוכנית קודמת, S500 RAT, לפי הניתוח של Cyfirma. ההאקרים פועלים בטלגרם ובאמצעות פורומים מקוונים שבהם הם מוכרים תוכנות זדוניות כשירות, מפיצים RATs מפוצחים ממפתחים אחרים ומציעים מגוון שירותים אחרים. בנוסף, יש להם בלוג ואתר בשם Anonymous Arabic.

"יש שני אנשים שמנהלים את SilverRAT", אומר ראג'אנס פאטל, חוקר איומים ב-Cyfirma. "הצלחנו לאסוף עדויות מצולמות של אחד המפתחים."

החל מפורומים

הקבוצה שמאחורי התוכנה הזדונית, המכונה ערבית אנונימית, פעילה בפורומים של המזרח התיכון, כמו Turkhackteam, 1877, ולפחות פורום רוסי אחד.

בנוסף לפיתוח של SilverRAT, מפתחי הקבוצה מציעים התקפות מניעת שירות מבוזרות (DDoS) לפי דרישה, אומר Koushik Pal, חוקר איומים בצוות Cyfirma Research.

"צפינו בפעילות מסוימת בערבית אנונימית מאז סוף נובמבר 2023", הוא אומר. "ידוע שהם משתמשים ברשת בוט המתפרסמת בטלגרם המכונה 'BossNet' כדי לבצע התקפות DDOS על גופים גדולים."

בעוד שנוף האיומים במזרח התיכון נשלט על ידי קבוצות הפריצה המנוהלות על ידי המדינה ובחסות המדינה באיראן ובישראל, קבוצות תוצרת בית כמו ערבית אנונימית ממשיכות לשלוט בשווקי פשעי הסייבר. הפיתוח המתמשך של כלים כגון SilverRAT מדגיש את האופי הדינמי של השווקים המחתרתיים באזור.

לוח המחוונים SilverRAT לבניית סוסים טרויאנים. מקור: Cyfirma

קבוצות הפריצה במזרח התיכון נוטות להיות מגוונות למדי, אומרת שרה ג'ונס, אנליסטית מחקר מודיעין איומי סייבר בחברת הזיהוי והתגובה המנוהלת Critical Start, שהזהירה כי קבוצות פריצה בודדות מתפתחות כל הזמן והכללת המאפיינים שלהן עלולה להיות בעייתית.

"רמת התחכום הטכני משתנה מאוד בין קבוצות במזרח התיכון", היא אומרת. "לחלק מהשחקנים הנתמכים על ידי המדינה יש יכולות מתקדמות, בעוד שאחרים מסתמכים על כלים וטכניקות פשוטות יותר".

שער דרך פריצות למשחקים

מבין החברים המזוהים בקבוצת אנונימוס בערבית, לפחות אחד הוא האקר משחק לשעבר, לפי נתונים שנאספו על ידי חוקרים ב-Cyfirma, כולל פרופיל הפייסבוק, ערוץ היוטיוב ופוסטים במדיה החברתית של אחד ההאקרים - גבר ב שנות ה-20 המוקדמות לחייו שגר בדמשק, סוריה, והתחיל לפרוץ כנער.

הפרופיל של האקרים צעירים שחתכו שיניים במציאת מעללים למשחקים מתעלה על קהילת ההאקינג במזרח התיכון. בני נוער שמתחילים את קריירת ההאקינג שלהם על ידי יצירת פריצות למשחקים או הפעלת התקפות מניעת שירות נגד מערכות משחקים הפכו לטרנד. אריון קורטאג', חבר ב קבוצת Lapsus$, התחיל בתור האקר של Minecraft ובהמשך עבר למטרות פריצה כמו מיקרוסופט, Nvidia ויצרנית המשחקים Rockstar.

"אנחנו יכולים לראות מגמה דומה עם מפתח SilverRAT", אומר Rajhans Patel, חוקר איומים ב-Cyfirma, והוסיף בניתוח האיומים: "סקירת הפוסטים הקודמים של המפתח חושפת היסטוריה של הצעת משחקי יריות מגוף ראשון (FPS) שונים. פריצות ומודים."

מועצת סקירת בטיחות הסייבר (CSRB) של משרד ביטחון המולדת האמריקני, המבצעת ניתוח שלאחר המוות של פריצות גדולות, זיהתה את הצינור המתמשך מהאקרים לנוער למפעלי עברייני סייבר כסכנה קיומית. ממשלות וארגונים פרטיים צריכים להקים תוכניות הוליסטיות להפנות קטינים הרחק מפשעי סייבר, ה-CSRB נמצא ב ניתוח ההצלחה של קבוצת Lapsus$ בתקיפת "כמה מהחברות עם המשאבים והמוגנות היטב בעולם".

עם זאת, מתכנתים צעירים ובני נוער בעלי ידע בטכנולוגיה מוצאים לעתים קרובות גם דרכים אחרות לתחום פושעי הרשת, אומר ג'ונס מ-Critical Start.

"האקרים, כמו כל קבוצת אוכלוסיה, הם אנשים מגוונים עם מוטיבציות, כישורים וגישות מגוונות", היא אומרת. "בעוד שחלק מהאקרים עשויים להתחיל עם פריצות למשחקים ולעבור לכלים וטכניקות רציניות יותר, אנו מגלים לעתים קרובות שפושעי סייבר נוטים לכוון לתעשיות ולמדינות עם הגנות סייבר חלשות יותר."

- הפצת תוכן ויחסי ציבור מופעל על ידי SEO. קבל הגברה היום.

- PlatoData.Network Vertical Generative Ai. העצים את עצמך. גישה כאן.

- PlatoAiStream. Web3 Intelligence. הידע מוגבר. גישה כאן.

- PlatoESG. פחמן, קלינטק, אנרגיה, סביבה, שמש, ניהול פסולת. גישה כאן.

- PlatoHealth. מודיעין ביוטכנולוגיה וניסויים קליניים. גישה כאן.

- מקור: https://www.darkreading.com/cyberattacks-data-breaches/syrian-threat-group-peddles-destructive-silverrat

- :יש ל

- :הוא

- :איפה

- 2023

- 7

- a

- יכולת

- יכול

- גישה

- פי

- פעיל

- פעילות

- שחקנים

- מוסיף

- תוספת

- כתובת

- מתקדם

- נגד

- להתיר

- מאפשר

- בין

- an

- אנליזה

- מנתח

- ו

- דְמוּי אָדָם

- אנונימי

- אנטי וירוס

- כל

- גישות

- ערבית

- ARE

- AS

- At

- תוקפים

- המתקפות

- רָחוֹק

- BE

- להיות

- התהוות

- היה

- מאחור

- להיות

- בלוג

- לוּחַ

- שניהם

- בוטנט

- בונה

- בִּניָן

- by

- נקרא

- CAN

- יכולות

- קריירות

- ערוץ

- מאפיינים

- קוד

- קהילה

- חברות

- התפשר

- לנהל

- מנצח

- מורכב

- תמיד

- לבנות

- להמשיך

- ממשיך

- לִשְׁלוֹט

- מדינות

- סדוק

- יוצרים

- קריטי

- CSRB

- כיום

- חותך

- סייבר

- פשעי אינטרנט

- פושע רשת

- עברייני אינטרנט

- סכנה

- מסוכן

- לוח מחוונים

- נתונים

- DDoS

- נדחה

- דרישה

- מַחלָקָה

- מחלקה לביטחון מולדת

- איתור

- מפתח

- מפתחים

- צעצועי התפתחות

- התקנים

- לְהָפִיץ

- מופץ

- שונה

- לשלוט

- נשלט

- דיבוב

- דינמי

- מוקדם

- מזרח

- מזרחי

- או

- חברות

- ישויות

- עדות

- מתפתח

- הוצאת להורג

- קיומי

- מעללים

- פייסבוק

- תכונות

- מציאת

- פירמה

- ראשון

- בעד

- לשעבר

- פוֹרוּם

- פורומים

- מצא

- fps

- החל מ-

- מִשְׂחָק

- משחקים

- המשחקים

- שער כניסה

- ללקט

- אסף

- ממשלות

- מאוד

- קְבוּצָה

- קבוצה

- האקר

- האקרים

- פריצה

- פריצות

- לטפל

- יש

- he

- להבליט

- שֶׁלוֹ

- היסטוריה

- הוליסטית

- מולדת

- הביטחון מולד

- HTTPS

- מזוהה

- תמונה

- in

- לכלול

- כולל

- כולל

- בנפרד

- אנשים

- תעשיות

- מוֹדִיעִין

- מעניין

- אל תוך

- IP

- כתובת IP

- אירן

- ישראל

- יאן

- ג'ונס

- jpg

- ידוע

- נוף

- גָדוֹל

- מְאוּחָר

- מאוחר יותר

- השקה

- הכי פחות

- רמה

- כמו

- קישורים

- חי

- גדול

- יצרן

- תוכנות זדוניות

- איש

- הצליח

- ניהול

- שוקי

- מאי..

- חבר

- להרשם/להתחבר

- מיקרוסופט

- אמצע

- המזרח התיכון

- Minecraft

- יותר

- רוב

- המניעים

- המהלך

- נִרגָשׁ

- טבע

- נוֹבֶמבֶּר

- Nvidia

- אוֹקְטוֹבֶּר

- of

- הַצָעָה

- הצעה

- לעתים קרובות

- on

- ONE

- מתמשך

- באינטרנט

- רק

- להפעיל

- or

- ארגונים

- אחר

- אחרים

- הַחוּצָה

- יותר

- אֲנָשִׁים

- צינור

- מקום

- תוכניות

- אפלטון

- מודיעין אפלטון

- אפלטון נתונים

- נקודות

- אוכלוסייה

- להחזיק

- הודעות

- קודם

- פְּרָטִי

- בעייתי

- פּרוֹפִיל

- תָכְנִית

- מתכנתים

- תוכניות

- לאור

- גם

- דַי

- ransomware

- התקפות Ransomware

- דרג

- הפניה

- באזור

- לשחרר

- לסמוך

- מרחוק

- גישה מרחוק

- מחקר

- חוקר

- חוקרים

- תגובה

- לשחזר

- מגלה

- סקירה

- ביקורת

- Rockstar

- רוסי

- s

- בְּטִיחוּת

- אומר

- שְׁנִיָה

- אבטחה

- לִרְאוֹת

- למכור

- רציני

- שירותים

- היא

- יורה

- צריך

- הופעות

- כסף

- דומה

- פשוט יותר

- since

- מיומנויות

- תוכנה

- כמה

- מתוחכם

- תִחכּוּם

- מָקוֹר

- קוד מקור

- ספציפי

- התחלה

- החל

- החל

- הצלחה

- כזה

- סוריה

- מערכת

- מערכות

- יעד

- מטרות

- נבחרת

- טכני

- טכניקות

- מִתבַּגֵר

- בני נוער

- מברק

- נוטה

- זֶה

- השמיים

- העולם

- שֶׁלָהֶם

- שם.

- הֵם

- איום

- איום שחקנים

- דרך

- ל

- כלי

- כלים

- מתעלה

- מְגַמָה

- טרויאני

- טורקיה

- שתיים

- תת קרקעי

- לא ידוע

- מְעוּדכָּן

- us

- משתמש

- באמצעות

- v1

- מגוון

- מגוון

- שונים

- גרסה

- היה

- דרכים

- we

- חלש יותר

- אתר

- טוֹב

- אשר

- בזמן

- מי

- של מי

- חלונות

- עם

- עובד

- עוֹלָם

- צעיר

- YouTube

- זפירנט